Microsoft Sentinel のカスタマー マネージド キーの設定

この記事では、Microsoft Sentinel 用のカスタマー マネージド キー (CMK) を構成するための背景情報と手順について説明します。 Microsoft Sentinel のすべての格納データは、関連するすべてのストレージ リソースで Microsoft によって既に暗号化されています。 CMK は、ユーザーが作成して所有し、Azure Key Vault に格納された暗号化キーを使用して、追加の保護レイヤーを提供します。

前提条件

- コミットメント レベルが少なくとも 100 GB/日の Log Analytics 専用クラスターを構成します。 複数のワークスペースが同じ専用クラスターにリンクされている場合、同じカスタマー マネージド キーを共有します。 Log Analytics 専用クラスターの価格について学習します。

- 専用クラスターで CMK を構成し、ワークスペースをそのクラスターと連携します。 Azure Monitor での CMK のプロビジョニング手順について説明します。

考慮事項

CMK ワークスペースを Sentinel にオンボードすることは、REST API 経由でのみサポートされており、Azure portal ではサポートされていません。 現在、Azure Resource Manager テンプレート (ARM テンプレート) は CMK オンボードではサポートされていません。

Microsoft Sentinel CMK 機能が提供されるのは、"Microsoft Sentinel にまだオンボードされていないLog Analytics 専用クラスター内のワークスペース" のみです。

次の CMK 関連の変更は、効果がないため "サポートされていません" (Microsoft Sentinel データは引き続き、CMK ではなく、Microsoft が管理するキーによってのみ暗号化されます)。

- Microsoft Sentinel に "既にオンボードされた" ワークスペースでの CMK の有効化。

- Sentinel にオンボードされたワークスペースを含むクラスター上での CMK の有効化。

- Sentinel にオンボードされた非 CMK ワークスペースの CMK 対応クラスターへのリンク。

次の CMK 関連の変更は、不明な動作や問題がある動作を引き起こす可能性があるため、"サポートされません"。

- Microsoft Sentinel に既にオンボードされたワークスペースでの CMK の無効化。

- Sentinel にオンボードされた CMK 対応ワークスペースを、CMK 対応の専用クラスターとのリンクを解除することで、非 CMK ワークスペースとして設定すること。

- CMK 対応 Log Analytics 専用クラスター上での CMK の無効化。

Microsoft Sentinel では、CMK 構成でシステム割り当て ID がサポートされています。 そのため、専用 Log Analytics クラスターの ID の種類は [システム割り当て済] である必要があります。 Log Analytics クラスターの作成時に自動的に割り当てられる ID を使用することをお勧めします。

現在、別の URI を使用して、カスタマー マネージド キーを別のキーに変更することは "サポートされていません"。 キーを変更するにはローテーションを行う必要があります。

運用ワークスペースまたは Log Analytics クラスターに CMK の変更を加える前に、Microsoft Sentinel 製品グループにお問い合わせください。

CMK のしくみ

Microsoft Sentinel ソリューションでは、ログの収集と機能に専用の Log Analytics クラスターを使用します。 Microsoft Sentinel CMK 構成の一部として、関連する Log Analytics 専用クラスター上でも CMK 設定を構成する必要があります。 Microsoft Sentinel によって Log Analytics 以外のストレージ リソースに保存されたデータも、専用 Log Analytics クラスターに構成されたカスタマー マネージド キーを使用して暗号化されます。

詳細については、次を参照してください。

注意

Microsoft Sentinel で CMK を有効にすると、CMK をサポートしていないパブリック プレビュー機能は有効になりません。

CMK を有効にする

CMK をプロビジョニングするには、次の手順を実行します。

- Log Analytics ワークスペースがあり、CMK が有効になっている専用クラスターと連携していることを確認します。 (前提条件を参照してください。)

- Azure Cosmos DB リソース プロバイダーに登録します。

- Azure Key Vault インスタンスにアクセス ポリシーを追加します。

- オンボード API を使用してワークスペースを Microsoft Sentinel にオンボードします。

- Microsoft Sentinel 製品グループに問い合わせてオンボードを確認します。

手順 1: 専用クラスター上の Log Analytics ワークスペースで CMK を構成する

前提条件で説明したように、CMK を使用して Log Analytics ワークスペースを Microsoft Sentinel にオンボードするには、まず CMK が有効になっている専用の Log Analytics クラスターにこのワークスペースを連携する必要があります。 Microsoft Sentinel は、専用クラスターが使用するキーと同じキーを使用します。 以降の手順で Microsoft Sentinel ワークスペースとして使用する CMK ワークスペースを作成するには、Azure Monitor のカスタマー マネージド キーの構成に関するページの手順に従います。

手順 2: Azure Cosmos DB リソース プロバイダーを登録する

Microsoft Sentinel では、追加のストレージ リソースとして Azure Cosmos DB が使われます。 CMK ワークスペースを Microsoft Sentinel にオンボードする前に、必ず Azure Cosmos DB リソース プロバイダーを登録してください。

指示に従って、自分の Azure サブスクリプションに Azure Cosmos DB リソース プロバイダーを登録します。

手順 3: Azure Key Vault インスタンスにアクセス ポリシーを追加する

アクセス ポリシーを追加することで、Azure Cosmos DB が専用の Log Analytics クラスターと連携する Azure Key Vault インスタンスにアクセスできるようにします (Microsoft Sentinel でも同じキーが使用されます)。

こちらの指示に従って、Azure Cosmos DB プリンシパルを使用して Azure Key Vault インスタンスにアクセス ポリシーを追加します。

手順 4: オンボード API を使用してワークスペースを Microsoft Sentinel にオンボードする

customerManagedKey プロパティを true にして使用し、オンボード API を介して CMK 対応ワークスペースを Microsoft Sentinel にオンボードします。 オンボード API の詳細については、Microsoft Sentinel GitHub リポジトリの「こちらのドキュメント」を参照してください。

たとえば、次の URI と要求本文は、適切な URI パラメーターと認可トークンが送信された場合、ワークスペースを Microsoft Sentinel にオンボードするための有効な呼び出しです。

URI

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/onboardingStates/{sentinelOnboardingStateName}?api-version=2021-03-01-preview

要求本文

{

"properties": {

"customerManagedKey": true

}

}

手順 5: Microsoft Sentinel 製品グループに問い合わせて、オンボードを確認する

最後に、Microsoft Sentinel 製品グループに連絡して、CMK 対応ワークスペースのオンボードの状態を確認します。

キー暗号化キーの失効または削除

ユーザーがキー暗号化キー (CMK) を削除するか、専用クラスターと Azure Cosmos DB リソース プロバイダーのアクセス権を削除して、キー暗号化キーを取り消した場合、Microsoft Sentinel は、1 時間以内に変更を受け入れ、データが使用できなくなった場合と同様に動作します。 この時点で、データ インジェスト、永続的な構成の変更、インシデントの作成など、永続ストレージ リソースを使用する操作はすべて行えなくなります。 以前に保存されたデータは削除されませんが、アクセスできません。 アクセスできないデータは、データ保持ポリシーによって管理され、そのポリシーに従って消去されます。

暗号化キーが失効または削除されてから実行可能な操作は、アカウントの削除だけです。

失効後にアクセスが復元されると、Microsoft Sentinel によって 1 時間以内にデータへのアクセスが復元されます。

データへのアクセス権を取り消すには、専用 Log Analytics クラスターと Azure Cosmos DB の両方について、キー コンテナーのカスタマー マネージド キーを無効にするか、キーのアクセス ポリシーを削除します。 アクセス権を取り消すために、専用 Log Analytics クラスターからキーを削除したり、専用 Log Analytics クラスターに関連付けられた ID を削除したりすることは、サポートされていません。

Azure Monitor でキー失効がどのように機能するかの詳細については、「Azure Monitor の CMK の失効」を参照してください。

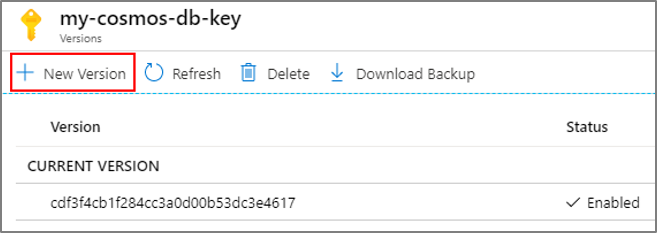

カスタマー マネージド キーのローテーション

Microsoft Sentinel と Log Analytics では、キーのローテーションがサポートされています。 ユーザーが Key Vault でキーのローテーションを実行すると、Microsoft Sentinel では 1 時間以内に新しいキーがサポートされます。

Azure Key Vault で、次のようにキーの新しいバージョンを作成することによってキーのローテーションを実行します。

キーの以前のバージョンは、24 時間後、または Azure Key Vault の監査ログに以前のバージョンを使用するアクティビティが表示されないようになってから無効にします。

キーをローテーションした後、Log Analytics 内の専用 Log Analytics クラスター リソースを、Azure Key Vault の新しいキー バージョンで明示的に更新する必要があります。 詳細については、Azure Monitor の CMK のローテーションに関するセクションを参照してください。

カスタマー マネージド キーの置換

Microsoft Sentinel では、カスタマー マネージド キーの置換はサポートされません。 代わりにキー ローテーション機能を使用する必要があります。

次のステップ

このドキュメントでは、Microsoft Sentinel でカスタマー マネージド キーを設定する方法について説明しました。 Microsoft Sentinel の詳細については、次の記事を参照してください。

- データと潜在的な脅威を可視化する方法についての説明。

- Microsoft Sentinel を使用した脅威の検出の概要。

- ブックを使用してデータを監視する。

![[アクセス ポリシーの追加] ページの [プリンシパルの選択] オプションのスクリーンショット。](../reusable-content/ce-skilling/azure/media/cosmos-db/add-access-policy-principal.png)