チュートリアル: Service Connector を使用して、Azure App Service 上に Postgres を使用した Django アプリをビルドする

Note

このチュートリアルでは、サービス コネクタを使って Web アプリをデータベース サービスに接続します。 このチュートリアルは App Service チュートリアルの改訂版であるため、いくつかの類似点が見られる場合があります。 どのような場合にサービス コネクタが役に立ち、App Service のチュートリアルで説明されている接続プロセスが簡単になるのかについては、「Postgres データベースへのパスワードレス コネクタを作成する」セクションをご覧ください。

このチュートリアルでは、データ ドリブンの Python Django Web アプリを Azure App Service にデプロイし、それを Azure Database for PostgreSQL フレキシブル サーバー データベースに接続する方法について説明します。

このチュートリアルでは、Azure CLI を使用して以下のタスクを実了します。

- Python と Azure CLI を使用して初期環境を設定する

- Azure Database for PostgreSQL フレキシブル サーバー データベースを作成する

- Azure App Service にコードをデプロイして PostgreSQL フレキシブル サーバーに接続する

- コードを更新して再デプロイする

- 診断ログを表示する

- Azure portal で Web アプリを管理する

初期環境を設定する

Azure portal の Azure Cloud Shell から起動し、Azure CLI 用のサービス コネクタ パスワードレス拡張機能をインストールします。

az extension add --name serviceconnector-passwordless --upgrade

サンプル アプリをクローンまたはダウンロードする

サンプル リポジトリをクローンします。

git clone https://github.com/Azure-Samples/serviceconnector-webapp-postgresql-django-passwordless.git

次のフォルダーに移動します。

cd serviceconnector-webapp-postgresql-django-passwordless

このチュートリアルでは、 Django Web アプリを Azure App Service にデプロイします。 Web アプリは、Azure ロールベースのアクセス制御でシステム割り当てマネージド ID (パスワードレス接続) を使って、Azure Storage と Azure Database for PostgreSQL - フレキシブル サーバー リソースにアクセスします。 このコードでは、 DefaultAzureCredential クラスの Python 用 Azure ID クライアント ライブラリ が使用されています。 この DefaultAzureCredential クラスは、App Service のマネージド ID が存在することを自動的に検出し、それを使用して他の Azure リソースにアクセスします。

- 運用環境の設定は、azuresite/production.py ファイルにあります。 開発環境の設定は、azuresite/settings.py にあります。

WEBSITE_HOSTNAME環境変数を設定すると、アプリで運用環境の設定が使用されます。 この変数は、Azure App Service によって Web アプリの URL (msdocs-django.azurewebsites.netなど) に自動的に設定され ます。

運用環境の設定は、任意の運用環境で実行するために Django を構成する場合に固有であり、App Service に固有なものではありません。 詳細については、Django デプロイ チェックリストに関するページを参照してください。 一部の変更点の詳細については、Azure 上での Django の運用設定に関するセクションを参照してください。

問題がある場合は、 お知らせください。

Azure で Postgres データベースを作成する

チュートリアルに必要な環境変数を設定します。

LOCATION="eastus" RAND_ID=$RANDOM RESOURCE_GROUP_NAME="msdocs-mi-web-app" APP_SERVICE_NAME="msdocs-mi-web-$RAND_ID" DB_SERVER_NAME="msdocs-mi-postgres-$RAND_ID" ADMIN_USER="demoadmin" ADMIN_PW="{your database password}"重要

ADMIN_PWには、次のうちの 3 つのカテゴリの、8 から 128 文字が含まれている必要があります。英大文字、英小文字、数字、英数字以外の文字のうち、3 つのカテゴリの文字が含まれている必要があります。 ユーザー名またはパスワードを作成するとき、$文字は 使用しない でください。 後で、これらの値を使って環境変数を作成しますが、Python アプリの実行に使われる Linux コンテナー内では、$文字に特定の意味があります。リソース グループを作成します (必要に応じて名前を変更できます)。 リソース グループ名はキャッシュされ、後続のコマンドに自動的に適用されます。

az group create --name $RESOURCE_GROUP_NAME --location $LOCATIONデータベース サーバーを作成します。 現在のクライアント IP アドレスへのアクセスを有効にするように求められたら、"はい" を意味する

yを入力します。 このプロセスには数分かかります。az postgres flexible-server create \ --resource-group $RESOURCE_GROUP_NAME \ --name $DB_SERVER_NAME \ --location $LOCATION \ --admin-user $ADMIN_USER \ --admin-password $ADMIN_PW \ --sku-name Standard_D2ds_v4 --active-directory-auth Enabledazコマンドが認識されない場合は、「az」の説明に従って Azure CLI がインストールされていることを確認してください。az postgres flexible-server create コマンドでは、次のアクションが実行されます (数分かかります)。

- キャッシュされた名前がまだ存在していない場合は、既定のリソース グループを作成します。

- PostgreSQL フレキシブル サーバーを作成します:

--nameパラメーターで指定されたサーバー名。 Azure 全体で重複しない、一意の名前にしてください。--sku-nameパラメーターで指定された SKU。

--admin-userと--admin-passwordパラメーターで指定されたユーザー名とパスワードを使って、管理者アカウントを作成します。--database-nameパラメーターで指定された名前のデータベースを作成します。

az postgres flexible-server firewall-rule create コマンドを使用して、サーバーでファイアウォール規則を構成します。 この規則は、ローカル環境からサーバーへのアクセスを許可します。 (前のステップでクライアント IP アドレスからのアクセスを有効にするように求められた場合は、このステップをスキップできます)。

IP_ADDRESS=<your IP> az postgres flexible-server firewall-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --name $DB_SERVER_NAME \ --rule-name AllowMyIP \ --start-ip-address $IP_ADDRESS \ --end-ip-address $IP_ADDRESSIP アドレスを表示するツールや Web サイトを使って、コマンドの

<your IP>を置き換えます。 たとえば、 IP アドレスを教えて Web サイトを使用できます。az postgres flexible-server execute コマンドを使用して、

restaurantという名前のデータベースを作成します。az postgres flexible-server execute \ --name $DB_SERVER_NAME \ --admin-user $ADMIN_USER \ --admin-password $ADMIN_PW \ --database-name postgres \ --querytext 'create database restaurant;'

Azure App Service にコードをデプロイする

このセクションでは App Service アプリでアプリ ホストを作成し、このアプリを Postgres データベースに接続して、そのホストにコードをデプロイします。

App Service アプリを作成する

ターミナルで、現在の場所がアプリ コードを含む serviceconnector-webapp-postgresql-django-passwordless リポジトリ フォルダーであることを確認します。

次の

az webapp upコマンドを実行して、アプリの App Service ホストを作成します。az webapp up \ --resource-group $RESOURCE_GROUP_NAME \ --location $LOCATION \ --name $APP_SERVICE_NAME \ --runtime PYTHON:3.9 \ --sku B1sku は App Service プランのサイズ (CPU、メモリ) とコストを定義します。 B1 (基本) サービス プランでは、Azure サブスクリプションに少額のコストが発生します。 App Service プラン一覧は、 [App Serviceの価格] のページをご覧ください。

このコマンドでは、前の

az group createコマンドからキャッシュされたリソース グループと場所を使用して (この例では$RESOURCE_GROUP_NAMEリージョン内のグループeastus)、次のアクションが実行されます。これには数分かかる場合があります。- Basic 価格レベル (B1) で App Service プランを作成します。

--skuを省略すると、既定値を使用できます。 - App Service アプリを作成します。

- アプリの既定のログを有効にします。

- ビルド オートメーションを有効にし、ZIP デプロイを使用してリポジトリをアップロードします。

- Basic 価格レベル (B1) で App Service プランを作成します。

az webapp config set コマンドを使用して、リポジトリで start.sh を使用するようにアプリ サービスを構成します。

az webapp config set \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --startup-file "start.sh"

Postgres データベースへのパスワードレス コネクタを作成する

コードを App Service にデプロイしたので、次の手順として、アプリを Azure の Postgres データベースに接続します。 アプリ コードでは、PostgresSQL フレキシブル サーバーについては AZURE_POSTGRESQL_CONNECTIONSTRING という名前の環境変数、Azure Storage アカウントについては AZURE_STORAGEBLOB_RESOURCEENDPOINT という名前の環境変数で、データベース情報を検索することが想定されています。

Service Connector コマンドは、マネージド ID と Azure ロールベースのアクセス制御を使用するように Azure Storage と Azure Database for PostgreSQL リソースを構成します。 このコマンドは、Web アプリをこれらのリソースに接続するアプリ設定を App Service で作成します。 コマンドからの出力には、パスワードレス機能を有効にするために実行されたサービス コネクタのアクションが一覧表示されます。

- az webapp connection create postgres-flexible コマンドを使用して PostgreSQL サービス コネクタを追加します。 この場合、システム割り当てマネージド ID は、ターゲット リソース PostgreSQL に対して Web アプリを認証するために使用されます。

az webapp connection create postgres-flexible \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --target-resource-group $RESOURCE_GROUP_NAME \ --server $DB_SERVER_NAME \ --database restaurant \ --client-type python \ --system-identity

Note

"The subscription is not registered to use Microsoft.ServiceLinker (サブスクリプションが Microsoft.ServiceLinker を使用するように登録されていません)" というエラー メッセージが表示される場合は、az provider register -n Microsoft.ServiceLinker を実行して Service Connector リソース プロバイダーを登録し、接続コマンドを再度実行してください。

Python コードでは、os.environ.get('AZURE_POSTGRESQL_HOST') のようなステートメントを使用して、環境変数としてこれらの設定にアクセスします。 詳細については、「環境変数へのアクセス」を参照してください。

問題がある場合は、 まず、トラブルシューティング ガイドを参照し、それでも解決しない場合はお知らせください。

ストレージ アカウントを作成して接続する

- az webapp connection create storage-blob コマンドを使ってストレージ アカウントを作成し、次の構成を行うサービス コネクタを作成します。

Web アプリでシステム割り当てマネージド ID を有効にします

新しく作成されたストレージ アカウントに、"ストレージ BLOB データ共同作成者" ロールを持つ Web アプリを追加します。

Web アプリからのアクセスを受け入れるように、ストレージ アカウントのネットワークを構成します。

STORAGE_ACCOUNT_URL=$(az webapp connection create storage-blob \ --new true \ --resource-group $RESOURCE_GROUP_NAME \ --name $APP_SERVICE_NAME \ --target-resource-group $RESOURCE_GROUP_NAME \ --client-type python \ --system-identity \ --query configurations[].value \ --output tsv) STORAGE_ACCOUNT_NAME=$(cut -d . -f1 <<< $(cut -d / -f3 <<< $STORAGE_ACCOUNT_URL))

ストレージ アカウントを更新して、"レストラン アプリ" のユーザーが画像にアクセスするための BLOB パブリック アクセスを許可します。

az storage account update \ --name $STORAGE_ACCOUNT_NAME \ --allow-blob-public-accessaz storage container create コマンドを使って、ストレージ アカウントに

photosという名前のコンテナーを作成します。 新しく作成されたコンテナー内の BLOB への匿名読み取り (パブリック) アクセスを許可します。# Set the BLOB_ENDPOINT variable BLOB_ENDPOINT=$(az storage account show --name $STORAGE_ACCOUNT_NAME --query "primaryEndpoints.blob" | sed 's/"//g') echo $BLOB_ENDPOINT # Create the storage container using the BLOB_ENDPOINT variable az storage container create \ --account-name $STORAGE_ACCOUNT_NAME \ --name photos \ --public-access blob \ --auth-mode login \ --blob-endpoint $BLOB_ENDPOINT

Azure で Python Web アプリをテストする

サンプル Python アプリでは、 azure.identity パッケージとその DefaultAzureCredential クラスを使用します。 Azure でアプリが実行されると、 DefaultAzureCredential は App Services のマネージド ID が存在することを自動的に検出し、それを使用して他の Azure リソース (この場合はストレージと PostgreSQL) にアクセスします。 これらのリソースにアクセスするために、ストレージ キー、証明書、または資格情報を App Service に提供する必要はありません。

デプロイされたアプリケーションの URL (

http://$APP_SERVICE_NAME.azurewebsites.net) を参照します。アプリが開始されるまでに 1 から 2 分かかる場合があります。 既定のサンプル アプリ ページではない既定のアプリ ページが表示される場合は、少し待ってからブラウザーを最新の情報に更新します。

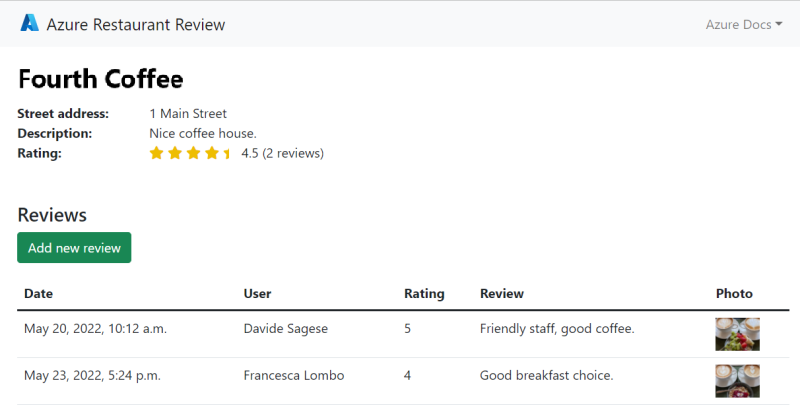

サンプル アプリの機能をテストするには、レストランと、レストランの写真付きのレビューをいくつか追加します。 レストランとレビューの情報は Azure Database for PostgreSQL に保存され、写真は Azure Storage に保存されます。 スクリーンショットの例を次に示します。

リソースをクリーンアップする

アプリを残しておく場合、または別のチュートリアルに進む場合は、「次のステップ」に進んでください。 それ以外の場合は、継続して料金が発生しないように、このチュートリアルで作成したリソース グループを削除します。

az group delete --name $RESOURCE_GROUP_NAME --no-wait

リソース グループを削除することによって、その中に含まれるすべてのリソースの割り当て解除と削除も行われます。 このコマンドを使用する前に、グループ内のリソースが不要になったことを確認してください。

すべてのリソースが削除されるまでには多少時間がかかります。 --no-wait 引数を指定すると、コマンドからすぐに制御が戻されます。

問題がある場合は、 お知らせください。