SMB アクセスの Azure Files ID ベース認証オプションの概要

この記事では、Azure ファイル共有でオンプレミスまたは Azure のドメイン サービスを使って、SMB 経由での Azure ファイル共有への ID ベースのアクセスをサポートする方法について説明します。 Azure ファイル共有のために ID ベースのアクセスを有効にすると、既存のディレクトリ サービスを置換することなく、既存のファイル サーバーを Azure ファイル共有に置換できます。共有への継ぎ目のないユーザー アクセスを維持できます。

用語集

Azure ファイル共有の ID ベース認証に関連するいくつかの重要な用語を理解することをお勧めします。

Kerberos 認証

Kerberos は、ユーザーまたはホストの身元を確認するために使用される認証プロトコルです。 Kerberos の詳細については、「Kerberos 認証の概要」を参照してください。

サーバー メッセージ ブロック (SMB) プロトコル

SMB は、業界標準のネットワーク ファイル共有プロトコルです。 SMB の詳細については、「Microsoft SMB プロトコルと CIFS プロトコルの概要」を参照してください。

Microsoft Entra ID

Microsoft Entra ID (旧称 Azure AD) は、Microsoft が提供する、マルチテナントに対応したクラウド ベースのディレクトリと ID の管理サービスです。 Microsoft Entra ID では、コア ディレクトリ サービス、アプリケーション アクセス管理、ID 保護が 1 つのソリューションに結合されています。

Microsoft Entra Domain Services

Microsoft Entra Domain Services は、ドメイン参加、グループ ポリシー、LDAP、Kerberos/NTLM 認証などのマネージド ドメイン サービスを提供します。 これらのサービスは、Active Directory Domain Services と完全に互換性があります。 詳細については、Microsoft Entra Domain Services に関するページを参照してください。

オンプレミス Active Directory Domain Services (AD DS)

オンプレミス Active Directory Domain Services (AD DS) の Azure Files との統合により、ディレクトリ データをネットワークのユーザーと管理者が使用できるようにしながら、それを格納するための方法が提供されます。 AD DS のセキュリティは、ログオン認証とディレクトリ内のオブジェクトに対するアクセス制御によって実現されています。 管理者は、シングル ネットワーク ログオンで、ネットワーク全体のディレクトリ データおよび組織を管理できます。また、承認されたネットワーク ユーザーは、ネットワーク上の任意の場所にあるリソースにアクセスできます。 AD DS は、通常、オンプレミス環境またはクラウドホステッド VM 環境の企業によって採用され、アクセス制御には AD DS 資格情報が使用されます。 詳細については、「Active Directory Domain Services の概要」を参照してください。

Azure ロールベースのアクセス制御 (Azure RBAC)

Azure RBAC を使用すると、Azure のきめ細かいアクセス管理が可能になります。 Azure RBAC を使用して業務遂行に必要な最小限の権限をユーザーに付与することで、リソースへのアクセスを管理できます。 詳細については、Azure ロールベースのアクセス制御に関するページを参照してください。

ハイブリッド ID

ハイブリッド ユーザー ID は、オンプレミスの Microsoft Entra Connect 同期アプリケーションか、または Microsoft Entra 管理センターからインストールできる軽量エージェントである Microsoft Entra Connect クラウド同期のどちらかを使用して Microsoft Entra ID に同期される AD DS 内の ID です。

サポートされる認証シナリオ

Azure Files では、SMB による ID ベースの認証に対し、次の方法がサポートされています。 使用できる方法はストレージ アカウントごとに 1 つだけです。

- オンプレミスの AD DS 認証: オンプレミスの AD DS 参加済みまたは Microsoft Entra Domain Services 参加済み Windows マシンは、SMB 経由で Microsoft Entra ID に同期されるオンプレミスの Active Directory 資格情報を使用して Azure ファイル共有にアクセスできます。 クライアントには、AD DS とのスムーズなネットワーク接続が必要です。 オンプレミスまたは Azure の VM に AD DS を既にセットアップしてあり、そこでデバイスが AD にドメイン参加済みである場合は、Azure ファイル共有の認証に AD DS を使う必要があります。

- Microsoft Entra Domain Services 認証: クラウド ベースの Microsoft Entra Domain Services 参加済み Windows VM は、Microsoft Entra 資格情報を使用して Azure ファイル共有にアクセスできます。 このソリューションでは、Microsoft Entra ID が、顧客の Microsoft Entra テナントの子である従来の Windows Server AD ドメインを顧客の代わりに実行します。

- ハイブリッド ID 用の Microsoft Entra Kerberos: ハイブリッド ユーザー ID の認証に Microsoft Entra ID を使用すると、Microsoft Entra ユーザーは、Kerberos 認証を使用して Azure ファイル共有にアクセスできます。 つまり、エンド ユーザーは、Microsoft Entra ハイブリッド参加済み VM と Microsoft Entra 参加済み VM から、ドメイン コントローラーへのネットワーク接続を必要とすることなく、インターネット経由で Azure ファイル共有にアクセスできます。 現在、クラウド専用 ID はサポートされていません。

- Linux クライアントの AD Kerberos 認証: Linux クライアントは、オンプレミスの AD DS または Microsoft Entra Domain Services を使用して、Azure Files に対して SMB 経由の Kerberos 認証を使用できます。

制限

- コンピューター アカウントを Microsoft Entra ID 内の ID に同期することはできないため、Azure RBAC を使用してコンピューター アカウント (マシン アカウント) に共有レベルのアクセス許可を割り当てることは、どの認証方法でもサポートされていません。 ID ベースの認証を使ってコンピューター アカウントから Azure ファイル共有へのアクセスを許可する場合は、既定の共有レベルのアクセス許可を使うか、代わりにサービス ログオン アカウントを使うことを検討してください。

- ネットワーク ファイル システム (NFS) 共有では、ID ベースの認証はサポートされていません。

一般的なユース ケース

Azure Files を使った ID ベースの認証は、さまざまなシナリオで役に立ちます。

オンプレミスのファイル サーバーの置換

散在するオンプレミスのファイル サーバーの非推奨と置換は、すべての企業が IT の近代化において直面する一般的な問題です。 データを Azure Files に移行できる場合は、オンプレミス AD DS 認証を使用した Azure ファイル共有が最適です。 移行が完了すると、高可用性とスケーラビリティの利点を活用できるだけでなく、クライアント側の変更を最小限に抑えることができます。 それによってシームレスな移行エクスペリエンスがエンド ユーザーに提供されるので、既存のドメイン参加済みマシンを使って、同じ資格情報で引き続きデータにアクセスできます。

Azure へのアプリケーションのリフト アンド シフト

アプリケーションをクラウドにリフト アンド シフトする場合は、データに対して同じ認証モデルを維持する必要があります。 ID ベースのアクセス制御エクスペリエンスを Azure ファイル共有に拡張すると、アプリケーションを最新の認証方法に変更し、迅速にクラウドを導入する必要がなくなります。 Azure ファイル共有には、認証のために Microsoft Entra Domain Services またはオンプレミスの AD DS のどちらかと統合するオプションが用意されています。 100% クラウド ネイティブにして、クラウド インフラストラクチャの管理作業を最小限に抑えることを計画している場合は、フル マネージド ドメイン サービスとして Microsoft Entra Domain Services の方が適している可能性があります。 AD DS 機能との完全な互換性が必要な場合は、VM 上の自己ホスト型ドメイン コントローラーによって AD DS 環境をクラウドに拡張することを検討してください。 どちらの方法でも、ビジネス ニーズに最適なドメイン サービスを柔軟に選択できます。

バックアップとディザスター リカバリー (DR)

プライマリ ファイル ストレージをオンプレミスで保持している場合、Azure ファイル共有はバックアップや DR のための理想的なストレージとして機能し、ビジネス継続性を向上させることができます。 Azure ファイル共有を使用すると、Windows 随意アクセス制御リスト (DACL) を維持したまま、既存のファイル サーバーからデータをバックアップできます。 DR シナリオでは、フェールオーバー時の適切なアクセス制御の適用をサポートする認証オプションを構成できます。

ID ベースの認証の利点

Azure Files に対する ID ベースの認証には、共有キー認証と比較して、以下のようなさまざまな利点があります。

従来の ID ベースのファイル共有アクセス エクスペリエンスをクラウドに拡張する

アプリケーションをクラウドにリフト アンド シフトし、従来のファイル サーバーを Azure ファイル共有に置き換える予定がある場合は、そのアプリケーションでファイル データにアクセスするために、オンプレミスの AD DS または Microsoft Entra Domain Services のどちらかの資格情報で認証することもできます。 Azure Files では、オンプレミスの AD DS または Microsoft Entra Domain Services のどちらかの資格情報を使用して、オンプレミスの AD DS または Microsoft Entra Domain Services ドメイン参加済み VM から SMB 経由で Azure ファイル共有にアクセスすることがサポートされています。Azure のファイル共有への詳細なアクセス制御の適用が可能

特定の ID に対して、ファイル共有、ディレクトリ、またはファイル レベルでアクセス許可を付与できます。 たとえば、プロジェクトのコラボレーションのために、複数のチームが 1 つの Azure ファイル共有を使用しているとします。 その場合、機密ではないディレクトリについてはすべてのチームにアクセス権限を付与し、機密の財務データが含まれるディレクトリについては財務チームのみにアクセス権限を付与できます。データと共に Windows ACL (NTFS アクセス許可とも呼ばれます) をバックアップする

Azure ファイル共有では、既存のオンプレミスのファイル共有をバックアップすることができます。 Azure Files では、SMB 経由で Azure ファイル共有に共有ファイルをバックアップすると、データと共に ACL も保持されます。

しくみ

Azure ファイル共有は、AD ソースとの認証に Kerberos プロトコルを使います。 クライアントで実行されているユーザーまたはアプリケーションに関連付けられている ID で Azure ファイル共有内のデータにアクセスしようとした場合、その要求は AD ソースに送信され、ID が認証されます。 認証が成功した場合、Kerberos トークンが返されます。 クライアントでは Kerberos トークンが含まれる要求を送信し、Azure ファイル共有ではそのトークンを使用して要求を承認します。 Azure ファイル共有は Kerberos トークンのみを受け取り、ユーザーのアクセス資格情報は受け取りません。

AD DS、Microsoft Entra Domain Services、Microsoft Entra Kerberos (ハイブリッド ID のみ) の 3 つの AD ソースのいずれかを使用して、新規および既存のストレージ アカウントで ID ベースの認証を有効にすることができます。 ストレージ アカウントでのファイル アクセス認証に使用できる AD ソースは 1 つだけです。これは、アカウント内のすべてのファイル共有に適用されます。 ストレージ アカウントで ID ベースの認証を有効にする前に、まずドメイン環境を設定する必要があります。

AD DS

オンプレミスの AD DS 認証の場合は、AD ドメイン コントローラーを設定して、コンピューターまたは VM をドメイン参加させる必要があります。 ドメイン コントローラーは、Azure VM またはオンプレミスでホストできます。 どちらの場合も、ドメイン参加済みのクライアントは、ドメイン コントローラーへの妨害されないネットワーク接続を必要とするため、ドメイン サービスの企業ネットワークまたは仮想ネットワーク (VNET) 内に存在する必要があります。

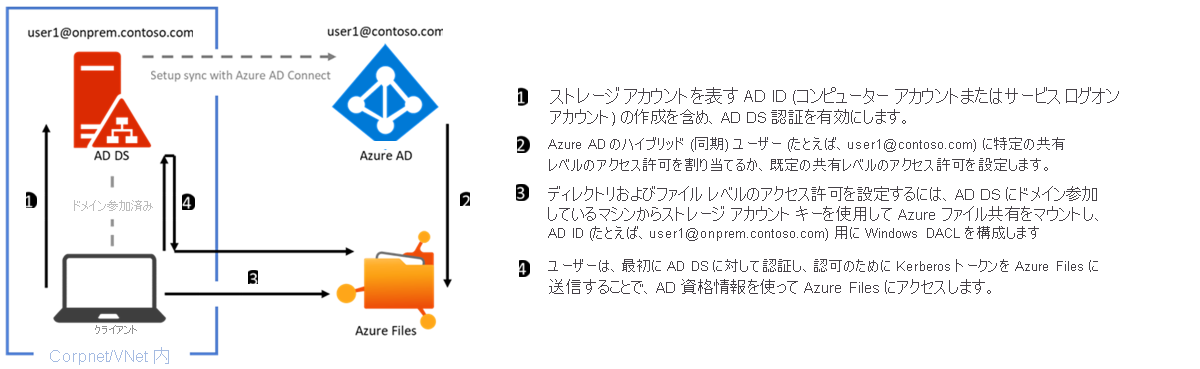

次の図は、SMB 経由の Azure ファイル共有に対するオンプレミス AD DS 認証を示しています。 オンプレミスの AD DS は、Microsoft Entra Connect 同期または Microsoft Entra Connect クラウド同期を使用して Microsoft Entra ID に同期する必要があります。Azure ファイル共有アクセスのために認証および認可できるのは、オンプレミスの AD DS と Microsoft Entra ID の両方に存在するハイブリッド ユーザー ID だけです。 これは、共有レベルのアクセス許可が Microsoft Entra ID で表される ID に対して構成されるのに対して、ディレクトリまたはファイル レベル アクセス許可は AD DS 内の ID で適用されるためです。 同じハイブリッド ユーザーに対してアクセス許可を正しく構成するようにしてください。

AD DS 認証を有効にする方法については、最初に「概要 - SMB を使用した Azure ファイル共有へのオンプレミスの Active Directory Domain Services 認証」を読んだ後、「Azure ファイル共有の AD DS 認証を有効にする」をご覧ください。

Microsoft Entra Domain Services

Microsoft Entra Domain Services 認証の場合は、Microsoft Entra Domain Services を有効にし、ファイル データのアクセス元にする予定の VM をドメイン参加させる必要があります。 ドメイン参加済み VM は、Microsoft Entra Domain Services と同じ仮想ネットワーク (VNET) に存在する必要があります。

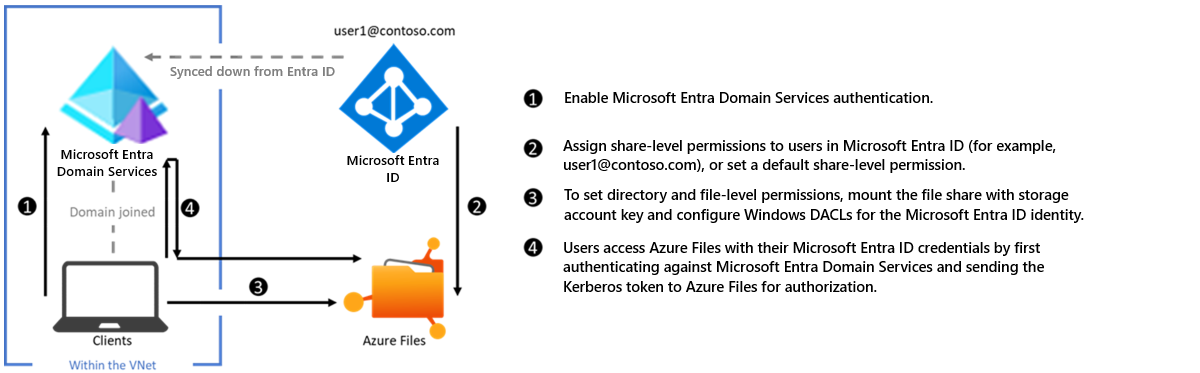

次の図は、SMB を経由した Azure ファイル共有に対する Microsoft Entra Domain Services 認証のワークフローを表しています。 これはオンプレミスの AD DS 認証と同様のパターンに従いますが、大きな違いが 2 つあります。

ストレージ アカウントを表すために Microsoft Entra Domain Services 内に ID を作成する必要はありません。 これは、バックグラウンドで有効化プロセスによって実行されます。

Microsoft Entra ID に存在するすべてのユーザーを認証および認可できます。 ユーザーは、クラウドのみ、またはハイブリッドにすることができます。 Microsoft Entra ID から Microsoft Entra Domain Services への同期は、ユーザーの構成を必要とすることなく、プラットフォームによって管理されます。 ただし、クライアントが Microsoft Entra Domain Services ホステッド ドメイン参加済みである必要があります。 これを Microsoft Entra 参加済みまたは登録済みにすることはできません。 Microsoft Entra Domain Services では、Azure 以外のクライアント (つまり、ユーザーのノート PC、ワークステーション、他のクラウド内の VM など) の Microsoft Entra Domain Services ホステッド ドメインへのドメイン参加はサポートされていません。 ただし、ドメインに参加していないクライアントからファイル共有をマウントすることは可能で、それには DOMAINNAME\username などの明示的な資格情報を指定するか、完全修飾ドメイン名 (username@FQDN) を使用します。

Microsoft Entra Domain Services 認証を有効にする方法については、Azure Files に対する Microsoft Entra Domain Services 認証の有効化に関するページを参照してください。

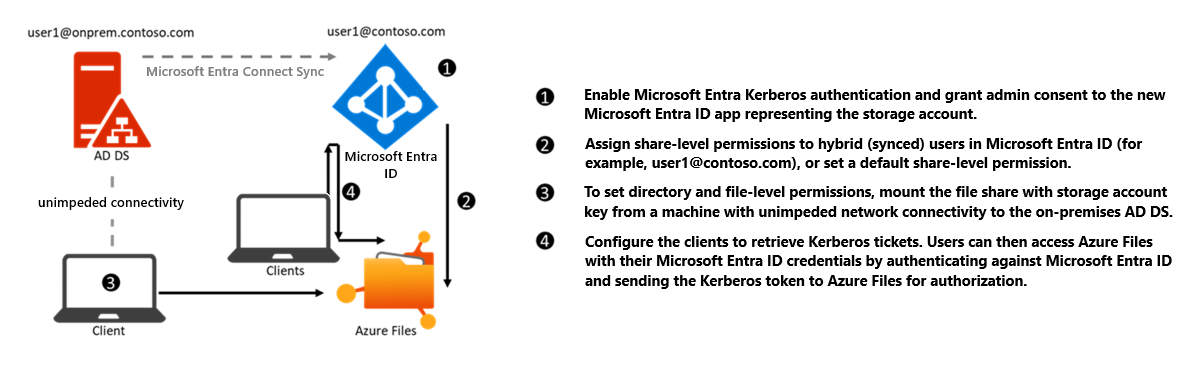

ハイブリッド ID 用の Microsoft Entra Kerberos

ハイブリッド ユーザー ID を認証するために Microsoft Entra ID を有効にして構成すると、Microsoft Entra ユーザーは、Kerberos 認証を使用して Azure ファイル共有にアクセスできます。 この構成では、Microsoft Entra ID を使用して、業界標準の SMB プロトコルでファイル共有にアクセスするために必要な Kerberos チケットを発行します。 つまり、エンド ユーザーは、Microsoft Entra ハイブリッド参加済み VM と Microsoft Entra 参加済み VM から、ドメイン コントローラーへのネットワーク接続を必要とすることなく、インターネット経由で Azure ファイル共有にアクセスできます。 ただし、ユーザーとグループに対してディレクトリおよびファイル レベルのアクセス許可を構成するには、オンプレミスのドメイン コントローラーへの妨害されないネットワーク接続が必要です。

重要

Microsoft Entra Kerberos 認証ではハイブリッド ユーザー ID しかサポートされず、クラウド専用 ID はサポートされていません。 従来の AD DS のデプロイが必要であり、それが Microsoft Entra Connect 同期または Microsoft Entra Connect クラウド同期を使用して Microsoft Entra ID に同期されている必要があります。クライアントは、Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済みである必要があります。 Microsoft Entra Kerberos は、Microsoft Entra Domain Services に参加しているクライアントや、AD のみに参加しているクライアントではサポートされていません。

ハイブリッド ID に対して Microsoft Entra Kerberos 認証を有効にする方法については、「Azure Files 上でハイブリッド ID に対して Microsoft Entra Kerberos 認証を有効化する」を参照してください。

また、この機能を使用して、Microsoft Entra 参加済み VM のための Azure ファイル共有に FSLogix プロファイルを格納することもできます。 詳細については、Azure Files と Microsoft Entra ID を使用したプロファイル コンテナーの作成に関するページを参照してください。

アクセス制御

Azure Files では、共有レベルとディレクトリおよびファイル レベルの両方へのユーザー アクセスで認可が適用されます。 共有レベルのアクセス許可の割り当ては、Azure RBAC を使用して管理されている Microsoft Entra ユーザーまたはグループで実行できます。 Azure RBAC では、ファイル アクセスに使用できる資格情報を使用可能にするか、または Microsoft Entra ID に同期する必要があります。 Microsoft Entra ID 内のユーザーまたはグループに記憶域ファイル データの SMB 共有の閲覧者などの Azure 組み込みロールを割り当てて、Azure ファイル共有へのアクセス権を付与できます。

ディレクトリとファイルのレベルでは、Azure Files は、Windows ファイル サーバーと同様に、Windows ACL の保持、継承、適用をサポートしています。 既存のファイル共有と Azure ファイル共有の間で SMB 経由でデータをコピーするとき、Windows ACL を維持することを選択できます。 承認を適用するかどうかにかかわらず、Azure ファイル共有を利用し、データと共に ACL をバックアップできます。

Azure Files の共有レベルのアクセス権限を構成する

ストレージ アカウントで AD ソースを有効にした後、ファイル共有にアクセスするために、次のいずれかを行う必要があります。

- 認証されたすべてのユーザーとグループに適用される既定の共有レベルのアクセス許可を設定する

- 組み込みの Azure RBAC ロールをユーザーとグループに割り当てる。または

- Microsoft Entra ID のカスタム ロールを構成し、ストレージ アカウント内のファイル共有へのアクセス権を割り当てる。

割り当てられた共有レベルのアクセス許可では、付与された ID は共有のみにアクセスできます。それ以外には、ルート ディレクトリであってもアクセスできません。 その場合でも、ディレクトリとファイル レベルのアクセス許可を別に構成する必要があります。

Azure Files のディレクトリ レベルまたはファイル レベルの権限を構成する

Azure ファイル共有では、ルート ディレクトリを含む、ディレクトリとファイルの両方のレベルで、標準の Windows ACL が適用されます。 ディレクトリ レベルまたはファイル レベルの権限の構成は、SMB 経由および REST 経由での構成がサポートされています。 VM 上で対象のファイル共有をマウントし、Windows のエクスプローラー、Windows の icacls または Set-ACL コマンドを使用して権限を構成します。

スーパーユーザーの権限でストレージ アカウントのキーを使用する

ストレージ アカウント キーを保持するユーザーは、スーパー ユーザーの権限で Azure ファイル共有にアクセスできます。 スーパーユーザーのアクセス許可は、すべてのアクセス制御制限をバイパスします。

重要

推奨されるセキュリティのベスト プラクティスは、ストレージ アカウント キーを共有しないこと、および可能な限り ID ベースの認証を利用することです。

Azure ファイル共有にデータをインポートするときに、ディレクトリとファイル ACL を保持する

Azure Files では、Azure ファイル共有にデータをコピーする際、ディレクトリまたはファイル レベルの ACL の保持がサポートされています。 Azure File Sync または一般的なファイル移動ツールセットを使用して、ディレクトリまたはファイルの ACL を Azure ファイル共有にコピーできます。 たとえば、robocopy を /copy:s フラグと共に使用して、Azure ファイル共有にデータや ACL をコピーすることができます。 ACL は既定で保持されるので、ACL を保持するために、ストレージ アカウントで ID ベースの認証を有効にする必要はありません。

価格

ストレージ アカウントで SMB による ID ベースの認証を有効にしても、追加のサービス料金は発生しません。 価格の詳細については、「Azure Files の価格」および Microsoft Entra Domain Services の価格に関するページを参照してください。

次のステップ

Azure Files や、SMB 経由の ID ベースの認証の詳細については、これらのリソースを参照してください。