Microsoft Intune を使用して Windows アプリとリモート デスクトップ アプリのクライアント デバイスのリダイレクト設定を構成する

重要

Microsoft Intune を使用した Android 上のリモート デスクトップ アプリと Android 上の Windows アプリのリダイレクト設定の構成は、現在プレビュー段階です。 Microsoft Intune を使用した iOS/iPadOS での Windows アプリのリダイレクト設定の構成は、一般提供されています。 ベータ版、プレビュー版、または一般提供としてまだリリースされていない Azure の機能に適用される法律条項については、「Microsoft Azure プレビューの追加使用条件」を参照してください。

ヒント

この記事では、リモート デスクトップ プロトコル (RDP) を使用して Windows デスクトップとアプリケーションへのリモート アクセスを提供する複数の製品について説明します。

リモート デスクトップ プロトコル (RDP) を経由して、ユーザーのローカル デバイスから Azure Virtual Desktop または Windows 365 のリモート セッションに、クリップボード、カメラ、オーディオなどのリソースと周辺機器をリダイレクトする機能は、通常、ホスト プールとそのセッション ホストの中央構成によって制御されます。 クライアント デバイスのリダイレクトは、ユーザーのローカル デバイスで Microsoft Intune アプリ構成ポリシー、アプリ保護ポリシー、および Microsoft Entra 条件付きアクセスの組み合わせを使用して、Windows アプリとリモート デスクトップ アプリ用に構成されます。

これらの機能を使用すると、次のシナリオを実現できます。

指定した条件に基づいて、より詳細なレベルでリダイレクト設定を適用します。 たとえば、ユーザーが参加しているセキュリティ グループ、使用しているデバイスのオペレーティング システム、またはユーザーが会社のデバイスと個人のデバイスの両方を使用してリモート セッションにアクセスするかどうかに応じて、異なる設定が必要な場合があります。

ホスト プールまたはセッション ホストで、正しく構成されていないリダイレクトに対する保護の追加レイヤーを提供します。

Windows アプリとリモート デスクトップ アプリに、PIN の要求、サード パーティ製キーボードのブロック、クライアント デバイス上で他のアプリ間の切り取り、コピー、貼り付けの操作を制限することなどの追加のセキュリティ設定を適用します。

クライアント デバイスのリダイレクト設定が、Azure Virtual Desktop のホスト プールの RDP プロパティとセッション ホスト、または Windows 365 のクラウド PC と競合する場合、2 つのうちのより制限の厳しい設定が有効になります。 たとえば、セッション ホストがドライブのリダイレクトを禁止し、クライアント デバイスがドライブのリダイレクトを許可している場合、ドライブのリダイレクトは許可されません。 セッション ホストとクライアント デバイスのリダイレクト設定が両方とも同じ場合、リダイレクト動作は一貫します。

重要

クライアント デバイスでリダイレクト設定を構成することは、要件に基づいてホスト プールとセッション ホストを正しく構成する代わりにはなりません。 Microsoft Intune を使用して Windows アプリとリモート デスクトップ アプリを構成することは、より高いレベルのセキュリティを必要とするワークロードには適していない場合があります。

セキュリティ要件が高いワークロードについては、引き続きホスト プールまたはセッション ホストでリダイレクトを設定する必要があります。この場合、ホスト プールのすべてのユーザーのリダイレクト構成が同じになります。 データ損失防止 (DLP) ソリューションをお勧めします。また、可能な限りセッション ホストでリダイレクトを無効にして、データ損失の機会を最小限に抑える必要があります。

大まかに言えば、構成する領域には次の 3 つがあります。

Intune アプリ構成ポリシー: クライアント デバイスで Windows アプリとリモート デスクトップ アプリのリダイレクト設定を管理するために使用されます。 アプリ構成ポリシーには 2 種類あります。マネージド アプリ ポリシーは、クライアント デバイスが登録されているか登録されていないかに関係なく、アプリケーションの設定を管理するために使用され、マネージド デバイス ポリシーは、登録済みデバイスの設定を管理するために追加で使用されます。 フィルターを使用して、特定の条件に基づいて対象にするユーザーを限定します。

Intune アプリ保護ポリシー: アプリケーションとクライアント デバイスで満たす必要があるセキュリティ要件を指定するために使用されます。 フィルターを使用して、特定の条件に基づいて対象にするユーザーを限定します。

条件付きアクセス ポリシー: Azure Virtual Desktop と Windows 365 へのアクセスを、アプリ構成ポリシーとアプリ保護ポリシーで設定された条件が満たされている場合のみに制御するために使用されます。

サポートされているプラットフォームと登録の種類

デバイス プラットフォームと登録の種類に基づいて管理できるアプリケーションを次の表に示します。

Windows アプリ:

| デバイスのプラットフォーム | マネージド デバイス | アンマネージド デバイス |

|---|---|---|

| iOS および iPadOS | ✅ | ✅ |

| Android | ✅ | ✅ |

リモート デスクトップ アプリ:

| デバイスのプラットフォーム | マネージド デバイス | アンマネージド デバイス |

|---|---|---|

| Android | ✅ | ✅ |

シナリオの例

フィルターとポリシーに指定する値は要件によって異なります。そのため、組織に最適なものを決定する必要があります。 それを実現するために構成する必要があるシナリオの例をいくつか次に示します。

シナリオ 1

グループ内のユーザーは、Windows 企業デバイスから接続するときにドライブのリダイレクトを許可されますが、iOS/iPadOS や Android 企業デバイスではドライブのリダイレクトが許可されません。 このシナリオを実現するには、次のようにします。

セッション ホストまたはクラウド PC、およびホスト プールの設定がドライブのリダイレクトを許可するように構成されていることを確認します。

iOS および iPadOS 用のマネージド アプリのデバイス フィルターと、Android 用の別のフィルターを作成します。

iOS および iPadOS 用にのみ、マネージド デバイスのアプリ構成ポリシーを作成します。

ドライブのリダイレクトが無効な、マネージド アプリのアプリ構成ポリシーを作成します。 iOS/iPadOS と Android の両方に 1 つのポリシーを作成することも、iOS/iPadOS と Android に別個のポリシーを作成することもできます。

iOS/iPadOS に 1 つと Android に 1 つの 2 つのアプリ保護ポリシーを作成します。

シナリオ 2

Android デバイスが最新バージョンの Android を実行しているグループのユーザーはドライブのリダイレクトを許可されますが、同じユーザーがデバイスで古いバージョンの Android を実行するとドライブのリダイレクトを許可されません。 このシナリオを実現するには、次のようにします。

セッション ホストまたはクラウド PC、およびホスト プールの設定がドライブのリダイレクトを許可するように構成されていることを確認します。

次の 2 つのデバイス フィルターを作成します。

バージョンが Android の最新バージョン番号に設定されている、Android 用のマネージド アプリのデバイス フィルター。

バージョンが Android の最新バージョンより古いバージョン番号に設定されている、Android 用のマネージド アプリのデバイス フィルター。

次の 2 つのアプリ構成ポリシーを作成します。

ドライブのリダイレクトが有効な、マネージド アプリのアプリ構成ポリシー。 それを、Android の最新バージョン番号のフィルターを使用して 1 つ以上のグループに割り当てます。

ドライブのリダイレクトが無効な、マネージド アプリのアプリ構成ポリシー。 それを、Android の古いバージョン番号のフィルターを使用して 1 つ以上のグループに割り当てます。

iOS/iPadOS と Android に対して結合した 1 つのアプリ保護ポリシーを作成します。

シナリオ 3

アンマネージド iOS/iPadOS デバイスを使用してリモート セッションに接続するグループ内のユーザーはクリップボードのリダイレクトを許可されますが、同じユーザーがアンマネージド Android デバイスを使用するとクリップボードのリダイレクトを許可されません。 このシナリオを実現するには、次のようにします。

セッション ホストまたはクラウド PC、およびホスト プールの設定がクリップボードのリダイレクトを許可するように構成されていることを確認します。

次の 2 つのデバイス フィルターを作成します。

デバイス管理の種類がアンマネージドである、iOS および iPadOS 用のマネージド アプリのデバイス フィルター。

デバイス管理の種類がアンマネージドである、Android 用のマネージド アプリのデバイス フィルター。

次の 2 つのアプリ構成ポリシーを作成します。

クリップボードのリダイレクトが有効な、マネージド アプリのアプリ構成ポリシー。 それを、アンマネージド iOS または iPadOS デバイスのフィルターを使用して 1 つ以上のグループに割り当てます。

クリップボードのリダイレクトが無効な、マネージド アプリのアプリ構成ポリシー。 それを、アンマネージド Android デバイスのフィルターを使用して 1 つ以上のグループに割り当てます。

iOS/iPadOS と Android に対して結合した 1 つのアプリ保護ポリシーを作成します。

お勧めのポリシー設定

Intune と条件付きアクセスで使用する必要があるお勧めのポリシー設定を次に示します。 使用する設定は、要件に基づく必要があります。

Intune:

- 個人用デバイスですべてのリダイレクトを無効にします。

- アプリへのアクセスに PIN を必要とします。

- サード パーティ製のキーボードをブロックします。

- デバイス オペレーティング システムの最小バージョンを指定します。

- Windows アプリまたはリモート デスクトップ アプリ、あるいはその両方の最小バージョン番号を指定します。

- ジェイルブレイク/ルート化されたデバイスをブロックします。

- デバイスのモバイル脅威防御 (MTD) ソリューションで、脅威が検出されていないことを必要とします。

条件付きアクセス:

- Intune モバイル アプリケーション管理ポリシーで設定された条件が満たされていない限り、アクセスをブロックします。

- 次のオプションのうち 1 つ以上を必要とするアクセス権を付与します。

- 多要素認証が必要。

- Intune アプリ保護ポリシーを必要とします。

前提条件

Microsoft Intune と条件付きアクセスを使用してクライアント デバイスでリダイレクト設定を構成するには、次のものが必要です。

セッション ホストまたはクラウド PC を使用した既存のホスト プール。

ポリシーを適用するユーザーを含む 1 つ以上のセキュリティ グループ。

iOS および iPadOS の登録済みデバイスで Windows アプリを使用するには、App Store で各アプリを Intune に追加する必要があります。 詳細については、「iOS ストア アプリを Microsoft Intune に追加する」を参照してください。

次のいずれかのバージョンの Windows アプリまたはリモート デスクトップ アプリを実行しているクライアント デバイス。

Windows アプリ:

- iOS/iPadOS: 11.0.4 以降。

- Android: 1.0.145 以降。

リモート デスクトップ アプリ:

- Android: 10.0.19.1279 以降。

最新バージョン:

- iOS/iPadOS: Microsoft Authenticator アプリ

- Android: 個人用デバイスの Windows アプリと同じプロファイル内にインストールされたポータル サイト アプリ。 両方のアプリを個人用プロファイル内に、または両方のアプリを仕事用プロファイル内に。

アプリ構成ポリシー、アプリ保護ポリシー、条件付きアクセス ポリシーを構成するための Intune の前提条件はほかにもあります。 詳細については、以下を参照してください:

重要

Intune モバイル アプリケーション管理 (MAM) 機能は、Android 15 上のリモート デスクトップまたは Windows アプリ (プレビュー) では現在サポートされていません。 MAM は、以前のバージョンの Android 上で実行されます。 Android 15 の Windows アプリ (プレビュー) での MAM のサポートは、今後のリリースでサポートされる予定です。

マネージド アプリ フィルターを作成する

マネージド アプリ フィルターを作成すると、フィルターで設定された条件が一致するときにのみリダイレクト設定を適用でき、ポリシーの割り当てスコープを絞り込むことができます。 フィルターを構成しない場合、リダイレクト設定はすべてのユーザーに適用されます。 フィルターで指定するものは、要件によって異なります。

フィルターとその作成方法については、「Microsoft Intune でアプリ、ポリシー、プロファイルを割り当てるときにフィルターを使用する」とマネージド アプリ フィルターのプロパティに関する記事を参照してください。

マネージド デバイスのアプリ構成ポリシーを作成する

登録されている iOS デバイスと iPadOS デバイスにのみ、Windows アプリに対してマネージド デバイスのアプリ構成ポリシーを作成する必要があります。 この手順は Android では必要ありません。

マネージド デバイスのアプリ構成ポリシーを作成して適用するには、「管理対象の iOS/iPadOS デバイスのアプリ構成ポリシーを追加する」の手順に従い、次の設定を使用します。

[基本] タブの [対象アプリ] に対して、一覧から [Windows アプリ] を選びます。 この一覧に表示するには、App Store で Intune にアプリを追加しておく必要があります。

[設定] タブの [Configuration settings format] (構成設定の形式) ドロップダウン リストで、[構成デザイナーを使用します] を選び、次の設定を厳密に表示どおりに入力します。

構成キー 値の型 構成値。 IntuneMAMUPNString {{userprincipalname}}IntuneMAMOIDString {{userid}}IntuneMAMDeviceIDString {{deviceID}}[割り当て] タブで、ポリシーを適用するユーザーを含むセキュリティ グループにポリシーを割り当てます。 ポリシーを有効にするには、ユーザーのグループにポリシーを適用する必要があります。 グループごとに、必要に応じてフィルターを選択して、アプリ構成ポリシーの対象をより明確にできます。

マネージド アプリのアプリ構成ポリシーを作成する

Windows アプリ (iOS/iPadOS) と Windows アプリ (プレビュー) またはリモート デスクトップ アプリ (Android) 用に、構成設定を指定できるようにするマネージド アプリのアプリ構成ポリシーを個別に作成する必要があります。 Android と iOS の両方を同じ構成ポリシーで構成しないでください。マネージド デバイスとアンマネージド デバイスに基づいてポリシー ターゲットを構成することはできません。

マネージド アプリのアプリ構成ポリシーを作成して適用するには、「Intune App SDK マネージド アプリのアプリ構成ポリシー」の手順に従い、次の設定を使用します。

[基本] タブで [パブリック アプリの選択] を選択し、Android の場合は [リモート デスクトップ]、iOS/iPadOS の場合は [Windows アプリ] を検索して選択します。 [カスタム アプリの選択] を選択してから、[Android 用 Windows アプリ (プレビュー)] の [その他のアプリ] の下にある、[バンドル] または [パッケージ ID] フィールドの中に「com.microsoft.rdc.androidx.beta」と入力します。

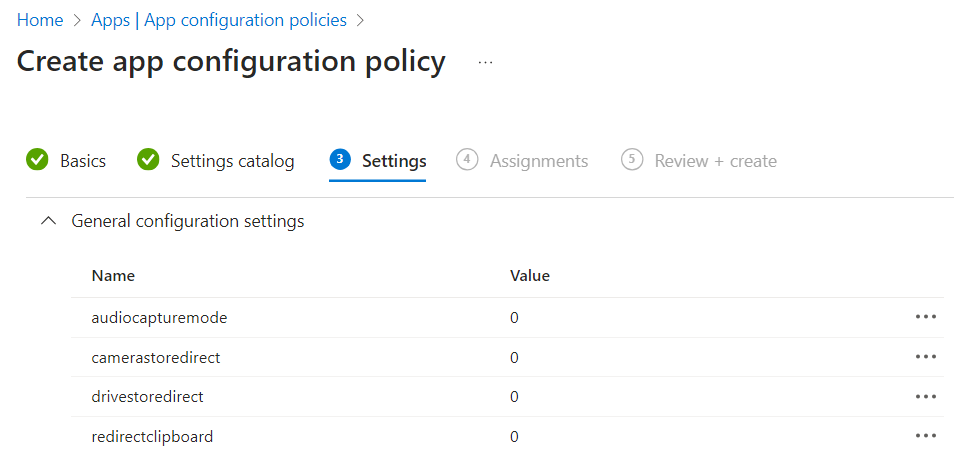

[設定] タブで、[General configuration settings] (全般構成設定) を展開し、構成するリダイレクト設定ごとに次の名前と値のペアを厳密に表示どおりに入力します。 これらの値は、サポートされる RDP プロパティに記載されている RDP プロパティに対応していますが、構文は異なります。

名前 Description Value audiocapturemodeオーディオ入力のリダイレクトが有効かどうかを示します。 0: ローカル デバイスからのオーディオ キャプチャが無効です。1: ローカル デバイスからのオーディオのキャプチャと、リモート セッション内のオーディオ アプリケーションへのリダイレクトが有効です。camerastoredirectカメラのリダイレクトを有効にするかどうかを指定します。 0カメラのリダイレクトが無効です。1カメラのリダイレクトが有効です。drivestoredirectディスク ドライブのリダイレクトを有効にするかどうかを指定します。 0ディスク ドライブのリダイレクトが無効です。1ディスク ドライブのリダイレクトが有効です。redirectclipboardクリップボードのリダイレクトを有効にするかどうかを決定します。 0: リモート セッションで、ローカル デバイスでのクリップボードのリダイレクトが無効です。1: リモート セッションで、ローカル デバイスでのクリップボードのリダイレクトが有効です。設定の外観の例を次に示します。

[割り当て] タブで、ポリシーを適用するユーザーを含むセキュリティ グループにポリシーを割り当てます。 ポリシーを有効にするには、ユーザーのグループにポリシーを適用する必要があります。 グループごとに、必要に応じてフィルターを選択して、アプリ構成ポリシーの対象をより明確にできます。

アプリ保護ポリシーを作成する

Windows アプリ (iOS/iPadOS) とリモート デスクトップ アプリ (Android) 用に、アプリ保護ポリシーを別個に作成する必要があります。これらにより、モバイル デバイス上のアプリがデータにアクセスおよび共有する方法を制御できます。 Android と iOS/iPadOS の両方を同じ保護ポリシーで構成しないでください。マネージド デバイスとアンマネージド デバイスに基づいてポリシー ターゲットを構成することはできません。

アプリ保護ポリシーを作成して適用するには、「アプリ保護ポリシーを作成して割り当てる方法」の手順に従い、次の設定を使用します。

[アプリ] タブで [パブリック アプリの選択] を選択し、Android の場合は [リモート デスクトップ]、iOS/iPadOS の場合は [Windows アプリ] を検索して選択します。 [カスタム アプリの選択] を選択してから、[Android 用 Windows アプリ (プレビュー)] の [その他のアプリ] の下にある、[バンドル] または [パッケージ ID] フィールドの中に「com.microsoft.rdc.androidx.beta」と入力します。

[データ保護] タブでは、次の設定のみがWindows アプリとリモート デスクトップ アプリに関連します。 その他の設定は該当しません。Windows アプリとリモート デスクトップ アプリはセッション ホストと対話し、アプリ内のデータとは対話しないためです。 モバイル デバイスでは、未承認のキーボードがキーストロークのログと盗難の原因になります。

iOS と iPadOS について、次の設定を構成できます。

- 他のアプリ間での切り取り、コピー、貼り付けの制限

- サード パーティ製のキーボード

Android について、次の設定を構成できます。

- 他のアプリ間での切り取り、コピー、貼り付けの制限

- 画面キャプチャと Google アシスタント

- 承認済みキーボード

ヒント

アプリ構成ポリシーでクリップボードのリダイレクトを無効にする場合は、[他のアプリでの切り取り、コピー、貼り付けを制限] を [ブロック] に設定する必要があります。

[条件付き起動] タブで、次の条件を追加することをお勧めします。

条件 条件タイプ Value アクション アプリの最小バージョン アプリの条件 要件に基づきます。 アクセスのブロック OS の最小バージョン デバイスの状態 要件に基づきます。 アクセスのブロック プライマリ MTD サービス デバイスの状態 要件に基づきます。

MTD コネクタを設定する必要があります。 Microsoft Defender for Endpoint の場合は、Intune で Microsoft Defender for Endpoint を構成します。アクセスのブロック 許可される最大のデバイス脅威レベル デバイスの状態 セキュリティ保護 アクセスのブロック バージョンの詳細については、「Windows アプリの新機能」、「Android および Chrome OS 用リモート デスクトップ クライアントの新着情報」を参照してください。

使用可能な設定の詳細については、iOS アプリ保護ポリシー設定での条件付き起動に関する記事、および Android アプリ保護ポリシー設定での条件付き起動に関する記事を参照してください。

[割り当て] タブで、ポリシーを適用するユーザーを含むセキュリティ グループにポリシーを割り当てます。 ポリシーを有効にするには、ユーザーのグループにポリシーを適用する必要があります。 グループごとに、必要に応じてフィルターを選択して、アプリ構成ポリシーの対象をより明確にできます。

条件付きアクセス ポリシーを作成する

条件付きアクセス ポリシーを作成すると、リモート セッションへのアクセスを、Windows アプリとリモート デスクトップ アプリでアプリ保護ポリシーが適用されているときのみに制限できます。 2 つめの条件付きアクセス ポリシーを作成する場合は、Web ブラウザーを使用してアクセスをブロックすることもできます。

条件付きアクセス ポリシーを作成して適用するには、「Intune を使用してアプリベースの条件付きアクセス ポリシーを設定する」の手順に従います。 次の設定は一例を示していますが、要件に基づいて調整する必要があります。

最初のポリシーで、リモート セッションへのアクセスを、Windows アプリとリモート デスクトップ アプリにアプリ保護ポリシーが適用されているときのみに許可するには、次のようにします。

[割り当て] に、ポリシーを適用するユーザーを含むセキュリティ グループを含めます。 ポリシーを有効にするには、ユーザーのグループにポリシーを適用する必要があります。

[ターゲット リソース] で、[クラウド アプリ] を選択してポリシーを適用し、[追加] で [アプリを選択] を選びます。 [Azure Virtual Desktop] と [Windows 365] を検索して選択します。 Microsoft Entra テナントで、サブスクリプションに

Microsoft.DesktopVirtualizationリソース プロバイダーを登録した場合にのみ、Azure Virtual Desktop が一覧に表示されます。[条件] について、次のようにします。

- [デバイス プラットフォーム] を選び、iOS と Android を含めます。

- [クライアント アプリ] を選び、[モバイル アプリとデスクトップ クライアント] を含めます。

[アクセスの制御] で、[アクセスの付与] を選び、[アプリ保護ポリシーが必要] のチェック ボックスをオンにし、[Require all the selected controls] (選択したコントロールすべてが必要) のラジオ ボタンを選択します。

[ポリシーを有効にする] は、[オン] に設定します。

2 番めのポリシーで、Web ブラウザーを使用してリモート セッションへのアクセスをブロックするには、次のようにします。

[割り当て] に、ポリシーを適用するユーザーを含むセキュリティ グループを含めます。 ポリシーを有効にするには、ユーザーのグループにポリシーを適用する必要があります。

[ターゲット リソース] で、[クラウド アプリ] を選択してポリシーを適用し、[追加] で [アプリを選択] を選びます。 [Azure Virtual Desktop] と [Windows 365] を検索して選択します。 Microsoft Entra テナントで、サブスクリプションに

Microsoft.DesktopVirtualizationリソース プロバイダーを登録した場合にのみ、Azure Virtual Desktop が一覧に表示されます。 Windows 365 用のクラウド アプリは、Microsoft Dev Box も対象にします。[条件] について、次のようにします。

- [デバイス プラットフォーム] を選び、iOS と Android を含めます。

- [クライアント アプリ] を選び、[ブラウザー] を含めます。

[アクセスの制御] で、[アクセスをブロックする] を選び、[Require all the selected controls] (選択したコントロールすべてが必要) のラジオ ボタンを選びます。

[ポリシーを有効にする] は、[オン] に設定します。

構成を確認する

これで個人用デバイスでデバイスのリダイレクトを管理するように Intune を構成したので、リモート セッションに接続して構成を確認できます。 テストする必要がある内容は、構成したポリシーの適用対象が登録デバイスなのか非登録デバイスなのか、どのプラットフォームなのか、および設定したリダイレクトとデータ保護の設定によって異なります。 実行できるアクションが、想定したものと一致することを確認します。

既知の問題

- ポータル サイトと Windows アプリが同じプロファイル内にインストールされていない場合、Windows アプリは警告なしに終了します。 両方のアプリを個人用プロファイル内に、または両方のアプリを仕事用プロファイル内にインストールしてください。