[整合性の監視の概要] が開きます

Azure トラステッド起動が仮想マシン (VM) に対する悪意のあるルートキット攻撃を防ぐのに役立つよう、Azure Attestation エンドポイントを介したゲスト構成証明を使って、ブート シーケンスの整合性を監視します。 この構成証明は、プラットフォームの状態の有効性を示すために重要です。

トラステッド起動 VM で構成証明拡張機能をインストールできるように、セキュア ブートと仮想トラステッド プラットフォーム モジュール (vTPM) を有効にする必要があります。 Microsoft Defender for Cloud では、状態と、VM のブート整合性が正しく設定されていることを検証する Guest Attestation に基づいて、レポートが提供されます。 Microsoft Defender for Cloud の統合について詳しくは、トラステッド起動の Microsoft Defender for Cloud との統合に関する記事をご覧ください。

重要

Boot Integrity Monitoring - Guest Attestation 拡張機能で拡張機能の自動アップグレードが使用可能になりました。 詳しくは、拡張機能の自動アップグレードに関する記事をご覧ください。

前提条件

アクティブな Azure サブスクリプションとトラステッド起動 VM が必要です。

整合性の監視を有効にする

整合性の監視を有効にするには、このセクションの手順に従って行います。

Azure Portal にサインインします。

リソース (仮想マシン) を選択します。

[設定] の下で [構成] を選択します。 [セキュリティの種類] ペインで、[整合性の監視] を選びます。

![[整合性の監視] が選択されていることを示すスクリーンショット。](media/trusted-launch/verify-integrity-boot-on.png)

変更を保存します。

VM の [概要] ページで、整合性の監視のセキュリティの種類が [有効] になっている必要があります。

この操作により、Guest Attestation 拡張機能がインストールされ、[拡張機能とアプリケーション] タブの設定からそれを参照できます。

Guest Attestation 拡張機能のインストールに関するトラブルシューティング ガイド

このセクションでは、構成証明のエラーと解決策について説明します。

現象

Azure Attestation 拡張機能は、お客様がネットワーク セキュリティ グループ (NSG) またはプロキシを設定している場合、正しく機能しません。 "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation のプロビジョニングに失敗しました" のようなエラーが表示されます。

ソリューション

Azure では、Azure リソース間のネットワーク トラフィックをフィルター処理するために、NSG が使われます。 NSG には、いくつかの種類の Azure リソースからの受信ネットワーク トラフィックまたは送信ネットワーク トラフィックを許可または拒否するセキュリティ規則が含まれます。 Azure Attestation エンドポイントは、Guest Attestation 拡張機能と通信できる必要があります。 このエンドポイントがないと、トラステッド起動は、Microsoft Defender for Cloud が VM のブート シーケンスの整合性を監視できるようにするゲスト構成証明にアクセスできません。

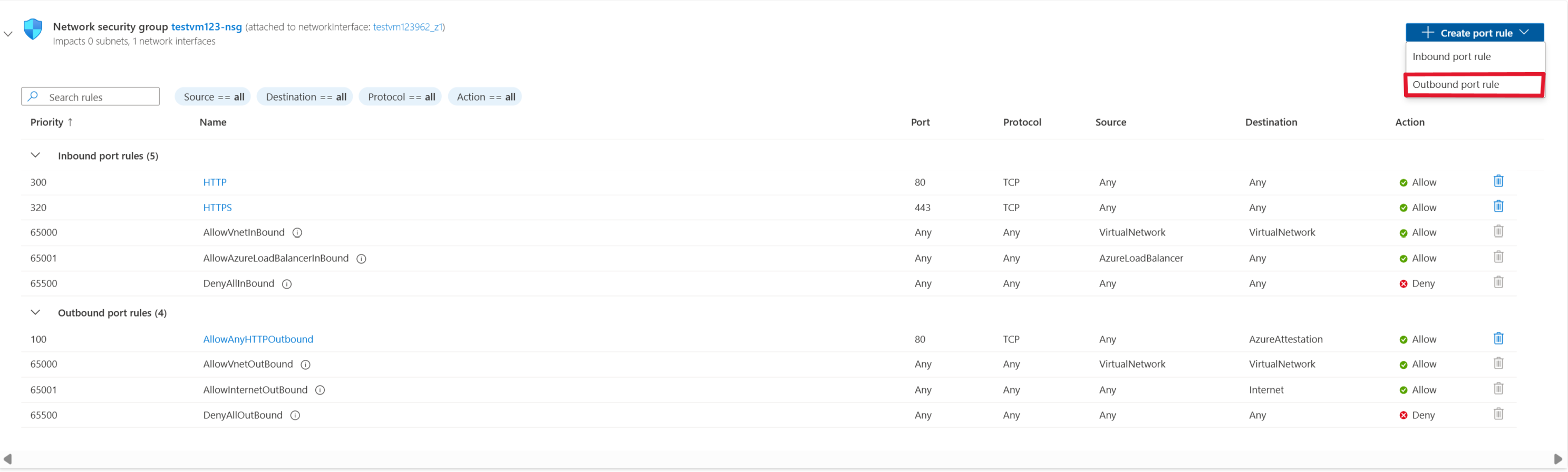

サービス タグを使って NSG で Azure Attestation トラフィックのブロックを解除するには:

送信トラフィックを許可する VM に移動します。

左端のペインの [ネットワーク] で、[ネットワークの設定] を選びます。

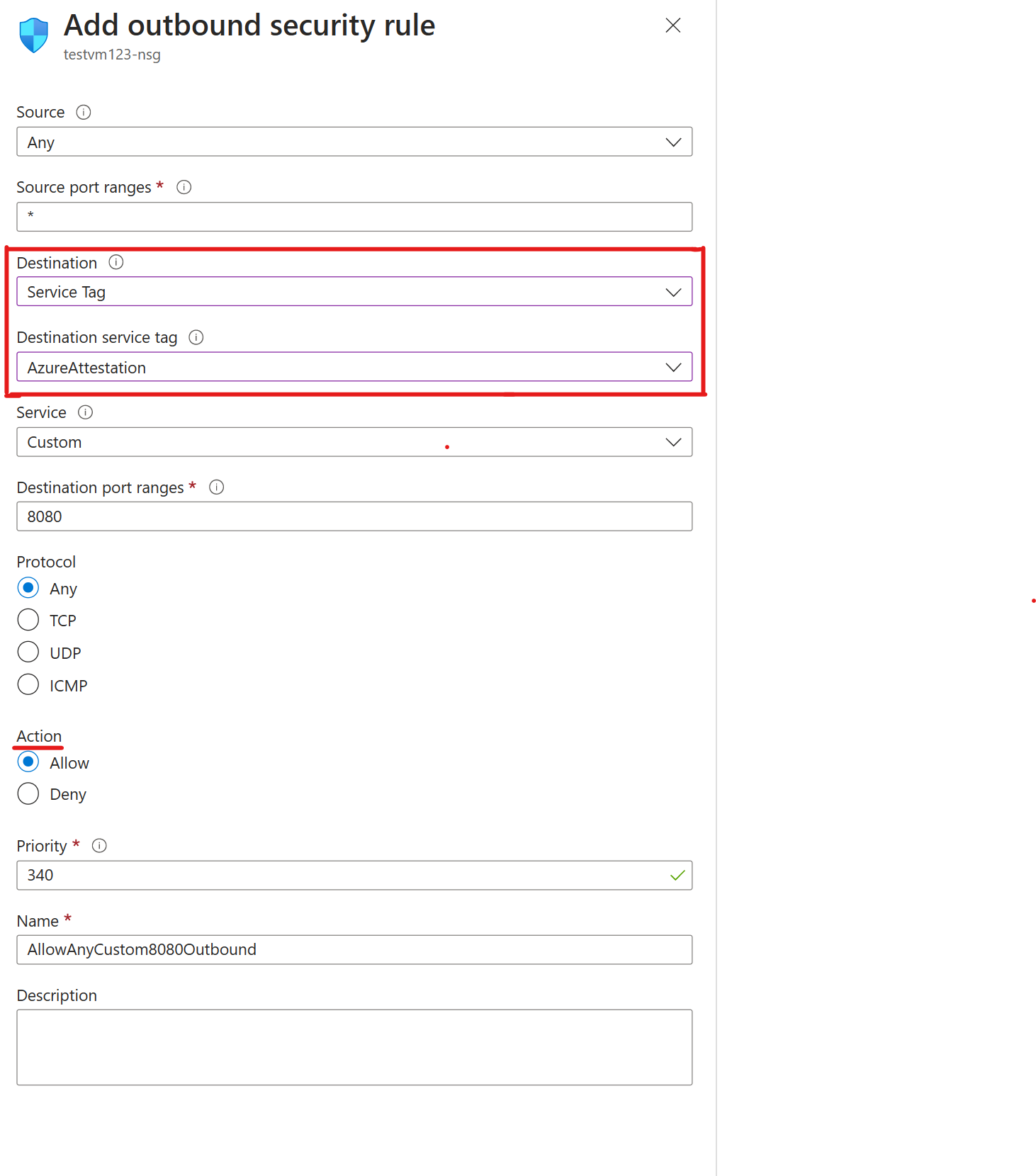

次に、[ポート規則の作成]>[送信ポートの規則] を選びます。

Azure Attestation を許可するには、宛先をサービス タグにします。 この設定により、IP アドレスの範囲は、Azure Attestation を許可する規則を更新して自動的に設定できます。 [宛先サービス タグ] を AzureAttestation に設定し、[アクション] を [許可] に設定します。

ファイアウォールは仮想ネットワークを保護し、これには複数のトラステッド起動 VM が含まれます。 アプリケーション ルール コレクションを使って、ファイアウォールで Azure Attestation のトラフィックのブロックを解除するには:

トラステッド起動 VM リソースからのトラフィックをブロックしている Azure Firewall インスタンスに移動します。

[設定] で [規則 (クラシック)] を選んで、ファイアウォールの内側にあるゲスト構成証明のブロック解除を始めます。

[ネットワーク ルール コレクション] で、[ネットワーク ルール コレクションの追加] を選びます。

ニーズに基づいて、名前、優先順位、ソースの種類、宛先ポートを構成します。 [サービス タグ名] を AzureAttestation に設定し、[アクション] を [許可] に設定します。

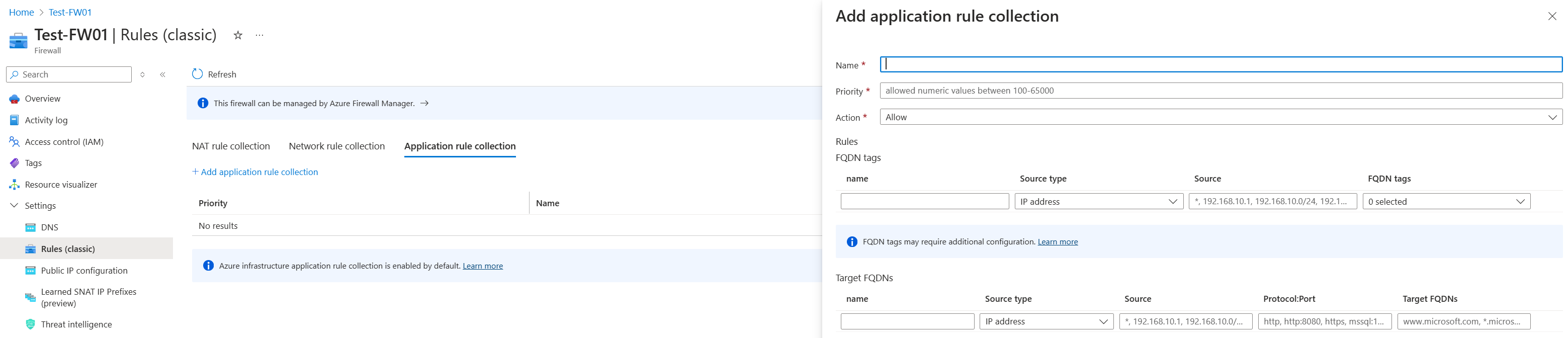

アプリケーション ルール コレクションを使って、ファイアウォールで Azure Attestation のトラフィックのブロックを解除するには:

トラステッド起動 VM リソースからのトラフィックをブロックしている Azure Firewall インスタンスに移動します。

ルール コレクションには、完全修飾ドメイン名 (FQDN) を対象とするルールが少なくとも 1 つ含まれている必要があります。

アプリケーション ルール コレクションを選んで、アプリケーション ルールを追加します。

アプリケーション ルールの名前と優先順位の値を選びます。 ルール コレクションの [アクション] を [許可] に設定します。

名前、ソース、プロトコルを構成します。 ソースの種類は 1 つの IP アドレスに対するものです。 複数の IP アドレスがファイアウォールを通過するのを許可するには、IP グループを選びます。

リージョンの共有プロバイダー

Azure Attestation には、利用可能なリージョンごとに 1 つのリージョンの共有プロバイダーが用意されています。 構成証明にリージョンの共有プロバイダーを使うか、またはカスタム ポリシーを使って独自のプロバイダーを作成するかを、お客様が選択できます。 Microsoft Entra ユーザーは、共有プロバイダーにアクセスできます。 それに関連付けられているポリシーは変更できません。

Note

ユーザーは、ソースの種類、サービス、宛先ポートの範囲、プロトコル、優先順位、名前を構成できます。

関連するコンテンツ

トラステッド起動とトラステッド起動 VM のデプロイについてさらに理解してください。