トラステッド起動に関する FAQ

注意事項

この記事では、間もなくサービス終了 (EOL) 状態になる Linux ディストリビューションである CentOS について説明します。 適宜、使用と計画を検討してください。 詳細については、「CentOS EOL のガイダンス」を参照してください。

Azure トラステッド起動機能のユース ケース、その他の Azure 機能のサポート、一般的なエラーの修正に関してよく寄せられる質問 (FAQ)。

ユース ケース

このセクションでは、トラステッド起動のユース ケースに関する質問にお答えします。

なぜトラステッド起動を使用する必要があるのですか? トラステッド起動は何に対する保護を実行しますか?

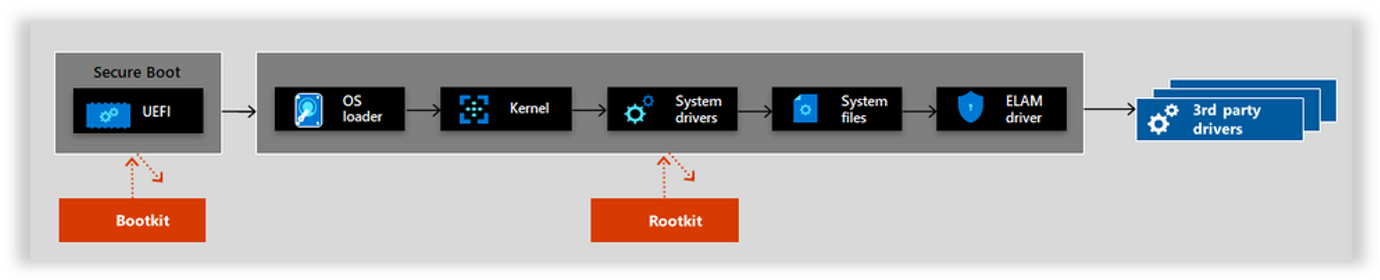

トラステッド起動は、ブート キット、ルートキット、カーネルレベルのマルウェアに対する保護を実行します。 これらの高度な種類のマルウェアはカーネル モードで動作し、ユーザーからは見えない状態のままです。 次に例を示します。

- ファームウェア ルートキット: このキットは仮想マシン (VM) の BIOS のファームウェアを上書きするため、オペレーティング システム (OS) より前にルートキットが起動できるようになります。

- ブート キット: このキットは OS のブートローダーを置き換えるため、VM が OS より前にブート キットを読み込みます。

- カーネル ルートキット: このキットは OS カーネルの一部を置き換えるため、OS の読み込み時にルートキットが自動的に開始できるようになります。

- ドライバー ルートキット: このキットは、VM のコンポーネントと通信するために OS が使用する信頼されたドライバーの 1 つになりすまします。

セキュア ブートとメジャー ブートの違いは何ですか?

セキュア ブート チェーンでは、ブート プロセスの各ステップが、後続の手順の暗号化署名を確認します。 たとえば、BIOS によってローダーの署名が確認され、ローダーによって読み込まれるすべてのカーネル オブジェクトの署名が確認されます。 いずれかのオブジェクトが侵害されている場合は、署名が一致せず、VM は起動しません。 詳細については、「 セキュア ブート」を参照してください。

トラステッド起動は、Hyper-V シールドされた VM とどのように違いますか?

Hyper-V シールドされた VM は、現在、Hyper-V でのみ使用できます。 Hyper-V シールドされた VM は通常、保護されたファブリックとともに展開されます。 保護されたファブリックは、ホスト ガーディアン サービス (HGS)、1 つ以上の保護されたホスト、シールドされた VM のセットで構成されます。 Hyper-V シールドされた VM は、VM のデータと状態をさまざまなアクターから保護する必要があるファブリックで使われます。 これらのアクターは、ファブリック管理者と、Hyper-V ホストで実行される可能性がある信頼されていないソフトウェアの両方です。

一方、トラステッド起動は、HGS の他の展開と管理を追加せずに、スタンドアロン VM または Virtual Machine Scale Sets として Azure に展開できます。 トラステッド起動のすべての機能は、展開コードの簡単な変更、または Azure portal のチェック ボックスで有効にできます。

VM ゲスト状態 (VMGS) とは

VM ゲスト状態 (VMGS) は、トラステッド起動 VM に固有です。 これは Azure によって管理される BLOB であり、Unified Extensible Firmware Interface (UEFI) のセキュア ブート署名データベースと他のセキュリティ情報が含まれています。 VMGS BLOB のライフサイクルは、OS ディスクのライフサイクルに関連付けられています。

VM の新しい展開でトラステッド起動を無効にできますか?

トラステッド起動 VM は、基本的なコンピューティング セキュリティを提供します。 展開に次についての依存関係がある場合を除き、新しい VM または仮想マシン スケール セットの展開で無効にしないことをお勧めします。

Standard 値の securityType パラメーターを使用し、Azure PowerShell (v10.3.0 以上) と Azure CLI (v2.53.0 以上) を使用することで、新しい VM または仮想マシン スケール セットの展開でトラステッド起動を無効にできます。

Note

カスタムの署名されていないカーネルまたはドライバーを使用している場合を除き、セキュア ブートを無効にすることはお勧めしません。

セキュア ブートを無効にする必要がある場合は、VM の構成で、[セキュア ブートを有効にする] オプションを解除します。

az vm create -n MyVm -g MyResourceGroup --image Ubuntu2204 `

--security-type 'Standard'

サポートされている機能とデプロイ

このセクションでは、トラステッド起動でサポートされる機能と展開について説明します。

Azure Compute Gallery はトラステッド起動でサポートされますか?

トラステッド起動で、Azure Compute Gallery (旧称 Shared Image Gallery) を使用してイメージを作成および共有できるようになりました。 イメージのソースには以下を指定できます。

- 一般化または特殊化された既存の Azure VM。

- 既存のマネージド ディスクまたはスナップショット。

- VHD または別のギャラリーのイメージ バージョン。

Azure Compute Gallery を使用したトラステッド起動 VM の展開の詳細については、「トラステッド起動の VM をデプロイする」を参照してください。

Azure Backup はトラステッド起動でサポートされますか?

トラステッド起動は、Azure Backup をサポートするようになりました。 詳細については、「Azure VM バックアップのサポート マトリックス」を参照してください。

トラステッド起動を有効にした後も Azure Backup は引き続き機能しますか?

拡張ポリシーで構成されたバックアップは、トラステッド起動を有効にした後も引き続き VM のバックアップを作成します。

エフェメラル OS ディスクはトラステッド起動でサポートされますか?

トラステッド起動はエフェメラル OS ディスクをサポートします。 詳細については、「エフェメラル OS ディスクでのトラステッド起動」を参照してください。

Note

トラステッド起動 VM にエフェメラル ディスクを使用すると、VM の作成後に仮想トラステッド プラットフォーム モジュール (vTPM) によって生成または封印されたキーとシークレットが、再イメージ化のような操作や、サービス復旧などのプラットフォーム イベントをまたいで永続化されない可能性があります。

トラステッド起動で使用できるセキュリティ機能は、データ ディスクにも適用されますか?

トラステッド起動は、仮想マシンでホストされているオペレーティング システムのブート整合性を証明することで、基本的なセキュリティを提供します。 トラステッド起動セキュリティ機能は、OS ディスクと OS ディスクの実行にのみ適用でき、データ ディスクまたはデータ ディスクに格納されている OS バイナリには適用されません。 詳細については、トラステッド起動の概要を参照してください

トラステッド起動が有効になる前に作成されたバックアップを使用して VM を復元できますか?

既存の第 2 世代 VM をトラステッド起動にアップグレードする前に作成されたバックアップを使用して、VM 全体や個々のデータ ディスクを復元できます。 OS ディスクのみの復元や置換に使うことはできません。

トラステッド起動をサポートする VM サイズは、どうすれば確認できますか?

トラステッド起動をサポートする第 2 世代 VM のサイズの一覧を参照してください。

第 2 世代 VM のサイズがトラステッド起動をサポートしないかどうかを確認するには、次のコマンドを使います。

subscription="<yourSubID>"

region="westus"

vmSize="Standard_NC12s_v3"

az vm list-skus --resource-type virtualMachines --location $region --query "[?name=='$vmSize'].capabilities" --subscription $subscription

OS イメージがトラステッド起動をサポートすることを確認するにはどうすればよいですか?

トラステッド起動でサポートされる OS バージョンの一覧を参照してください。

Marketplace OS イメージ

Azure Marketplace OS イメージがトラステッド起動をサポートするかどうかを確認するには、次のコマンドを使います。

az vm image show --urn "MicrosoftWindowsServer:WindowsServer:2022-datacenter-azure-edition:latest"

応答は次のような形式になります。 出力で hyperVGeneration が v2 であり、SecurityType に TrustedLaunch が含まれている場合、第 2 世代 OS イメージはトラステッド起動をサポートします。

{

"architecture": "x64",

"automaticOsUpgradeProperties": {

"automaticOsUpgradeSupported": false

},

"dataDiskImages": [],

"disallowed": {

"vmDiskType": "Unmanaged"

},

"extendedLocation": null,

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchAndConfidentialVmSupported"

},

{

"name": "IsAcceleratedNetworkSupported",

"value": "True"

},

{

"name": "DiskControllerTypes",

"value": "SCSI, NVMe"

},

{

"name": "IsHibernateSupported",

"value": "True"

}

],

"hyperVGeneration": "V2",

"id": "/Subscriptions/00000000-0000-0000-0000-00000000000/Providers/Microsoft.Compute/Locations/westus/Publishers/MicrosoftWindowsServer/ArtifactTypes/VMImage/Offers/WindowsServer/Skus/2022-datacenter-azure-edition/Versions/20348.1906.230803",

"imageDeprecationStatus": {

"alternativeOption": null,

"imageState": "Active",

"scheduledDeprecationTime": null

},

"location": "westus",

"name": "20348.1906.230803",

"osDiskImage": {

"operatingSystem": "Windows",

"sizeInGb": 127

},

"plan": null,

"tags": null

}

Azure Compute Gallery の OS イメージ

Azure Compute Gallery OS イメージがトラステッド起動をサポートするかどうかを確認するには、次のコマンドを使います。

az sig image-definition show `

--gallery-image-definition myImageDefinition `

--gallery-name myImageGallery `

--resource-group myImageGalleryRg

応答は次のような形式になります。 出力で hyperVGeneration が v2 であり、SecurityType に TrustedLaunch が含まれている場合、第 2 世代 OS イメージはトラステッド起動をサポートします。

{

"architecture": "x64",

"features": [

{

"name": "SecurityType",

"value": "TrustedLaunchSupported"

}

],

"hyperVGeneration": "V2",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myImageGalleryRg/providers/Microsoft.Compute/galleries/myImageGallery/images/myImageDefinition",

"identifier": {

"offer": "myImageDefinition",

"publisher": "myImageDefinition",

"sku": "myImageDefinition"

},

"location": "westus3",

"name": "myImageDefinition",

"osState": "Generalized",

"osType": "Windows",

"provisioningState": "Succeeded",

"recommended": {

"memory": {

"max": 32,

"min": 1

},

"vCPUs": {

"max": 16,

"min": 1

}

},

"resourceGroup": "myImageGalleryRg",

"tags": {},

"type": "Microsoft.Compute/galleries/images"

}

外部通信ドライバーはトラステッド起動 VM とどのように連携しますか?

COM ポートを追加するには、セキュア ブートを無効にする必要があります。 トラステッド起動 VM では COM ポートが既定で無効になっています。

問題のトラブルシューティング

このセクションでは、特定の状態、ブートの種類、および一般的なブートの問題に関する質問にお答えします。

トラステッド起動 VM に展開エラーが発生した場合はどうすればよいですか?

このセクションでは、トラステッド起動の展開エラーを防ぐために適切なアクションを実行する方法について詳しく説明します。

Virtual machine <vm name> failed to create from the selected snapshot because the virtual Trusted Platform Module (vTPM) state is locked.

To proceed with the VM creation, please select a different snapshot without a locked vTPM state.

For more assistance, please refer to “Troubleshooting locked vTPM state” in FAQ page at https://aka.ms/TrustedLaunch-FAQ.

この展開エラーは、指定されたスナップショットまたは復元ポイントが、次の理由によりアクセス不能であるか使用不可である場合に発生します。

- 仮想マシンのゲスト状態 (VMGS) が破損になっている

- vTPM がロックされた状態である

- 1 つ以上の重要な vTPM インデックスが無効な状態である。

上記は、仮想マシンで実行中のユーザーまたはワークロードが vTPM にロックを設定するか、重要な vTPM インデックスを変更して、vTPM が無効な状態のままになった場合に発生する可能性があります。

同じスナップショット/復元ポイントを使用して再試行すると、同じエラーが発生します。

それを解決するには、次のようにします。

- スナップショットまたは復元ポイントの生成元のトラステッド起動 VM で、vTPM エラーを修正する必要があります。

- 仮想マシン上のワークロードによって vTPM 状態が変更された場合は、同じワークロードを使用してエラー状態を確認し、vTPM を非エラー状態にする必要があります。

- TPM ツールを使用して vTPM 状態を変更した場合は、同じツールを使用してエラー状態を確認し、vTPM を非エラー状態にする必要があります。

スナップショットまたは復元ポイントからこれらのエラーがなくなったら、これを使用して新しいトラステッド起動 VM を作成できます。

トラステッド起動 VM が正しく起動しないのはなぜですか?

署名されていないコンポーネントが UEFI (ゲスト ファームウェア)、ブートローダー、OS、またはブート ドライバーから検出された場合、トラステッド起動 VM は起動しません。 ブート プロセスの間に、署名されていないか、信頼されていないブート コンポーネントが検出された場合、トラステッド起動 VM のセキュア ブートの設定は起動に失敗し、セキュア ブート エラーとして報告されます。

Note

Azure Marketplace イメージから直接作成されたトラステッド起動 VM では、セキュア ブート エラーは発生しないはずです。 Azure Marketplace の元のイメージ ソースを含む Azure Compute Gallery イメージと、トラステッド起動 VM から作成されたスナップショットでも、これらのエラーは発生しないはずです。

Azure portal でブートなしのシナリオを確認するにはどうすればよいですか?

セキュア ブート エラーによって VM が使用できなくなったとき、"ブートしない" とは、信頼されている機関によって署名された OS コンポーネントが VM にあり、それがトラステッド起動 VM の起動をブロックしていることを意味します。 VM の展開時に、セキュア ブートで検証エラーがあることを示す情報が、Azure portal 内の Resource Health から表示される場合があります。

VM の構成ページから Resource Health にアクセスするには、[ヘルプ] パネルの [Resource Health] に移動します。

ブートしない原因がセキュア ブート エラーであったことを確認した場合:

- 使っているイメージは、信頼されていないブート コンポーネントを 1 つ以上持っている可能性があり、かつ非推奨パスに含まれている古いバージョンです。 古くなったイメージを修正するには、サポートされている新しいイメージ バージョンに更新します。

- 使っているイメージは、Marketplace ソースの外部でビルドされているか、ブート コンポーネントが変更されて、署名されていないか、信頼されていないブート コンポーネントを含んでいる可能性があります。 イメージに署名されていないか、信頼されていないブート コンポーネントがあるかどうかを確認するには、セクション「セキュア ブート エラーの確認」を参照してください。

- 前の 2 つの状況があてはまらない場合は、VM がマルウェア (ブートキットやルートキット) に感染している可能性があります。 VM を削除し、インストールされているすべてのソフトウェアを評価しながら、同じソース イメージから新しい VM を再作成することを検討してください。

トラステッド起動 VM のメモリが 50 MB 少なく表示されるのはなぜですか?

トラステッド起動では、一般的に "paravisor" と呼ばれる実行環境が作成され、VM 内で実行されます。 通常、約 50 MB のメモリがパラバイザによって使用され、ゲスト オペレーティング システム内で "予約済み" と表示されます。

セキュア ブートエラーの確認

このセクションは、セキュア ブートエラーの確認に役立ちます。

Linux Virtual Machines

Azure Linux VM 内でのセキュア ブート エラーの原因であるブート コンポーネントを確認するために、Linux セキュリティ パッケージの SBInfo ツールを使用できます。

- セキュア ブートを無効にします。

- Azure Linux トラステッド起動 VM に接続します。

- VM で実行されているディストリビューション用の SBInfo ツールをインストールします。 これは Linux セキュリティ パッケージ内にあります。

次のコマンドは、Ubuntu、Debian、その他の Debian ベースのディストリビューションに該当します。

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ trusty main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ xenial main" | sudo tee -a /etc/apt/sources.list.d/azure.list

echo "deb [arch=amd64] http://packages.microsoft.com/repos/azurecore/ bionic main" | sudo tee -a /etc/apt/sources.list.d/azure.list

wget https://packages.microsoft.com/keys/microsoft.asc

wget https://packages.microsoft.com/keys/msopentech.asc

sudo apt-key add microsoft.asc && sudo apt-key add msopentech.asc

sudo apt update && sudo apt install azure-security

お使いのディストリビューション用の Linux セキュリティ パッケージをインストールしたら、sbinfo コマンドを実行して、署名されていないモジュール、カーネル、ブートローダーをすべて表示することで、セキュア ブート エラーの原因であるブート コンポーネントを確認します。

sudo sbinfo -u -m -k -b

SBInfo 診断ツールの詳細を確認するために、sudo sbinfo -help を実行できます。

ブート整合性監視エラーが発生するのはなぜですか?

Azure VM のトラステッド起動は、高度な脅威についての監視を受けます。 そのような脅威が検出されると、アラートがトリガーされます。 アラートが使用できるのは、Microsoft Defender for Cloud の拡張セキュリティ機能が有効になっている場合のみです。

Microsoft Defender for Cloud によって構成証明が定期的に実行されます。 構成証明が失敗した場合、重大度が中程度のアラートがトリガーされます。 トラステッド起動の構成証明は、次の理由により失敗する可能性があります。

- 構成証明の対象の情報 (トラステッド コンピューティング ベース (TCB) のログを含む) が、信頼されたベースライン (セキュア ブートが有効になっている場合など) から逸脱している。 逸脱の存在は、信頼されていないモジュールが読み込まれ、OS が侵害されている可能性があることを示します。

- 構成証明クォートが、構成証明対象の VM の vTPM からのものであることを確認できなかった。 この検証エラーは、マルウェアが存在し、TPM へのトラフィックを傍受している可能性があることを示します。

- VM 上の構成証明拡張機能が応答していない。 拡張機能の応答停止は、マルウェアまたは OS 管理者によるサービス拒否攻撃を示している可能性があります。

証明書

このセクションでは、証明書に関する情報を提供します。

トラステッド起動 VM を使って信頼のルートを確立するには、どうすればよいですか?

仮想 TPM AK パブリック証明書を使うと、証明書チェーン全体 (ルート証明書と中間証明書) に関する情報を表示でき、証明書とルート チェーンの信頼を検証するのに役立ちます。 トラステッド起動について最高のセキュリティ態勢を維持し続けられるように、インスタンスのプロパティに関する情報が提供されるため、チェーン全体をさかのぼることができます。

ダウンロード手順

.p7b (すべての証明機関) と .cer (中間 CA) で構成されるパッケージ証明書で、署名と証明機関が明らかになります。 関連する内容をコピーし、証明書ツールを使って、証明書の詳細を検査および評価します。

こちらを選択して、Azure 仮想 TPM ルート証明機関 2023 用の .crt をダウンロードしてください

こちらを選択すると、.p7b の内容が表示されます

グローバル仮想 TPM CA - 01:

-----BEGIN CERTIFICATE-----

MIIRKQYJKoZIhvcNAQcCoIIRGjCCERYCAQExADCCBbMGCSqGSIb3DQEHAaCCBaQE

ggWgMIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0B

AQwFADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0

aW9uMTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRl

IEF1dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFow

JTEjMCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqG

SIb3DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE

7VxsfbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/

DT6pTXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8

aCTUMHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rli

wb/8DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYN

YFZH5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/

MIIBezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUE

EDAOBgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCB

MB8GA1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6Bp

oGeGZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIw

VmlydHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUy

MDIwMjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93

d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIw

VFBNJTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQw

DQYJKoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQ

y5OQltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4f

Qv8eVwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNx

SqmAZ+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9Nz

jCTiE5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY6

1MJuWTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7

x8KZNrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzh

wQp0PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyK

t3ihimrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz

2qaWVS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe

2I++GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvy

oXHPoIILVDCCBZwwggOEoAMCAQICEzMAAAACwNF7S4+XnDUAAAAAAAIwDQYJKoZI

hvcNAQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jw

b3JhdGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZp

Y2F0ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDgxNzUzMDRaFw0yNTExMDMxNzUz

MDRaMCUxIzAhBgNVBAMTGkdsb2JhbCBWaXJ0dWFsIFRQTSBDQSAtIDAxMIIBIjAN

BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAvzaqLhxgaL02ncNRizEGDcVqxHIj

0oe4BO1cbH22zwhNEn0zvNDhdq2i3UWDdoBFhNg6/Pkw1LgG/1gRcnM4VNWhxT7L

IPAd/w0+qU15Q5aISyz1pI2FPjrk9fy7O0c40AXtrHvzCcj2iCVyOioAsHj8OxHF

hQoXvGgk1DB2ARtCbuMTZTE1Hf7XLumudwl5+jauPLpsJWiXpUYfotX9L3MAdgmP

7/kZYsG//AzORHfRVB2TisqeVZ2sPRlpaDOOrC0E/33RwdI5roHzWc2n5JIUAGIj

S942DWBWR+fyIFH2Cf8sm8J8KMTnVdjVdENovj+T3G9FjRmiWOO2qjo/AQIDAQAB

o4IBfzCCAXswEgYDVR0TAQH/BAgwBgEB/wIBADAOBgNVHQ8BAf8EBAMCAgQwFwYD

VR0lBBAwDgYFZ4EFCAEGBWeBBQgDMB0GA1UdDgQWBBT/9s7nqMFIaSjLikvy2IGB

tW2AgTAfBgNVHSMEGDAWgBRL/iZalMH2M8ODSCbd8+WwZLKqlTB2BgNVHR8EbzBt

MGugaaBnhmVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NybC9BenVy

ZSUyMFZpcnR1YWwlMjBUUE0lMjBSb290JTIwQ2VydGlmaWNhdGUlMjBBdXRob3Jp

dHklMjAyMDIzLmNybDCBgwYIKwYBBQUHAQEEdzB1MHMGCCsGAQUFBzAChmdodHRw

Oi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtpb3BzL2NlcnRzL0F6dXJlJTIwVmlydHVh

bCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIwMjMu

Y3J0MA0GCSqGSIb3DQEBDAUAA4ICAQBIU8Mdulvl2qe81xMWwMJx2LTepAeHSBl3

YECIkMuTkJbbEo9o8e6mf2n+Z+Tp0wUPoFzPLIlYqYGgCHQZGxoDowm+m+jE3tWK

RQB+H0L/HlcE1Q84gTA9BCiN9IdCWxSi3UnSnuPDvS8Pk9m9DwV7zBSTknWU+5nh

iJKTcUqpgGfkTcq3i8YpfZJzYxecpj09EXBiudvjMBpRJQW/43PrJ4a/mSWdYK4x

ZMvTc4wk4hOUhvuh92IIhwqn169C9zUbf0GeSIJLhpDT3jL5+CY3rxcAIVxcQaiW

Ce5mOtTCblk3coYaFCYM5maNYUvhjcrjCmigS63lMLXNcuy0R92Bhnneex20PW5s

jHYTu8fCmTawQ19v3ES86wpqUlJXZijLvRuHac16XXuKRTDm4lRaxkavP/RzDicG

ZUL84cEKdD1DGP4CFOa39t59TNTN+rTOYOQhM8UFBrVWhvQAUyUNs4ow+cA6PONL

2858ird4oYpq1LPi6qTwzV8sW8L4m3GYncEnYbtEJlKMmLIEj9mX3+RPJLOd4dsU

EjN889qmllUtb1ahuMwtBH0ZzuuaIDz367SumYhZlR0lj/bz5BXFDWA52EF1v0wK

zvyQntiPvhgpTOwHA0MFi8XKKc7JBkHRzTNczLKa0UcGGlaUyR+u8XjXWuvmOyDj

yWE78qFxzzCCBbAwggOYoAMCAQICEFH0MdoskgiKTing2SneSqcwDQYJKoZIhvcN

AQEMBQAwaTELMAkGA1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3Jh

dGlvbjE6MDgGA1UEAxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0

ZSBBdXRob3JpdHkgMjAyMzAeFw0yMzA2MDExODA4NTNaFw00ODA2MDExODE1NDFa

MGkxCzAJBgNVBAYTAlVTMR4wHAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24x

OjA4BgNVBAMTMUF6dXJlIFZpcnR1YWwgVFBNIFJvb3QgQ2VydGlmaWNhdGUgQXV0

aG9yaXR5IDIwMjMwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQC6DDML

3USe/m1tNGnShNVXpjaiUvtuvFK3vEHH2V1TrFTttvjy/VkaD51qNK+XVaKJmBm6

G4eBwu9rPbBmOgRkXvlItizMLlp4qwbTo2id+K9WYnjTHFTSU/3V1uRzfxy5Zv4E

ipVs6ghMeoBRQEE78mJf+Y2CODntOcye6I4Iyv+mR16RcrF58lCEyfaoI5+eOiCY

fxuTjAt5g3xVOwPxgIvi2Gjh0s14+vS5Nbwn7TavQ3EB7Qe6LTtFcRZES2lC3H7v

wGBzOxQv0qunCW/QLvCvyFIcP+ZSUl2WsCycB6XBGMxE5tm5WndFR7AAmizbnGS+

cAYvBhLrEPVqPFtada1AjKfPabn8WtwK/bGGb1niZbyoIFnEFVJYb7yGRJ0/n7Xh

L8E3aGo5eakr2Wwzxgj42/da0s56Ii6vF6oEAQRY5xIky/lYmmZsmT2FLAbwWN5S

lwdZdoYIGoXwSGoOI9MHIKpS/Nki+6QHRo6tBaLukioB55JK1eQjcVAQVTDQsFKI

+ZrxI3eZhe1z4HzPfKjQAW9gKrX5flbgpFPxtV7xaE6kvQJMGy0xhTEvfowhFNq8

OsJyrhr9U8fYrknTb7F7fLLceH5FXib5xaSXgCMAWVYCkUk2t8N9PfZNJlvKhojJ

8AiOUn3Wdkicg+LhJrM7J4nhOsAFndbSy4NY7wIDAQABo1QwUjAOBgNVHQ8BAf8E

BAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUS/4mWpTB9jPDg0gm3fPl

sGSyqpUwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEMBQADggIBAC4DQMoP

CNADTTv/CNgYaUzrG8sDdmEpkoQJooOYeLArWiUjNXUV8APpHmOjwl0BLfz0QEAI

hzXDhec27jlNQcP2eWe5PaJLdOHrvArEtgaXPjzoPY7OpQbZooDOS1iQh9YKDA9J

CWKc5Ggs8dU3Q98o6NMUsYBoWm5OSLtbKA9zsYVMiBXMWpbocJIlSDbdyYcuxu1S

U5RMJJNtQKDq0MVLCR9H9hl42EoUta/aiz8y3+8pHDputoxxpi2VWbowcyyHTZNW

5Yz/VbhlvnCEgcM5DXhDDBbn3C9sYerP6IlJ14nBVrxuxOoqD52smF6x8t0YevFy

54X6c3gs728/yOMjFd/KhqP3AGNjiaV1Lrg/2WyOa0/pUQRJA1tZMRz/HKcJEcBq

KVfPoF9iklLnCCDeJfP66zQxF/E9G+VPgVKoju2eWJ8Qsmvx9GSMJkJ05S0U1Nn1

vjhhvsciK4zIv9Jev8lj1JCAJDbb0v8ju1EkVSz27RlZN0K3uh3KmnAl8xIyDXCY

RhFYPN2PJzPmPmvSdJVJx8rTEhWRPOYfPDrHkUtkMKo6M1KNo9Q6MJoUklL/TWuQ

HttsnHIgZBGUqvGuK0pcKrYWhCzaXqEy1JOolaFJCv4i72jL65HY/ciWNTv4L5Xz

dmojU0k/9m3fjwOEQU6Bva15+rzZFFnWy4m1MQA=

-----END CERTIFICATE-----

Full Certificate Authority Details

Thumbprint # cdb9bc34197a5355f652f1583fbd4e9a1d4801f0

Serial Number # 51f431da2c92088a4e29e0d929de4aa7

Valid Until # 01/Jun/2048

こちらを選択すると、ルート証明書の .cert の内容が表示されます

Azure 仮想 TPM ルート証明機関 2023

-----BEGIN CERTIFICATE-----

MIIFsDCCA5igAwIBAgIQUfQx2iySCIpOKeDZKd5KpzANBgkqhkiG9w0BAQwFADBp

MQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9uMTow

OAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1dGhv

cml0eSAyMDIzMB4XDTIzMDYwMTE4MDg1M1oXDTQ4MDYwMTE4MTU0MVowaTELMAkG

A1UEBhMCVVMxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE6MDgGA1UE

AxMxQXp1cmUgVmlydHVhbCBUUE0gUm9vdCBDZXJ0aWZpY2F0ZSBBdXRob3JpdHkg

MjAyMzCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALoMMwvdRJ7+bW00

adKE1VemNqJS+268Ure8QcfZXVOsVO22+PL9WRoPnWo0r5dVoomYGbobh4HC72s9

sGY6BGRe+Ui2LMwuWnirBtOjaJ34r1ZieNMcVNJT/dXW5HN/HLlm/gSKlWzqCEx6

gFFAQTvyYl/5jYI4Oe05zJ7ojgjK/6ZHXpFysXnyUITJ9qgjn546IJh/G5OMC3mD

fFU7A/GAi+LYaOHSzXj69Lk1vCftNq9DcQHtB7otO0VxFkRLaULcfu/AYHM7FC/S

q6cJb9Au8K/IUhw/5lJSXZawLJwHpcEYzETm2blad0VHsACaLNucZL5wBi8GEusQ

9Wo8W1p1rUCMp89pufxa3Ar9sYZvWeJlvKggWcQVUlhvvIZEnT+fteEvwTdoajl5

qSvZbDPGCPjb91rSznoiLq8XqgQBBFjnEiTL+ViaZmyZPYUsBvBY3lKXB1l2hgga

hfBIag4j0wcgqlL82SL7pAdGjq0Fou6SKgHnkkrV5CNxUBBVMNCwUoj5mvEjd5mF

7XPgfM98qNABb2Aqtfl+VuCkU/G1XvFoTqS9AkwbLTGFMS9+jCEU2rw6wnKuGv1T

x9iuSdNvsXt8stx4fkVeJvnFpJeAIwBZVgKRSTa3w3099k0mW8qGiMnwCI5SfdZ2

SJyD4uEmszsnieE6wAWd1tLLg1jvAgMBAAGjVDBSMA4GA1UdDwEB/wQEAwIBhjAP

BgNVHRMBAf8EBTADAQH/MB0GA1UdDgQWBBRL/iZalMH2M8ODSCbd8+WwZLKqlTAQ

BgkrBgEEAYI3FQEEAwIBADANBgkqhkiG9w0BAQwFAAOCAgEALgNAyg8I0ANNO/8I

2BhpTOsbywN2YSmShAmig5h4sCtaJSM1dRXwA+keY6PCXQEt/PRAQAiHNcOF5zbu

OU1Bw/Z5Z7k9okt04eu8CsS2Bpc+POg9js6lBtmigM5LWJCH1goMD0kJYpzkaCzx

1TdD3yjo0xSxgGhabk5Iu1soD3OxhUyIFcxaluhwkiVINt3Jhy7G7VJTlEwkk21A

oOrQxUsJH0f2GXjYShS1r9qLPzLf7ykcOm62jHGmLZVZujBzLIdNk1bljP9VuGW+

cISBwzkNeEMMFufcL2xh6s/oiUnXicFWvG7E6ioPnayYXrHy3Rh68XLnhfpzeCzv

bz/I4yMV38qGo/cAY2OJpXUuuD/ZbI5rT+lRBEkDW1kxHP8cpwkRwGopV8+gX2KS

UucIIN4l8/rrNDEX8T0b5U+BUqiO7Z5YnxCya/H0ZIwmQnTlLRTU2fW+OGG+xyIr

jMi/0l6/yWPUkIAkNtvS/yO7USRVLPbtGVk3Qre6HcqacCXzEjINcJhGEVg83Y8n

M+Y+a9J0lUnHytMSFZE85h88OseRS2QwqjozUo2j1DowmhSSUv9Na5Ae22ycciBk

EZSq8a4rSlwqthaELNpeoTLUk6iVoUkK/iLvaMvrkdj9yJY1O/gvlfN2aiNTST/2

bd+PA4RBToG9rXn6vNkUWdbLibU=

-----END CERTIFICATE-----

こちらを選択すると、中間 CA の内容が表示されます

TPM 証明書の中間証明機関:

"Global Virtual TPM CA - XX" (intermediate CA) [.cer],

-----BEGIN CERTIFICATE-----

MIIFnDCCA4SgAwIBAgITMwAAAALA0XtLj5ecNQAAAAAAAjANBgkqhkiG9w0BAQwF

ADBpMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MTowOAYDVQQDEzFBenVyZSBWaXJ0dWFsIFRQTSBSb290IENlcnRpZmljYXRlIEF1

dGhvcml0eSAyMDIzMB4XDTIzMDYwODE3NTMwNFoXDTI1MTEwMzE3NTMwNFowJTEj

MCEGA1UEAxMaR2xvYmFsIFZpcnR1YWwgVFBNIENBIC0gMDEwggEiMA0GCSqGSIb3

DQEBAQUAA4IBDwAwggEKAoIBAQC/NqouHGBovTadw1GLMQYNxWrEciPSh7gE7Vxs

fbbPCE0SfTO80OF2raLdRYN2gEWE2Dr8+TDUuAb/WBFyczhU1aHFPssg8B3/DT6p

TXlDlohLLPWkjYU+OuT1/Ls7RzjQBe2se/MJyPaIJXI6KgCwePw7EcWFChe8aCTU

MHYBG0Ju4xNlMTUd/tcu6a53CXn6Nq48umwlaJelRh+i1f0vcwB2CY/v+Rliwb/8

DM5Ed9FUHZOKyp5Vnaw9GWloM46sLQT/fdHB0jmugfNZzafkkhQAYiNL3jYNYFZH

5/IgUfYJ/yybwnwoxOdV2NV0Q2i+P5Pcb0WNGaJY47aqOj8BAgMBAAGjggF/MIIB

ezASBgNVHRMBAf8ECDAGAQH/AgEAMA4GA1UdDwEB/wQEAwICBDAXBgNVHSUEEDAO

BgVngQUIAQYFZ4EFCAMwHQYDVR0OBBYEFP/2zueowUhpKMuKS/LYgYG1bYCBMB8G

A1UdIwQYMBaAFEv+JlqUwfYzw4NIJt3z5bBksqqVMHYGA1UdHwRvMG0wa6BpoGeG

ZWh0dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY3JsL0F6dXJlJTIwVmly

dHVhbCUyMFRQTSUyMFJvb3QlMjBDZXJ0aWZpY2F0ZSUyMEF1dGhvcml0eSUyMDIw

MjMuY3JsMIGDBggrBgEFBQcBAQR3MHUwcwYIKwYBBQUHMAKGZ2h0dHA6Ly93d3cu

bWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvQXp1cmUlMjBWaXJ0dWFsJTIwVFBN

JTIwUm9vdCUyMENlcnRpZmljYXRlJTIwQXV0aG9yaXR5JTIwMjAyMy5jcnQwDQYJ

KoZIhvcNAQEMBQADggIBAEhTwx26W+Xap7zXExbAwnHYtN6kB4dIGXdgQIiQy5OQ

ltsSj2jx7qZ/af5n5OnTBQ+gXM8siVipgaAIdBkbGgOjCb6b6MTe1YpFAH4fQv8e

VwTVDziBMD0EKI30h0JbFKLdSdKe48O9Lw+T2b0PBXvMFJOSdZT7meGIkpNxSqmA

Z+RNyreLxil9knNjF5ymPT0RcGK52+MwGlElBb/jc+snhr+ZJZ1grjFky9NzjCTi

E5SG+6H3YgiHCqfXr0L3NRt/QZ5IgkuGkNPeMvn4JjevFwAhXFxBqJYJ7mY61MJu

WTdyhhoUJgzmZo1hS+GNyuMKaKBLreUwtc1y7LRH3YGGed57HbQ9bmyMdhO7x8KZ

NrBDX2/cRLzrCmpSUldmKMu9G4dpzXpde4pFMObiVFrGRq8/9HMOJwZlQvzhwQp0

PUMY/gIU5rf23n1M1M36tM5g5CEzxQUGtVaG9ABTJQ2zijD5wDo840vbznyKt3ih

imrUs+LqpPDNXyxbwvibcZidwSdhu0QmUoyYsgSP2Zff5E8ks53h2xQSM3zz2qaW

VS1vVqG4zC0EfRnO65ogPPfrtK6ZiFmVHSWP9vPkFcUNYDnYQXW/TArO/JCe2I++

GClM7AcDQwWLxcopzskGQdHNM1zMsprRRwYaVpTJH67xeNda6+Y7IOPJYTvyoXHP

-----END CERTIFICATE-----

Intermediate Certificate Authority

Thumbprint # db1f3959dcce7091f87c43446be1f4ab2d3415b7

Serial Number # 3300000002c0d17b4b8f979c35000000000002

Valid Until # November 3rd, 2025

Azure VM に組み込まれている Microsoft 所有の信頼できる証明書は何ですか?

Windows VM の場合、Windows CA 証明書は UEFI ファームウェアに組み込まれています。 Linux VM の場合、Microsoft UEFI CA 証明書は UEFI ファームウェアに組み込まれています。 Azure Linux VM の場合のみ、すべての Linux ディストリビューションの UEFI ファームウェアに追加の "Azure Services Linux Kmod PCA" 証明書も追加されています。 Linux Kmod PCA は、Microsoft 所有のカーネル モジュールに署名するために使用されます。

Linux Kmod PCA 証明書が追加され、カーネル モジュールをインストールする Azure Site Recovery (ASR) などの Microsoft ソリューションを使用する際のカスタマー エクスペリエンスがスムーズになります。 ASR カーネル モジュールは、信頼された "Azure Services Linux Kmod PCA" 証明書を使用して ASR カーネル モジュールが署名されているため、キーを指定するユーザーの操作なしで読み込まれます。

ダウンロード手順

.p7b と .cer で構成されるパッケージ証明書で、署名と証明機関が明らかになります。 関連する内容をコピーし、証明書ツールを使って、証明書の詳細を検査および評価します。

Microsoft Windows CA 用の次の .crt をダウンロードする場合に選択します

Microsoft UEFI CA 用の次の .crt をダウンロードする場合に選択します

こちらを選択すると、.p7b の内容が表示されます

Azure サービス Linux kmod PCA 証明書:

-----BEGIN CERTIFICATE-----

MIIGrjCCBJagAwIBAgITMwAAAATCM9cMfybr0QAAAAAABDANBgkqhkiG9w0BAQwF

ADBbMQswCQYDVQQGEwJVUzEeMBwGA1UEChMVTWljcm9zb2Z0IENvcnBvcmF0aW9u

MSwwKgYDVQQDEyNNaWNyb3NvZnQgUlNBIFNlcnZpY2VzIFJvb3QgQ0EgMjAyMTAe

Fw0yMzA4MDgxODE0NTVaFw0zODA4MDgxODI0NTVaMFUxCzAJBgNVBAYTAlVTMR4w

HAYDVQQKExVNaWNyb3NvZnQgQ29ycG9yYXRpb24xJjAkBgNVBAMTHUF6dXJlIFNl

cnZpY2VzIExpbnV4IEttb2QgUENBMIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIIC

CgKCAgEAwQAMp1T5lFW9RKdeuXVts2Wcim44ObsCNa4PVMfdpiPNOCPCYFBkyB2o

k/s/8Is5pYxNkjcvNdYPKW+8E8IC1HU6Vj+jR+sdtuFX1mbYV9I4LWNZEWHr/FHn

A2lk8QLGwj9HfElQxKNjEtgkJPfvtp5B3XlPkhMzxZCdzqWZk9qNd8l9PaccSidC

m/BB8dBbf7MirXAphT9FPn5gNAUqmc2Sz2/HcGPp0n1X3VMf/9gemri/MEKScO6r

byLT7rpLnVUNWfSVARM35e0cFkyGfYtDh4LgrNUnl2lpZg/nvCdeR4k4mgYbYGWQ

EppENAJ8Hh3gxKiG7phYShxxG+x5NZdIqhBa71VGgrlqys/9ybZNsqW5iBjleflQ

L7SWz4vbZGkVNDQ1tpWF/UrM4rHfmLiXhofDmN3/lYZ4veeyMkktvmLk9RUcO9X4

MzKVipZGr9a6gDIU5obNAuD5enny3ejD1ny6azSbRY6YYgJx/zgxg93wbVgVMljy

ke8y0QDtZfDi078AuOWhrUzw4t87NfdlZ/NmAJIcildRaICDes6/kW5AOyCfZqV4

vXVD7dokC8pbt7hvmTZeWrGBTSPvo8PiJvRdhQYE2lDiOjtXFElcDG6/xs4XLrUy

P/U1L2Q7F7GgA46KhQILqYkJhmEgrSVc4EsZ2xDFmdHRpSM5EjsCAwEAAaOCAW8w

ggFrMA4GA1UdDwEB/wQEAwIBhjAQBgkrBgEEAYI3FQEEAwIBADAdBgNVHQ4EFgQU

aXzE9BoiCaer0GBMHxlvTYxXNdkwGQYJKwYBBAGCNxQCBAweCgBTAHUAYgBDAEEw

DwYDVR0TAQH/BAUwAwEB/zAfBgNVHSMEGDAWgBQODLFkab0tsdVrJqZH6lZOgMPt

ijBmBgNVHR8EXzBdMFugWaBXhlVodHRwOi8vd3d3Lm1pY3Jvc29mdC5jb20vcGtp

b3BzL2NybC9NaWNyb3NvZnQlMjBSU0ElMjBTZXJ2aWNlcyUyMFJvb3QlMjBDQSUy

MDIwMjEuY3JsMHMGCCsGAQUFBwEBBGcwZTBjBggrBgEFBQcwAoZXaHR0cDovL3d3

dy5taWNyb3NvZnQuY29tL3BraW9wcy9jZXJ0cy9NaWNyb3NvZnQlMjBSU0ElMjBT

ZXJ2aWNlcyUyMFJvb3QlMjBDQSUyMDIwMjEuY3J0MA0GCSqGSIb3DQEBDAUAA4IC

AQB2eZw8jfATH/wiLEpIA4Npc3+f6KhmsMlbC5o+ud3mkKMy7O3IgUP3nITvtFPV

ekyfGQZB3Hm0dOVCNaGZ6BLYD4iEXD6I1Z2XqUayKitGZaagOjAjr2piRpcwGSql

V8lVq1EfKH/iJYf/408D/hkH8M/6TQqZRSjpsmeX/PxYXKZrEKr6XQsUy1dGq7oR

UTc6WU0iy7WMagrqQAQlGpZpSehhoGvodwJoSGhPM9/GDIiEiwXT2hkswJX8/MQQ

T8O9Is0aLAgf+bwuk9Ng8TDNr/m8B2VXYrfcW2OTlJy7kXh8LmiQfxV7JtS8UKSx

OL+AXJtcAn3MBMscG+Lb3SGoQywGeNqCeeglIvMeOYhFrQ5WT3Ob04ZHAbt+aQ/r

psceMSMsE3RwcCANZhq98/6kh8cUsblmJbBgUV4pFJtEMjmUByZa8aRfABM7FUZ4

My/GJL6iPgcqzCTofkc7Z50Fa3NjXEyGzWMae3mS/djRePlr3RaTBTELCdtHVG/H

OFIyldD/wdlzvoOIkNc7UoIQPbjvxM0qCb6ruQiifCjvo8KFXjdmft/Dh3h60idH

g2Zz8q2u48vpBVBwxv5mJOF6ioYTpJpMtLfFgAOdTxIma89Ibja866Sr73Sg/J0b

KoeRpZWk8vqiJUl9PAk+JMqy8Fe/DoKq5OYT3zeZuVxGUQ==

-----END CERTIFICATE-----

Linux kmod PCA Details

Serial Number # 3300000004c233d70c7f26ebd1000000000004

Valid Until # 08/Aug/2038