この記事では、Azure portal を使用してカスタム IPv4 アドレス プレフィックスを作成する方法について説明します。 プロビジョニングする範囲を準備し、IP 割り当ての範囲をプロビジョニングし、Microsoft による範囲公開通知を有効にします。

カスタム IPv4 アドレス プレフィックスを使用すると、独自の IPv4 範囲を Microsoft に持ち込み、Azure サブスクリプションに関連付けることができます。 その範囲の所有権はユーザーが保持しますが、Microsoft はそれをインターネットにアドバタイズすることを許可されます。 カスタム IP アドレス プレフィックスは、顧客所有 IP アドレスの連続したブロックを表す、リージョンのリソースとして機能します。

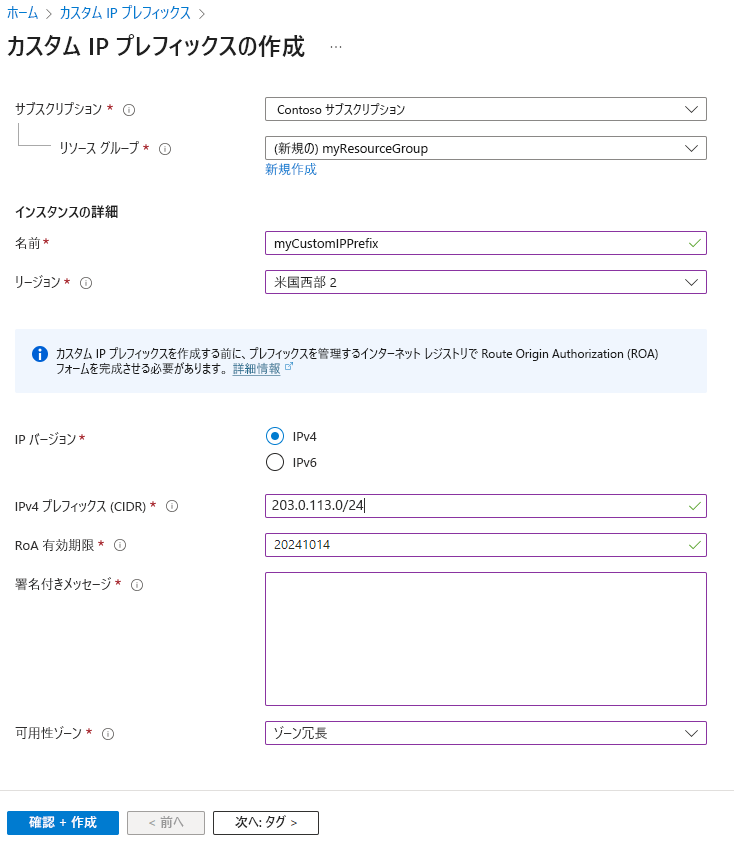

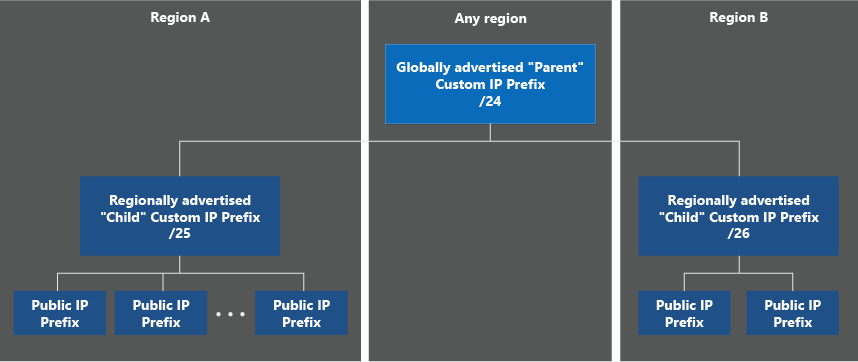

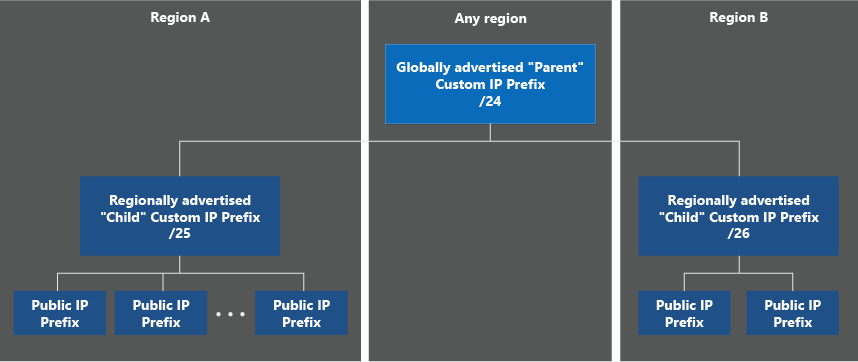

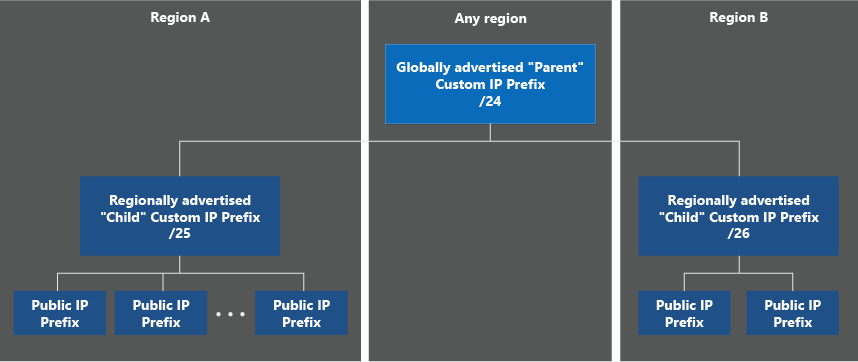

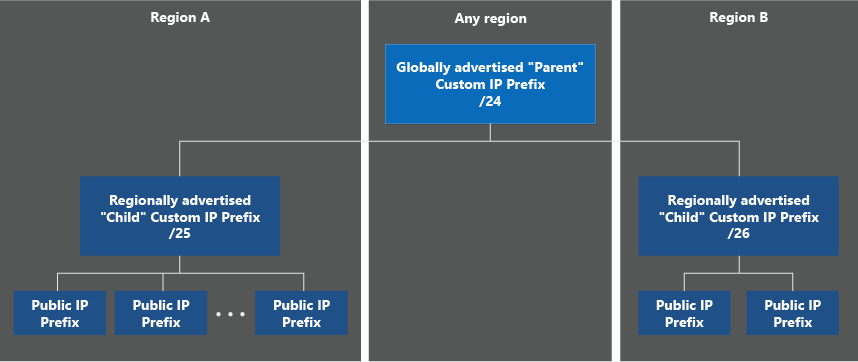

範囲を Azure にオンボードする前に、アーキテクチャに最適なモデルを決定する必要があります。 BYOIPv4 の場合、Azure には "グローバル/リージョン" と "統合" という 2 つのデプロイ モデルが用意されています。

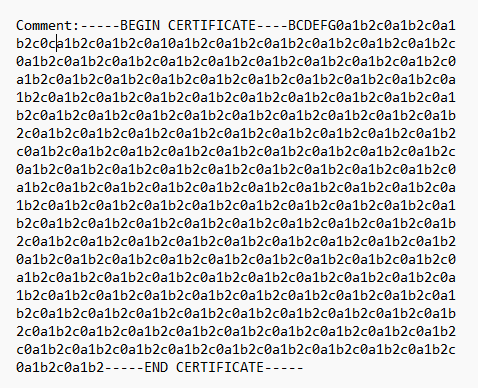

次の手順では、サンプルの顧客範囲 (1.2.3.0/24) をパブリック クラウドへのプロビジョニングのために準備するときに必要な手順を示します。 これらのコマンドは、Windows PowerShell または Linux コンソールで実行できます。 両方とも OpenSSL をインストールする必要があります。

次の手順では、カスタム IPv4 アドレス プレフィックスをプロビジョニングと委任の手続きを示しています。グローバル/リージョン モデルと統合モデルという 2 つのモデルから選択できます。 手順は Azure portal、Azure CLI、または Azure PowerShell で実行できます。

次の手順では、米国西部 2 リージョンにサンプルの顧客範囲 (1.2.3.0/24) をプロビジョニングする方法を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

Azure へのサインイン

Azure portal にサインインします。

統合カスタム IP アドレスのプレフィックスを作成してプロビジョニングする

ポータルの上部にある検索ボックスに、「カスタム IP」と入力します。

検索結果から、[カスタム IP プレフィックス] を選びます。

[+ 作成] を選択します。

[カスタム IP プレフィックスの作成] で、次の情報を入力するか選びます。

| 設定 |

値 |

| プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[新規作成] を選択します。

「myResourceGroup」と入力します。

を選択します。 |

| インスタンスの詳細 |

|

| 名前 |

「myCustomIPPrefix」と入力します。 |

| リージョン |

[米国西部 2] を選択します。 |

| IP バージョン |

[IPv4] を選択します。 |

| IPv4 プレフィックス (CIDR) |

「1.2.3.0/24」と入力します。 |

| RoA 有効期限 |

ROA の有効期限を yyyymmdd の形式で入力します。 |

| 署名付きメッセージ |

事前プロビジョニングセクションの $byoipauthsigned の出力を貼り付けます。 |

| 可用性ゾーン |

[ゾーン冗長] を選択します。 |

[確認と作成] タブを選択するか、ページの下部にある青色の [確認と作成] ボタンを選択します。

[作成] を選択します。

範囲が Azure IP デプロイ パイプラインにプッシュされます。 デプロイ プロセスは非同期です。 カスタム IP プレフィックスの [委任状態] フィールドを調べることで、状態を確認できます。

Note

このプロビジョニング プロセスの推定所要時間は 30 分です。

重要

カスタム IP プレフィックスが "準備済み" 状態になった後、子パブリック IP プレフィックスを作成できます。 これらのパブリック IP プレフィックスとパブリック IP アドレスは、ネットワーク リソースにアタッチできます。 例として、仮想マシンのネットワーク インターフェイスやロード バランサーのフロントエンドがあります。 IP はアドバタイズされないため、到達できません。 アクティブなプレフィックスの移行の詳細については、「カスタム IP プレフィックスの管理」を参照してください。

統合カスタム IP プレフィックスからパブリック IP プレフィックスを作成する

プレフィックスを作成したら、プレフィックスから静的 IP アドレスを作成する必要があります。 このセクションでは、以前に作成したプレフィックスから静的 IP アドレスを作成します。

ポータルの上部にある検索ボックスに、「カスタム IP」と入力します。

検索結果から、[カスタム IP プレフィックス] を選びます。

[カスタム IP プレフィックス] で、myCustomIPPrefix を選びます。

myCustomIPPrefix の [概要] で、[+ パブリック IP プレフィックスの追加] を選びます。

[パブリック IP プレフィックスの作成] の [基本] タブで、次の情報を入力するか選びます。

| 設定 |

値 |

| プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[myResourceGroup] を選択します。 |

| インスタンスの詳細 |

|

| 名前 |

「myPublicIPPrefix」と入力します。 |

| リージョン |

[米国西部 2] を選択します。 パブリック IP プレフィックスのリージョンは、カスタム IP プレフィックスのリージョンと一致している必要があります。 |

| IP バージョン |

[IPv4] を選択します。 |

| Prefix ownership (プレフィックスの所有権) |

[Custom prefix](カスタム プレフィックス) を選びます。 |

| カスタム IP プレフィックス |

myCustomIPPrefix を選びます。 |

| プレフィックス サイズ |

プレフィックスのサイズを選びます。 サイズは、カスタム IP プレフィックスと同じ大きさにできます。 |

[確認および作成] を選び、次のページで [作成] を選びます。

ステップ 1 から 3 を繰り返して、myCustomIPPrefix の [概要] ページに戻ります。 [関連付けられたパブリック IP プレフィックス] セクションの一覧に myPublicIPPrefix が表示されます。 このプレフィックスから Standard SKU のパブリック IP アドレスを割り当てることができるようになります。 詳しくは、「プレフィックスから静的パブリック IP アドレスを作成する」をご覧ください。

統合カスタム IP アドレス プレフィックスを委任する

カスタム IP プレフィックスが [準備済み] 状態のとき、プレフィックスを更新して、Azure から範囲をアドバタイズするプロセスを開始します。

ポータルの上部にある検索ボックスに「カスタム IP」と入力し、[Custom IP Prefixes] (カスタム IP プレフィックス) を選びます。

myCustomIPPrefix が [プロビジョニング済み] 状態に一覧表示されることを確認し、必要に応じて待ちます。

[カスタム IP プレフィックス] で、myCustomIPPrefix を選びます。

myCustomIPPrefix の [概要] で、[Commission] (委任) ドロップダウン メニューを選んで、[Globally] (グローバル) を選びます。

操作は非同期です。 カスタム IP プレフィックスの [委任状態] フィールドを調べることで、状態を確認できます。 最初、状態は、プレフィックスを [委任中] として示し、その後 [委任済み] になります。 公開通知ロールアウトは一度で完了されません。 [委任中] の間でも、範囲は部分的に公開されます。

Note

委任プロセスを完全に完了するための推定所要時間は 3 - 4 時間です。

重要

カスタム IP プレフィックスが Commissioned 状態に移行すると、範囲はローカル Azure リージョンから Microsoft にアドバタイズされ、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルにアドバタイズされます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。 初期デプロイ中にこれらの問題を防ぐために、カスタム IP プレフィックスがデプロイされている Azure リージョン内でのみ公開されるリージョン限定の委任オプションを選ぶことができます。 詳細については、「カスタム IP アドレス プレフィックス (BYOIP) の管理」を参照してください。

以下の手順では、サンプルのグローバル (親) IP 範囲 (1.2.3.0/4) とリージョン (子) IP 範囲を米国西部 2 と米国東部 2 にプロビジョニングするための、変更された手順を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

グローバル カスタム IP アドレスのプレフィックスをプロビジョニングする

Azure portal にサインインします。

グローバル カスタム IP アドレスのプレフィックスを作成してプロビジョニングする

ポータルの上部にある検索ボックスに、「カスタム IP」と入力します。

検索結果から、[カスタム IP プレフィックス] を選びます。

[+ 作成] を選択します。

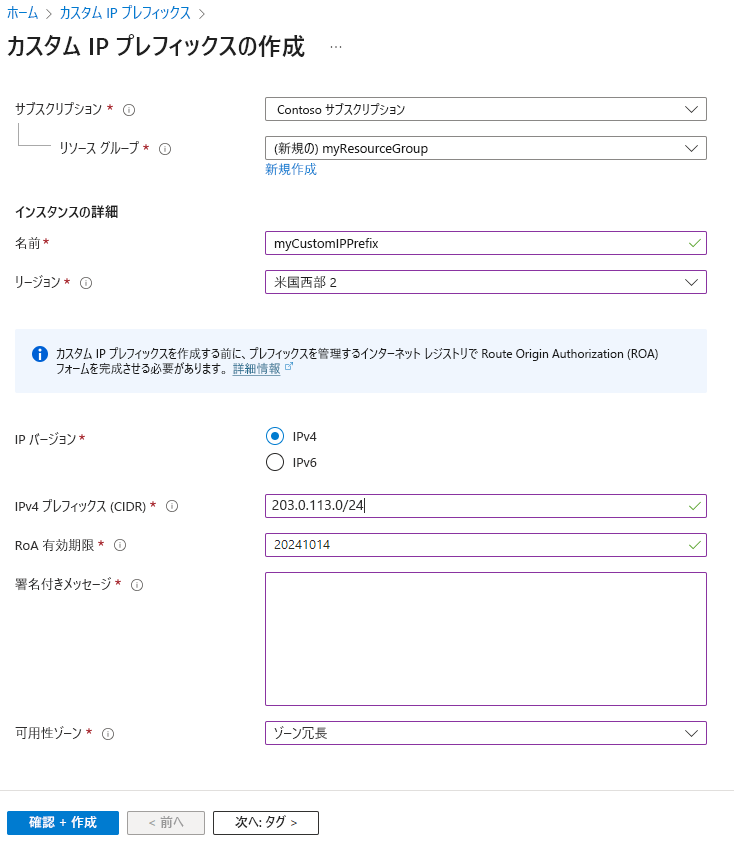

[カスタム IP プレフィックスの作成] で、次の情報を入力するか選びます。

| 設定 |

値 |

| プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[新規作成] を選択します。

「myResourceGroup」と入力します。

を選択します。 |

| インスタンスの詳細 |

|

| Name |

「myCustomIPGlobalPrefix」と入力します。 |

| リージョン |

[米国西部 2] を選択します。 |

| IP バージョン |

[IPv4] を選択します。 |

| IP プレフィックス範囲 |

[グローバル] を選択します |

| グローバル IPv4 プレフィックス (CIDR) |

「1.2.3.0/24」と入力します。 |

| RoA 有効期限 |

ROA の有効期限を yyyymmdd の形式で入力します。 |

| 署名付きメッセージ |

事前プロビジョニングセクションの $byoipauthsigned の出力を貼り付けます。 |

[確認と作成] タブを選択するか、ページの下部にある青色の [確認と作成] ボタンを選択します。

[作成] を選択します。

範囲が Azure IP デプロイ パイプラインにプッシュされます。 デプロイ プロセスは非同期です。 カスタム IP プレフィックスの [委任状態] フィールドを調べることで、状態を確認できます。

Note

このプロビジョニング プロセスの推定所要時間は 30 分です。

リージョン カスタム IP アドレスのプレフィックスをプロビジョニングする

グローバル カスタム IP プレフィックスが準備済み状態になった後、リージョン カスタム IP プレフィックスを作成できます。 これらの範囲が有効と見なされるためには、それらのサイズが常に /64 である必要があります。 範囲は、元のグローバル範囲に関連付けられている位置情報の制限を念頭に置いたうえで、任意のリージョンに作成できます (グローバル カスタム IP プレフィックスと同じである必要はありません)。 "子" カスタム IP プレフィックスは、それらが作成されたリージョンから公開されます。 検証はグローバル カスタム IP プレフィックス プロビジョニングに対してのみ行われるため、承認または署名済みメッセージは必要ありません (ただし、Availability Zones を活用できます)。

以前と同じ [Create a custom IP prefix] (カスタム IP プレフィックスの作成) ページで、次の情報を入力または選択します。

| 設定 |

値 |

| プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[新規作成] を選択します。

「myResourceGroup」と入力します。

を選択します。 |

| インスタンスの詳細 |

|

| Name |

「myCustomIPRegionalPrefix1」と入力します。 |

| リージョン |

[米国西部 2] を選択します。 |

| IP バージョン |

[IPv4] を選択します。 |

| IP プレフィックス範囲 |

[Regional](地域) を選択します。 |

| カスタム IP プレフィックスの親 |

ドロップダウン メニューから myCustomIPGlobalPrefix (1.2.3.0/24) を選択します。 |

| リージョン IPv4 プレフィックス (CIDR) |

「1.2.3.0/25」と入力します。 |

| RoA 有効期限 |

ROA の有効期限を yyyymmdd の形式で入力します。 |

| 署名付きメッセージ |

事前プロビジョニングセクションの $byoipauthsigned の出力を貼り付けます。 |

| 可用性ゾーン |

[ゾーン冗長] を選択します。 |

作成後、新しいリージョン内の別のリージョン プレフィックスに対して 2 回目のフローを実行します。

| 設定 |

値 |

| プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[新規作成] を選択します。

「myResourceGroup」と入力します。

を選択します。 |

| インスタンスの詳細 |

|

| Name |

「myCustomIPRegionalPrefix2」と入力します。 |

| リージョン |

[米国東部 2] を選択します。 |

| IP バージョン |

[IPv4] を選択します。 |

| IP プレフィックス範囲 |

[Regional](地域) を選択します。 |

| カスタム IP プレフィックスの親 |

ドロップダウン メニューから myCustomIPGlobalPrefix (1.2.3.0/24) を選択します。 |

| リージョン IPv4 プレフィックス (CIDR) |

「1.2.3.128/25」と入力します |

| RoA 有効期限 |

ROA の有効期限を yyyymmdd の形式で入力します。 |

| 署名付きメッセージ |

事前プロビジョニングセクションの $byoipauthsigned の出力を貼り付けます。 |

| 可用性ゾーン |

[ゾーン 3] を選択します。 |

重要

リージョン カスタム IP プレフィックスが "プロビジョニング済み" 状態になった後、子パブリック IP プレフィックスを作成できます。 これらのパブリック IP プレフィックスとパブリック IP アドレスは、ネットワーク リソースにアタッチできます。 例として、仮想マシンのネットワーク インターフェイスやロード バランサーのフロントエンドがあります。 IP はアドバタイズされないため、到達できません。 アクティブなプレフィックスの移行の詳細については、「カスタム IP プレフィックスの管理」を参照してください。

リージョン カスタム IP プレフィックスからパブリック IP プレフィックスを作成する

プレフィックスを作成したら、プレフィックスから静的 IP アドレスを作成する必要があります。 このセクションでは、以前に作成したプレフィックスから静的 IP アドレスを作成します。

ポータルの上部にある検索ボックスに、「カスタム IP」と入力します。

検索結果から、[カスタム IP プレフィックス] を選びます。

[カスタム IP プレフィックス] で、myCustomIPPrefix を選びます。

myCustomIPPrefix の [概要] で、[+ パブリック IP プレフィックスの追加] を選びます。

[パブリック IP プレフィックスの作成] の [基本] タブで、次の情報を入力するか選びます。

| 設定 |

値 |

| プロジェクトの詳細 |

|

| サブスクリプション |

サブスクリプションを選択します。 |

| Resource group |

[myResourceGroup] を選択します。 |

| インスタンスの詳細 |

|

| 名前 |

「myPublicIPPrefix」と入力します。 |

| リージョン |

[米国西部 2] を選択します。 パブリック IP プレフィックスのリージョンは、リージョン カスタム IP プレフィックスのリージョンと一致している必要があります。 |

| IP バージョン |

[IPv4] を選択します。 |

| Prefix ownership (プレフィックスの所有権) |

[Custom prefix](カスタム プレフィックス) を選びます。 |

| カスタム IP プレフィックス |

[myCustomIPRegionalPrefix1] を選択します。 |

| プレフィックス サイズ |

プレフィックスのサイズを選びます。 サイズは、リージョン カスタム IP プレフィックスと同じ大きさにできます。 |

[確認および作成] を選び、次のページで [作成] を選びます。

ステップ 1 から 3 を繰り返して、myCustomIPPrefix の [概要] ページに戻ります。 [関連付けられたパブリック IP プレフィックス] セクションの一覧に myPublicIPPrefix が表示されます。 このプレフィックスから Standard SKU のパブリック IP アドレスを割り当てることができるようになります。 詳しくは、「プレフィックスから静的パブリック IP アドレスを作成する」をご覧ください。

カスタム IP アドレス プレフィックスを委任する

このモデルを使用してカスタム IP プレフィックスを委任するとき、グローバル プレフィックスとリージョン プレフィックスは別々に扱われます。 つまり、リージョン カスタム IP プレフィックスのコミッショニングは、グローバル カスタム IP プレフィックスのコミッショニングとはつながっていません。

範囲移行の最も安全な戦略は次のとおりです。

- 必要なすべてのリージョン カスタム IP プレフィックスをそれぞれのリージョンにプロビジョニングします。 パブリック IP プレフィックスとパブリック IP アドレスを作成し、リソースにアタッチします。

- 各リージョン カスタム IP プレフィックスをコミッショニングし、リージョン内の IP への接続をテストします。 リージョン カスタム IP プレフィックスごとに繰り返します。

- より広い範囲をインターネットに公開するグローバル カスタム IP プレフィックスを委任します。 この手順は、すべてのリージョン カスタム IP プレフィックス (および派生プレフィックス/IP) が想定どおりに動作することを確認した後にのみ完了します。

ポータルを使用してカスタム IP プレフィックス (リージョンまたはグローバル) を委任するには:

ポータルの上部にある検索ボックスに「カスタム IP」と入力し、[Custom IP Prefixes] (カスタム IP プレフィックス) を選びます。

カスタム IP プレフィックスが [プロビジョニング済み] 状態であることを確認します。

[カスタム IP プレフィックス] で、目的のカスタム IP プレフィックスを選択します。

カスタム IP プレフィックスの [概要] ページで、画面の上部付近にある [委任] ボタンを選択します。 範囲がグローバルな場合は、Microsoft WAN からのアドバタイズが開始されます。 範囲がリージョンの場合は、特定のリージョンからのみアドバタイズされます。

Note

カスタム IP グローバル プレフィックスの委任プロセスを完全に完了するまでの推定時間は 3~4 時間です。 カスタム IP リージョン プレフィックスの委任プロセスを完全に完了するまでの推定時間は 30 分です。

リージョン カスタム IP プレフィックスの前に、グローバル カスタム IP プレフィックスの委任を行うことが可能です。 そのようにすると、リージョン プレフィックスの準備が整う前にグローバル範囲がインターネットにアドバタイズされるため、これはアクティブな範囲の移行にはお勧めしません。 まだアクティブな (委任済みの) リージョン カスタム IP プレフィックスが存在している間に、グローバル カスタム IP プレフィックスの使用を停止できます。 また、グローバル プレフィックスがまだアクティブ (委任済み) であるうちに、リージョン カスタム IP プレフィックスを使用停止することもできます。

重要

グローバル カスタム IP プレフィックスが [委任済み] 状態に移行すると、範囲はローカル Azure リージョンから Microsoft に公開され、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルに公開されます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。

次の手順では、米国西部 2 リージョンにサンプルの顧客範囲 (1.2.3.0/24) をプロビジョニングする方法を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

リソース グループを作成し、プレフィックスと承認メッセージを指定する

BYOIP 範囲をプロビジョニングするために、任意の場所にリソース グループを作成します。

az group create \

--name myResourceGroup \

--location westus2

統合カスタム IP アドレスのプレフィックスをプロビジョニングする

次のコマンドは、指定したリージョンとリソース グループにカスタム IP プレフィックスを作成します。 構文エラーにならないように、CIDR 表記の正確なプレフィックスを文字列として指定します。 --authorization-message パラメーターについては、サブスクリプション ID、プロビジョニングするプレフィックス、ROA の有効期間と一致する有効期限を含む変数 $byoipauth を使います。 形式がその順序になっていることを確認します。 証明書の準備のセクションで作成した変数 $byoipauthsigned を --signed-message パラメーターに使用します。

byoipauth="xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx|1.2.3.0/24|yyyymmdd"

az network custom-ip prefix create \

--name myCustomIpPrefix \

--resource-group myResourceGroup \

--location westus2 \

--cidr ‘1.2.3.0/24’ \

--zone 1 2 3

--authorization-message $byoipauth \

--signed-message $byoipauthsigned

範囲が Azure IP デプロイ パイプラインにプッシュされます。 デプロイ プロセスは非同期です。 状態を確認するには、次のコマンドを実行します。

az network custom-ip prefix show \

--name myCustomIpPrefix \

--resource-group myResourceGroup

サンプル出力を次に示します。わかりやすくするために一部のフィールドが削除されています。

{

"cidr": "1.2.3.0/24",

"commissionedState": "Provisioning",

"id": "/subscriptions/xxxx/resourceGroups/myResourceGroup/providers/Microsoft.Network/customIPPrefixes/myCustomIpPrefix",

"location": "westus2",

"name": myCustomIpPrefix,

"resourceGroup": "myResourceGroup",

}

CommissionedState フィールドには、最初は範囲が Provisioning として表示され、その後 Provisioned になります。

Note

このプロビジョニング プロセスの推定所要時間は 30 分です。

重要

カスタム IP プレフィックスが Provisioned 状態になった後、子パブリック IP プレフィックスを作成できます。 これらのパブリック IP プレフィックスとパブリック IP アドレスは、ネットワーク リソースにアタッチできます。 例として、仮想マシンのネットワーク インターフェイスやロード バランサーのフロントエンドがあります。 IP はアドバタイズされないため、到達できません。 アクティブなプレフィックスの移行の詳細については、「カスタム IP プレフィックスの管理」を参照してください。

統合カスタム IP アドレス プレフィックスを委任する

カスタム IP プレフィックスが Provisioned 状態のときに次のコマンドでプレフィックスを更新し、Azure から範囲をアドバタイズするプロセスを開始します。

az network custom-ip prefix update \

--name myCustomIpPrefix \

--resource-group myResourceGroup \

--state commission

前と同様に、操作は非同期です。 az network custom-ip prefix show を使って状態を取得します。 CommissionedState フィールドには、最初はプレフィックスが Commissioning として表示され、その後 Commissioned になります。 公開通知ロールアウトは一度で完了されません。 [委任中] の間でも、範囲は部分的に公開されます。

Note

委任プロセスを完全に完了するための推定所要時間は 3 - 4 時間です。

重要

カスタム IP プレフィックスが Commissioned 状態に移行すると、範囲はローカル Azure リージョンから Microsoft にアドバタイズされ、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルにアドバタイズされます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。 さらに、リージョンの委任機能を利用して、カスタム IP プレフィックスをデプロイされている Azure リージョン内でのみアドバタイズされる状態にすることもできます。詳細については、「カスタム IP アドレス プレフィックス (BYOIP) を管理する」を参照してください。

以下の手順では、サンプルのグローバル (親) IP 範囲 (1.2.3.0/4) とリージョン (子) IP 範囲を米国西部 2 と米国東部 2 にプロビジョニングするための、変更された手順を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

リソース グループを作成し、プレフィックスと承認メッセージを指定する

グローバル範囲リソースをプロビジョニングするために、任意の場所にリソース グループを作成します。 グローバル範囲はリージョンに関連付けられますが、プレフィックスは Microsoft WAN によってグローバルにインターネットに公開されます。

az group create \

--name myResourceGroup \

--location westus2

グローバル カスタム IP アドレスのプレフィックスをプロビジョニングする

次のコマンドは、指定したリージョンとリソース グループにカスタム IP プレフィックスを作成します。 構文エラーにならないように、CIDR 表記の正確なプレフィックスを文字列として指定します。 グローバル範囲が特定のリージョンに関連付けられていないため (したがって、リージョンの可用性ゾーンがないため) ゾーン プロパティは提供されません。 グローバル カスタム IP プレフィックス リソースは、お使いのサブスクリプションのリージョン内に残ります。これは、Microsoft による範囲の公開には影響しません。

byoipauth="xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx|1.2.3.0/24|yyyymmdd"

az network custom-ip prefix create \

--name myCustomIPGlobalPrefix \

--resource-group myResourceGroup \

--location westus2 \

--cidr ‘1.2.3.0/24’ \

--authorization-message $byoipauth \

--signed-message $byoipauthsigned

--isparent

リージョン カスタム IP アドレスのプレフィックスをプロビジョニングする

グローバル カスタム IP プレフィックスが準備済み状態になった後、リージョン カスタム IP プレフィックスを作成できます。 これらの範囲が有効と見なされるためには、それらのサイズが常に /64 である必要があります。 範囲は、元のグローバル範囲に関連付けられている位置情報の制限を念頭に置いたうえで、任意のリージョンに作成できます (グローバル カスタム IP プレフィックスと同じである必要はありません)。 "子" カスタム IP プレフィックスは、それらが作成されたリージョンから公開されます。 検証はグローバル カスタム IP プレフィックス プロビジョニングに対してのみ行われるため、承認または署名済みメッセージは必要ありません (ただし、Availability Zones を活用できます)。

az network custom-ip prefix create \

--name myCustomIPRegionalPrefix1 \

--resource-group myResourceGroup \

--location westus2 \

--cidr ‘1.2.3.0/25’ \

--zone 1 2 3 \

--cip-prefix-parent myCustomIPGlobalPrefix

az network custom-ip prefix create \

--name myCustomIPRegionalPrefix2 \

--resource-group myResourceGroup \

--location westus2 \

--cidr ‘1.2.3.128/25’ \

--zone 3

--cip-prefix-parent myCustomIPGlobalPrefix

リージョン カスタム IP プレフィックスが [プロビジョニング済み] 状態になると、パブリック IP プレフィックスをリージョン カスタム IP プレフィックスから派生させることができます。 これらのパブリック IP プレフィックスと、それらから派生したパブリック IP アドレスは、まだアドバタイズされていませんが、ネットワーク リソースにアタッチできます。

カスタム IP アドレス プレフィックスを委任する

このモデルを使用してカスタム IP プレフィックスを委任するとき、グローバル プレフィックスとリージョン プレフィックスは別々に扱われます。 つまり、リージョン カスタム IP プレフィックスのコミッショニングは、グローバル カスタム IP プレフィックスのコミッショニングとはつながっていません。

範囲移行の最も安全な戦略は次のとおりです。

- 必要なすべてのリージョン カスタム IP プレフィックスをそれぞれのリージョンにプロビジョニングします。 パブリック IP プレフィックスとパブリック IP アドレスを作成し、リソースにアタッチします。

- 各リージョン カスタム IP プレフィックスをコミッショニングし、リージョン内の IP への接続をテストします。 リージョン カスタム IP プレフィックスごとに繰り返します。

- より広い範囲をインターネットに公開するグローバル カスタム IP プレフィックスを委任します。 この手順は、すべてのリージョン カスタム IP プレフィックス (および派生プレフィックス/IP) が想定どおりに動作することを確認した後にのみ完了します。

前の範囲の例を使用する場合、コマンド シーケンスは次のようになります。

az network custom-ip prefix update \

--name myCustomIPRegionalPrefix \

--resource-group myResourceGroup \

--state commission

az network custom-ip prefix update \

--name myCustomIPRegionalPrefix2 \

--resource-group myResourceGroup \

--state commission

続けて次を入力します。

az network custom-ip prefix update \

--name myCustomIPGlobalPrefix \

--resource-group myResourceGroup \

--state commission

Note

カスタム IP グローバル プレフィックスの委任プロセスを完全に完了するまでの推定時間は 3~4 時間です。 カスタム IP リージョン プレフィックスの委任プロセスを完全に完了するまでの推定時間は 30 分です。

リージョン カスタム IP プレフィックスの前に、グローバル カスタム IP プレフィックスの委任を行うことが可能です。 そのようにすると、リージョン プレフィックスの準備が整う前にグローバル範囲がインターネットにアドバタイズされるため、これはアクティブな範囲の移行にはお勧めしません。 まだアクティブな (委任済みの) リージョン カスタム IP プレフィックスが存在している間に、グローバル カスタム IP プレフィックスの使用を停止できます。 また、グローバル プレフィックスがまだアクティブ (委任済み) であるうちに、リージョン カスタム IP プレフィックスを使用停止することもできます。

重要

グローバル カスタム IP プレフィックスが [委任済み] 状態に移行すると、範囲はローカル Azure リージョンから Microsoft に公開され、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルに公開されます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。

次の手順では、米国西部 2 リージョンにサンプルの顧客範囲 (1.2.3.0/24) をプロビジョニングする方法を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

リソース グループを作成し、プレフィックスと承認メッセージを指定する

BYOIP 範囲をプロビジョニングするために、任意の場所にリソース グループを作成します。

$rg =@{

Name = 'myResourceGroup'

Location = 'WestUS2'

}

New-AzResourceGroup @rg

統合カスタム IP アドレスのプレフィックスをプロビジョニングする

次のコマンドは、指定したリージョンとリソース グループにカスタム IP プレフィックスを作成します。 構文エラーにならないように、CIDR 表記の正確なプレフィックスを文字列として指定します。 -AuthorizationMessage パラメーターについては、お使いのサブスクリプション ID、プロビジョニングするプレフィックス、ROA の有効期間と一致する有効期限に置き換えます。 形式がその順序になっていることを確認します。 証明書の準備のセクションで作成した変数 $byoipauthsigned を -SignedMessage パラメーターに使用します。

$prefix =@{

Name = 'myCustomIPPrefix'

ResourceGroupName = 'myResourceGroup'

Location = 'WestUS2'

CIDR = '1.2.3.0/24'

AuthorizationMessage = 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx|1.2.3.0/24|yyyymmdd'

SignedMessage = $byoipauthsigned

}

$myCustomIpPrefix = New-AzCustomIPPrefix @prefix -Zone 1,2,3

範囲が Azure IP デプロイ パイプラインにプッシュされます。 デプロイ プロセスは非同期です。 状態を確認するには、次のコマンドを実行します。

Get-AzCustomIpPrefix -ResourceId $myCustomIpPrefix.Id

サンプル出力を次に示します。わかりやすくするために一部のフィールドが削除されています。

Name : myCustomIpPrefix

ResourceGroupName : myResourceGroup

Location : westus2

Id : /subscriptions/xxxx/resourceGroups/myResourceGroup/providers/Microsoft.Network/customIPPrefixes/MyCustomIPPrefix

Cidr : 1.2.3.0/24

Zones : {1, 2, 3}

CommissionedState : Provisioning

CommissionedState フィールドには、最初は範囲が Provisioning として表示され、その後 Provisioned になります。

Note

このプロビジョニング プロセスの推定所要時間は 30 分です。

重要

カスタム IP プレフィックスが Provisioned 状態になった後、子パブリック IP プレフィックスを作成できます。 これらのパブリック IP プレフィックスとパブリック IP アドレスは、ネットワーク リソースにアタッチできます。 例として、仮想マシンのネットワーク インターフェイスやロード バランサーのフロントエンドがあります。 IP はアドバタイズされないため、到達できません。 アクティブなプレフィックスの移行の詳細については、「カスタム IP プレフィックスの管理」を参照してください。

統合カスタム IP アドレス プレフィックスを委任する

カスタム IP プレフィックスが Provisioned 状態のときに次のコマンドでプレフィックスを更新し、Azure から範囲をアドバタイズするプロセスを開始します。

Update-AzCustomIpPrefix -ResourceId $myCustomIPPrefix.Id -Commission

前と同様に、操作は非同期です。 Get-AzCustomIpPrefix を使用して状態を取得します。 CommissionedState フィールドには、最初はプレフィックスが Commissioning として表示され、その後 Commissioned になります。 公開通知ロールアウトは一度で完了されません。 [委任中] の間でも、範囲は部分的に公開されます。

Note

委任プロセスを完全に完了するための推定所要時間は 3 - 4 時間です。

重要

カスタム IP プレフィックスが Commissioned 状態に移行すると、範囲はローカル Azure リージョンから Microsoft にアドバタイズされ、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルにアドバタイズされます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。 さらに、リージョンの委任機能を利用して、カスタム IP プレフィックスをデプロイされている Azure リージョン内でのみ公開される状態にすることもできます。 詳細については、「カスタム IP アドレス プレフィックス (BYOIP) の管理」を参照してください。

以下の手順では、サンプルのグローバル (親) IP 範囲 (1.2.3.0/4) とリージョン (子) IP 範囲を米国西部 2 と米国東部 2 にプロビジョニングするための、変更された手順を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

リソース グループを作成し、プレフィックスと承認メッセージを指定する

グローバル範囲リソースをプロビジョニングするために、任意の場所にリソース グループを作成します。 グローバル範囲はリージョンに関連付けられますが、プレフィックスは Microsoft WAN によってグローバルにインターネットに公開されます。

$rg =@{

Name = 'myResourceGroup'

Location = 'USWest2'

}

New-AzResourceGroup @rg

グローバル カスタム IP アドレスのプレフィックスをプロビジョニングする

次のコマンドは、指定したリージョンとリソース グループにカスタム IP プレフィックスを作成します。 構文エラーにならないように、CIDR 表記の正確なプレフィックスを文字列として指定します。 グローバル範囲が特定のリージョンに関連付けられていないため (したがって、リージョンの可用性ゾーンがないため) ゾーン プロパティは提供されません。 グローバル カスタム IP プレフィックス リソースは、お使いのサブスクリプションのリージョン内に残ります。これは、Microsoft による範囲の公開には影響しません。

$prefix =@{

Name = 'myCustomGlobalPrefix'

ResourceGroupName = 'myResourceGroup'

Location = 'WestUS2'

CIDR = '1.2.3.0/24'

AuthorizationMessage = 'xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx|1.2.3.0/24|yyyymmdd'

SignedMessage = $byoipauthsigned

}

$myCustomIPGlobalPrefix = New-AzCustomIPPrefix @prefix -IsParent

リージョン カスタム IP アドレスのプレフィックスをプロビジョニングする

グローバル カスタム IP プレフィックスが準備済み状態になった後、リージョン カスタム IP プレフィックスを作成できます。 これらの範囲が有効と見なされるためには、それらのサイズが常に /64 である必要があります。 範囲は、元のグローバル範囲に関連付けられている位置情報の制限を念頭に置いたうえで、任意のリージョンに作成できます (グローバル カスタム IP プレフィックスと同じである必要はありません)。 子 カスタム IP プレフィックスは、それらが作成されたリージョンから公開されます。 検証はグローバル カスタム IP プレフィックス プロビジョニングに対してのみ行われるため、承認または署名済みメッセージは必要ありません (ただし、Availability Zones を活用できます)。

$prefix =@{

Name = 'myCustomIPRegionalPrefix1'

ResourceGroupName = 'myResourceGroup'

Location = 'WestUS2'

CIDR = '1.2.3.0/25'

}

$myCustomIPRegionalPrefix = New-AzCustomIPPrefix @prefix -CustomIpPrefixParent $myCustomIPGlobalPrefix -Zone 1,2,3

$prefix2 =@{

Name = 'myCustomIPRegionalPrefix2'

ResourceGroupName = 'myResourceGroup'

Location = 'EastUS2'

CIDR = '1.2.3.128/25'

}

$myCustomIPRegionalPrefix2 = New-AzCustomIPPrefix @prefix2 -CustomIpPrefixParent $myCustomIPGlobalPrefix -Zone 3

リージョン カスタム IP プレフィックスが [プロビジョニング済み] 状態になると、パブリック IP プレフィックスをリージョン カスタム IP プレフィックスから派生させることができます。 これらのパブリック IP プレフィックスと、それらから派生したパブリック IP アドレスは、まだアドバタイズされていませんが、ネットワーク リソースにアタッチできます。

カスタム IP アドレス プレフィックスを委任する

このモデルを使用してカスタム IP プレフィックスを委任するとき、グローバル プレフィックスとリージョン プレフィックスは別々に扱われます。 つまり、リージョン カスタム IP プレフィックスのコミッショニングは、グローバル カスタム IP プレフィックスのコミッショニングとはつながっていません。

範囲移行の最も安全な戦略は次のとおりです。

- 必要なすべてのリージョン カスタム IP プレフィックスをそれぞれのリージョンにプロビジョニングします。 パブリック IP プレフィックスとパブリック IP アドレスを作成し、リソースにアタッチします。

- 各リージョン カスタム IP プレフィックスをコミッショニングし、リージョン内の IP への接続をテストします。 リージョン カスタム IP プレフィックスごとに繰り返します。

- より広い範囲をインターネットに公開するグローバル カスタム IP プレフィックスを委任します。 この手順は、すべてのリージョン カスタム IP プレフィックス (および派生プレフィックス/IP) が想定どおりに動作することを確認した後にのみ完了します。

前の範囲の例を使用する場合、コマンド シーケンスは次のようになります。

Update-AzCustomIpPrefix -ResourceId $myCustomIPRegionalPrefix.Id -Commission

Update-AzCustomIpPrefix -ResourceId $myCustomIPRegionalPrefix2.Id -Commission

続けて次を入力します。

Update-AzCustomIpPrefix -ResourceId $myCustomIPGlobalPrefix.Id -Commission

Note

カスタム IP グローバル プレフィックスの委任プロセスを完全に完了するまでの推定時間は 3~4 時間です。 カスタム IP リージョン プレフィックスの委任プロセスを完全に完了するまでの推定時間は 30 分です。

リージョン カスタム IP プレフィックスの前に、グローバル カスタム IP プレフィックスの委任を行うことが可能です。 このプロセスでは、リージョン プレフィックスの準備が整う前にグローバル範囲がインターネットに公開されるため、これはアクティブな範囲の移行にはお勧めできません。 まだアクティブな (委任済みの) リージョン カスタム IP プレフィックスが存在している間に、グローバル カスタム IP プレフィックスの使用を停止できます。 また、グローバル プレフィックスがまだアクティブ (委任済み) であるうちに、リージョン カスタム IP プレフィックスを使用停止することもできます。

重要

グローバル カスタム IP プレフィックスが [委任済み] 状態に移行すると、範囲はローカル Azure リージョンから Microsoft に公開され、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルに公開されます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。

重要

グローバル カスタム IP プレフィックスが [委任済み] 状態に移行すると、範囲はローカル Azure リージョンから Microsoft に公開され、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルに公開されます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。