サイト間 VPN と VNet 間のカスタム IPsec/IKE 接続ポリシーを構成する: Azure portal

この記事では、Azure portal を使用して、VPN Gateway のサイト間 VPN または VNet 間接続の IPsec/IKE ポリシーを構成する手順について説明します。 以降のセクションで、IPsec/IKE ポリシーを作成して構成し、ポリシーを新規または既存の接続に適用する方法について説明します。

ワークフロー

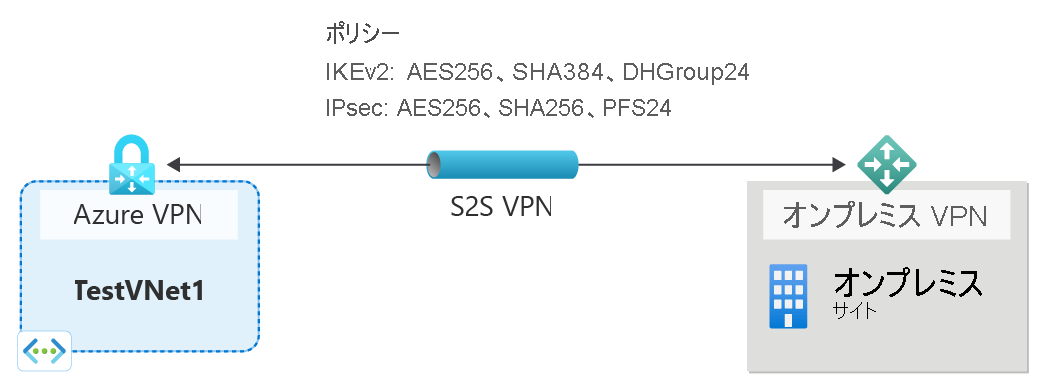

この記事の手順に従うと、次の図に示すように、IPsec/IKE ポリシーを設定して構成できます。

- 仮想ネットワークと VPN ゲートウェイを作成します。

- クロスプレミス接続用のローカル ネットワーク ゲートウェイ、または VNet 間接続用の別の仮想ネットワークとゲートウェイを作成します。

- 接続 (IPsec または VNet2VNet) を作成します。

- 接続リソースの IPsec/IKE ポリシーを構成、更新、または削除します。

ポリシー パラメーター

IPsec/IKE 標準プロトコルは、幅広い暗号アルゴリズムをさまざまな組み合わせでサポートしています。 これが、クロスプレミスと VNet 間の接続を確保して、コンプライアンスまたはセキュリティの要件を満たすためにどのように役立つかについては、「暗号化要件と Azure VPN Gateway について」を参照してください。 次の考慮事項に注意してください。

- IPsec/IKE ポリシーは、次のゲートウェイ SKU でのみ機能します。

- VpnGw1 から 5 および VpnGw1AZ から 5AZ

- Standard および HighPerformance

- ある特定の接続に対して指定できるポリシーの組み合わせは 1 つだけです。

- IKE (メイン モード) と IPsec (クイック モード) の両方について、すべてのアルゴリズムとパラメーターを指定する必要があります。 ポリシーを部分的に指定することはできません。

- オンプレミスの VPN デバイスでポリシーがサポートされることを、VPN デバイス ベンダーの仕様で確認してください。 ポリシーに対応していない場合、サイト間接続や VNet 間接続を確立できません。

暗号アルゴリズムとキーの強度

次の表は、サポートされている構成可能な暗号アルゴリズムとキーの強度を一覧にしたものです。

| IPsec/IKEv2 | [オプション] |

|---|---|

| IKEv2 暗号化 | GCMAES256、GCMAES128、AES256、AES192、AES128 |

| IKEv2 整合性 | SHA384、SHA256、SHA1、MD5 |

| DH グループ | DHGroup24、ECP384、ECP256、DHGroup14、DHGroup2048、DHGroup2、DHGroup1、なし |

| IPsec 暗号化 | GCMAES256、GCMAES192、GCMAES128、AES256、AES192、AES128、DES3、DES、なし |

| IPsec 整合性 | GCMAES256、GCMAES192、GCMAES128、SHA256、SHA1、MD5 |

| PFS グループ | PFS24、ECP384、ECP256、PFS2048、PFS2、PFS1、なし |

| クイック モード SA の有効期間 | (省略可能。指定がない場合は既定値) 秒 (整数。最小 300、既定値は 27,000) キロバイト (整数。最小 1,024、既定値は 102,400,000) |

| トラフィック セレクター | UsePolicyBasedTrafficSelectors ($True または $False、省略可能。指定がない場合は既定値である $False) |

| DPD タイムアウト | 秒 (整数。最小 9、最大 3,600、既定値は 45) |

オンプレミス VPN デバイスの構成は、ユーザーが Azure IPsec または IKE ポリシーで指定した次のアルゴリズムおよびパラメーターと一致しているか、それを含んでいる必要があります。

- IKE 暗号化アルゴリズム (メイン モード、フェーズ 1)

- IKE 整合性アルゴリズム (メイン モード、フェーズ 1)

- DH グループ (メイン モード、フェーズ 1)

- IPsec 暗号化アルゴリズム (クイック モード、フェーズ 2)

- IPsec 整合性アルゴリズム (クイック モード、フェーズ 2)

- PFS グループ (クイック モード、フェーズ 2)

- トラフィック セレクター (

UsePolicyBasedTrafficSelectorsを使用する場合) - SA の有効期間 (一致する必要のないローカル仕様)

IPsec 暗号化アルゴリズムに GCMAES を使用する場合は、IPsec 整合性で同じ GCMAES アルゴリズムとキー長を選択する必要があります。 たとえば、両方に GCMAES128 を使用します。

アルゴリズムとキーの表では:

- IKE はメイン モードまたはフェーズ 1 に対応します。

- IPsec はクイック モードまたはフェーズ 2 に対応しています。

- DH グループは、メイン モードまたはフェーズ 1 で使用される Diffie-Hellman グループを指定します。

- PFS グループは、クイック モードまたはフェーズ 2 で使用される Diffie-Hellman グループを指定します。

IKE メイン モード SA の有効期間は、Azure VPN ゲートウェイで 28,800 秒に固定します。

UsePolicyBasedTrafficSelectorsは、接続上のオプション パラメーターです。 接続上でUsePolicyBasedTrafficSelectorsを$Trueに設定すると、オンプレミスのポリシーベース VPN ファイアウォールに接続するように VPN ゲートウェイが構成されます。UsePolicyBasedTrafficSelectorsを有効にする場合は、VPN デバイスで、Any-to-Any ではなく、オンプレミス ネットワーク (ローカル ネットワーク ゲートウェイ) プレフィックスと Azure 仮想ネットワーク プレフィックスの双方向のすべての組み合わせについて、一致トラフィック セレクターが定義されていることを確認します。 この VPN ゲートウェイは、VPN ゲートウェイで構成されている内容に関係なく、リモート VPN ゲートウェイが提案するトラフィック セレクターをすべて受け入れます。たとえば、オンプレミス ネットワークのプレフィックスが 10.1.0.0/16 と 10.2.0.0/16 で、仮想ネットワークのプレフィックスが 192.168.0.0/16 と 172.16.0.0/16 である場合、次のトラフィック セレクターを指定する必要があります。

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

ポリシーベースのトラフィック セレクターについて詳しくは、「VPN ゲートウェイを複数のオンプレミスのポリシー ベースの VPN デバイスに接続する」をご覧ください。

タイムアウトを短い期間に設定するほど、IKE はより積極的にキー更新を行います。 場合によっては、そのとき接続が切断されるように見えることがあります。 この状況は、オンプレミスの場所が VPN ゲートウェイが存在する Azure リージョンから離れている場合や、物理的なリンク条件によってパケット損失が発生する可能性がある場合には望ましくない場合があります。 一般に、タイムアウトを 30 秒と 45 秒の間に設定することをお勧めします。

Note

IKEv2 整合性は、整合性と PRF (擬似ランダム関数) の両方に使用されます。 指定された IKEv2 暗号化アルゴリズムが GCM* の場合、IKEv2 整合性で渡される値は PRF でのみ使用され、暗黙的に IKEv2 整合性を GCM* に設定します。 それ以外のすべてのケースでは、IKEv2 整合性で渡される値が IKEv2 整合性と PRF の両方に使用されます。

Diffie-Hellman グループ

以下の表は、カスタム ポリシーでサポートされている、対応する Diffie-Hellman グループを示したものです。

| Diffie-Hellman グループ | DHGroup | PFSGroup | キーの長さ |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | 768 ビット MODP |

| 2 | DHGroup2 | PFS2 | 1024 ビット MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048 ビット MODP |

| 19 | ECP256 | ECP256 | 256 ビット ECP |

| 20 | ECP384 | ECP384 | 384 ビット ECP |

| 24 | DHGroup24 | PFS24 | 2048 ビット MODP |

詳細については、RFC3526 および RFC5114 を参照してください。

カスタム ポリシーでサイト間接続を作成する

このセクションでは、IPsec/IKE ポリシーを使用してサイト間 VPN 接続を作成する手順について説明します。 以下の手順で、次の図に示す接続を作成します。 この図のオンプレミス サイトは、Site6 を表しています。

手順 1: TestVNet1 用の仮想ネットワーク、VPN ゲートウェイ、ローカル ネットワーク ゲートウェイを作成する

次のリソースを作成します。 手順については、サイト間 VPN 接続の作成に関するページを参照してください。

次の値を使用して、仮想ネットワーク TestVNet1 を作成します。

- [リソース グループ]: TestRG1

- 名前: TestVNet1

- [リージョン]: (米国) 米国東部

- IPv4 アドレス空間: 10.1.0.0/16

- サブネット 1 名: FrontEnd

- サブネット 1 アドレス範囲: 10.1.0.0/24

- サブネット2 名: BackEnd

- サブネット 2 アドレス範囲: 10.1.1.0/24

次の値を使用して、仮想ネットワーク ゲートウェイ VNet1GW を作成します。

- [名前]: VNet1GW

- リージョン: 米国東部

- [ゲートウェイの種類] : VPN

- VPN の種類: ルート ベース

- SKU: VpnGw2AZ

- 世代: 第 2 世代

- 仮想ネットワーク: VNet1

- ゲートウェイ サブネットのアドレス範囲: 10.1.255.0/27

- パブリック IP アドレスの種類: Basic または Standard

- [パブリック IP アドレス] : 新規作成

- パブリック IP アドレス名:VNet1GWpip

- アクティブ/アクティブ モードの有効化: 無効

- BGP の構成: 無効

手順 2: ローカル ネットワーク ゲートウェイと接続リソースを構成する

次の値を使用して、ローカル ネットワーク ゲートウェイ リソース Site6 を作成します。

- 名前: Site6

- [リソース グループ]: TestRG1

- [場所]: 米国東部

- ローカル ゲートウェイの IP アドレス: 5.4.3.2 (値の例のみ - オンプレミス デバイスの IP アドレスを使用)

- アドレス空間: 10.61.0.0/16、10.62.0.0/16 (値の例のみ)

仮想ネットワーク ゲートウェイから、次の値を使用して、ローカル ネットワーク ゲートウェイに接続を追加します。

- 接続名: VNet1toSite6

- 接続の種類: IPsec

- [ローカル ネットワーク ゲートウェイ]: Site6

- 共有キー: abc123 (値の例 - 使用されるオンプレミス デバイス キーと一致する必要があります)

- IKE プロトコル: IKEv2

手順 3: サイト間 VPN 接続でカスタムの IPsec/IKE ポリシーを構成する

次のアルゴリズムとパラメーターを使用して、カスタムの IPsec/IKE ポリシーを構成します。

- IKE フェーズ 1: AES256、SHA384、DHGroup24

- IKE フェーズ 2(IPsec): AES256、SHA256、PFS なし

- IPsec SA の有効期間 (KB): 102400000

- IPsec SA の有効期間 (秒): 30000

- DPD タイムアウト: 45 秒

作成した接続リソースの VNet1toSite6 に移動します。 [構成] ページを開きます。 [カスタム] の IPsec/IKE ポリシーを選択してすべての構成オプションを表示します。 次のスクリーンショットは一覧に基づいた構成を示しています。

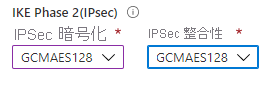

IPsec に GCMAES を使用する場合、IPsec 暗号化と整合性の両方で同じ GCMAES アルゴリズムとキーの長さを使用する必要があります。 たとえば、次のスクリーンショットでは、IPsec 暗号化と IPsec 整合性の両方に GCMAES128 を指定しています。

Azure VPN Gateway がポリシー ベースのオンプレミス VPN デバイスに接続できるようにするには、[ポリシー ベースのトラフィック セレクターを使用する] オプションで [有効化] を選択できます。

すべてのオプションを選択したら、 [保存] を選択して、接続リソースの変更をコミットします。 ポリシーは約 1 分で適用されます。

重要

接続に IPsec/IKE ポリシーを指定すると、Azure VPN ゲートウェイは、その特定の接続に対して指定された暗号アルゴリズムとキーの強度を使用する IPsec/IKE 提案のみを送受信します。 接続するオンプレミスの VPN デバイスが、ポリシーの完全な組み合わせを使用するか受け入れることを確認する必要があります。それ以外の場合、S2S VPN トンネルは確立されません。

[ポリシー ベースのトラフィック セレクター] と [DPD タイムアウト] のオプションは、カスタムの IPsec/IKE ポリシーを使用せず、[既定] のポリシーを使用して指定できます。

カスタム ポリシーを使用して VNet 間接続を作成する

IPsec/IKE ポリシーを使用した VNet 間接続の作成手順は、サイト間 VPN 接続の作成手順に似ています。 「サイト間 VPN 接続を作成する」の前のセクションを完了することで、TestVNet1 と VPN Gateway を作成して構成する必要があります。

手順 1: TestVNet2 用の仮想ネットワーク、VPN ゲートウェイ、ローカル ネットワーク ゲートウェイを作成する

VNet 間接続の作成に関する記事の手順を使用して、TestVNet2 を作成し、TestVNet1 へのVNet 間接続を作成します。

値の例:

仮想ネットワーク: TestVNet2

- リソース グループ: TestRG2

- 名前: TestVNet2

- リージョン: (米国) 米国西部

- IPv4 アドレス空間:: 10.2.0.0/16

- サブネット 1 名: FrontEnd

- サブネット 1 アドレス範囲: 10.2.0.0/24

- サブネット2 名: BackEnd

- サブネット 2 アドレス範囲: 10.2.1.0/24

VPN Gateway: VNet2GW

- 名前: VNet2GW

- リージョン: 米国西部

- ゲートウェイの種類: VPN

- VPN の種類: ルート ベース

- SKU: VpnGw2AZ

- 世代: 第 2 世代

- 仮想ネットワーク: TestVNet2

- ゲートウェイ サブネットのアドレス範囲:10.2.255.0/27

- パブリック IP アドレスの種類: Basic または Standard

- [パブリック IP アドレス] : 新規作成

- パブリック IP アドレス名: VNet2GWpip

- アクティブ/アクティブ モードの有効化: 無効

- BGP の構成: 無効

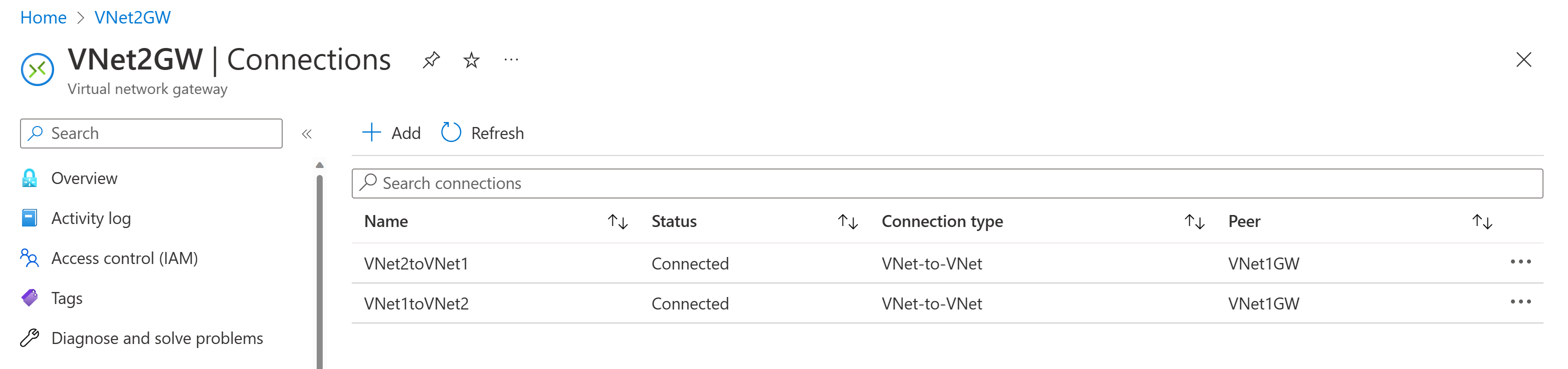

手順 2: VNet 間接続を構成する

VNet1GW ゲートウェイから、VNet2GW への VNet 間接続を VNet1toVNet2 という名前で追加します。

次に、VNet2GW から、VNet1GW への VNet 間接続を VNet2toVNet1 という名前で追加します。

接続を追加すると、次のスクリーンショットに示す VNet 間接続が VNet2GW リソースに表示されます。

手順 3: VNet1toVNet2 でカスタムの IPsec/IKE ポリシーを構成する

VNet1toVNet2 接続リソースから [構成] ページに移動します。

[IPsec / IKE ポリシー] で [カスタム] を選択すると、カスタムのポリシー オプションが表示されます。 キーの長さが一致する暗号アルゴリズムを選択します。 このポリシーは、VNet1toSite6 接続用に作成した以前のポリシーと一致する必要はありません。

値の例:

- IKE フェーズ 1: AES128、SHA1、DHGroup14

- IKE フェーズ 2 (IPsec): GCMAES128、GCMAES128、PFS2048

- IPsec SA の有効期間 (KB): 102400000

- IPsec SA の有効期間 (秒): 14400

- DPD タイムアウト: 45 秒

ページの上部にある [保存] を選び、接続リソースにポリシーの変更を適用します。

手順 4: VNet2toVNet1 でカスタムの IPsec/IKE ポリシーを構成する

同じポリシーを VNet2toVNet1 接続の VNet2toVNet1 に適用します。 そうしないと、ポリシーの不一致により IPsec/IKE VPN トンネルが接続されません。

重要

接続に IPsec/IKE ポリシーを指定すると、Azure VPN ゲートウェイは、その特定の接続に対して指定された暗号アルゴリズムとキーの強度を使用する IPsec/IKE 提案のみを送受信します。 両方の接続の IPsec ポリシーが同じであることを確認してください。それ以外の場合、VNet 間の接続は確立されません。

これらの手順を完了すると、数分で接続が確立され、次のネットワーク トポロジが設定されます。

接続からカスタム ポリシーを削除する

- 接続からカスタム ポリシーを削除するには、接続リソースに移動します。

- [構成] ページで IPsec/IKE ポリシーを [カスタム] から [既定] に変更します。 これにより、この接続で以前に指定したすべてのカスタム ポリシーが削除され、接続に既定の IPsec/IKE 設定が復元されます。

- [保存] を選択すると、カスタム ポリシーが削除され、接続の既定の IPsec/IKE 設定が復元されます。

IPsec/IKE ポリシーに関する FAQ

よく寄せられる質問を表示するには、VPN Gateway FAQ の IPsec/IKE ポリシー セクションに移動してください。

次のステップ

ポリシー ベースのトラフィック セレクターの詳細については、複数のオンプレミスのポリシー ベース VPN デバイスへの接続に関する記事を参照してください。