Microsoft Entraで ACSC Essential 8 MFA 成熟度レベル 3 を達成する

MFA 成熟度レベル 3 ACSC 定義

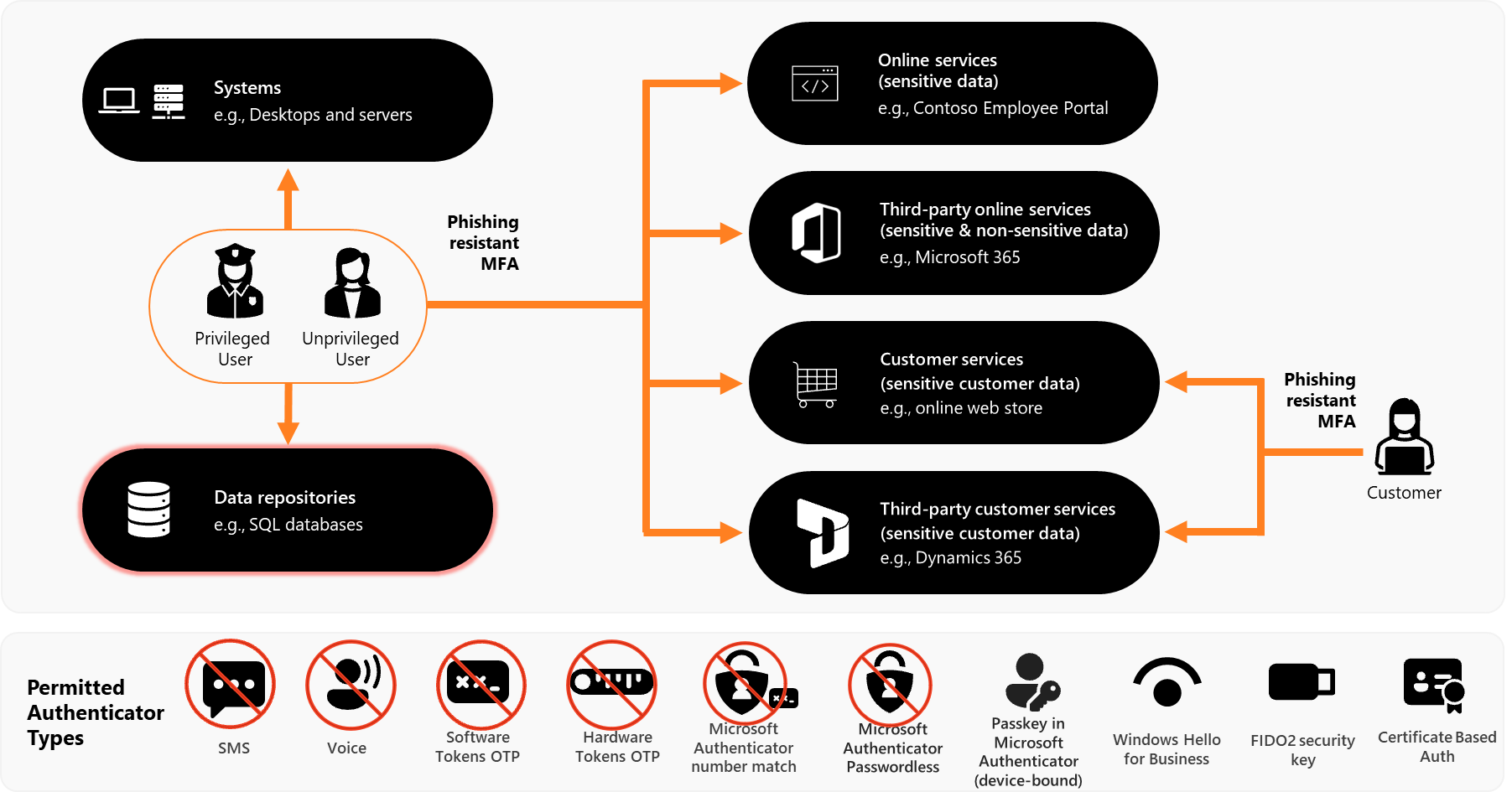

- 多要素認証は、organizationの機密データを処理、保存、または通信するorganizationのオンライン サービスに対してユーザーを認証するために使用されます。

- 多要素認証は、organizationの機密データを処理、保存、または通信するサード パーティのオンライン サービスに対してユーザーを認証するために使用されます。

- 多要素認証 (使用可能な場合) は、organizationの機密以外のデータを処理、保存、または通信するサード パーティのオンライン サービスに対してユーザーを認証するために使用されます。

- 多要素認証は、organizationの機密顧客データを処理、保存、または通信するorganizationのオンライン カスタマー サービスに対してユーザーを認証するために使用されます。

- 多要素認証は、organizationの機密顧客データを処理、保存、または通信するサード パーティのオンライン カスタマー サービスに対してユーザーを認証するために使用されます。

- 多要素認証は、システムの 特権ユーザー を認証するために使用 されます。

- 多要素認証は、システムの特権のないユーザーを認証するために使用されます。

- 多要素認証は、データ リポジトリのユーザーを認証するために使用されます。

- 多要素認証では、ユーザーが持っているものとユーザーが知っているもの、またはユーザーが知っているものや知っているものによってロックが解除されたユーザーが持っているもののいずれかを使用します。

- オンライン サービスのユーザーの認証に使用される多要素認証は、フィッシングに耐性があります。

- システムのユーザーの認証に使用される多要素認証は、フィッシングに対して耐性があります。

- データ リポジトリのユーザーの認証に使用される多要素認証は、フィッシングに対して耐性があります。

- 多要素認証イベントの成功と失敗は、一元的にログに記録されます。

- イベント ログは、未承認の変更と削除から保護されます。

対象外

カスタマー サービス

成熟度レベル 2 の次の ACSC 要件は、顧客 ID に関連しており、Microsoft Entraに関するこのガイドの範囲外です。

- 多要素認証は、機密性の高い顧客データを処理、保存、または通信するオンライン カスタマー サービスに対して顧客を認証するために使用されます。

- オンライン カスタマー サービスの顧客の認証に使用される多要素認証は、フィッシングに対して耐性があります。

組織プロセス

成熟度レベル 2 の次の ACSC 要件はorganizationプロセスであり、Microsoft Entra従業員 ID に関するこのガイドの範囲外です。

- インターネットに接続するサーバーからのイベント ログは、サイバー セキュリティ イベントを検出するためにタイムリーに分析されます。

- インターネットに接続していないサーバーからのイベント ログは、サイバー セキュリティ イベントを検出するためにタイムリーに分析されます。

- ワークステーションからのイベント ログは、サイバー セキュリティ イベントを検出するためにタイムリーに分析されます。

- サイバー セキュリティ イベントは、サイバー セキュリティ インシデントを特定するためにタイムリーに分析されます。

- サイバー セキュリティ インシデントは、発生または検出された後、できるだけ早く最高情報セキュリティ責任者またはその代理人に報告されます。

- サイバー セキュリティ インシデントは、発生または検出された後、できるだけ早く ASD に報告されます。

- サイバー セキュリティ インシデントの特定に続いて、サイバー セキュリティ インシデント対応計画が制定されます。

MFA 成熟度レベル 3 の概要

許可される認証子の種類

ISM で許可されているフィッシング耐性の多要素認証器を使用して、成熟度レベル 3 を達成できます。

| Microsoft Entra認証方法 | Authenticator 型 |

|---|---|

|

-> -> -> |

多要素暗号ハードウェア |

推奨事項

最大の攻撃対象を排除するパスワードレス認証のガイダンスについては、「Microsoft Entraでパスワードレス認証の展開を計画する」を参照してください。

Windows Hello for Businessの実装の詳細については、Windows Hello for Businessデプロイ ガイドを参照してください。

成熟度レベル 3 で許可されていないMicrosoft Entra認証方法

- SMS サインイン

- EMAIL OTP

- Microsoft Authenticator アプリ (電話によるサインイン)

- パスワードと電話 (SMS)

- パスワードと電話 (音声通話)

- パスワードとEMAIL OTP

- パスワードと Microsoft Authenticator アプリ (OTP)

- パスワードと単一要素 OTP

- パスワードとMicrosoft Entraソフトウェア TPM との結合

- パスワードと準拠したモバイル デバイス

- パスワードとMicrosoft Entraハイブリッドがソフトウェア TPM に参加している

- パスワードと Microsoft Authenticator アプリ (通知)

- パスワードとMicrosoft Entraハードウェア TPM に参加

- パスワードとMicrosoft Entraハイブリッドがハードウェア TPM と結合されている

ゲストのフィッシング耐性多要素認証

Microsoft Entra IDでは、リソース テナントでフィッシング耐性の多要素認証オプションを登録するゲストはサポートされていません。

テナント内のゲストに対してフィッシング耐性の多要素認証を適用するには、MFA の受信信頼を有効にするようにテナント間アクセスを構成する必要があります。

MFA の受信信頼を使用すると、ゲストはホーム テナントでフィッシング耐性多要素認証を実行し、テナントでのフィッシング耐性認証の条件付きアクセス ポリシー要件を満たすことができます。

詳細については、「 B2B コラボレーションのクロステナント アクセス設定を構成する - MFA とデバイス要求の受信信頼設定を変更する」を参照してください。

システム (デスクトップとサーバー) の多要素認証

デスクトップとサーバーへのアクセスについては、「多要素認証」を参照してください。

organizationアプリとサード パーティ製アプリをMicrosoft Entra IDと統合する

開発者が構築organizationアプリとMicrosoft Entra IDを統合するには、「開発者がビルドするアプリを統合する」を参照してください。

サード パーティのアプリをMicrosoft Entra IDと統合するには、「アプリをMicrosoft Entra IDに統合する 5 つの手順」を参照してください。