条件付きアクセス アプリ制御Defender for Cloud Apps使用する

この記事では、Microsoft Defender for Cloud Appsアプリ制御を使用してアクセス ポリシーとセッション ポリシーを作成する方法の概要について説明します。 条件付きアクセス アプリ制御を使用すると、クラウド アプリへのユーザー アクセスをリアルタイムで監視および制御できます。

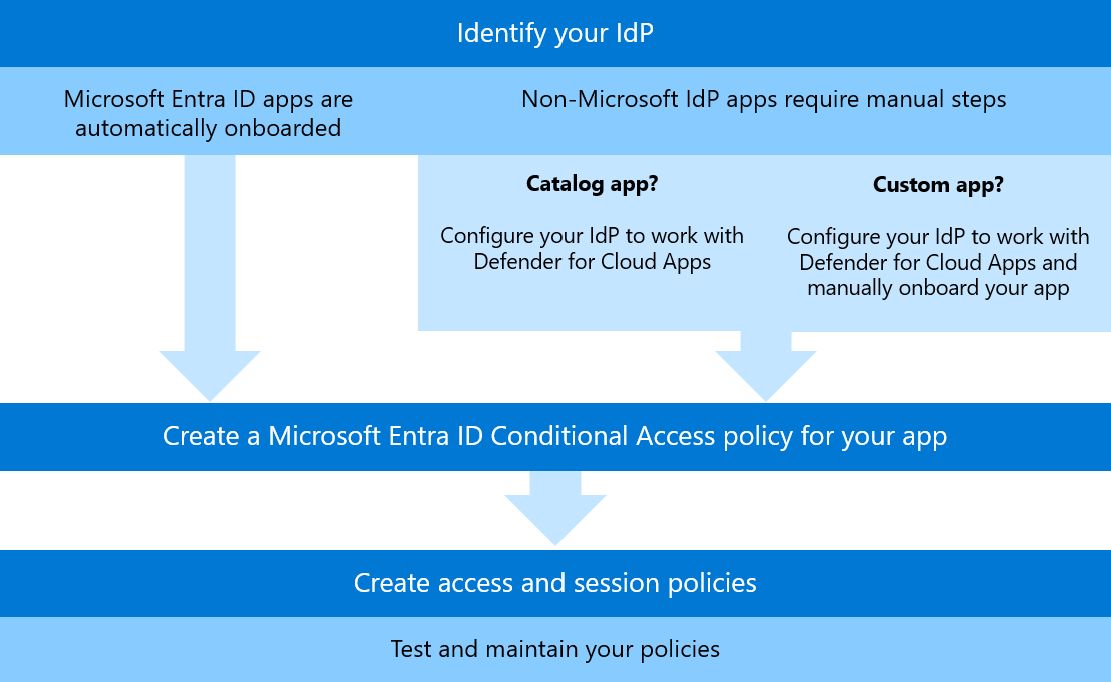

条件付きアクセス アプリ制御の使用フロー (プレビュー)

次の図は、条件付きアクセス アプリ制御を構成して実装するための概要プロセスを示しています。

どの ID プロバイダーを使用していますか?

アプリの条件付きアクセス制御の使用を開始する前に、アプリがMicrosoft Entraまたは別の ID プロバイダー (IdP) によって管理されているかどうかを理解してください。

Microsoft Entraアプリは、条件付きアクセス アプリ制御用に自動的にオンボードされ、アクセスとセッション ポリシーの条件 (プレビュー) ですぐに使用できます。 アクセスとセッション ポリシーの条件で選択する前に、手動でオンボードできます。

Microsoft 以外の IdP を使用するアプリ は、アクセスとセッション ポリシーの条件で選択する前に、手動でオンボードする必要があります。

Microsoft IdP 以外のカタログ アプリを使用している場合は、IdP とDefender for Cloud Appsの統合を構成して、すべてのカタログ アプリをオンボードします。 詳細については、「 条件付きアクセス アプリ制御のための Microsoft 以外の IdP カタログ アプリのオンボード」を参照してください。

カスタム アプリを使用している場合は、IdP とDefender for Cloud Appsの統合を構成し、各カスタム アプリをオンボードする必要があります。 詳細については、「 条件付きアクセス アプリ制御用の Microsoft IdP 以外のカスタム アプリのオンボード」を参照してください。

サンプル プロシージャ

次の記事では、Defender for Cloud Appsで動作するように Microsoft 以外の IdP を構成するためのサンプル プロセスについて説明します。

前提条件:

- ファイアウォール構成で、 ネットワーク要件に記載されているすべての IP アドレスからのトラフィックが許可されていることを確認します。

- アプリケーションが完全な証明書チェーンを所有していることを確認します。 条件付きアクセス アプリ制御ポリシーを使用して監視すると、不完全な証明書チェーンまたは部分的な証明書チェーンによって、アプリケーションで予期しない動作が発生する可能性があります。

Microsoft Entra ID条件付きアクセス ポリシーを作成する

アクセスまたはセッション ポリシーを機能させるには、トラフィックを制御するためのアクセス許可を作成する条件付きアクセス ポリシー Microsoft Entra IDも必要です。

このプロセスのサンプルは、 アクセス ポリシーと セッション ポリシーの作成に関するドキュメントに埋め込まれています。

詳細については、「条件付きアクセス ポリシー」および「条件付きアクセス ポリシーの構築」を参照してください。

アクセス ポリシーとセッション ポリシーを作成する

アプリがオンボーディングされていることを確認した後は、アプリがMicrosoft Entra IDされているために自動的に、または手動で、Microsoft Entra ID条件付きアクセス ポリシーの準備ができたら、必要なシナリオに対して引き続きアクセス ポリシーとセッション ポリシーを作成できます。

詳細については、以下を参照してください:

ポリシーをテストする

ポリシーをテストし、必要に応じて条件または設定を更新してください。 詳細については、以下を参照してください:

関連コンテンツ

詳細については、「条件付きアクセス アプリ制御を使用してアプリMicrosoft Defender for Cloud Apps保護する」を参照してください。