Microsoft Edge for Businessでのブラウザー内保護 (プレビュー)

Defender for Cloud Apps Microsoft Edge for Businessを使用し、セッションポリシーの対象となるユーザーは、ブラウザー内から直接保護されます。 ブラウザー内保護によりプロキシの必要性が減り、セキュリティと生産性の両方が向上します。

保護されたユーザーは、待機時間やアプリの互換性の問題がなく、より高いレベルのセキュリティ保護を使用して、クラウドアプリでスムーズなエクスペリエンスを体験できます。

ブラウザー内保護の要件

ブラウザー内保護を使用するには、ユーザーがブラウザーの仕事用プロファイルにいる必要があります。

Microsoft Edgeプロファイルを使用すると、ユーザーは閲覧データを個別のプロファイルに分割できます。各プロファイルに属するデータは、他のプロファイルとは別に保持されます。 たとえば、ユーザーが個人用の閲覧と仕事用に異なるプロファイルを持っている場合、個人のお気に入りと履歴は仕事用プロファイルと同期されません。

ユーザーが個別のプロファイルを持っている場合、仕事用ブラウザー (Microsoft Edge for Business) と個人用ブラウザー (Microsoft Edge) には個別のキャッシュと保存場所があり、情報は個別のままです。

ブラウザー内保護を使用するには、ユーザーは次の環境要件も満たしている必要があります。

| 要件 | 説明 |

|---|---|

| オペレーティング システム | Windows 10 または 11、macOS |

| Identity platform | Microsoft Entra ID |

| Microsoft Edge for Businessのバージョン | 最後の 2 つの安定したバージョン (たとえば、最新の Edge が 126 の場合、ブラウザー内保護は v126 と v125 に対して機能します)。 「Microsoft Edge リリース」を参照 |

| サポートされているセッションポリシー | -ファイルのダウンロードをブロック\監視 (すべてのファイル\機密ファイル) -ファイルのアップロードをブロック\監視 (すべてのファイル\機密ファイル) -コピー\カット\貼り付けをブロック\監視 -印刷をブロック\監視 - マルウェアのアップロードをブロック\監視 - マルウェアのダウンロードをブロック\監視 Microsoft Edge for Businessでサポートされていないポリシーを少なくとも1つ含む、複数のポリシーによってサービスを提供されているユーザーのセッションは、常にリバースプロキシによって提供されます。 Microsoft Entra IDポータルで定義されているポリシーも、常にリバースプロキシによって提供されます。 |

その他のすべてのシナリオは、標準のリバースプロキシテクノロジを使用して自動的に提供されます。これには、ブラウザー内保護をサポートしていないブラウザーからのユーザーセッションや、ブラウザー内保護でサポートされていないポリシーが含まれます。

たとえば、以下のようなシナリオはリバース プロキシによって提供されます。

- Google Chromeユーザー

- 保護ファイルのダウンロード ポリシーをスコープとする Microsoft Edge ユーザー

- Androidデバイス上のMicrosoft Edgeユーザー

- OKTA認証方法を使用するアプリのユーザー

- InPrivateモードのMicrosoft Edgeユーザー

- 以前のバージョンのブラウザーを使用しているMicrosoft Edgeユーザー

- B2B ゲスト ユーザー

- Microsoft Entra ID ポータルで定義された条件付きアクセス ポリシーにスコープ設定されたセッション

ブラウザー内保護のユーザーエクスペリエンス

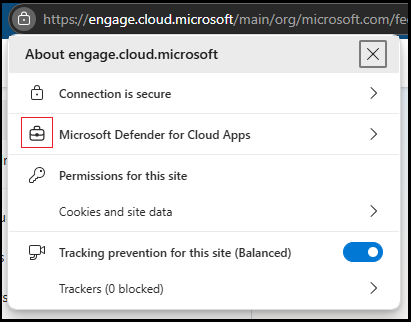

ブラウザー内保護がアクティブであることを確認するには、ユーザーがブラウザーのアドレス バーで「鍵」アイコンをクリックし、表示されるフォームで「スーツケース」記号を探す必要があります。 この記号は、セッションが Defender for Cloud Apps によって保護されていることを示します。 次に例を示します。

また、ブラウザー内保護では、標準の条件付きアクセス アプリ制御の場合のように、ブラウザーのアドレス バーに .mcas.ms サフィックスは表示されず、開発者ツールはブラウザー内保護でオフになります。

ブラウザー内保護のための作業プロファイルの適用

ブラウザー内保護を使用してcontoso.comの作業リソースにアクセスするには、ユーザーは自分のusername@contoso.comプロファイルを使用してサインインする必要があります。 ユーザーが作業プロファイルの外部から作業リソースにアクセスしようとすると、作業プロファイルに切り替えるか、存在しない場合は作成するように求められます。 ユーザーは現在のプロファイルを続行することもできます。その場合は、リバースプロキシアーキテクチャによって処理されます。

ユーザーが新しい作業プロファイルを作成する場合は、 [組織によるデバイスの管理を許可する] オプションが表示されます。 このような場合、ユーザーはこのオプションを選択しなくても、作業プロファイルを作成したり、ブラウザー内保護を利用したりできます。

詳細については、 「Microsoft Edge for Business」 および 「Microsoft Edgeに新しいプロファイルを追加する方法」 を参照してください。

ブラウザー内保護設定を構成します

Microsoft Edge for Businessによるブラウザー内保護は、既定で有効になっています。 管理者は、統合のオンとオフを切り替えることができます。また、Edge以外のユーザーに対して、パフォーマンスとセキュリティを強化するためにMicrosoft Edgeに切り替えるように求めるメッセージを構成することもできます。

ブラウザー内保護設定を構成するには:

Microsoft Defenderポータルで、 [設定]> [Cloud Apps> Conditional Access App Control> Edge for Business protection] を選択します。

必要に応じて次の設定を構成します。

[Edge for Business protectionを有効にする] オプションをまたはに切り替えます。

パフォーマンスとセキュリティを向上させるために、Edge以外のブラウザーのユーザーにMicrosoft Edge for Businessを使用するように通知することを選択します。

Edge以外のユーザーに通知することを選択した場合は、既定のメッセージを使用するか、独自のメッセージをカスタマイズするかを選択します。

完了したら、 [保存] を選択して変更を保存します。

Microsoft PurviewとEndpointのデータ損失防止を使用します

Defender for Cloud AppsポリシーとMicrosoft Purview Endpointデータ損失防止ポリシー (DLP) の両方に対して同じコンテキストとアクションが構成されている場合は、エンドポイントDLPポリシーが適用されます。

たとえば、SalesforceへのファイルのアップロードをブロックするエンドポイントDLPポリシーがあり、Salesforceへのファイルのアップロードを監視するDefender for Cloud Appsポリシーもある場合は、エンドポイントDLPポリシーが適用されます。

詳細については、 「データ損失防止について」 を参照してください。

ビジネス アプリにアクセスするときに Edge ブラウザー内保護を強制する

Edge のブラウザー内保護の威力を理解している管理者は、会社のリソースにアクセスするときにユーザーに Edge の使用を強制できます。 主な理由はセキュリティです。Edge を使用してセッション制御を回避するセキュリティ対策はリバース プロキシ テクノロジよりもはるかに強力であるためです。

管理者エクスペリエンス

この機能は次の設定によって制御されます。

M365 Defender > 設定 > Cloud Apps (クラウド アプリ) > Edge for Business protection (Edge for Business の保護) > Enforce usage of Edge for business (Edge for Business の使用を強制)

次のオプションを使用できます。

- Do not enforce (強制しない) (既定)

- Allow access only from Edge (Edge からのアクセスのみを許可する)

- Enforce access from Edge when possible (可能な場合は Edge からのアクセスを強制する)

管理者は、すべてのデバイスにポリシーを適用するか、アンマネージド デバイスにのみポリシーを適用するかを選択できます。

[Allow access only from Edge (Edge からのアクセスのみを許可する)] を選択した場合、セッション ポリシーをスコープとするビジネス アプリケーションへのアクセスは Edge ブラウザー経由でしか取得できません。

[Enforce access from Edge when possible (可能な場合は Edge からのアクセスを強制する)] を選択すると、ユーザーはコンテキストで許可されている場合は Edge を使用してアプリケーションにアクセスする必要がありますが、許可されていない場合は、別のブラウザーを使用して保護されたアプリケーションにアクセスできます。

例: ユーザーがブラウザー内保護機能 ("ダウンロード時にファイルを保護する" など) と一致しないポリシーの対象になっている場合、またはオペレーティング システムに互換性がない場合 (Android など)。 そのシナリオでは、ユーザーはコンテキストを制御できないため、別のブラウザーを使用することを選択できます。 ユーザーに適用されるポリシーでそれが許可されており、オペレーティング システムに互換性がある (Windows 10、11、macOS) 場合、ユーザーは Edge を利用する必要があります。

関連するコンテンツ

詳細については、「Microsoft Defender for Cloud Apps の条件付きアクセス アプリ制御」を参照してください。