資産を調査する

Microsoft Defender for Identityは、ユーザー、コンピューター、デバイスが疑わしいアクティビティを実行したか、侵害の兆候を示したかを示す証拠をMicrosoft Defender XDRユーザーに提供します。

この記事では、organizationに対するリスクを判断し、修復方法を決定し、将来同様の攻撃を防ぐ最善の方法を決定する方法について推奨事項を示します。

疑わしいユーザーの調査手順

注:

Microsoft Defender XDRでユーザー プロファイルを表示する方法については、Microsoft Defender XDRドキュメントを参照してください。

ユーザーが疑わしいまたは侵害された可能性があることをアラートまたはインシデントが示した場合は、次の詳細とアクティビティについてユーザー プロファイルをチェックして調査します。

ユーザー ID

- ユーザーは機密性の 高いユーザー (管理者やウォッチリストなど) ですか?

- organization内での彼らの役割は何ですか?

- これらは組織ツリーで重要ですか?

次のような疑わしいアクティビティを調査します。

- Defender for Identity や、Microsoft Defender for Endpoint、クラウドのMicrosoft Defender、Microsoft Defender for Cloud Appsなどのその他のセキュリティ ツールで開かれた他のアラートはありますか。

- ユーザーがサインインに失敗しましたか?

- ユーザーはどのリソースにアクセスしましたか?

- ユーザーは価値の高いリソースにアクセスしましたか?

- ユーザーはアクセスしたリソースにアクセスすることになっていましたか?

- ユーザーはどのデバイスにサインインしましたか?

- ユーザーはそれらのデバイスにサインインする予定でしたか?

- ユーザーと機密性の高いユーザーの間に 横移動パス (LMP) はありますか?

これらの質問に対する回答を使用して、アカウントが侵害されたように見えるかどうか、または疑わしいアクティビティが悪意のあるアクションを意味するかどうかを判断します。

次のMicrosoft Defender XDR領域で ID 情報を検索します。

- 個々の ID の詳細ページ

- 個々のアラートまたはインシデントの詳細ページ

- デバイスの詳細ページ

- 高度なハンティング クエリ

- [アクション センター] ページ

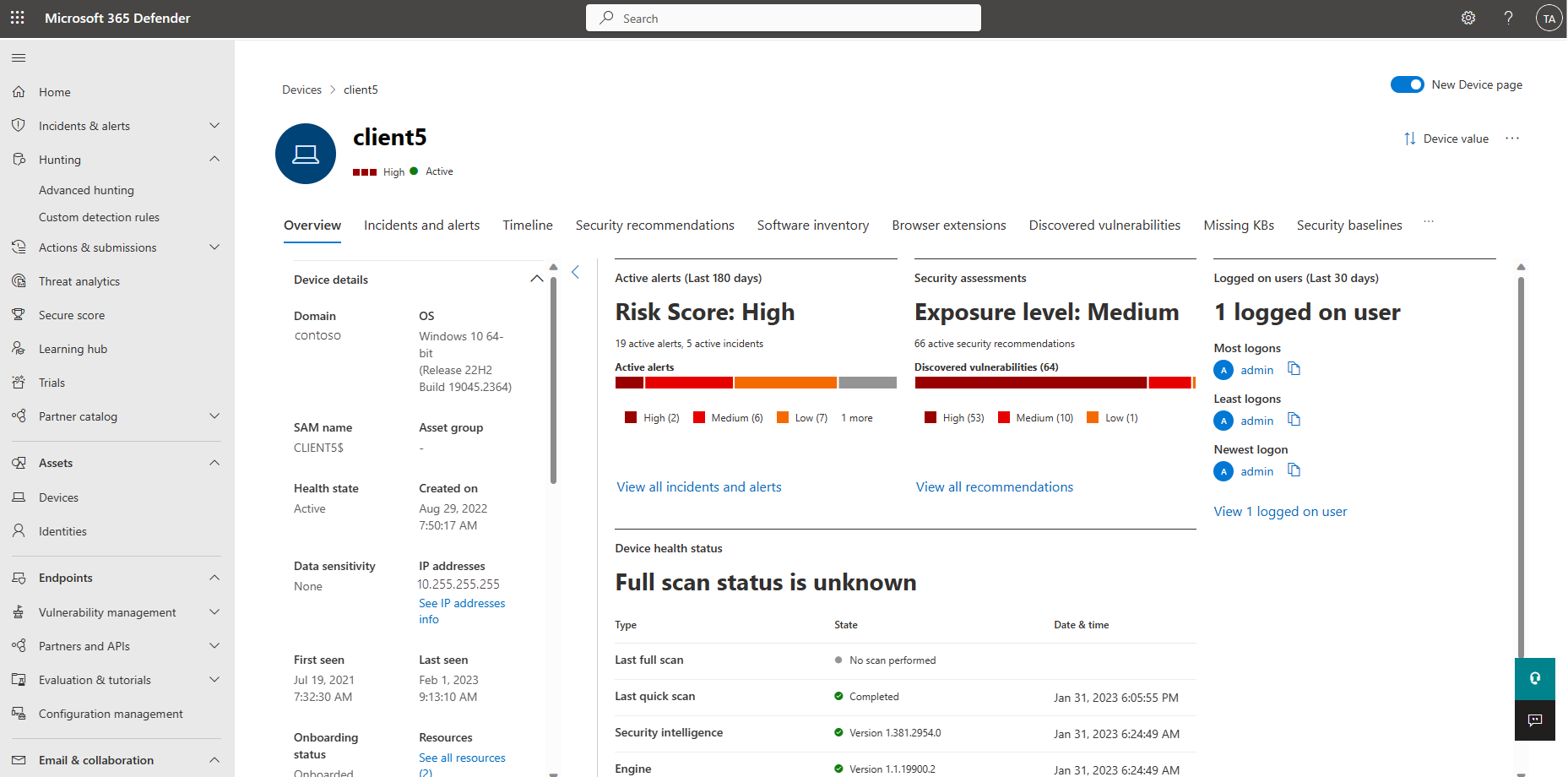

たとえば、次の図は、ID の詳細ページの詳細を示しています。

ID の詳細

特定の ID を調査すると、ID の詳細ページに次の詳細が表示されます。

| ID の詳細ページ領域 | 説明 |

|---|---|

| [概要] タブ | Microsoft Entra ID リスク レベル、ユーザーがサインインしているデバイスの数、ユーザーが最初に最後に表示されたとき、ユーザーのアカウント、さらに重要な情報などの一般的な ID データ。 [概要] タブを使用して、インシデントとアラート、調査の優先順位スコア、組織ツリー、エンティティ タグ、スコア付けされたアクティビティ タイムラインのグラフも表示します。 |

| インシデントと警告 | Listsアクティブなインシデントと、過去 180 日間のユーザーに関連するアラート (アラートの重大度やアラートが生成された時刻など) が含まれます。 |

| organizationで観察 | 次のサブ領域が含まれます。 - デバイス: ID がサインインしたデバイス (過去 180 日間で最も多く、最も使用されていないデバイスを含む)。 - 場所: 過去 30 日間に確認された ID の場所。 - グループ: ID に対して観察されたすべてのオンプレミス グループ。 - 横移動パス - オンプレミス環境からプロファイリングされたすべての横移動パス。 |

| ID タイムライン | タイムラインは、過去 180 日間のユーザーの ID から観察されたアクティビティとアラートを表し、Microsoft Defender for Identity、Microsoft Defender for Cloud Apps、およびMicrosoft Defender for Endpoint。 タイムラインを使用して、ユーザーが特定の時間枠で実行または実行したアクティビティに焦点を当てます。 既定の 30 日間 を選択して、時間範囲を別の組み込み値またはカスタム範囲に変更します。 |

| 修復アクション | アカウントを無効にするか、パスワードをリセットして、侵害されたユーザーに対応します。 ユーザーに対してアクションを実行した後、Microsoft Defender XDR **アクション センターでアクティビティの詳細をチェックできます。 |

注:

調査の優先度スコア は、2025 年 12 月 3 日に非推奨になりました。 その結果、調査優先度スコアの内訳とスコア付けされたアクティビティタイムラインカードの両方が UI から削除されました。

詳細については、Microsoft Defender XDRドキュメントの「ユーザーの調査」を参照してください。

疑わしいグループの調査手順

アラートまたはインシデント調査が Active Directory グループに関連している場合は、次の詳細とアクティビティについてグループ エンティティをチェックします。

グループ エンティティ

- ドメイン管理者など、グループは機密性の高いグループですか?

- グループには機密性の高いユーザーが含まれていますか?

次のような疑わしいアクティビティを調査します。

- グループには、Defender for Identity の他の開いている関連アラート、またはMicrosoft Defender for Endpoint、クラウドのMicrosoft Defender、Microsoft Defender for Cloud Appsなどのその他のセキュリティ ツールがありますか?

- グループに最近追加または削除されたユーザーは何ですか?

- グループは最近、誰によってクエリされましたか?

これらの質問に対する回答を使用して、調査に役立ちます。

グループ エンティティの詳細ウィンドウで、[Go hunt] または [Open タイムライン] を選択して調査します。 グループ情報は、次のMicrosoft Defender XDR領域でも確認できます。

- 個々のアラートまたはインシデントの詳細ページ

- デバイスまたはユーザーの詳細ページ

- 高度なハンティング クエリ

たとえば、次の図は、過去 180 日間の関連アラートやアクティビティなど、サーバーオペレーターアクティビティタイムラインを示しています。

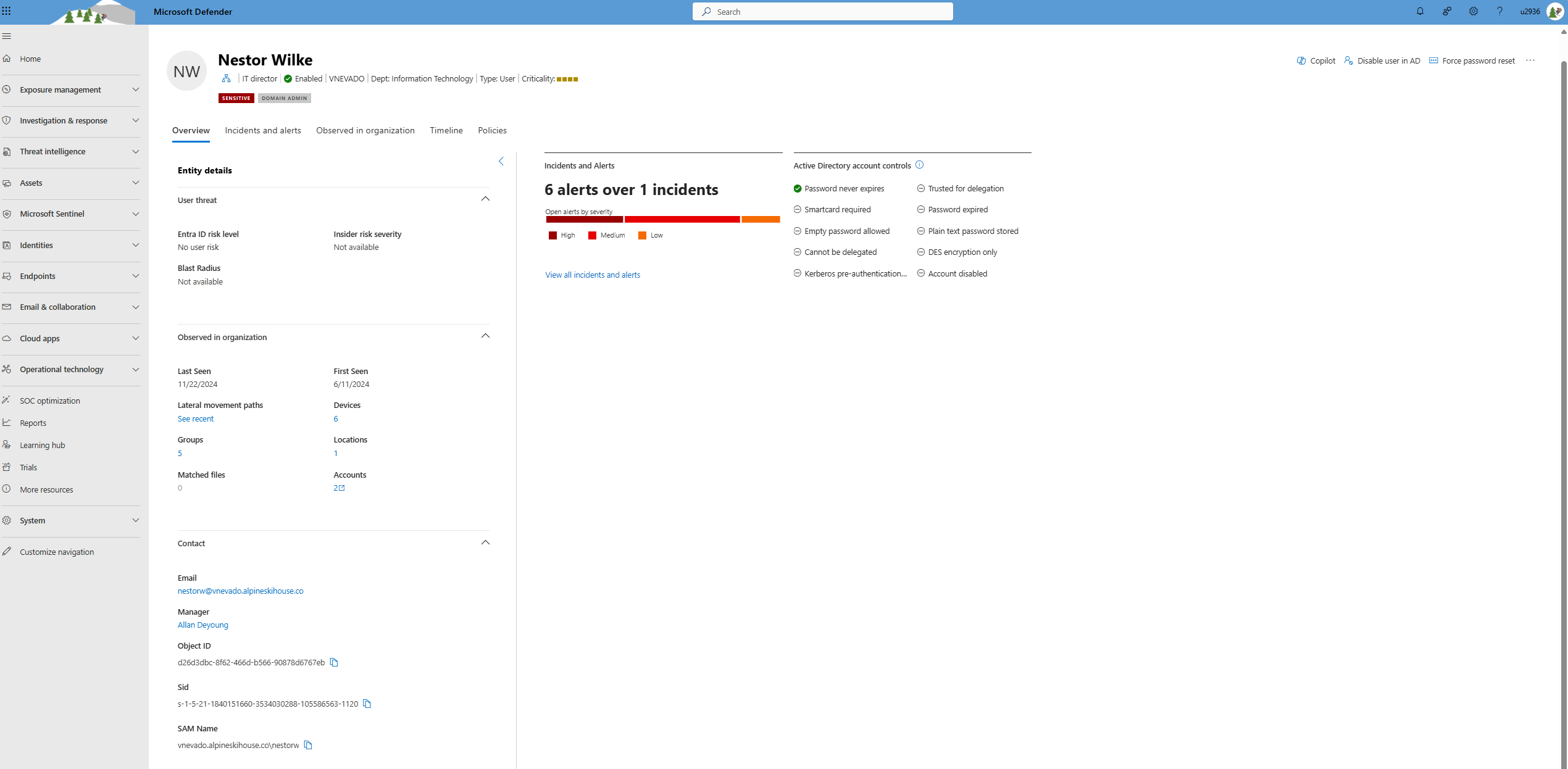

疑わしいデバイスの調査手順

Microsoft Defender XDRアラートには、各不審なアクティビティに接続されているすべてのデバイスとユーザーが一覧表示されます。 デバイスを選択してデバイスの詳細ページを表示し、次の詳細とアクティビティを調査します。

不審なアクティビティの時間の前後に何が起こったのか。

- デバイスにサインインしたユーザーはどれですか?

- そのユーザーは通常、移行元デバイスまたは移行先デバイスにサインインするか、アクセスしますか?

- アクセスされたリソースはどれですか? どのユーザーが使用しますか? リソースにアクセスした場合、価値の高いリソースでしたか?

- ユーザーはそれらのリソースにアクセスすることになっていましたか?

- デバイスにアクセスしたユーザーは、他の不審なアクティビティを実行しましたか?

調査する不審なアクティビティ:

- Defender for Identity でこのアラートと同じタイミングで、または Microsoft Defender for Endpoint、クラウドのMicrosoft Defender、Microsoft Defender for Cloud Appsなどの他のセキュリティ ツールで、他のアラートが開かれましたか?

- サインインに失敗しましたか?

- 新しいプログラムは展開されたかインストールされましたか?

これらの質問に対する回答を使用して、デバイスが侵害されたように見えるかどうか、または疑わしいアクティビティが悪意のあるアクションを意味するかどうかを判断します。

たとえば、次の図はデバイスの詳細ページを示しています。

詳細については、Microsoft Defender XDRドキュメントの「デバイスの調査」を参照してください。

次の手順

ヒント

対話型ガイドを試す: Microsoft Defender for Identityを使用して攻撃を調査して対応する

![[タイムライン] タブのグループのスクリーンショット。](media/investigate-assets/group-timeline.png)