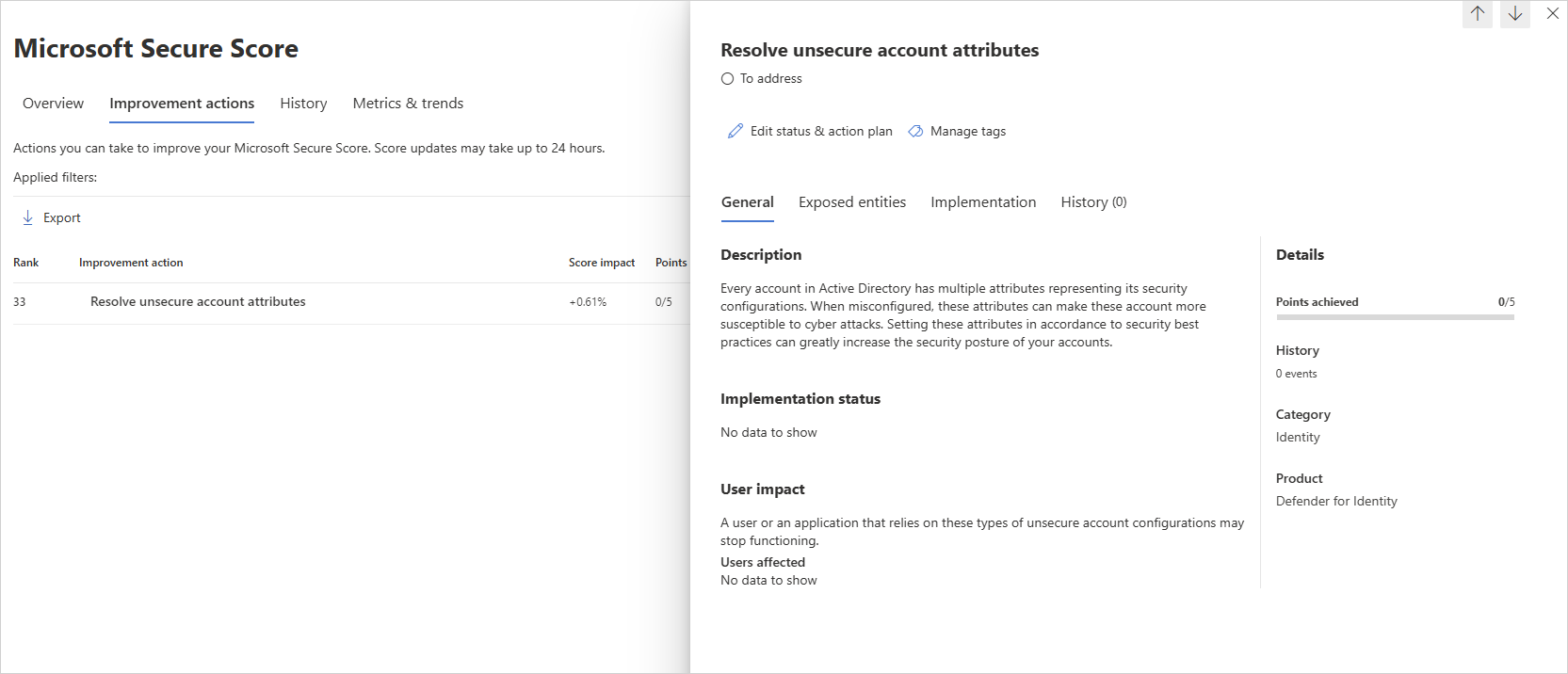

セキュリティ評価: セキュリティで保護されていないアカウント属性

セキュリティで保護されていないアカウント属性とは

Microsoft Defender for Identityは、環境を継続的に監視して、セキュリティ リスクを公開する属性値を持つアカウントを特定し、これらのアカウントをレポートして環境の保護を支援します。

セキュリティで保護されていないアカウント属性が発生するリスクは何ですか?

アカウント属性をセキュリティで保護できない組織は、悪意のあるアクターに対してドアのロックを解除したままにしておきます。

悪意のあるアクターは、多くの場合、任意の環境に最も簡単で静かな方法を探します。 セキュリティで保護されていない属性を使用して構成されたアカウントは、攻撃者にとってチャンスの窓であり、リスクを公開する可能性があります。

たとえば、 PasswordNotRequired 属性が有効になっている場合、攻撃者はアカウントに簡単にアクセスできます。 アカウントが他のリソースへの特権アクセス権を持っている場合、これは特に危険です。

このセキュリティ評価操作方法使用しますか?

https://security.microsoft.com/securescore?viewid=actionsで推奨されるアクションを確認して、セキュリティで保護されていない属性を持つアカウントを検出します。

関連する属性を変更または削除して、これらのユーザー アカウントに対して適切なアクションを実行します。

修復

次の表に示すように、関連する属性に適した修復を使用します。

| 推奨される操作 | 修復 | 理由 |

|---|---|---|

| 削除 Kerberos の事前認証を必要としない | Active Directory (AD) のアカウント プロパティからこの設定を削除する | この設定を削除するには、アカウントの Kerberos 事前認証が必要であり、セキュリティが向上します。 |

| 元に戻せる暗号化を使用してストア パスワードを削除する | AD のアカウント プロパティからこの設定を削除する | この設定を削除すると、アカウントのパスワードが簡単に復号化できなくなります。 |

| パスワードを削除する必要はありません | AD のアカウント プロパティからこの設定を削除する | この設定を削除するには、アカウントでパスワードを使用する必要があり、リソースへの不正なアクセスを防ぐのに役立ちます。 |

| 脆弱な暗号化で保存されているパスワードを削除する | アカウントのパスワードをリセットする | アカウントのパスワードを変更すると、より強力な暗号化アルゴリズムを保護に使用できます。 |

| Kerberos AES 暗号化のサポートを有効にする | AD のアカウント プロパティで AES 機能を有効にする | アカウントでAES128_CTS_HMAC_SHA1_96またはAES256_CTS_HMAC_SHA1_96を有効にすると、Kerberos 認証に弱い暗号化暗号が使用されるのを防ぐことができます。 |

| [このアカウントで Kerberos DES 暗号化の種類を使用する] を削除する | AD のアカウント プロパティからこの設定を削除する | この設定を削除すると、アカウントのパスワードに対してより強力な暗号化アルゴリズムを使用できます。 |

| サービス プリンシパル名 (SPN) を削除する | AD のアカウント プロパティからこの設定を削除する | ユーザー アカウントが SPN セットで構成されている場合は、アカウントが 1 つ以上の SPN に関連付けられていることを意味します。 これは通常、特定のユーザー アカウントで実行するためにサービスがインストールまたは登録され、Kerberos 認証のサービス ワークスペースを一意に識別するために SPN が作成された場合に発生します。 この推奨事項は、機密性の高いアカウントに対してのみ示されました。 |

UserAccountControl フラグを使用して、ユーザー アカウント プロファイルを操作します。 詳細については、以下を参照してください:

- トラブルシューティングに関するドキュメントをWindows Serverします。

- [ユーザー プロパティ ] - [アカウント] セクション

- Active Directory 管理センターの強化概要 (レベル 100)

- Active Directory 管理センター

注:

評価はほぼリアルタイムで更新されますが、スコアと状態は 24 時間ごとに更新されます。 影響を受けるエンティティの一覧は、推奨事項を実装してから数分以内に更新されますが、状態は 完了としてマークされるまで時間がかかる場合があります。