Microsoft Defender for Office 365での脅威のエクスプローラーとリアルタイム検出について

ヒント

Microsoft Defender for Office 365プラン2の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

サブスクリプションに含まれているか、アドオンとして購入Microsoft Defender for Office 365 Microsoft 365 組織には、エクスプローラー (脅威エクスプローラーとも呼ばれます) またはリアルタイム検出があります。 これらの機能は、セキュリティ運用 (SecOps) チームが脅威を調査して対応するのに役立つ、ほぼリアルタイムの強力なレポート ツールです。

サブスクリプションに応じて、脅威のエクスプローラーまたはリアルタイム検出は、https://security.microsoft.comのMicrosoft Defender ポータルの [Email & コラボレーション] セクションで利用できます。

リアルタイム検出は、Defender for Office 365プラン 1 で利用できます。 [ リアルタイム検出 ] ページは、 https://security.microsoft.com/realtimereportsv3で直接使用できます。

脅威エクスプローラーは、Defender for Office 365プラン 2 で利用できます。 エクスプローラー ページは、https://security.microsoft.com/threatexplorerv3で直接使用できます。

脅威エクスプローラーには、リアルタイム検出と同じ情報と機能が含まれていますが、次の追加機能があります。

- その他のビュー。

- クエリを保存するオプションなど、その他のプロパティ フィルター オプション。

- その他のアクション。

プラン 1 とプラン 2 Defender for Office 365の違いの詳細については、「プラン 1 とプラン 2 のDefender for Office 365のチート シート」を参照してください。

この記事の残りの部分では、「脅威のエクスプローラーとリアルタイム検出」で利用できるビューと機能について説明します。

ヒント

Threat エクスプローラー とリアルタイム検出を使用したメール シナリオについては、次の記事を参照してください。

脅威のエクスプローラーとリアルタイム検出のアクセス許可とライセンス

エクスプローラーまたはリアルタイム検出を使用するには、アクセス許可を割り当てる必要があります。 以下のオプションがあります。

-

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) (コラボレーションがEmail &場合>Defender for Office 365アクセス許可は

アクティブです。PowerShell ではなく Defender ポータルにのみ影響します。

アクティブです。PowerShell ではなく Defender ポータルにのみ影響します。- 電子メールと Teams メッセージ ヘッダーの読み取りアクセス: セキュリティ操作/未加工データ (電子メール & コラボレーション)/Email &コラボレーション メタデータ (読み取り)。

- 電子メール メッセージのプレビューとダウンロード: セキュリティ操作/生データ (電子メール & コラボレーション)/Email &コラボレーション コンテンツ (読み取り)。

- 悪意のあるメールを修復する: セキュリティ操作/セキュリティ データ/Email &コラボレーションの高度なアクション (管理)。

-

Microsoft Defender ポータルでコラボレーションのアクセス許可をEmail &します。

-

フル アクセス: 組織の管理 または セキュリティ管理者 の役割グループのメンバーシップ。 使用可能なすべてのアクションを実行するには、さらに多くのアクセス許可が必要です。

- メッセージのプレビューとダウンロード: プレビュー ロールが必要です。これは、既定で Data Investigator または 電子情報開示マネージャー の役割グループにのみ割り当てられます。 または、プレビュー ロールが割り当てられた新しいロール グループを作成し、ユーザーをカスタム ロール グループに追加することもできます。

- メールボックスにメッセージを移動し、メールボックスからメッセージを削除する: 既定では、データ調査または組織管理の役割グループにのみ割り当てられている検索と消去の役割が必要です。 または、検索ロールと消去ロールが割り当てられた新しいロール グループを作成し、ユーザーをカスタム ロール グループに追加できます。

- 読み取り専用アクセス: セキュリティ閲覧者 ロール グループのメンバーシップ。

-

フル アクセス: 組織の管理 または セキュリティ管理者 の役割グループのメンバーシップ。 使用可能なすべてのアクションを実行するには、さらに多くのアクセス許可が必要です。

-

Microsoft Entraアクセス許可: メンバーシップこれらのロールは、ユーザーに Microsoft 365 の他の機能に必要なアクセス許可とアクセス許可を提供します。

フル アクセス: グローバル管理者ロール*セキュリティ管理者ロールのメンバーシップ。

[脅威のエクスプローラー: セキュリティ管理者またはセキュリティ閲覧者ロールのメンバーシップ] で、Exchange メール フロー ルール (トランスポート ルール) を名前で検索します。

読み取り専用アクセス: グローバル閲覧者 ロールまたは セキュリティ閲覧者 ロールのメンバーシップ。

重要

* Microsoft では、アクセス許可が最も少ないロールを使用することをお勧めします。 アクセス許可の低いアカウントを使用すると、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急時に限定する必要があります。

ヒント

エンド ユーザーのスパム通知とシステムによって生成されたメッセージは、Threat エクスプローラーでは利用できません。 これらの種類のメッセージは、上書きするメール フロー ルール (トランスポート ルールとも呼ばれます) がある場合に使用できます。

監査ログ エントリは、管理者が電子メール メッセージをプレビューまたはダウンロードするときに生成されます。 AdminMailAccess アクティビティについては、ユーザー別に管理者監査ログを検索できます。 手順については、「 新しい検索の監査」を参照してください。

Threat エクスプローラー またはリアルタイム検出を使用するには、Defender for Office 365のライセンス (サブスクリプションまたはアドオン ライセンスに含まれる) を割り当てる必要があります。

脅威エクスプローラーまたはリアルタイム検出には、Defender for Office 365 ライセンスが割り当てられているユーザーのデータが含まれます。

脅威エクスプローラーとリアルタイム検出の要素

脅威エクスプローラーとリアルタイム検出には、次の要素が含まれています。

ビュー: 脅威別に検出を整理するページの上部にあるタブ。 ビューは、ページ上のデータとオプションの残りの部分に影響します。

次の表に、Threat エクスプローラー とリアルタイム検出で使用可能なビューを示します。

表示 脅威

エクスプローラーリアルタイム

検出説明 すべてのメール ✔ 脅威エクスプローラーの既定のビュー。 外部ユーザーがorganization (受信) に送信したすべての電子メール メッセージ、organization内の内部ユーザーから外部ユーザー (送信) に送信された電子メール メッセージ、およびorganization内の内部ユーザー間で送信された電子メール メッセージ (組織内) に関する情報。 Malware ✔ ✔ リアルタイム検出の既定のビュー。 マルウェアを含む電子メール メッセージに関する情報。 フィッシング ✔ ✔ フィッシングの脅威を含む電子メール メッセージに関する情報。 キャンペーン ✔ 調整されたフィッシングまたはマルウェア キャンペーンの一部として Plan 2 が識別Defender for Office 365悪意のあるメールに関する情報。 コンテンツマルウェア ✔ ✔ 次の機能によって検出された悪意のあるファイルに関する情報: URL のクリック ✔ 電子メール メッセージ、Teams メッセージ、SharePoint ファイル、OneDrive ファイルの URL をクリックしたユーザーに関する情報。 これらのビューについては、脅威のエクスプローラーとリアルタイム検出の違いなど、この記事で詳しく説明します。

日付/時刻フィルター: 既定では、ビューは昨日と今日でフィルター処理されます。 日付フィルターを変更するには、日付範囲を選択し、[ 開始日 ] と [ 終了日 ] の値を最大 30 日前まで選択します。

プロパティ フィルター (クエリ): ビューの結果を、使用可能なメッセージ、ファイル、または脅威のプロパティでフィルター処理します。 使用可能なフィルター可能なプロパティは、ビューによって異なります。 一部のプロパティは多くのビューで使用でき、他のプロパティは特定のビューに制限されています。

この記事では、脅威のエクスプローラーとリアルタイム検出の違いなど、各ビューで使用できるプロパティ フィルターを示します。

プロパティ フィルターを作成する手順については、「脅威のエクスプローラーとリアルタイム検出のプロパティ フィルター」を参照してください。

脅威エクスプローラーでは、「脅威エクスプローラーの保存済みクエリ」セクションで説明されているように、後で使用するためにクエリを保存できます。

グラフ: 各ビューには、フィルター処理されたデータまたはフィルター処理されていないデータの視覚的な集計表現が含まれています。 使用可能なピボットを使用して、さまざまな方法でグラフを整理できます。

多くの場合、

Export グラフ データ を使用して、フィルター処理またはフィルター処理されていないグラフ データを CSV ファイルにエクスポートできます。

Export グラフ データ を使用して、フィルター処理またはフィルター処理されていないグラフ データを CSV ファイルにエクスポートできます。この記事では、脅威のエクスプローラーとリアルタイム検出の違いなど、グラフと使用可能なピボットについて詳しく説明します。

ヒント

ページからグラフを削除するには (詳細領域のサイズを最大化します)、次のいずれかの方法を使用します。

- ページの上部にある [

グラフ ビュー>

グラフ ビュー> リスト ビュー ] を選択します。

リスト ビュー ] を選択します。 - [

グラフと詳細領域の間のリスト ビューを表示する] を選択します。

グラフと詳細領域の間のリスト ビューを表示する] を選択します。

- ページの上部にある [

詳細領域: ビューの詳細領域には、通常、フィルター処理されたデータまたはフィルター処理されていないデータを含むテーブルが表示されます。 使用可能なビュー (タブ) を使用して、詳細領域のデータをさまざまな方法で整理できます。 たとえば、ビューにはグラフ、マップ、または別のテーブルが含まれている場合があります。

詳細領域にテーブルが含まれている場合は、多くの場合、

Export を使用して、最大 200,000 個のフィルター処理された結果またはフィルター処理されていない結果を CSV ファイルに選択的にエクスポートできます。

Export を使用して、最大 200,000 個のフィルター処理された結果またはフィルター処理されていない結果を CSV ファイルに選択的にエクスポートできます。ヒント

[エクスポート] ポップアップで、 エクスポート する使用可能なプロパティの一部またはすべてを選択できます。 選択内容はユーザーごとに保存されます。 Incognito または InPrivate 閲覧モードの選択は、Web ブラウザーを閉じるまで保存されます。

脅威エクスプローラーのすべてのメール ビュー

[脅威] エクスプローラーの [すべての電子メール] ビューには、すべての受信、送信、および組織内のメール メッセージに関する情報が表示されます。 このビューには、悪意のあるメールと悪意のないメールが表示されます。 以下に例を示します。

- 特定されたフィッシングまたはマルウェアをEmailします。

- Emailスパムまたは一括として識別されます。

- Email脅威なしで識別されます。

このビューは、脅威エクスプローラーの既定値です。 https://security.microsoft.comの Defender ポータルの [エクスプローラー] ページで [すべてのメール] ビューを開くには、[Email &コラボレーション]、[>エクスプローラー>[すべてのメール] タブに移動します。または、https://security.microsoft.com/threatexplorerv3を使用してエクスプローラー ページに直接移動し、[すべてのメール] タブが選択されていることを確認します。

Threat エクスプローラー の [すべての電子メール] ビューのフィルター可能なプロパティ

既定では、プロパティ フィルターはデータに適用されません。 フィルター (クエリ) を作成する手順については、この記事の後半の「脅威のエクスプローラーとリアルタイム検出のフィルター」セクションで説明します。

[すべてのメール] ビューの [配信アクション] ボックスで使用できるフィルター可能なプロパティを次の表に示します。

| プロパティ | 型 |

|---|---|

| 基本 | |

| [送信者のアドレス] | 文字列。 複数の値をコンマで区切ります。 |

| 受信者 | 文字列。 複数の値をコンマで区切ります。 |

| 送信者ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| 受信者ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| 件名 | 文字列。 複数の値をコンマで区切ります。 |

| 送信者の表示名 | 文字列。 複数の値をコンマで区切ります。 |

| アドレスからの差出人メール | 文字列。 複数の値をコンマで区切ります。 |

| ドメインからのメールの送信者 | 文字列。 複数の値をコンマで区切ります。 |

| 戻りパス | 文字列。 複数の値をコンマで区切ります。 |

| 戻りパス ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| マルウェア ファミリ | 文字列。 複数の値をコンマで区切ります。 |

| タグ | 文字列。 複数の値をコンマで区切ります。 ユーザー タグの詳細については、「 ユーザー タグ」を参照してください。 |

| 偽装ドメイン | 文字列。 複数の値をコンマで区切ります。 |

| 偽装ユーザー | 文字列。 複数の値をコンマで区切ります。 |

| Exchange トランスポート ルール | 文字列。 複数の値をコンマで区切ります。 |

| データ損失防止ルール | 文字列。 複数の値をコンマで区切ります。 |

| Context | 1 つ以上の値を選択します。

|

| Connector | 文字列。 複数の値をコンマで区切ります。 |

| 配信アクション | 1 つ以上の値を選択します。

|

| 追加アクション | 1 つ以上の値を選択します。

|

| 方向性 | 1 つ以上の値を選択します。

|

| 検出技術 | 1 つ以上の値を選択します。

|

| 元の配送場所 | 1 つ以上の値を選択します。

|

| 最新の配送場所¹ | 元の配信場所と同じ値 |

| フィッシングの信頼度レベル | 1 つ以上の値を選択します。

|

| プライマリオーバーライド | 1 つ以上の値を選択します。

|

| プライマリ オーバーライド ソース | メッセージには、「ソースのオーバーライド」で識別される複数の許可またはブロック のオーバーライドを含めることができます。 最終的にメッセージを許可またはブロックしたオーバーライドは、 プライマリ オーバーライド ソースで識別されます。 1 つ以上の値を選択します。

|

| ソースをオーバーライドする | プライマリ オーバーライド ソースと同じ値 |

| ポリシーの種類 | 1 つ以上の値を選択します。

|

| ポリシー アクション | 1 つ以上の値を選択します。

|

| 脅威の種類 | 1 つ以上の値を選択します。

|

| 転送されたメッセージ | 1 つ以上の値を選択します。

|

| 配布リスト | 文字列。 複数の値をコンマで区切ります。 |

| Email サイズ | 整数型 複数の値をコンマで区切ります。 |

| 詳細設定 | |

| インターネット メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの [Message-ID ヘッダー] フィールドで使用できます。 値の例を <08f1e0f6806a47b4ac103961109ae6ef@server.domain> します (山かっこに注意してください)。 |

| ネットワーク メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの X-MS-Exchange-Organization-Network-Message-Id ヘッダー フィールドで使用できる GUID 値。 |

| [Sender IP (送信者の IP)] | 文字列。 複数の値をコンマで区切ります。 |

| 添付ファイル SHA256 | 文字列。 複数の値をコンマで区切ります。 |

| クラスター ID | 文字列。 複数の値をコンマで区切ります。 |

| アラート ID | 文字列。 複数の値をコンマで区切ります。 |

| アラート ポリシー ID | 文字列。 複数の値をコンマで区切ります。 |

| キャンペーン ID | 文字列。 複数の値をコンマで区切ります。 |

| ZAP URL シグナル | 文字列。 複数の値をコンマで区切ります。 |

| Urls | |

| URL カウント | 整数型 複数の値をコンマで区切ります。 |

| URL domain² | 文字列。 複数の値をコンマで区切ります。 |

| URL ドメインとパス² | 文字列。 複数の値をコンマで区切ります。 |

| URL² | 文字列。 複数の値をコンマで区切ります。 |

| URL パス² | 文字列。 複数の値をコンマで区切ります。 |

| URL ソース | 1 つ以上の値を選択します。

|

| クリック判定 | 1 つ以上の値を選択します。

|

| URL 脅威 | 1 つ以上の値を選択します。

|

| ファイル | |

| 添付ファイル数 | 整数型 複数の値をコンマで区切ります。 |

| 添付ファイルの名前 | 文字列。 複数の値をコンマで区切ります。 |

| ファイルの種類 | 文字列。 複数の値をコンマで区切ります。 |

| File Extension | 文字列。 複数の値をコンマで区切ります。 |

| File Size | 整数型 複数の値をコンマで区切ります。 |

| 認証 | |

| SPF | 1 つ以上の値を選択します。

|

| DKIM | 1 つ以上の値を選択します。

|

| DMARC | 1 つ以上の値を選択します。

|

| 複合 | 1 つ以上の値を選択します。

|

ヒント

¹ 最新の配信場所 には、メッセージに対するエンドユーザーのアクションは含まれません。 たとえば、ユーザーがメッセージを削除した場合、またはメッセージをアーカイブまたは PST ファイルに移動した場合などです。

元の配信場所/Latest 配信場所または配信アクションの値が不明であるシナリオがあります。 以下に例を示します。

- メッセージは配信されました ([配信] アクションは [配信済み] ですが、受信トレイ ルールは、メッセージを [受信トレイ] フォルダーまたは [迷惑メール] Email フォルダー (下書きフォルダーやアーカイブ フォルダーなど) 以外の既定のフォルダーに移動しました。

- ZAP は配信後にメッセージを移動しようとしましたが、メッセージが見つかりませんでした (たとえば、ユーザーがメッセージを移動または削除した場合)。

² URL 検索は、別の値が明示的に指定されていない限り、既定では httpにマップされます。 以下に例を示します。

- URL、URL ドメイン、および URLドメインとパスで

http://プレフィックスを指定して検索すると、同じ結果が表示されます。 - URL で

https://プレフィックスを検索 します。 値を指定しない場合、http://プレフィックスが想定されます。 -

/URL パス、URL ドメイン、URL ドメイン、およびパス フィールドの先頭と末尾は無視されます。 -

/URL フィールドの末尾は無視されます。

Threat エクスプローラー の [すべてのメール] ビューのグラフのピボット

グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

使用可能なグラフ ピボットについては、次のサブセクションで説明します。

Threat エクスプローラー の [すべてのメール] ビューの配信アクション グラフ ピボット

このピボットは既定では選択されていませんが、[ 配信] アクション は [すべてのメール ] ビューの既定のグラフ ピボットです。

配信アクション ピボットは、指定された日付/時刻範囲とプロパティ フィルターに対してメッセージに対して実行されたアクションによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各配信アクションの数が表示されます。

[脅威] エクスプローラーの [すべてのメール] ビューの送信者ドメイン グラフ ピボット

Sender ドメイン ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージ内のドメイン別にグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各送信者ドメインの数が表示されます。

[脅威] エクスプローラーの [すべてのメール] ビューの [送信者 IP グラフ] ピボット

Sender IP ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージのソース IP アドレスによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各送信者 IP アドレスの数が表示されます。

脅威エクスプローラーの [すべての電子メール] ビューの検出テクノロジ グラフピボット

検出テクノロジ ピボットは、指定した日付/時刻範囲とプロパティ フィルターのメッセージを識別した機能によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各検出テクノロジの数が表示されます。

脅威エクスプローラーの [すべてのメール] ビューの完全な URL グラフ ピボット

[完全な URL] ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージ内の完全な URL によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、完全な URL ごとの数が表示されます。

脅威エクスプローラーの [すべてのメール] ビューの URL ドメイン グラフ ピボット

URL ドメイン ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージ内の URL 内のドメイン別にグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインの数が表示されます。

脅威エクスプローラーの [すべての電子メール] ビューの URL ドメインとパス チャートのピボット

URL ドメインとパス ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージ内の URL 内のドメインとパスによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインとパスの数が表示されます。

脅威エクスプローラーのすべての電子メール ビューの詳細領域のビュー

[すべての電子メール] ビューの詳細領域にある使用可能なビュー (タブ) については、次のサブセクションで説明します。

脅威エクスプローラーの [すべての電子メール] ビューの詳細領域のEmailビュー

Emailは、[すべてのメール] ビューの詳細領域の既定のビューです。

Email ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。 [ ![]() 列のカスタマイズ] を選択して、表示される列を変更します。 既定値にはアスタリスク (*) が付いています。

列のカスタマイズ] を選択して、表示される列を変更します。 既定値にはアスタリスク (*) が付いています。

- 日付*

- 件名*

- 受信者*

- 受信者ドメイン

- タグ*

- 送信者アドレス*

- 送信者の表示名

- 送信者ドメイン*

- [Sender IP (送信者の IP)]

- アドレスからの差出人メール

- ドメインからのメールの送信者

- その他のアクション*

- 配信アクション

- 最新の配送場所*

- 元の配送場所*

- システムがソースをオーバーライドする

- システムオーバーライド

- アラート ID

- インターネット メッセージ ID

- ネットワーク メッセージ ID

- メール言語

- Exchange トランスポート ルール

- Connector

- Context

- データ損失防止ルール

- 脅威の種類*

- 検出技術

- 添付ファイル数

- URL カウント

- Email サイズ

ヒント

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- ビューから列を削除します。

- Web ブラウザーで縮小します。

カスタマイズされた列設定は、ユーザーごとに保存されます。 Incognito または InPrivate 閲覧モードのカスタマイズされた列設定は、Web ブラウザーを閉じるまで保存されます。

最初の列の横にある [チェック] ボックスを選択して一覧から 1 つ以上のエントリを選択すると、![]() Take アクションを使用できます。 詳細については、「脅威ハンティング: Email修復」を参照してください。

Take アクションを使用できます。 詳細については、「脅威ハンティング: Email修復」を参照してください。

![メッセージが選択され、[アクションの実行] がアクティブになっている詳細テーブルのEmail ビュー (タブ) のスクリーンショット。](media/te-rtd-all-email-view-take-action.png)

エントリの [件名] の値で、[新しいウィンドウで開く] アクション![]() を使用できます。 このアクションにより、Email エンティティ ページでメッセージが開きます。

を使用できます。 このアクションにより、Email エンティティ ページでメッセージが開きます。

エントリの [件名 ] または [ 受信者 ] の値をクリックすると、詳細ポップアップが開きます。 これらのポップアップについては、次のサブセクションで説明します。

[すべての電子メール] ビューの詳細領域のEmail ビューから詳細をEmailする

テーブル内のエントリの [件名] 値を選択すると、電子メールの詳細ポップアップが開きます。 この詳細ポップアップは、Email概要パネルと呼ばれ、メッセージのEmailエンティティ ページでも使用できる標準化された概要情報が含まれています。

Email概要パネルの情報の詳細については、「Defender のEmail概要パネル」を参照してください。

脅威のエクスプローラーとリアルタイム検出のEmail概要パネルの上部には、次のアクションを使用できます。

-

電子メール エンティティを開く

電子メール エンティティを開く -

ヘッダーの表示

ヘッダーの表示 -

アクションの実行: 詳細については、「脅威ハンティング: Email修復」を参照してください。

アクションの実行: 詳細については、「脅威ハンティング: Email修復」を参照してください。 -

その他のオプション:

その他のオプション:-

Email プレビュー¹ ²

Email プレビュー¹ ² -

電子メールのダウンロード¹ ² ² ²

電子メールのダウンロード¹ ² ² ² -

エクスプローラーで表示

エクスプローラーで表示 -

Go hunt⁴

Go hunt⁴

-

¹ Email のプレビューと電子メールのダウンロードアクションには、コラボレーションのアクセス許可Email &プレビュー ロールが必要です。 既定では、このロールは Data Investigator と eDiscovery Manager の役割グループに割り当てられます。 既定では、 組織の管理 または セキュリティ管理者の 役割グループのメンバーは、これらのアクションを実行できません。 これらのグループのメンバーに対してこれらのアクションを許可するには、次のオプションがあります。

- データ調査または電子情報開示マネージャーの役割グループにユーザーを追加します。

- 検索ロールと消去ロールが割り当てられた新しいロール グループを作成し、ユーザーをカスタム ロール グループに追加します。

² Microsoft 365 メールボックスで使用できる電子メール メッセージをプレビューまたはダウンロードできます。 メールボックスでメッセージが使用できなくなった場合の例を次に示します。

- 配信または配信が失敗する前にメッセージが削除されました。

- メッセージは 論理的に削除 されました (削除済みアイテム フォルダーから削除され、メッセージは回復可能なアイテム\削除フォルダーに移動されます)。

- ZAP はメッセージを検疫に移動しました。

² メールの ダウンロード は、検疫されたメッセージでは使用できません。 代わりに、 検疫からメッセージのパスワードで保護されたコピーをダウンロードします。

⁴ Go ハントは Threat エクスプローラー でのみ使用できます。 リアルタイム検出では使用できません。

[すべての電子メール] ビューの詳細領域のEmail ビューからの受信者の詳細

[受信者] の値をクリックしてエントリを選択すると、詳細ポップアップが開き、次の情報が表示されます。

ヒント

詳細ポップアップを残さずに他の受信者の詳細を表示するには、ポップアップの上部にある  Previous アイテム と 次の項目 を使用します。

Previous アイテム と 次の項目 を使用します。

[概要 ] セクション:

- ロール: 受信者に管理者ロールが割り当てられているかどうか。

-

ポリシー:

- ユーザーがアーカイブ情報を表示するアクセス許可を持っているかどうか。

- ユーザーが保持情報を表示するアクセス許可を持っているかどうか。

- ユーザーがデータ損失防止 (DLP) によってカバーされているかどうか。

- ユーザーがhttps://portal.office.com/EAdmin/Device/IntuneInventory.aspxでのモバイル管理の対象になっているかどうか。

Email セクション: 受信者に送信されるメッセージに関する次の関連情報を示す表。

- Date

- 件名

- [受信者]

[すべてのメールを表示] を選択して、受信者によってフィルター処理された新しいタブで [脅威のエクスプローラー] を開きます。

[最近のアラート ] セクション: 関連する最近のアラートに関する次の関連情報を示す表。

- 重大度

- アラート ポリシー

- [カテゴリ]

- アクティビティ

最新のアラートが 3 つ以上ある場合は、[ 最近のすべてのアラートを表示 する] を選択して、すべてのアラートを表示します。

[最近のアクティビティ ] セクション: 受信者の 監査ログ検索 の集計結果を表示します。

- Date

- IP アドレス

- アクティビティ

- 項目

受信者に 3 つ以上の監査ログ エントリがある場合は、[ 最近のすべてのアクティビティを表示 する] を選択して、すべてのアクティビティを表示します。

ヒント

Email &コラボレーションのアクセス許可のセキュリティ管理者ロール グループのメンバーは、[最近のアクティビティ] セクションを展開できません。 監査ログ、Information Protection アナリスト、またはInformation Protection調査担当者ロールが割り当てられているExchange Onlineアクセス許可のロール グループのメンバーである必要があります。 既定では、これらのロールはレコード管理、コンプライアンス管理、Information Protection、Information Protection アナリスト、Information Protection調査担当者、組織管理ロール グループに割り当てられます。 セキュリティ管理者のメンバーをそれらの役割グループに追加することも、監査ログ ロールが割り当てられた新しいロール グループを作成することもできます。

脅威エクスプローラーのすべてのメール ビューの詳細領域の URL クリック ビュー

URL クリック ビューには、ピボットを使用して整理できるグラフが表示されます。 グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

グラフのピボットについては、次のサブセクションで説明します。

ヒント

脅威エクスプローラーでは、URL クリック ビューの各ピボットに![]() [すべてのクリックを表示する] アクションが表示され、URL クリック ビューが新しいタブで開きます。

[すべてのクリックを表示する] アクションが表示され、URL クリック ビューが新しいタブで開きます。

脅威エクスプローラーのすべての電子メール ビューの詳細領域の URL クリック ビューの URL ドメイン ピボット

このグラフ ピボットは選択されていないように見えますが、 URL ドメイン は URL クリック ビューの既定のグラフ ピボットです。

URL ドメイン ピボットには、指定した日付/時刻範囲とプロパティ フィルターの電子メール メッセージ内の URL のさまざまなドメインが表示されます。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインの数が表示されます。

脅威エクスプローラーの [すべての電子メール] ビューの詳細領域の URL クリック ビューの [判定ピボット] をクリックします

[クリック判定] ピボットには、指定した日付/時刻範囲とプロパティ フィルターの電子メール メッセージ内のクリックされた URL に対するさまざまな判定が表示されます。

グラフ内のデータ ポイントにカーソルを合わせると、クリック判定ごとのカウントが表示されます。

脅威エクスプローラーのすべてのメール ビューの詳細領域の URL クリック ビューの URL ピボット

URL ピボットには、指定した日付/時刻範囲とプロパティ フィルターの電子メール メッセージでクリックされたさまざまな URL が表示されます。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL の数が表示されます。

脅威エクスプローラーの [すべての電子メール] ビューの詳細領域の URL クリック ビューの URL ドメインとパス ピボット

URL ドメインとパス のピボットには、指定した日付/時刻範囲とプロパティ フィルターの電子メール メッセージでクリックされた URL のさまざまなドメインとファイル パスが表示されます。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインとファイル パスの数が表示されます。

脅威エクスプローラーのすべてのメール ビューの詳細領域の上位 URL ビュー

[ 上位 URL] ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

- URL

- ブロックされたメッセージ

- 迷惑メッセージ

- 配信されたメッセージ

[すべてのメール] ビューの上位 URL の詳細

最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開き、次の情報が表示されます。

ヒント

詳細ポップアップを残さずに他の URL の詳細を表示するには、ポップアップの上部にある  Previous 項目 と 次の項目 を使用します。

Previous 項目 と 次の項目 を使用します。

- ポップアップの上部には、次のアクションを使用できます。

URL ページを開く

URL ページを開く 分析のために送信する:

分析のために送信する:-

レポート クリーン

レポート クリーン -

フィッシングを報告する

フィッシングを報告する -

マルウェアの報告

マルウェアの報告

-

管理インジケーター:

管理インジケーター:-

インジケーターの追加

インジケーターの追加 -

テナント ブロック リストで管理する

テナント ブロック リストで管理する

これらのオプションのいずれかを選択すると、Defender ポータルの [申請] ページに移動します。

-

その他:

その他:-

エクスプローラーで表示

エクスプローラーで表示 -

Go hunt

Go hunt

-

- 元の URL

-

検出 セクション:

- 脅威インテリジェンスの判定

- x アクティブなアラート y インシデント: このリンクに関連する 高、 中、 低、 および情報 のアラートの数を示す横棒グラフ。

- [URL] ページですべてのインシデント & アラートを表示するためのリンク。

-

[ドメインの詳細 ] セクション:

- ドメイン名 と [ドメインの 表示] ページへのリンク。

- 登録

- 登録済み

- 更新日

- 有効期限が切れる

-

[登録者の連絡先情報 ] セクション:

- 記録係

- 国/地域設定

- 郵送先住所

- 電子メール

- 電話

- 詳細情報: Whois で開くへのリンク。

- URL の普及率 (過去 30 日間) セクション: デバイス、Email、クリック数が含まれます。 各値を選択して、完全な一覧を表示します。

-

デバイス: 影響を受けるデバイスを表示します。

日付 (最初/最後)

デバイス

複数のデバイスが関与している場合は、[ すべてのデバイスを表示 ] を選択して、すべてのデバイスを表示します。

脅威エクスプローラーの [すべてのメール] ビューの詳細領域の上部クリック ビュー

[ 上位クリック ] ビューに詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

- URL

- ブロック済み

- 可

- オーバーライドされたブロック

- 保留中の評決

- 保留中の判定がバイパスされました

- なし

- [エラー] ページ

- 失敗

ヒント

使用可能なすべての列が選択されます。 [ ![]() 列のカスタマイズ] を選択した場合、列の選択を解除することはできません。

列のカスタマイズ] を選択した場合、列の選択を解除することはできません。

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- Web ブラウザーで縮小します。

最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 すべてのメール ビューの上位 URL の詳細」で説明されている情報と同じです。

脅威エクスプローラーの [すべてのメール] ビューの詳細領域を対象とする上位のユーザー ビュー

[ 上位の対象ユーザー ] ビューでは、最も脅威の対象であった上位 5 人の受信者のテーブルにデータが整理されます。 テーブルには、次の情報が含まれています。

上位の対象ユーザー: 受信者のメール アドレス。 受信者のアドレスを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、[すべての電子メール] ビューの詳細領域のEmailビューの [受信者の詳細] で説明されているのと同じです。

試行回数: 試行回数を選択すると、脅威エクスプローラーが受信者によってフィルター処理された新しいタブで開きます。

ヒント

![]() Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

脅威エクスプローラーの [すべての電子メール] ビューの詳細領域の配信元ビューをEmailします

Email配信元ビューには、世界地図上のメッセージ ソースが表示されます。

脅威エクスプローラーのすべてのメール ビューの詳細領域のキャンペーン ビュー

[ キャンペーン] ビューに詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

表の情報は、[ キャンペーン] ページの詳細テーブルで説明されている情報と同じです。

[名前] の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 キャンペーンの詳細」で説明されている情報と同じです。

脅威のエクスプローラーとリアルタイム検出のマルウェア ビュー

[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューには、マルウェアが含まれていることが検出された電子メール メッセージに関する情報が表示されます。 このビューは、リアルタイム検出の既定値です。

[マルウェア] ビューを開くには、次のいずれかの手順を実行します。

- 脅威エクスプローラー: https://security.microsoft.comの Defender ポータルの [エクスプローラー] ページで、[コラボレーション]、[>エクスプローラー>マルウェア] タブEmail &移動します。または、https://security.microsoft.com/threatexplorerv3を使用してエクスプローラー ページに直接移動し、[マルウェア] タブを選択します。

- リアルタイム検出: https://security.microsoft.comの Defender ポータルの [リアルタイム検出] ページで、[コラボレーション]、[>エクスプローラー>[マルウェア] タブEmail &移動します。または、https://security.microsoft.com/realtimereportsv3を使用して [リアルタイム検出] ページに直接移動し、[マルウェア] タブが選択されていることを確認します。

脅威のエクスプローラーとリアルタイム検出の [マルウェア] ビューのフィルター可能なプロパティ

既定では、プロパティ フィルターはデータに適用されません。 フィルター (クエリ) を作成する手順については、この記事の後半の「脅威のエクスプローラーとリアルタイム検出のフィルター」セクションで説明します。

[マルウェア] ビューの [送信者アドレス] ボックスで使用できるフィルター可能なプロパティについて、次の表で説明します。

| プロパティ | 型 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|---|

| 基本 | |||

| [送信者のアドレス] | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 受信者 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 送信者ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 受信者ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 件名 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 送信者の表示名 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| アドレスからの差出人メール | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ドメインからのメールの送信者 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 戻りパス | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 戻りパス ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| マルウェア ファミリ | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| タグ | 文字列。 複数の値をコンマで区切ります。 ユーザー タグの詳細については、「 ユーザー タグ」を参照してください。 |

✔ | |

| Exchange トランスポート ルール | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| データ損失防止ルール | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| Context | 1 つ以上の値を選択します。

|

✔ | |

| Connector | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| 配信アクション | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 追加アクション | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 方向性 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 検出技術 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 元の配送場所 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 最新の配送場所 | 元の配信場所と同じ値 | ✔ | ✔ |

| プライマリオーバーライド | 1 つ以上の値を選択します。

|

✔ | ✔ |

| プライマリ オーバーライド ソース | メッセージには、「ソースのオーバーライド」で識別される複数の許可またはブロック のオーバーライドを含めることができます。 最終的にメッセージを許可またはブロックしたオーバーライドは、 プライマリ オーバーライド ソースで識別されます。 1 つ以上の値を選択します。

|

✔ | ✔ |

| ソースをオーバーライドする | プライマリ オーバーライド ソースと同じ値 | ✔ | ✔ |

| ポリシーの種類 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| ポリシー アクション | 1 つ以上の値を選択します。

|

✔ | ✔ |

| Email サイズ | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 詳細設定 | |||

| インターネット メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの [Message-ID ヘッダー] フィールドで使用できます。 値の例を <08f1e0f6806a47b4ac103961109ae6ef@server.domain> します (山かっこに注意してください)。 |

✔ | ✔ |

| ネットワーク メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの X-MS-Exchange-Organization-Network-Message-Id ヘッダー フィールドで使用できる GUID 値。 |

✔ | ✔ |

| [Sender IP (送信者の IP)] | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 添付ファイル SHA256 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| クラスター ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| アラート ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| アラート ポリシー ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| キャンペーン ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ZAP URL シグナル | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| Urls | |||

| URL カウント | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL ドメインとパス | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL のパス | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL ソース | 1 つ以上の値を選択します。

|

✔ | ✔ |

| クリック判定 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| URL 脅威 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| ファイル | |||

| 添付ファイル数 | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 添付ファイルの名前 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ファイルの種類 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| File Extension | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| File Size | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 認証 | |||

| SPF | 1 つ以上の値を選択します。

|

✔ | ✔ |

| DKIM | 1 つ以上の値を選択します。

|

✔ | ✔ |

| DMARC | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 複合 | 1 つ以上の値を選択します。

|

[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューのグラフのピボット

グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューで使用できるグラフ ピボットを次の表に示します。

| ピボット | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| マルウェア ファミリ | ✔ | |

| 送信元ドメイン | ✔ | |

| [Sender IP (送信者の IP)] | ✔ | |

| 配信アクション | ✔ | ✔ |

| 検出技術 | ✔ | ✔ |

使用可能なグラフ ピボットについては、次のサブセクションで説明します。

脅威エクスプローラーの [マルウェア] ビューのマルウェア ファミリ グラフ ピボット

このピボットは既定では選択されていませんが、マルウェア ファミリは、[脅威] エクスプローラーの [マルウェア] ビューの既定のグラフ ピボットです。

マルウェア ファミリ ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージで検出されたマルウェア ファミリによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各マルウェア ファミリの数が表示されます。

脅威エクスプローラーの [マルウェア] ビューの送信者ドメイン グラフ ピボット

Sender Domain ピボットは、指定した日付/時刻範囲とプロパティ フィルターに対するマルウェアが含まれていると検出されたメッセージの送信者ドメインによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各送信者ドメインの数が表示されます。

脅威エクスプローラーの [マルウェア] ビューの [送信者 IP グラフ] ピボット

Sender IP ピボットは、指定された日付/時刻範囲とプロパティ フィルターに対するマルウェアが含まれていることが検出されたメッセージのソース IP アドレスによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各ソース IP アドレスの数が表示されます。

[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューの配信アクション グラフ ピボット

このピボットは既定では選択されていませんが、 配信アクション は、リアルタイム検出の [ マルウェア ] ビューの既定のグラフ ピボットです。

配信アクション ピボットは、指定された日付/時刻範囲とプロパティ フィルターに対するマルウェアが含まれていることが検出されたメッセージに何が起こったかによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各配信アクションの数が表示されます。

脅威のエクスプローラーとリアルタイム検出の [マルウェア] ビューの検出テクノロジ チャート ピボット

検出テクノロジ ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージ内のマルウェアを識別した機能によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各検出テクノロジの数が表示されます。

脅威のエクスプローラーとリアルタイム検出の [マルウェア] ビューの詳細領域のビュー

[マルウェア] ビューの詳細領域にある使用可能なビュー (タブ) を次の表に示し、次のサブセクションで説明します。

| 表示 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| 電子メール | ✔ | ✔ |

| 上位のマルウェア ファミリ | ✔ | |

| 上位の対象ユーザー | ✔ | |

| Email配信元 | ✔ | |

| Campaign | ✔ |

[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューの詳細領域のEmailビュー

Emailは、[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューの詳細領域の既定のビューです。

Email ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。 [ ![]() 列のカスタマイズ] を選択して、表示される列を変更します。

列のカスタマイズ] を選択して、表示される列を変更します。

次の表は、Threat エクスプローラー とリアルタイム検出で使用できる列を示しています。 既定値はアスタリスク (*) でマークされます。

| 列 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| 日付* | ✔ | ✔ |

| 件名* | ✔ | ✔ |

| 受信者* | ✔ | ✔ |

| 受信者ドメイン | ✔ | ✔ |

| タグ* | ✔ | |

| 送信者アドレス* | ✔ | ✔ |

| 送信者の表示名 | ✔ | ✔ |

| 送信者ドメイン* | ✔ | ✔ |

| [Sender IP (送信者の IP)] | ✔ | ✔ |

| アドレスからの差出人メール | ✔ | ✔ |

| ドメインからのメールの送信者 | ✔ | ✔ |

| その他のアクション* | ✔ | ✔ |

| 配信アクション | ✔ | ✔ |

| 最新の配送場所* | ✔ | ✔ |

| 元の配送場所* | ✔ | ✔ |

| システムがソースをオーバーライドする | ✔ | ✔ |

| システムオーバーライド | ✔ | ✔ |

| アラート ID | ✔ | ✔ |

| インターネット メッセージ ID | ✔ | ✔ |

| ネットワーク メッセージ ID | ✔ | ✔ |

| メール言語 | ✔ | ✔ |

| Exchange トランスポート ルール | ✔ | |

| Connector | ✔ | |

| Context | ✔ | ✔ |

| データ損失防止ルール | ✔ | ✔ |

| 脅威の種類* | ✔ | ✔ |

| 検出技術 | ✔ | ✔ |

| 添付ファイル数 | ✔ | ✔ |

| URL カウント | ✔ | ✔ |

| Email サイズ | ✔ | ✔ |

ヒント

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- ビューから列を削除します。

- Web ブラウザーで縮小します。

カスタマイズされた列設定は、ユーザーごとに保存されます。 Incognito または InPrivate 閲覧モードのカスタマイズされた列設定は、Web ブラウザーを閉じるまで保存されます。

最初の列の横にある [チェック] ボックスを選択して一覧から 1 つ以上のエントリを選択すると、![]() Take アクションを使用できます。 詳細については、「脅威ハンティング: Email修復」を参照してください。

Take アクションを使用できます。 詳細については、「脅威ハンティング: Email修復」を参照してください。

![メッセージが選択され、[アクションの実行] がアクティブになっている詳細テーブルのEmail ビュー (タブ) のスクリーンショット。](media/te-rtd-all-email-view-take-action.png)

エントリの [件名 ] または [ 受信者 ] の値をクリックすると、詳細ポップアップが開きます。 これらのポップアップについては、次のサブセクションで説明します。

[マルウェア] ビューの詳細領域のEmail ビューから詳細をEmailする

テーブル内のエントリの [件名] 値を選択すると、電子メールの詳細ポップアップが開きます。 この詳細ポップアップは、Email概要パネルと呼ばれ、メッセージのEmailエンティティ ページでも使用できる標準化された概要情報が含まれています。

Email概要パネルの情報の詳細については、「Emailの概要パネル」を参照してください。

[脅威のエクスプローラーとリアルタイム検出] のEmailの概要パネルの上部にある使用可能なアクションは、[すべての電子メール] ビューの詳細領域のEmailビューのEmailの詳細で説明されています。

[マルウェア] ビューの詳細領域のEmail ビューからの受信者の詳細

[受信者] の値をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、[すべての電子メール] ビューの詳細領域のEmailビューの [受信者の詳細] で説明されているのと同じです。

脅威エクスプローラーの [マルウェア] ビューの詳細領域の上位マルウェア ファミリ ビュー

詳細領域 の [上位マルウェア ファミリ ] ビューでは、上位のマルウェア ファミリのテーブルにデータが整理されます。 表は、以下を示しています。

[上位のマルウェア ファミリ ] 列: マルウェア ファミリ名。

マルウェア ファミリ名を選択すると、次の情報を含む詳細ポップアップが開きます。

Email セクション: マルウェア ファイルを含むメッセージに関する次の関連情報を示す表。

- Date

- 件名

- [受信者]

[すべてのメールを表示] を選択して、マルウェア ファミリ名でフィルター処理された新しいタブで [脅威のエクスプローラー] を開きます。

技術的な詳細 セクション

試行回数: 試行回数を選択すると、脅威のエクスプローラーが、マルウェア ファミリ名でフィルター処理された新しいタブで開きます。

脅威エクスプローラーの [マルウェア] ビューの詳細領域を対象とする上位のユーザー ビュー

[ 上位の対象ユーザー ] ビューでは、マルウェアの対象になった上位 5 人の受信者のテーブルにデータが整理されます。 表は、以下を示しています。

上位の対象ユーザー: 上位の対象ユーザーのメール アドレス。 メール アドレスを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「脅威のエクスプローラーのすべての電子メール ビューの詳細領域の上位ターゲット ユーザー ビュー」で説明されている情報と同じです。

試行回数: 試行回数を選択すると、脅威のエクスプローラーが、マルウェア ファミリ名でフィルター処理された新しいタブで開きます。

ヒント

![]() Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

脅威エクスプローラーの [マルウェア] ビューの詳細領域の配信元ビューをEmailします

Email配信元ビューには、世界地図上のメッセージ ソースが表示されます。

脅威エクスプローラーの [マルウェア] ビューの詳細領域のキャンペーン ビュー

[ キャンペーン] ビューに詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

詳細テーブルは、[ キャンペーン] ページの詳細テーブルと同じです。

[名前] の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 キャンペーンの詳細」で説明されている情報と同じです。

脅威のエクスプローラーとリアルタイム検出のフィッシング ビュー

[脅威のエクスプローラーとリアルタイム検出] の [フィッシング] ビューには、フィッシングとして識別された電子メール メッセージに関する情報が表示されます。

フィッシング ビューを開くには、次のいずれかの手順を実行します。

- 脅威のエクスプローラー: https://security.microsoft.comの Defender ポータルの [エクスプローラー] ページで、[Email &コラボレーション]、[>エクスプローラー>Phish] タブに移動します。または、https://security.microsoft.com/threatexplorerv3を使用してエクスプローラー ページに直接移動し、[フィッシング] タブを選択します。

- リアルタイム検出: https://security.microsoft.comの Defender ポータルの [リアルタイム検出] ページで、[コラボレーション]、[>エクスプローラー>Phish] タブEmail &移動します。または、https://security.microsoft.com/realtimereportsv3を使用して [リアルタイム検出] ページに直接移動し、[フィッシング] タブを選択します。

脅威のエクスプローラーとリアルタイム検出の [フィッシング] ビューのフィルター可能なプロパティ

既定では、プロパティ フィルターはデータに適用されません。 フィルター (クエリ) を作成する手順については、この記事の後半の「脅威のエクスプローラーとリアルタイム検出のフィルター」セクションで説明します。

[マルウェア] ビューの [送信者アドレス] ボックスで使用できるフィルター可能なプロパティについて、次の表で説明します。

| プロパティ | 型 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|---|

| 基本 | |||

| [送信者のアドレス] | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 受信者 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 送信者ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 受信者ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 件名 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 送信者の表示名 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| アドレスからの差出人メール | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ドメインからのメールの送信者 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 戻りパス | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 戻りパス ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| タグ | 文字列。 複数の値をコンマで区切ります。 ユーザー タグの詳細については、「 ユーザー タグ」を参照してください。 |

✔ | |

| 偽装ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 偽装ユーザー | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| Exchange トランスポート ルール | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| データ損失防止ルール | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| Context | 1 つ以上の値を選択します。

|

✔ | |

| Connector | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| 配信アクション | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 追加アクション | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 方向性 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 検出技術 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 元の配送場所 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 最新の配送場所 | 元の配信場所と同じ値 | ✔ | ✔ |

| フィッシングの信頼度レベル | 1 つ以上の値を選択します。

|

✔ | |

| プライマリオーバーライド | 1 つ以上の値を選択します。

|

✔ | ✔ |

| プライマリ オーバーライド ソース | メッセージには、「ソースのオーバーライド」で識別される複数の許可またはブロック のオーバーライドを含めることができます。 最終的にメッセージを許可またはブロックしたオーバーライドは、 プライマリ オーバーライド ソースで識別されます。 1 つ以上の値を選択します。

|

✔ | ✔ |

| ソースをオーバーライドする | プライマリ オーバーライド ソースと同じ値 | ✔ | ✔ |

| ポリシーの種類 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| ポリシー アクション | 1 つ以上の値を選択します。

|

✔ | ✔ |

| Email サイズ | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 詳細設定 | |||

| インターネット メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの [Message-ID ヘッダー] フィールドで使用できます。 値の例を <08f1e0f6806a47b4ac103961109ae6ef@server.domain> します (山かっこに注意してください)。 |

✔ | ✔ |

| ネットワーク メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの X-MS-Exchange-Organization-Network-Message-Id ヘッダー フィールドで使用できる GUID 値。 |

✔ | ✔ |

| [Sender IP (送信者の IP)] | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 添付ファイル SHA256 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| クラスター ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| アラート ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| アラート ポリシー ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| キャンペーン ID | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ZAP URL シグナル | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| Urls | |||

| URL カウント | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL ドメイン | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| URL ドメインとパス | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| URL | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| URL のパス | 文字列。 複数の値をコンマで区切ります。 | ✔ | |

| URL ソース | 1 つ以上の値を選択します。

|

✔ | ✔ |

| クリック判定 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| URL 脅威 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| ファイル | |||

| 添付ファイル数 | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 添付ファイルの名前 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ファイルの種類 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| File Extension | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| File Size | 整数型 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 認証 | |||

| SPF | 1 つ以上の値を選択します。

|

✔ | ✔ |

| DKIM | 1 つ以上の値を選択します。

|

✔ | ✔ |

| DMARC | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 複合 | 1 つ以上の値を選択します。

|

[脅威のエクスプローラーとリアルタイム検出] の [フィッシング] ビューのグラフのピボット

グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

[脅威のエクスプローラーとリアルタイム検出] の [フィッシング] ビューで使用できるグラフ ピボットを次の表に示します。

| ピボット | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| 送信元ドメイン | ✔ | ✔ |

| [Sender IP (送信者の IP)] | ✔ | |

| 配信アクション | ✔ | ✔ |

| 検出技術 | ✔ | ✔ |

| 完全な URL | ✔ | |

| URL ドメイン | ✔ | ✔ |

| URL ドメインとパス | ✔ |

使用可能なグラフ ピボットについては、次のサブセクションで説明します。

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの送信者ドメイン グラフ ピボット

このピボットは既定では選択されていませんが、 送信者ドメイン は、リアルタイム検出の [フィッシング ] ビューの既定のグラフ ピボットです。

Sender ドメイン ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージ内のドメイン別にグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各送信者ドメインの数が表示されます。

脅威エクスプローラーの [フィッシング] ビューの [送信者 IP グラフ] ピボット

Sender IP ピボットは、指定された日付/時刻範囲とプロパティ フィルターのメッセージのソース IP アドレスによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各ソース IP アドレスの数が表示されます。

[脅威のエクスプローラーとリアルタイム検出] の [フィッシング] ビューの配信アクション グラフ ピボット

このピボットは既定では選択されていませんが、配信アクションは、Threat エクスプローラー の [フィッシング] ビューの既定のグラフ ピボットです。

配信アクション ピボットは、指定された日付/時刻範囲とプロパティ フィルターに対してメッセージに対して実行されたアクションによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各配信アクションの数が表示されます。

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの検出テクノロジ グラフ ピボット

検出テクノロジ ピボットは、指定された日付/時刻範囲とプロパティ フィルターのフィッシング メッセージを識別した機能によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各検出テクノロジの数が表示されます。

脅威エクスプローラーの [フィッシング] ビューの完全な URL グラフ ピボット

[完全な URL] ピボットは、指定された日付/時刻範囲とプロパティ フィルターのフィッシング メッセージの完全な URL によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、完全な URL ごとの数が表示されます。

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの URL ドメイン グラフ ピボット

URL ドメイン ピボットは、指定された日付/時刻範囲とプロパティ フィルターのフィッシング メッセージ内の URL 内のドメイン別にグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインの数が表示されます。

脅威エクスプローラーの [フィッシング] ビューの URL ドメインとパス チャートピボット

URL ドメインとパス ピボットは、指定された日付/時刻範囲とプロパティ フィルターのフィッシング メッセージ内の URL 内のドメインとパスによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインとパスの数が表示されます。

脅威エクスプローラーのフィッシング ビューの詳細領域のビュー

フィッシング ビューの詳細領域にある使用可能なビュー (タブ) を次の表に示し、次のサブセクションで説明します。

| 表示 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| 電子メール | ✔ | ✔ |

| URL のクリック | ✔ | ✔ |

| 上位 URL | ✔ | ✔ |

| 上位のクリック数 | ✔ | ✔ |

| 上位の対象ユーザー | ✔ | |

| Email配信元 | ✔ | |

| Campaign | ✔ |

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの詳細領域のEmailビュー

Emailは、[脅威のエクスプローラーとリアルタイム検出] の [フィッシング] ビューの詳細領域の既定のビューです。

Email ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。 [ ![]() 列のカスタマイズ] を選択して、表示される列を変更します。

列のカスタマイズ] を選択して、表示される列を変更します。

次の表は、Threat エクスプローラー とリアルタイム検出で使用できる列を示しています。 既定値はアスタリスク (*) でマークされます。

| 列 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| 日付* | ✔ | ✔ |

| 件名* | ✔ | ✔ |

| 受信者* | ✔ | ✔ |

| 受信者ドメイン | ✔ | ✔ |

| タグ* | ✔ | |

| 送信者アドレス* | ✔ | ✔ |

| 送信者の表示名 | ✔ | ✔ |

| 送信者ドメイン* | ✔ | ✔ |

| [Sender IP (送信者の IP)] | ✔ | ✔ |

| アドレスからの差出人メール | ✔ | ✔ |

| ドメインからのメールの送信者 | ✔ | ✔ |

| その他のアクション* | ✔ | ✔ |

| 配信アクション | ✔ | ✔ |

| 最新の配送場所* | ✔ | ✔ |

| 元の配送場所* | ✔ | ✔ |

| システムがソースをオーバーライドする | ✔ | ✔ |

| システムオーバーライド | ✔ | ✔ |

| アラート ID | ✔ | ✔ |

| インターネット メッセージ ID | ✔ | ✔ |

| ネットワーク メッセージ ID | ✔ | ✔ |

| メール言語 | ✔ | ✔ |

| Exchange トランスポート ルール | ✔ | |

| Connector | ✔ | |

| フィッシングの信頼度レベル | ✔ | |

| Context | ✔ | |

| データ損失防止ルール | ✔ | |

| 脅威の種類* | ✔ | ✔ |

| 検出技術 | ✔ | ✔ |

| 添付ファイル数 | ✔ | ✔ |

| URL カウント | ✔ | ✔ |

| Email サイズ | ✔ | ✔ |

ヒント

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- ビューから列を削除します。

- Web ブラウザーで縮小します。

カスタマイズされた列設定は、ユーザーごとに保存されます。 Incognito または InPrivate 閲覧モードのカスタマイズされた列設定は、Web ブラウザーを閉じるまで保存されます。

最初の列の横にある [チェック] ボックスを選択して一覧から 1 つ以上のエントリを選択すると、![]() Take アクションを使用できます。 詳細については、「脅威ハンティング: Email修復」を参照してください。

Take アクションを使用できます。 詳細については、「脅威ハンティング: Email修復」を参照してください。

![メッセージが選択され、[アクションの実行] がアクティブになっている詳細テーブルのEmail ビュー (タブ) のスクリーンショット。](media/te-rtd-all-email-view-take-action.png)

エントリの [件名 ] または [ 受信者 ] の値をクリックすると、詳細ポップアップが開きます。 これらのポップアップについては、次のサブセクションで説明します。

フィッシング ビューの詳細領域のEmail ビューから詳細をEmailする

テーブル内のエントリの [件名] 値を選択すると、電子メールの詳細ポップアップが開きます。 この詳細ポップアップは、Email概要パネルと呼ばれ、メッセージのEmailエンティティ ページでも使用できる標準化された概要情報が含まれています。

Email概要パネルの情報の詳細については、「Defender for Office 365機能のEmail概要パネル」を参照してください。

[脅威のエクスプローラーとリアルタイム検出] のEmailの概要パネルの上部にある使用可能なアクションは、[すべての電子メール] ビューの詳細領域のEmailビューのEmailの詳細で説明されています。

フィッシング ビューの詳細領域のEmail ビューからの受信者の詳細

[受信者] の値をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、[すべての電子メール] ビューの詳細領域のEmailビューの [受信者の詳細] で説明されているのと同じです。

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの詳細領域の URL クリック ビュー

URL クリック ビューには、ピボットを使用して整理できるグラフが表示されます。 グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

[脅威のエクスプローラーとリアルタイム検出] の [マルウェア] ビューで使用できるグラフ ピボットを次の表に示します。

| ピボット | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| URL ドメイン | ✔ | ✔ |

| クリック判定 | ✔ | ✔ |

| URL | ✔ | |

| URL ドメインとパス | ✔ |

Threat エクスプローラー の [すべてのメール] ビューで、同じグラフ ピボットを使用して説明します。

- 脅威エクスプローラーのすべての電子メール ビューの詳細領域の URL クリック ビューの URL ドメイン ピボット

- 脅威エクスプローラーの [すべての電子メール] ビューの詳細領域の URL クリック ビューの [判定ピボット] をクリックします

- 脅威エクスプローラーのすべてのメール ビューの詳細領域の URL クリック ビューの URL ピボット

- 脅威エクスプローラーの [すべての電子メール] ビューの詳細領域の URL クリック ビューの URL ドメインとパス ピボット

ヒント

脅威エクスプローラーでは、URL クリック ビューの各ピボットに![]() [すべてのクリックを表示する] アクションが表示され、新しいタブの [脅威] エクスプローラーで URL クリック ビューが開きます。URL クリック ビューはリアルタイム検出では使用できないため、このアクションはリアルタイム検出では使用できません。

[すべてのクリックを表示する] アクションが表示され、新しいタブの [脅威] エクスプローラーで URL クリック ビューが開きます。URL クリック ビューはリアルタイム検出では使用できないため、このアクションはリアルタイム検出では使用できません。

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの詳細領域の上位 URL ビュー

[ 上位 URL] ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

- URL

- ブロックされたメッセージ

- 迷惑メッセージ

- 配信されたメッセージ

フィッシング ビューの上位 URL の詳細

最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 すべてのメール ビューの上位 URL の詳細」で説明されている情報と同じです。

ヒント

![]() Go ハント アクションは、Threat エクスプローラー でのみ使用できます。 リアルタイム検出では使用できません。

Go ハント アクションは、Threat エクスプローラー でのみ使用できます。 リアルタイム検出では使用できません。

脅威エクスプローラーとリアルタイム検出のフィッシング ビューの詳細領域のトップ クリック ビュー

[ 上位クリック ] ビューに詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

- URL

- ブロック済み

- 可

- オーバーライドされたブロック

- 保留中の評決

- 保留中の判定がバイパスされました

- なし

- [エラー] ページ

- 失敗

ヒント

使用可能なすべての列が選択されます。 [ ![]() 列のカスタマイズ] を選択した場合、列の選択を解除することはできません。

列のカスタマイズ] を選択した場合、列の選択を解除することはできません。

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- Web ブラウザーで縮小します。

最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 すべてのメール ビューの上位 URL の詳細」で説明されている情報と同じです。

脅威エクスプローラーの [フィッシング] ビューの詳細領域を対象とする上位のユーザー ビュー

[ 上位の対象ユーザー ] ビューでは、フィッシング詐欺の対象になった上位 5 人の受信者のテーブルにデータが整理されます。 表は、以下を示しています。

上位の対象ユーザー: 上位の対象ユーザーのメール アドレス。 メール アドレスを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「脅威のエクスプローラーのすべての電子メール ビューの詳細領域の上位ターゲット ユーザー ビュー」で説明されている情報と同じです。

試行回数: 試行回数を選択すると、脅威のエクスプローラーが、マルウェア ファミリ名でフィルター処理された新しいタブで開きます。

ヒント

![]() Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

脅威エクスプローラーのフィッシング ビューの詳細領域の配信元ビューをEmailします

Email配信元ビューには、世界地図上のメッセージ ソースが表示されます。

脅威エクスプローラーのフィッシング ビューの詳細領域のキャンペーン ビュー

[ キャンペーン] ビューに詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

表の情報は、[ キャンペーン] ページの詳細テーブルで説明されている情報と同じです。

[名前] の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 キャンペーンの詳細」で説明されている情報と同じです。

[脅威] エクスプローラーの [キャンペーン] ビュー

[脅威] エクスプローラーの [キャンペーン] ビューには、organizationに固有の、または Microsoft 365 の他の組織に対して、調整されたフィッシング攻撃とマルウェア攻撃として識別された脅威に関する情報が表示されます。

https://security.microsoft.comの Defender ポータルの [エクスプローラー] ページで [キャンペーン] ビューを開くには、[コラボレーション]、[>エクスプローラー>Campaigns] タブEmail &移動します。または、https://security.microsoft.com/threatexplorerv3を使用してエクスプローラー ページに直接移動し、[キャンペーン] タブを選択します。

使用可能なすべての情報とアクションは、https://security.microsoft.com/campaignsv3の [キャンペーン] ページの情報とアクションと同じです。 詳細については、Microsoft Defender ポータルの「キャンペーン」ページを参照してください。

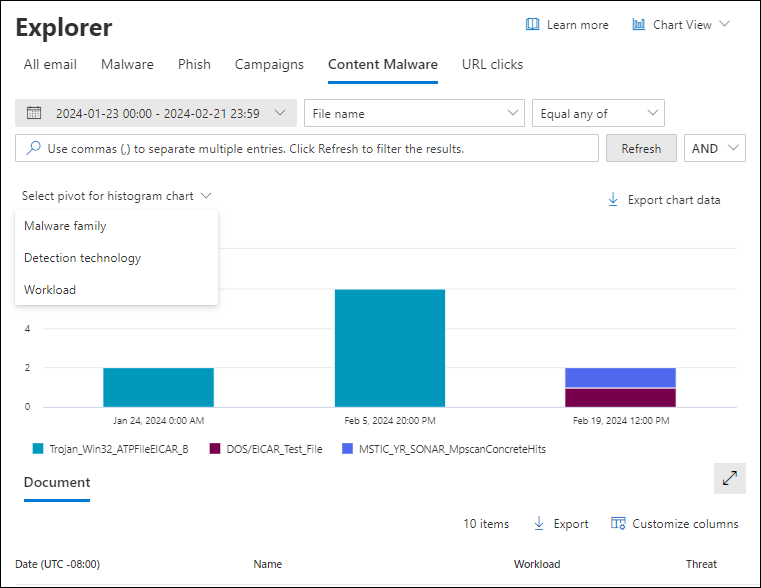

脅威エクスプローラーとリアルタイム検出のコンテンツ マルウェア ビュー

[脅威のエクスプローラーとリアルタイム検出] の [コンテンツ マルウェア] ビューには、マルウェアとして識別されたファイルに関する情報が表示されます。

- SharePoint、OneDrive、およびMicrosoft Teamsの組み込みのウイルス保護

- SharePoint、OneDrive、およびMicrosoft Teamsの安全な添付ファイル。

[コンテンツ マルウェア] ビューを開くには、次のいずれかの手順を実行します。

- 脅威のエクスプローラー: https://security.microsoft.comの Defender ポータルの [エクスプローラー] ページで、[Email &のコラボレーション]、[>エクスプローラー>[マルウェア] タブに移動します。または、https://security.microsoft.com/threatexplorerv3を使用してエクスプローラー ページに直接移動し、[コンテンツマルウェア] タブを選択します。

- リアルタイム検出: https://security.microsoft.comの Defender ポータルの [リアルタイム検出] ページで、[Email &のコラボレーション]、[>エクスプローラー>[Content malware]\(マルウェアのEmail &\) タブに移動します。または、https://security.microsoft.com/realtimereportsv3を使用して [リアルタイム検出] ページに直接移動し、[コンテンツ マルウェア] タブを選択します。

脅威のエクスプローラーとリアルタイム検出の [コンテンツ マルウェア] ビューのフィルター可能なプロパティ

既定では、プロパティ フィルターはデータに適用されません。 フィルター (クエリ) を作成する手順については、この記事の後半の「脅威のエクスプローラーとリアルタイム検出のフィルター」セクションで説明します。

[脅威のエクスプローラーとリアルタイム検出] の [コンテンツ マルウェア] ビューの [ファイル名] ボックスで使用できるフィルター可能なプロパティを次の表に示します。

| プロパティ | 型 | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|---|

| ファイル | |||

| ファイル名 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| Workload | 1 つ以上の値を選択します。

|

✔ | ✔ |

| サイト | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| ファイル所有者 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 最終更新者 | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| SHA256 | 整数型 複数の値をコンマで区切ります。 ファイルの SHA256 ハッシュ値を見つけるには、PowerShell: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256で次のコマンドを実行します。 |

✔ | ✔ |

| マルウェア ファミリ | 文字列。 複数の値をコンマで区切ります。 | ✔ | ✔ |

| 検出技術 | 1 つ以上の値を選択します。

|

✔ | ✔ |

| 脅威の種類 | 1 つ以上の値を選択します。

|

✔ | ✔ |

[脅威のエクスプローラーとリアルタイム検出] の [コンテンツ マルウェア] ビューのグラフのピボット

グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

[脅威のエクスプローラーとリアルタイム検出] の [コンテンツ マルウェア] ビューで使用できるグラフ ピボットを次の表に示します。

| ピボット | 脅威 エクスプローラー |

リアルタイム 検出 |

|---|---|---|

| マルウェア ファミリ | ✔ | ✔ |

| 検出技術 | ✔ | ✔ |

| Workload | ✔ | ✔ |

使用可能なグラフ ピボットについては、次のサブセクションで説明します。

脅威エクスプローラーとリアルタイム検出のコンテンツ マルウェア ビューのマルウェア ファミリ チャート ピボット

このピボットは既定では選択されていませんが、マルウェア ファミリは、[脅威のエクスプローラーとリアルタイム検出] の [コンテンツマルウェア] ビューの既定のグラフ ピボットです。

マルウェア ファミリ ピボットは、指定した日付/時刻範囲とプロパティ フィルターを使用して、SharePoint、OneDrive、およびMicrosoft Teamsのファイルで識別されたマルウェアによってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各マルウェア ファミリの数が表示されます。

脅威エクスプローラーとリアルタイム検出のコンテンツ マルウェア ビューの検出テクノロジ チャート ピボット

検出テクノロジ ピボットは、指定された日付/時刻範囲とプロパティ フィルターの SharePoint、OneDrive、およびMicrosoft Teams内のファイル内のマルウェアを識別した機能によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各検出テクノロジの数が表示されます。

脅威エクスプローラーとリアルタイム検出のコンテンツ マルウェア ビューのワークロード グラフ ピボット

ワークロード ピボットは、指定された日付/時刻範囲とプロパティ フィルターに対してマルウェアが特定された場所 (SharePoint、OneDrive、またはMicrosoft Teams) によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各ワークロードの数が表示されます。

脅威のエクスプローラーとリアルタイム検出のコンテンツ マルウェア ビューの詳細領域のビュー

[脅威のエクスプローラーとリアルタイム検出] で、[コンテンツ マルウェア] ビューの詳細領域に含まれる [ドキュメント] という名前のビュー (タブ) は 1 つだけです。 このビューについては、次のサブセクションで説明します。

脅威エクスプローラーとリアルタイム検出のコンテンツ マルウェア ビューの詳細領域のドキュメント ビュー

ドキュメント は既定で、[ コンテンツ マルウェア ] ビューの詳細領域のみを表示します。

[ドキュメント] ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。 [ ![]() 列のカスタマイズ] を選択して、表示される列を変更します。 既定値にはアスタリスク (*) が付いています。

列のカスタマイズ] を選択して、表示される列を変更します。 既定値にはアスタリスク (*) が付いています。

- 日付*

- 名前*

- ワークロード*

- 威嚇*

- 検出技術*

- 最後にユーザーを変更する*

- ファイル所有者*

- サイズ (バイト)*

- 最終変更時刻

- サイト パス

- ファイル パス

- ドキュメント ID

- SHA256

- 検出された日付

- マルウェア ファミリ

- Context

ヒント

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- ビューから列を削除します。

- Web ブラウザーで縮小します。

カスタマイズされた列設定は、ユーザーごとに保存されます。 Incognito または InPrivate 閲覧モードのカスタマイズされた列設定は、Web ブラウザーを閉じるまで保存されます。

[名前] 列からファイル名の値を選択すると、詳細ポップアップが開きます。 ポップアップには、次の情報が含まれています。

[概要 ] セクション:

- Filename

- サイト パス

- ファイル パス

- ドキュメント ID

- SHA256

- 最終日付の変更

- 最終更新者

- 脅威

- 検出技術

詳細 セクション:

- 検出された日付

- によって検出される

- マルウェア名

- 最終更新者

- ファイル サイズ

- ファイル所有者

Emailリスト セクション: マルウェア ファイルを含むメッセージに関する次の関連情報を示す表。

- Date

- 件名

- [受信者]

[すべてのメールを表示] を選択して、マルウェア ファミリ名でフィルター処理された新しいタブで [脅威のエクスプローラー] を開きます。

最近のアクティビティ: 受信者の 監査ログ検索 の集計結果を表示します。

- Date

- IP アドレス

- アクティビティ

- 項目

受信者に 3 つ以上の監査ログ エントリがある場合は、[ 最近のすべてのアクティビティを表示 する] を選択して、すべてのアクティビティを表示します。

ヒント

Email &コラボレーションのアクセス許可のセキュリティ管理者ロール グループのメンバーは、[最近のアクティビティ] セクションを展開できません。 監査ログ、Information Protection アナリスト、またはInformation Protection調査担当者ロールが割り当てられているExchange Onlineアクセス許可のロール グループのメンバーである必要があります。 既定では、これらのロールはレコード管理、コンプライアンス管理、Information Protection、Information Protection アナリスト、Information Protection調査担当者、組織管理ロール グループに割り当てられます。 セキュリティ管理者のメンバーをそれらの役割グループに追加することも、監査ログ ロールが割り当てられた新しいロール グループを作成することもできます。

脅威エクスプローラーの URL クリック ビュー

脅威エクスプローラーの URL クリック ビューには、メール内の URL、SharePoint と OneDrive のサポートされている Office ファイル、およびMicrosoft Teamsのすべてのユーザークリックが表示されます。

https://security.microsoft.comの Defender ポータルの [エクスプローラー] ページで URL クリック ビューを開くには、[Email &コラボレーション>エクスプローラーURL クリック] タブに移動します。または、を使用してエクスプローラー ページに直接移動し、[URL のクリック] タブを選択します。

脅威エクスプローラーの URL クリック ビューのフィルター可能なプロパティ

既定では、プロパティ フィルターはデータに適用されません。 フィルター (クエリ) を作成する手順については、この記事の後半の「脅威のエクスプローラーとリアルタイム検出のフィルター」セクションで説明します。

脅威エクスプローラーの URL クリック ビューの [受信者] ボックスで使用できるフィルター可能なプロパティを次の表に示します。

| プロパティ | 型 |

|---|---|

| 基本 | |

| 受信者 | 文字列。 複数の値をコンマで区切ります。 |

| タグ | 文字列。 複数の値をコンマで区切ります。 ユーザー タグの詳細については、「 ユーザー タグ」を参照してください。 |

| ネットワーク メッセージ ID | 文字列。 複数の値をコンマで区切ります。 メッセージ ヘッダーの X-MS-Exchange-Organization-Network-Message-Id ヘッダー フィールドで使用できる GUID 値。 |

| URL | 文字列。 複数の値をコンマで区切ります。 |

| アクションをクリックする | 1 つ以上の値を選択します。

|

| 脅威の種類 | 1 つ以上の値を選択します。

|

| 検出技術 | 1 つ以上の値を選択します。

|

| [ID] をクリックします | 文字列。 複数の値をコンマで区切ります。 |

| クライアント IP | 文字列。 複数の値をコンマで区切ります。 |

脅威エクスプローラーの URL クリック ビューのグラフのピボット

グラフには既定のビューがありますが、[ ヒストグラム グラフのピボットの選択] から値を選択して、フィルター処理されたグラフ データまたはフィルター処理されていないグラフ データの編成と表示方法を変更できます。

使用可能なグラフ ピボットについては、次のサブセクションで説明します。

脅威エクスプローラーの URL クリック ビューの URL ドメイン グラフ ピボット

このピボットは既定では選択されていませんが、 URL ドメインは URLクリック ビューの既定のグラフ ピボットです。

URL ドメイン ピボットは、ユーザーがメール、Office ファイル、または指定した日付/時刻範囲とプロパティ フィルターのMicrosoft Teamsでクリックした URL 内のドメイン別にグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各 URL ドメインの数が表示されます。

脅威エクスプローラーの URL クリック ビューのワークロード グラフ ピボット

ワークロード ピボットは、指定された日付/時刻範囲とプロパティ フィルターのクリックされた URL (メール、Office ファイル、またはMicrosoft Teams) の場所によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各ワークロードの数が表示されます。

脅威エクスプローラーの URL クリック ビューの検出テクノロジ グラフ ピボット

検出テクノロジ ピボットは、指定された日付/時刻範囲とプロパティ フィルターの電子メール、Office ファイル、またはMicrosoft Teamsの URL クリックを識別した機能によってグラフを整理します。

グラフ内のデータ ポイントにカーソルを合わせると、各検出テクノロジの数が表示されます。

脅威エクスプローラーの URL クリック ビューの脅威の種類のグラフ ピボット

[脅威の種類] ピボットでは、指定した日付/時刻範囲とプロパティ フィルターのクリックされた URL、Office ファイル、またはMicrosoft Teamsの結果によってグラフが整理されます。

グラフ内のデータ ポイントにカーソルを合わせると、脅威の種類のテクノロジごとの数が表示されます。

脅威エクスプローラーの URL クリック ビューの詳細領域のビュー

URL クリック ビューの詳細領域にある使用可能なビュー (タブ) については、次のサブセクションで説明します。

脅威エクスプローラーの URL クリック ビューの詳細領域の結果ビュー

結果 は、 URL クリック ビューの詳細領域の既定のビューです。

[結果] ビューには、詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。 [ ![]() 列のカスタマイズ] を選択して、表示される列を変更します。 既定では、すべての列が選択されます。

列のカスタマイズ] を選択して、表示される列を変更します。 既定では、すべての列が選択されます。

- クリックされた時間

- [受信者]

- URL クリック アクション

- URL

- Tags

- ネットワーク メッセージ ID

- [ID] をクリックします

- クライアント IP

- URL チェーン

- 脅威の種類

- 検出技術

ヒント

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- ビューから列を削除します。

- Web ブラウザーで縮小します。

カスタマイズされた列設定は、ユーザーごとに保存されます。 Incognito または InPrivate 閲覧モードのカスタマイズされた列設定は、Web ブラウザーを閉じるまで保存されます。

行の最初の列の横にある [チェック] ボックスを選択して 1 つまたは複数のエントリを選択し、[![]() すべてのメールを表示] を選択し、選択したメッセージの [ネットワーク メッセージ ID] の値でフィルター処理された新しいタブの [すべてのメール] ビューで [脅威のエクスプローラー] を開きます。

すべてのメールを表示] を選択し、選択したメッセージの [ネットワーク メッセージ ID] の値でフィルター処理された新しいタブの [すべてのメール] ビューで [脅威のエクスプローラー] を開きます。

脅威エクスプローラーの URL クリック ビューの詳細領域の上位クリック ビュー

[ 上位クリック ] ビューに詳細テーブルが表示されます。 使用可能な列ヘッダーをクリックすると、エントリを並べ替えることができます。

- URL

- ブロック済み

- 可

- オーバーライドされたブロック

- 保留中の評決

- 保留中の判定がバイパスされました

- なし

- [エラー] ページ

- 失敗

ヒント

使用可能なすべての列が選択されます。 [ ![]() 列のカスタマイズ] を選択した場合、列の選択を解除することはできません。

列のカスタマイズ] を選択した場合、列の選択を解除することはできません。

すべての列を表示するには、次の 1 つ以上の手順を実行する必要があります。

- Web ブラウザーで水平方向にスクロールします。

- 適切な列の幅を狭くします。

- Web ブラウザーで縮小します。

行の最初の列の横にある [チェック] ボックスを選択してエントリを選択し、[![]() すべてのクリックを表示] を選択して、URL クリック ビューの新しいタブで [脅威のエクスプローラー] を開きます。

すべてのクリックを表示] を選択して、URL クリック ビューの新しいタブで [脅威のエクスプローラー] を開きます。

最初の列の横にある [チェック] ボックス以外の行の任意の場所をクリックしてエントリを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「 すべてのメール ビューの上位 URL の詳細」で説明されている情報と同じです。

脅威エクスプローラーの URL クリック ビューの詳細領域の上位ターゲット ユーザー ビュー

[ 上位ターゲット ユーザー ] ビューでは、URL をクリックした上位 5 人の受信者のテーブルにデータが整理されます。 表は、以下を示しています。

上位の対象ユーザー: 上位の対象ユーザーのメール アドレス。 メール アドレスを選択すると、詳細ポップアップが開きます。 ポップアップの情報は、「脅威のエクスプローラーのすべての電子メール ビューの詳細領域の上位ターゲット ユーザー ビュー」で説明されている情報と同じです。

試行回数: 試行回数を選択すると、脅威のエクスプローラーが、マルウェア ファミリ名でフィルター処理された新しいタブで開きます。

ヒント

![]() Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

Export を使用して、最大 3,000 人のユーザーと対応する試行の一覧をエクスポートします。

脅威のエクスプローラーとリアルタイム検出のプロパティ フィルター

プロパティ フィルター/クエリの基本的な構文は次のとおりです。

Condition = <Filter プロパティ><Filter 演算子><Property 値または値>

複数の条件で、次の構文が使用されます。

<Condition1><AND |OR><Condition2><AND |OR><Condition3>... <AND |OR><ConditionN>

ヒント

ワイルドカード検索 (**** または ?) は、テキストまたは整数値ではサポートされていません。 Subject プロパティは部分的なテキスト マッチングを使用し、ワイルドカード検索のような結果が生成されます。

プロパティ フィルター/クエリ条件を作成する手順は、Threat エクスプローラー とリアルタイム検出のすべてのビューで同じです。

この記事の前のプレビュー ビューの説明セクションのテーブルを使用して、フィルター プロパティを特定します。

使用可能なフィルター演算子を選択します。 使用可能なフィルター演算子は、次の表に示すようにプロパティの種類によって異なります。

フィルター演算子 プロパティの種類 のいずれかと等しい テキスト

整数

控えめな値のいずれも等しくない テキスト

控えめな値より大きい 整数 未満 整数 1 つ以上のプロパティ値を入力または選択します。 テキスト値と整数の場合は、複数の値をコンマで区切って入力できます。

プロパティ値内の複数の値は、OR 論理演算子を使用します。 たとえば、 Sender address>Equal any>

bob@fabrikam.com,cindy@fabrikam.comは、 Sender address>Equal any>bob@fabrikam.comORcindy@fabrikam.comを意味します。1 つ以上のプロパティ値を入力または選択すると、フィルター作成ボックスの下に完了したフィルター条件が表示されます。

ヒント

1 つ以上の使用可能な値を選択する必要があるプロパティの場合、すべての値を選択したフィルター条件で プロパティを使用すると、フィルター条件で プロパティを使用しないのと同じ結果になります。

別の条件を追加するには、前の 3 つの手順を繰り返します。

フィルター作成ボックスの下の条件は、2 番目以降の条件を作成した時点で選択された論理演算子で区切られます。 既定値は AND ですが、 OR を選択することもできます。

同じ論理演算子がすべての条件の間で使用されます。これらはすべて AND であるか、すべて OR です。 既存の論理演算子を変更するには、論理演算子ボックスを選択し、 AND または OR を選択します。

既存の条件を編集するには、それをダブルクリックして、選択したプロパティ、フィルター演算子、および値を対応するボックスに戻します。

既存の条件を削除するには、条件の

を選択します。

を選択します。グラフと詳細テーブルにフィルターを適用するには、[更新] を選択します

Threat エクスプローラー に保存されたクエリ

ヒント

保存クエリ は 脅威トラッカー の一部であり、リアルタイム検出では使用できません。 保存されたクエリと脅威トラッカーは、Defender for Office 365プラン 2 でのみ使用できます。

保存クエリ は、[ コンテンツ] マルウェア ビューでは使用できません。

Threat エクスプローラーのほとんどのビューでは、後で使用するためにフィルター (クエリ) を保存できます。 保存されたクエリは、https://security.microsoft.com/threattrackerv2の Defender ポータルの [脅威トラッカー] ページで使用できます。 脅威トラッカーの詳細については、「Microsoft Defender for Office 365 Plan 2 の脅威トラッカー」を参照してください。

Threat エクスプローラーにクエリを保存するには、次の手順を実行します。

前に説明したようにフィルター/クエリを作成した後、[クエリの保存]>

[クエリの保存] を選択します。

[クエリの保存] を選択します。開いた [クエリの保存] ポップアップで、次のオプションを構成します。

- クエリ名: クエリの一意の名前を入力します。

- 以下のいずれかのオプションを選択します。

- 正確な日付: ボックスで開始日と終了日を選択します。 選択できる最も古い開始日は、今日の 30 日前です。 選択できる最新の終了日は今日です。

- 相対日付: 検索の実行時に [過去 nn 日を表示する] で日数を選択します。 既定値は 7 ですが、1 から 30 を選択できます。

-

クエリの追跡: 既定では、このオプションは選択されていません。 このオプションは、クエリが自動的に実行されるかどうかに影響します。

- [クエリの追跡] が選択されていない: クエリは、Threat エクスプローラーで手動で実行できます。 クエリは、[脅威トラッカー] ページの [保存されたクエリ] タブに[追跡対象クエリ] プロパティ値 [いいえ] と共に保存されます。

- 選択したクエリの追跡 : クエリはバックグラウンドで定期的に実行されます。 クエリは、[脅威トラッカー] ページの [保存されたクエリ] タブで、[追跡されたクエリ] プロパティ値 [はい] で使用できます。 クエリの定期的な結果は、[脅威トラッカー] ページの [追跡されたクエリ] タブに表示されます。

[クエリの保存] ポップアップが完了したら、[保存] を選択し、確認ダイアログで [OK] を選択します。

https://security.microsoft.com/threattrackerv2の Defender ポータルの [脅威トラッカー] ページの [保存されたクエリ] タブまたは [追跡されたクエリ] タブで、[アクション] 列の [探索] を選択して、Threat エクスプローラーでクエリを開いて使用できます。

[脅威トラッカー] ページから [探索] を選択してクエリを開くと、![]() エクスプローラー ページの [クエリの保存] ページで、[クエリの名前を付けて保存する] と [

エクスプローラー ページの [クエリの保存] ページで、[クエリの名前を付けて保存する] と [![]() 保存されたクエリ設定] を使用できるようになりました。

保存されたクエリ設定] を使用できるようになりました。

[クエリ

名前を付けて保存] を選択すると、[クエリの保存] ポップアップが開き、以前に選択したすべての設定が表示されます。 変更を行った場合は、[保存] を選択し、[成功] ダイアログで [OK] を選択すると、更新されたクエリが [脅威トラッカー] ページに新しいクエリとして保存されます (表示するには

名前を付けて保存] を選択すると、[クエリの保存] ポップアップが開き、以前に選択したすべての設定が表示されます。 変更を行った場合は、[保存] を選択し、[成功] ダイアログで [OK] を選択すると、更新されたクエリが [脅威トラッカー] ページに新しいクエリとして保存されます (表示するには Refresh を選択する必要がある場合があります)。

Refresh を選択する必要がある場合があります)。[

保存されたクエリ設定] を選択すると、[ 保存されたクエリ設定 ] ポップアップが開き、既存のクエリの日付と [クエリ設定の追跡] を更新できます。

保存されたクエリ設定] を選択すると、[ 保存されたクエリ設定 ] ポップアップが開き、既存のクエリの日付と [クエリ設定の追跡] を更新できます。

![Microsoft Defender ポータルの [Email & コラボレーション] セクションの [リアルタイム検出] の選択のスクリーンショット。](media/te-rtd-select-real-time-detections.png)

![Microsoft Defender ポータルの [Email & コラボレーション] セクションのエクスプローラー選択のスクリーンショット。](media/te-rtd-select-threat-explorer.png)

![[脅威] エクスプローラーの [すべてのメール] ビューのスクリーンショット。グラフ、グラフで使用可能なピボット、詳細テーブルのビューが表示されています。](media/te-rtd-all-email-view.png)

![[配信アクション] ピボットを使用した脅威エクスプローラーの [すべてのメール] ビューのグラフのスクリーンショット。](media/te-rtd-all-email-view-chart-delivery-action-pivot.png)

![Sender ドメイン ピボットを使用した Threat エクスプローラーの [すべてのメール] ビューのグラフのスクリーンショット。](media/te-rtd-all-email-view-chart-sender-domain-pivot.png)

![Sender IP ピボットを使用した脅威エクスプローラーの [すべてのメール] ビューのグラフのスクリーンショット。](media/te-rtd-all-email-view-chart-sender-ip-pivot.png)

![[検出テクノロジ] ピボットを使用した脅威エクスプローラーの [すべてのメール] ビューのグラフのスクリーンショット。](media/te-rtd-all-email-view-chart-detection-technology-pivot.png)

![[完全な URL] ピボットを使用した脅威エクスプローラーの [すべてのメール] ビューのグラフのスクリーンショット。](media/te-rtd-all-email-view-chart-full-url-pivot.png)

![URL ドメイン ピボットを使用した Threat エクスプローラーの [すべてのメール] ビューのグラフのスクリーンショット。](media/te-rtd-all-email-view-chart-url-domain-pivot.png)

![[すべてのメール] ビューの詳細領域の [Email] タブで [受信者] の値を選択した後の受信者の詳細ポップアップのスクリーンショット。](media/te-rtd-all-email-view-email-tab-details-area-recipient-details-flyout.png)

![[URL のクリック] タブが選択され、ピボットが選択されていない使用可能なピボットが表示されている、脅威エクスプローラーのすべてのメール ビューの詳細領域のスクリーンショット。](media/te-rtd-all-email-view-details-area-url-clicks-tab-default-view.png)

![[URL のクリック] タブと [URL ドメイン] ピボットが選択されている[脅威エクスプローラーのすべての電子メール] ビューの詳細領域のスクリーンショット。](media/te-rtd-all-email-view-details-area-url-clicks-tab-url-domain-pivot.png)

![[URL のクリック] タブと [クリック判定] ピボットが選択されている [脅威のエクスプローラー] の [すべてのメール] ビューの詳細領域のスクリーンショット。](media/te-rtd-all-email-view-details-area-url-clicks-tab-click-verdict-pivot.png)

![[URL のクリック] タブと [URL] ピボットが選択されている [脅威のエクスプローラー] の [すべてのメール] ビューの詳細領域のスクリーンショット。](media/te-rtd-all-email-view-details-area-url-clicks-tab-url-pivot.png)

![[URL のクリック] タブと [URL ドメインとパス] ピボットが選択されている[脅威エクスプローラーのすべての電子メール] ビューの詳細領域のスクリーンショット。](media/te-rtd-all-email-view-details-area-url-clicks-tab-url-domain-and-path-pivot.png)

![Threat エクスプローラー の [すべてのメール] ビューの [上位 URL] タブでエントリを選択した後の詳細ポップアップのスクリーンショット。](media/te-rtd-all-email-view-top-urls-tab-details-area-url-details-flyout.png)

![[脅威] エクスプローラーの [マルウェア] ビューのスクリーンショット。グラフ、グラフで使用可能なピボット、詳細テーブルのビューが表示されています。](media/te-rtd-malware-view.png)

![マルウェア ファミリ ピボットを使用した脅威エクスプローラーの [マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-malware-view-chart-malware-family-pivot.png)

![Sender ドメイン ピボットを使用した脅威エクスプローラーの [マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-malware-view-chart-sender-domain-pivot.png)

![Sender IP ピボットを使用した脅威エクスプローラーの [マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-malware-view-chart-sender-ip-pivot.png)

![配信アクション ピボットを使用した脅威エクスプローラーの [マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-malware-view-chart-delivery-action-pivot.png)

![検出テクノロジ ピボットを使用した脅威エクスプローラーの [マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-malware-view-chart-detection-technology-pivot.png)

![脅威エクスプローラーの [マルウェア] ビューの詳細領域の [上位のマルウェア ファミリ] タブからマルウェア ファミリを選択した後の詳細ポップアップのスクリーンショット。](media/te-rtd-malware-view-details-area-top-malware-families-details-flyout.png)

![[脅威] エクスプローラーのフィッシング ビューのスクリーンショット。グラフ、グラフで使用可能なピボット、詳細テーブルのビューが表示されています。](media/te-rtd-phish-view.png)

![検出テクノロジ ピボットを使用した脅威エクスプローラーの [フィッシング] ビューのグラフのスクリーンショット。](media/te-rtd-phish-view-chart-detection-technology-pivot.png)

![[脅威] エクスプローラーの [キャンペーン] ビューのスクリーンショット。グラフ、グラフで使用できるピボット、詳細テーブルのビューが表示されています。](media/te-rtd-campaigns-view.png)

![マルウェア ファミリ ピボットを使用した Threat エクスプローラー の [コンテンツ マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-content-malware-view-chart-malware-family-pivot.png)

![検出テクノロジ ピボットを使用した Threat エクスプローラーの [コンテンツ マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-content-malware-view-chart-detection-technology-pivot.png)

![ワークロード ピボットを使用した脅威エクスプローラーの [マルウェア] ビューのグラフのスクリーンショット。](media/te-rtd-content-malware-view-chart-workload-pivot.png)

![[脅威のエクスプローラーとリアルタイム検出] の [コンテンツ] マルウェア ビューの詳細領域の [ドキュメント] ビューからの詳細ポップアップのスクリーンショット。](media/te-rtd-content-malware-view-details-area-documents-tab-filename-flyout.png)

![[脅威] エクスプローラーの URL クリック ビューのスクリーンショット。グラフ、グラフで使用可能なピボット、詳細テーブルのビューが表示されています。](media/te-rtd-url-clicks-view.png)

![Defender ポータルの [脅威] エクスプローラーの [クエリの保存] ポップアップのスクリーンショット。](media/te-rtd-query-save.png)

![[クエリを名前を付けて保存] と [保存されたクエリ設定] を使用できる [Threat エクスプローラー でクエリを保存する] のスクリーンショット。](media/te-rtd-query-save-query-as-saved-query-settings.png)