高度なハンティング クエリをMicrosoft Defender for Endpointから移行する

適用対象:

- Microsoft Defender XDR

高度なハンティング ワークフローをMicrosoft Defender for Endpointから移動し、広範なデータ セットを使用して脅威を事前に検出します。 Microsoft Defender XDRでは、次のような他の Microsoft 365 セキュリティ ソリューションからデータにアクセスできます。

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

注:

ほとんどのMicrosoft Defender for Endpointのお客様は、追加ライセンスなしでMicrosoft Defender XDRを使用できます。 Defender for Endpoint から高度なハンティング ワークフローの移行を開始するには、Microsoft Defender XDRをオンにします。

既存の Defender for Endpoint ワークフローに影響を与えずに移行できます。 保存されたクエリはそのまま残り、カスタム検出ルールは引き続き実行され、アラートが生成されます。 ただし、Microsoft Defender XDRに表示されます。

Microsoft Defender XDRのみのスキーマ テーブル

Microsoft Defender XDR高度なハンティング スキーマには、さまざまな Microsoft 365 セキュリティ ソリューションのデータを含む追加のテーブルが用意されています。 次の表は、Microsoft Defender XDRでのみ使用できます。

| テーブル名 | 説明 |

|---|---|

| AlertEvidence | アラートに関連付けられているファイル、IP アドレス、URL、ユーザー、またはデバイス |

| AlertInfo | Microsoft Defender for Endpoint、Microsoft Defender for Office 365、Microsoft Defender for Cloud Apps、Microsoft Defender for Identityからのアラート、重大度情報と脅威カテゴリを含む |

| EmailAttachmentInfo | メールに添付されたファイルに関する情報 |

| EmailEvents | メールの配信やブロック イベントなど、Microsoft 365 のメール イベント |

| EmailPostDeliveryEvents | Microsoft 365 が受信者メールボックスにメールを配信した後に配信後に発生するセキュリティ イベント |

| EmailUrlInfo | メールの URL に関する情報 |

| IdentityDirectoryEvents | Active Directory (AD) を実行しているオンプレミス ドメイン コントローラーに関連するイベント。 このテーブルでは、ドメイン コントローラー上の ID 関連のイベントとシステム イベントの範囲を説明しています。 |

| IdentityInfo | Microsoft Entra IDを含むさまざまなソースからのアカウント情報 |

| IdentityLogonEvents | Active Directory および Microsoft オンライン サービスでの認証イベント |

| IdentityQueryEvents | ユーザー、グループ、デバイス、ドメインなどの Active Directory オブジェクトのクエリ |

重要

Microsoft Defender XDRでのみ使用できるスキーマ テーブルを使用するクエリとカスタム検出は、Microsoft Defender XDRでのみ表示できます。

DeviceAlertEvents テーブルのマップ

テーブルと AlertEvidence テーブルはAlertInfo、DeviceAlertEventsMicrosoft Defender for Endpoint スキーマ内のテーブルに置き換えられます。 これらの 2 つのテーブルには、デバイス アラートに関するデータに加えて、ID、アプリ、電子メールのアラートに関するデータも含まれています。

次の表を使用して、 および AlertEvidence テーブルの列に列をマップする方法DeviceAlertEventsをAlertInfoチェックします。

ヒント

次の表の列に加えて、テーブルには、 AlertEvidence さまざまなソースからのアラートのより包括的な画像を提供する他の多くの列が含まれています。

すべての AlertEvidence 列を表示する

| DeviceAlertEvents 列 | Microsoft Defender XDRで同じデータを検索する場所 |

|---|---|

AlertId |

AlertInfo テーブルと AlertEvidence テーブル |

Timestamp |

AlertInfo テーブルと AlertEvidence テーブル |

DeviceId |

AlertEvidence テーブル |

DeviceName |

AlertEvidence テーブル |

Severity |

AlertInfo テーブル |

Category |

AlertInfo テーブル |

Title |

AlertInfo テーブル |

FileName |

AlertEvidence テーブル |

SHA1 |

AlertEvidence テーブル |

RemoteUrl |

AlertEvidence テーブル |

RemoteIP |

AlertEvidence テーブル |

AttackTechniques |

AlertInfo テーブル |

ReportId |

この列は、通常、Microsoft Defender for Endpointで他のテーブル内の関連レコードを検索するために使用されます。 Microsoft Defender XDRでは、関連データをテーブルからAlertEvidence直接取得できます。 |

Table |

この列は、通常、他のテーブルの追加のイベント情報のためにMicrosoft Defender for Endpointで使用されます。 Microsoft Defender XDRでは、関連データをテーブルからAlertEvidence直接取得できます。 |

既存のMicrosoft Defender for Endpoint クエリを調整する

Microsoft Defender for Endpointクエリは、テーブルを参照DeviceAlertEventsしない限り、そのまま動作します。 Microsoft Defender XDRでこれらのクエリを使用するには、次の変更を適用します。

-

DeviceAlertEventsをAlertInfoに置き換えます。 -

AlertInfoと のテーブルAlertIdをAlertEvidence結合して、同等のデータを取得します。

元のクエリ

次のクエリでは、Microsoft Defender for Endpoint で を使用DeviceAlertEventsして、powershell.exeに関連するアラートを取得します。

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

変更されたクエリ

次のクエリは、Microsoft Defender XDRで使用するために調整されています。 から DeviceAlertEvents直接ファイル名を確認する代わりに、そのテーブル内の AlertEvidence ファイル名を結合してチェックします。

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

カスタム検出ルールを移行する

Microsoft Defender XDRでMicrosoft Defender for Endpointルールが編集されると、結果のクエリでデバイス テーブルのみが表示される場合、そのルールは引き続き以前と同様に機能します。

たとえば、デバイス テーブルのみを照会するカスタム検出ルールによって生成されたアラートは、Microsoft Defender for Endpointで構成した方法に応じて、引き続き SIEM に配信され、電子メール通知が生成されます。 Defender for Endpoint の既存の抑制ルールも引き続き適用されます。

Defender for Endpoint ルールを編集して、Microsoft Defender XDRでのみ使用できる ID テーブルと電子メール テーブルを照会すると、ルールは自動的にMicrosoft Defender XDRに移動されます。

移行されたルールによって生成されるアラート:

- Defender for Endpoint ポータルに表示されなくなりました (Microsoft Defender セキュリティ センター)

- SIEM への配信を停止するか、電子メール通知を生成します。 この変更を回避するには、Microsoft Defender XDRを介して通知を構成してアラートを取得します。 Microsoft Defender XDR API を使用して、顧客検出アラートまたは関連インシデントの通知を受信できます。

- 抑制ルールをMicrosoft Defender for Endpointしても抑制されません。 特定のユーザー、デバイス、またはメールボックスに対してアラートが生成されないようにするには、対応するクエリを変更して、それらのエンティティを明示的に除外します。

このようにルールを編集すると、そのような変更が適用される前に確認を求められます。

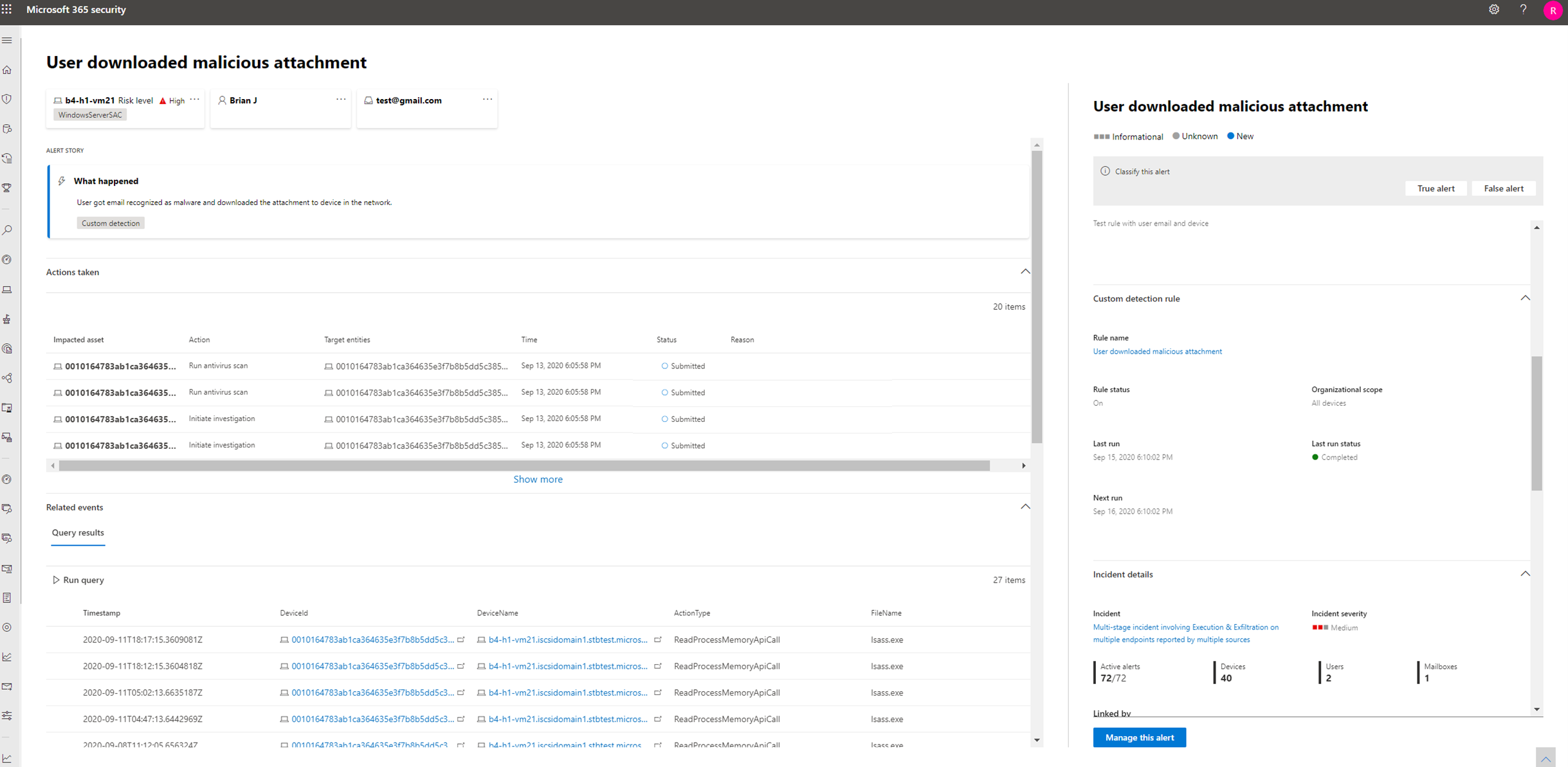

Microsoft Defender XDRのカスタム検出ルールによって生成された新しいアラートは、次の情報を提供するアラート ページに表示されます。

- アラートのタイトルと説明

- 影響を受ける資産

- アラートに応答して実行されるアクション

- アラートをトリガーしたクエリ結果

- カスタム検出ルールに関する情報

DeviceAlertEvents を使用せずにクエリを書き込む

Microsoft Defender XDR スキーマでは、AlertInfoさまざまなソースからのアラートに付随するさまざまな情報セットに対応するために、 テーブルと AlertEvidence テーブルが用意されています。

Microsoft Defender for Endpoint スキーマのテーブルからDeviceAlertEvents取得するために使用したのと同じアラート情報を取得するには、 でServiceSourceテーブルをAlertInfoフィルター処理し、各一意の ID をテーブルにAlertEvidence結合します。これにより、イベントとエンティティの詳細な情報が提供されます。

以下のサンプル クエリを参照してください。

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

このクエリでは、Microsoft Defender for Endpoint スキーマよりもDeviceAlertEvents多くの列が生成されます。 結果を管理しやすい状態に保つために、 を使用 project して、目的の列のみを取得します。 次の例では、調査で PowerShell アクティビティが検出されたときに関心がある可能性がある列をプロジェクトします。

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

アラートに関連する特定のエンティティをフィルター処理する場合は、エンティティの種類 EntityType とフィルター処理する値を指定します。 次の例では、特定の IP アドレスを検索します。

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティにご参加ください: 「Microsoft Defender XDR Tech Community」。