インフラストラクチャ チェーン

重要

2024 年 6 月 30 日、Microsoft Defender 脅威インテリジェンス (Defender TI) スタンドアロン ポータル (https://ti.defender.microsoft.com) は廃止され、アクセスできなくなります。 お客様は、Microsoft Defender ポータルまたはMicrosoft Security Copilotで Defender TI を引き続き使用できます。

詳細情報

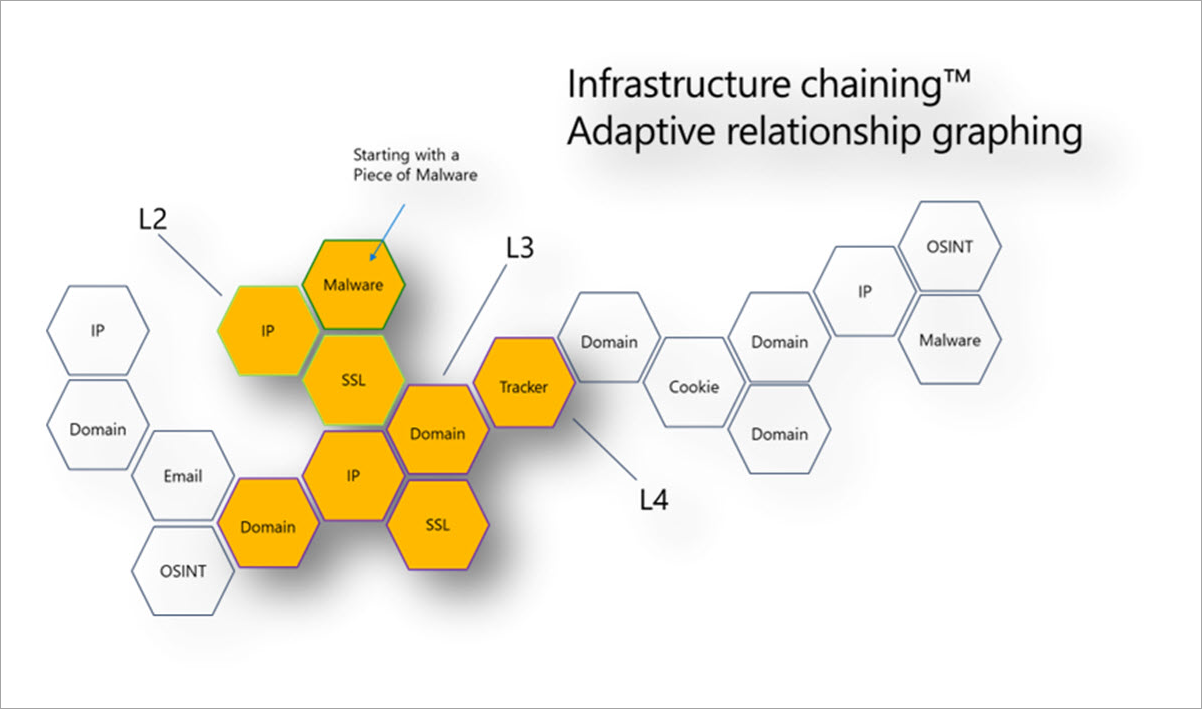

インフラストラクチャ チェーンでは、高度に接続されたデータセット間のリレーションシップを使用して調査を構築します。 このプロセスは脅威インフラストラクチャ分析の中核であり、組織は新しい接続を表示し、同様の攻撃アクティビティをグループ化し、インシデント対応中に前提条件を立証できます。

前提条件

次の Defender TI の記事を確認します。

必要なのは出発点です

攻撃キャンペーンでは、単純なジオ フィルタリングからパッシブ OS フィンガープリントなどの複雑な戦術まで、さまざまな難読化手法が採用されています。 これらの手法は、そのトラック内のポイントインタイム調査を停止する可能性があります。 上の図では、インフラストラクチャ チェーンの概念を強調しています。 データ エンリッチメント機能を使用すると、IP アドレス (場合によってはコマンドと制御サーバー) への接続を試みるマルウェアから始めることができました。 その IP アドレスは、ドメイン名などの共通名を持つ TLS 証明書をホストしている可能性があります。 そのドメインは、コード内に一意のトラッカー (NewRelicID など) が含まれるページに接続されている可能性があります。これは、他の場所で観察した可能性のある他の分析 ID などです。 または、おそらく、ドメインは、調査に光を当てる可能性がある他のインフラストラクチャに歴史的に接続されている可能性があります。 メインの持ち帰りは、コンテキストから取り出された 1 つのデータ ポイントは特に役に立たない可能性がありますが、この他のすべての技術データとの自然なつながりを観察すると、ストーリーをつなぎ合わせ始めることができます。

敵対者の外部からの視点

敵対者の外部からの視点を使用すると、ファイアウォールの外部で動作する継続的に拡大する Web とモバイルプレゼンスを利用できます。

実際のユーザーとして Web およびモバイル プロパティにアプローチして操作すると、Microsoft のクロール、スキャン、機械学習テクノロジを使用して、ユーザー セッション データを収集し、フィッシング、マルウェア、不正なアプリ、不要なコンテンツ、ドメイン侵害を大規模に検出することで、敵対者の回避手法を解除できます。 このアプローチは、敵対者のインフラストラクチャに関連付けられた脅威インテリジェンス、システム タグ、アナリストの分析情報、評判スコアの形で、アクション可能なイベント ベースの脅威アラートとワークフローを提供するのに役立ちます。

脅威データの利用が増えるにつれて、アナリストがデータ セットとそれに対応する脅威を理解するために、より多くのツール、教育、労力が必要になります。 Microsoft Defender 脅威インテリジェンス (Defender TI) は、複数のデータ ソースに 1 つのビューを提供することで、これらの作業を統合します。