オンプレミス展開における Warehouse Management モバイルアプリのサービスベース認証

重要

このトピックで説明されている認証方法は現在非推奨です。 デバイス コード フローで認証を行 う場合は、代わりに行することを強 く推奨します。 非推奨スケジュールなど、この非推奨の詳細については、Dynamics 365 Supply Chain Management で削除または非推奨となった機能 を参照してください。

Active Directory フェデレーション サービス (AD FS) による認証は、モバイル デバイスを Dynamics 365 Finance + Operations (on-premises) 環境で安全に認証する方法を提供します。 Warehouse Management モバイル アプリは、以下のタイプのサービスベース認証をサポートしています:

- 証明書

- クライアント シークレット

接続の設定をインポートする場合は、クライアント シークレットの代わりに証明書を使用することを推奨します。 クライアント シークレットは常に安全に保管されている必要があるため、接続設定ファイル、または QR コードからインポートすることはできません。

各デバイスには、それぞれ固有の証明書またはクライアント シークレットを使用する必要があります。

証明書は、トークンを要求された際に、アプリケーションの ID を証明する秘密として使用することができます。 証明書の公開部分は AD FS アプリケーションのアプリ登録にアップロードされますが、完全な証明書は Warehouse Management モバイル アプリがインストールされている各デバイスに配置する必要があります。 組織では、ローテーションなどの観点から証明書を管理する責任があります。 自己署名付き証明書を使用することはできますが、常にエクスポートされていない証明書を使用する必要があります。

倉庫管理モバイル アプリを実行する各デバイスで、証明書をローカルで使用できるようにする必要があります。 Intune を使用している場合に、Intune 管理デバイスの証明書を管理する方法については、サービス ベース認証用モバイルアプリの大量展開 を参照してください。

AD FS でアプリケーション エントリを作成する

AD FS および Finance + Operations (on-premises) 間で認証を正常に交換するために、AD FS アプリケーション グループの下の AD FS にアプリケーション エントリを登録する必要があります。 このアプリケーション エントリを作成するには、AD FS がインストールされているマシンで次の Windows PowerShell コマンドを実行します。 ユーザー アカウントには、AD FS を管理するための十分なアクセス許可が必要です。

Windows PowerShell コンソール ウィンドウで、以下のコマンドを実行してアプリケーション エントリを作成します。

Add-AdfsClient -Name 'Dynamics 365 Finance - Warehousing' -ClientId ([guid]::NewGuid()) -ClientType Confidential -GenerateClientSecret -RedirectUri '\<Resource URL\>'<リソース URL> は 、たとえば

https://ax.d365ffo.onprem.contoso.com、Finance + Operations (on-premises) へのアクセスに使用する URL などと置き換えます。受信した値を保存します。

アプリケーションへのアクセス許可を付与するには、次のコマンドを実行します。

Grant-AdfsApplicationPermission -ClientRoleIdentifier '\<Client ID received in previous steps\>' -ServerRoleIdentifier '\<Resource URL\>' -ScopeNames 'openid'

Finance + Operations (on-premises) でのモバイル デバイス ユーザー アカウントの設定

Finance + Operations (on-premises) でAD FS アプリケーションを使用するには、次の手順に従います。

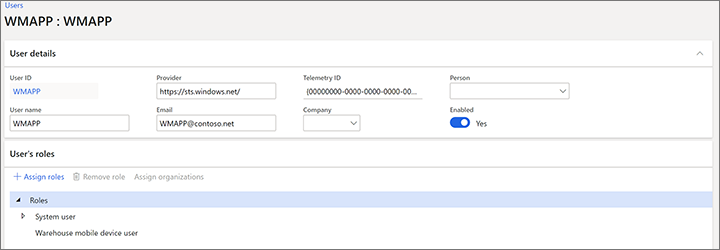

倉庫管理モバイル アプリで使用するユーザーの資格情報に対応するユーザーを作成します。

- Finance + Operations (on-premises) で、システム管理>ユーザー>ユーザー に移動します。

- ユーザーを作成します。

- ユーザーに倉庫のモバイル デバイス ユーザーのロールを割り当てます。

AD FS アプリケーションと Warehouse Management モバイル アプリのユーザーを関連付けます:

- システム管理>設定>Microsoft Entra ID アプリケーション の順に移動します。

- アクション ウィンドウで新規を選択して、ラインを追加します。

- クライアント ID フィールドに、AD FS で Web サービス アプリケーションをセットアップしたときにメモしたクライアント ID を入力します。

- 名前フィールドに、名前を入力します。

- ユーザー IDフィールドで、作成したユーザー ID を選択します。

ヒント

これらの設定を使用する 1 つの方法は、物理デバイスごとに AD FS でクライアントを作成し、各クライアント ID を Microsoft Entra ID アプリケーション ページに追加することです。 また、デバイスを紛失した場合は、そのデバイスのクライアント ID を削除することで、Finance + Operations (on-premises) へのアクセスを簡単に解除することができます。 (この方法が有効なのは、後述するように、各デバイスに保存されている接続認証情報にクライアント ID が指定されているためです。)

また、各クライアント ID の既定の言語、数値フォーマット、タイムゾーンの設定は、ここにマッピングされている ユーザー ID の値に設定されている環境設定によって確立されます。 そのため、これらの環境設定を利用して、クライアント ID に基づいて、各デバイスやデバイスのコレクションの既定の設定を設定できます。 ただし、これらの既定の設定は、作業者がデバイスにサインインする際に使用する 倉庫アプリのユーザー アカウント にも定義されている場合は、上書きされます。 (詳細については、作業者のモバイル デバイスのユーザー アカウントを参照してください。)

証明書またはクライアントの接続を使用して認証を行うデバイスのアクセスの削除

デバイスが紛失したりセキュリティが侵害された場合、デバイスの Finance + Operations (on-premises) へのアクセスする能力を削除する必要があります。 次の手順は、証明書またはクライアント クライアントの署名によって認証を行うデバイスのアクセスを取り除く場合に推奨されるプロセスを示しています。

システム管理>設定>Microsoft Entra ID アプリケーション の順に移動します。

アクセス権を削除するデバイスに該当する行を削除します。 後の手順で必要となるため、削除されたデバイスに使用されていたクライアント ID をメモしておきます。

クライアント ID を 1 つしか登録しておらず、複数のデバイスが同じクライアント ID を使用している場合は、それらのデバイスに新しい接続設定をプッシュする必要があります。 これを行わない場合は、アクセス権が失われます。

AD FS 管理ツールを開きます。

左のナビゲーション ウィンドウで、アプリケーション グループ を選択し、Finance + Operations (on-premises) に対応するアプリケーション グループを選択します。

サーバー アプリケーション グループで、手順 2 でメモしたクライアント ID に対応するクライアント ID を見つけて選択します。

右下の 削除 を選択します。

適用を選択します。