セキュリティの概要

Microsoft eCDN は M365 準拠のサービスです。 つまり、他の M365 サービスによって維持されているのと同じセキュリティ標準に従います。

このドキュメントでは、ビデオ ストリーミング配信に適用されるセキュリティに固有のいくつかの記事について説明します。

Microsoft eCDN はハイブリッド ソリューションです。つまり、Microsoft eCDN は従来の HTTP サーバーと組み合わせて使用されますが、既存のセキュリティ インフラストラクチャ (トークン、キー、Cookie など) は既に用意されています。

通信の観点では、次の 2 つのメイン通信チャネルがあります。

ピア間。ピアは WebRTC データ チャネルを介して相互に接続されます。これは、DTLS 暗号化経由で SCTP プロトコルを使用するセキュリティで保護されたトンネルです。

TLS 暗号化を使用するセキュリティで保護された WebSocket 接続を介して、各ビューアーと Microsoft eCDN バックエンドの間。

どちらのチャネルも業界標準のネットワーク セキュリティ プロトコルを使用するため、2 人のビューアー間で送信されるデータも、各ビューアーとサービスのバックエンド間で送信されたメタデータも侵害される可能性もありません。

上記に加えて、サービスには、以下に説明する個々の要件に基づいて有効にできる追加のセキュリティ機能があります。

ビューアー認証

通常、どのビューアーでも Microsoft eCDN バックエンドに接続し、P2P ネットワークに参加できます。 これはほとんどのユース ケースで許容されますが、一部のお客様は、サービスに接続できるビューアーを制限することを好む場合があります。

このような場合、バックエンドは、コンテンツ プロバイダー側に既に存在する可能性がある認証メカニズムに加えて、ビューアーを直接認証できます。 Microsoft eCDN の認証メカニズムにより、承認されていない閲覧者が、ピアツーピア ネットワーク上に存在するコンテンツやメタデータにアクセスできなくなります。

ドメイン許可リスト

最も望ましくない視聴者がピアリングに参加するのをブロックする最も高速で簡単な方法は、ビューアーがサービスのバックエンドに接続できる特定のドメインを明示的に許可することです。 これは、許可されていない他のドメインからサービスに接続しようとするビューアーがブロックされることを意味します。

ステップ バイ ステップ ガイド:

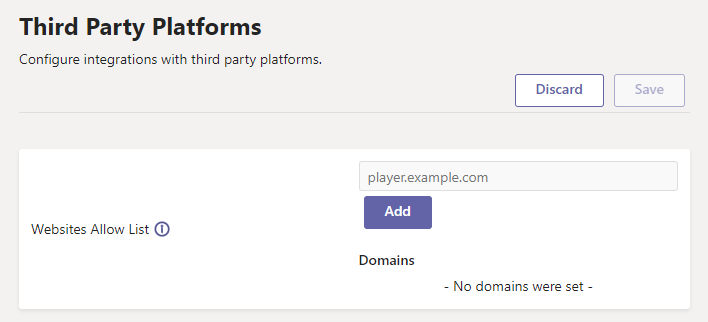

管理コンソールの [サード パーティ プラットフォーム] 構成ページに移動します。

次に示すように、[Web サイトの許可リスト] ボックスにドメイン (サービス スクリプトが読み込まれるドメイン) を追加します。

手順は以上です。 一覧にないドメインのテナント ID を使用してサービスに接続しようとするビューアーはブロックされます。

エンド ユーザー IP 許可リスト

管理者が不要な閲覧者のピアリングへの参加をブロックできるもう 1 つの手段は、定義済みのパブリック IP リストからのサービスへのアクセスのみを許可することです。 これは上記の "ドメイン許可リスト" 機能に似ていますが、今回は閲覧者のパブリック IP を許可リストに登録します。

ステップ バイ ステップ ガイド:

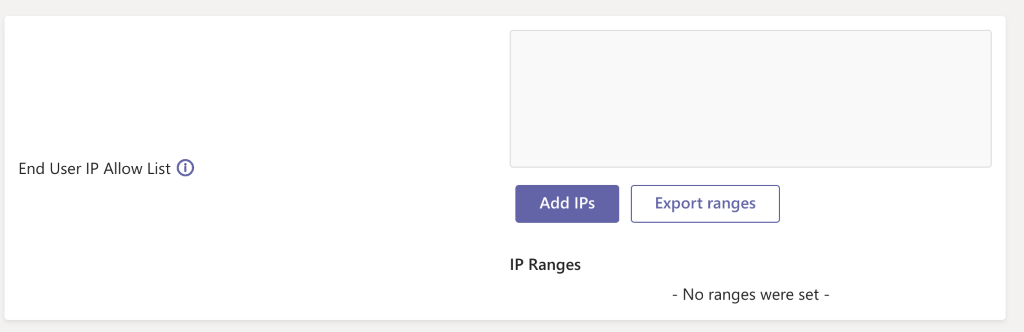

管理コンソールの [セキュリティ構成] ページに移動します。

次に示すように、サポートされているいずれかの形式の [エンド ユーザー IP 許可リスト] ボックスに、目的のパブリック IP または IP 範囲を追加します。

手順は以上です。 許可されていない IP を使用してテナント ID を使用してサービスに接続しようとするビューアーはブロックされます。

サポートされている形式:

[単一 IP ] - 新しい行に各 IP を入力するか、各行の後にある [IP の追加] ボタンをクリックして 1 つずつ追加します。 例: 1.1.1.1

CIDR - 許可リストに含める IP 範囲を表す CIDR を入力します。 例: 1.1.1.1/24

JSON を除くすべての形式 (単独で追加する必要があります) は、それらを新しい行で区切ることで混合して一致させることができます。

コンテンツ保護

ほとんどのプラットフォームには、不要なビューアーへのアクセスを防ぐことでストリームを保護する複数の方法があります。 Microsoft eCDN はこれを認識するため、既存のコンテンツ保護メカニズムは変更されません。

Microsoft eCDN を使用しない場合と同様に、各ユーザーはサーバーに対して自分自身を認証する必要があります。認証に成功した場合にのみ、サーバーはマニフェスト ファイルをビューアーに送信します。これにより、ストリームを再生するためのセグメントの要求が開始されます。

最も一般的な保護スキームの一覧を次に示します。

セッション開始時の認証

この場合、すべてのセッションはサーバーから開始され、ビューアーに資格情報の入力を求められます。 これらの資格情報が有効な場合、サーバーはマニフェスト ファイルをビューアーに送信し、ビデオ プレーヤーは HTTP サーバーからのセグメントと追加のマニフェストの要求を開始します。 Microsoft eCDN はこの検証プロセスにそれ自体を挿入せず、Microsoft eCDN が展開されているかどうかに関係なく、ビューアーは同じ認証ゲートを通過する必要があります。 特定のストリームをwatchする権限を持つ視聴者のみが、そのストリームの P2P 共有に参加でき、実際にストリームを視聴している間にのみ共有できます。

マニフェスト URI トークン化

Microsoft eCDN は、マニフェスト レベルに存在する既存の URI トークン化メカニズムにも準拠しています。

Microsoft eCDN では、すべてのマニフェスト要求が HTTP サーバーに直接送信されるため、検証は同じ方法でプラットフォーム バックエンドで行われます。

URI タイミング トークン化

この場合、マニフェスト URL には追加のトークンがあり、ビューアーのユーザー エージェントに関する詳細 (IP アドレス、有効期限など) がエンコードされます。 悪意のあるユーザーは、未承認のビューアーにマニフェスト URL を配布できますが、マニフェスト URL がトークン化され、HTTP サーバーが検証の試行を拒否するため、IP アドレスまたはその他のユーザー エージェントの不一致、または期限切れのため、これらのビューアーはストリームにアクセスできません。 Microsoft eCDN では、すべてのマニフェスト要求が HTTP サーバーに直接送信されるため、検証が侵害されることはありません。

暗号化

コンテンツ暗号化では、ユーザーは既存の認証を行い、復号化キーにアクセスする必要があります。 Microsoft eCDN は暗号化解除キーにアクセスできないため、分散と保護の方法は変更されません。 Microsoft eCDN は、さまざまなコンテンツ保護スキームに依存せず、AES-128 などの標準をサポートしています。

たとえば、AES-128 暗号化で保護されている HLS ストリームでは、未承認のビューアーは復号化キーにアクセスできないため、ストリームをwatchできません。

キーは、マニフェストを使用したり、ページにバンドルしたり、カスタム コードで動的に要求したりするなど、さまざまな方法でエンド ユーザーに送信できます。

Microsoft eCDN はこのプロセスにそれ自体を挿入せず、Microsoft eCDN が展開されているかどうかに関係なく、同じメカニズムを使用してキーがビデオ プレーヤーに配信されます。

Drm

DRM ユース ケースは暗号化のユース ケースに似ています。唯一の違いは、ライセンスとキーが、放送局ではなく DRM メカニズムによって配布される点です。 ここでも、Microsoft eCDN はライセンスまたはキーの配布を妨げないため、ライセンスやキーを侵害しません。