Google ワークスペースとMicrosoft Entra ID間のフェデレーションを構成する

この記事では、Microsoft Entra IDの ID プロバイダー (IdP) として Google ワークスペースを構成するために必要な手順について説明します。

構成が完了すると、ユーザーは Google ワークスペースの資格情報を使用してMicrosoft Entra IDにサインインできます。

前提条件

Microsoft Entra IDの IdP として Google ワークスペースを構成するには、次の前提条件を満たす必要があります。

- 1 つまたは複数のカスタム DNS ドメイン (つまり、*.onmicrosoft.com 形式ではないドメイン) を持つMicrosoft Entra テナント

- フェデレーション ドメインがまだMicrosoft Entra IDに追加されていない場合は、DNS ドメインにアクセスして DNS レコードを作成する必要があります。 これは、DNS 名前空間の所有権を確認するために必要です

- Microsoft Entra 管理センターを使用してカスタム ドメイン名を追加する方法について説明します

- 少なくとも外部 ID プロバイダー管理者としてMicrosoft Entra 管理センターにアクセスする

- スーパー管理者権限を持つアカウントを使用した Google ワークスペースへのアクセス

フェデレーションをテストするには、次の前提条件を満たす必要があります。

- ユーザーが既に作成されている Google ワークスペース環境

重要

ユーザーには、Google ワークスペースで定義された電子メール アドレスが必要です。これは、Microsoft Entra IDのユーザーと一致させるために使用されます。 ID 照合の詳細については、「Microsoft Entra IDでの ID 照合」を参照してください。

- 個々のMicrosoft Entra アカウントが既に作成済み: 各 Google ワークスペース ユーザーには、Microsoft Entra IDで定義されている一致するアカウントが必要です。 これらのアカウントは、通常、次のような自動化されたソリューションを使用して作成されます。

- School Data Sync (SDS)

- Microsoft Entraオンプレミス AD DS を使用した環境の Connect Sync

- Microsoft Graph APIを呼び出す PowerShell スクリプト

- IdP が提供するプロビジョニング ツール - Google ワークスペースでは自動プロビジョニングが提供されます

Microsoft Entra IDの IdP として Google ワークスペースを構成する

スーパー管理者権限を持つアカウントで Google ワークスペース 管理 コンソールにサインインする

[アプリ > Web アプリとモバイル アプリ] を選択します

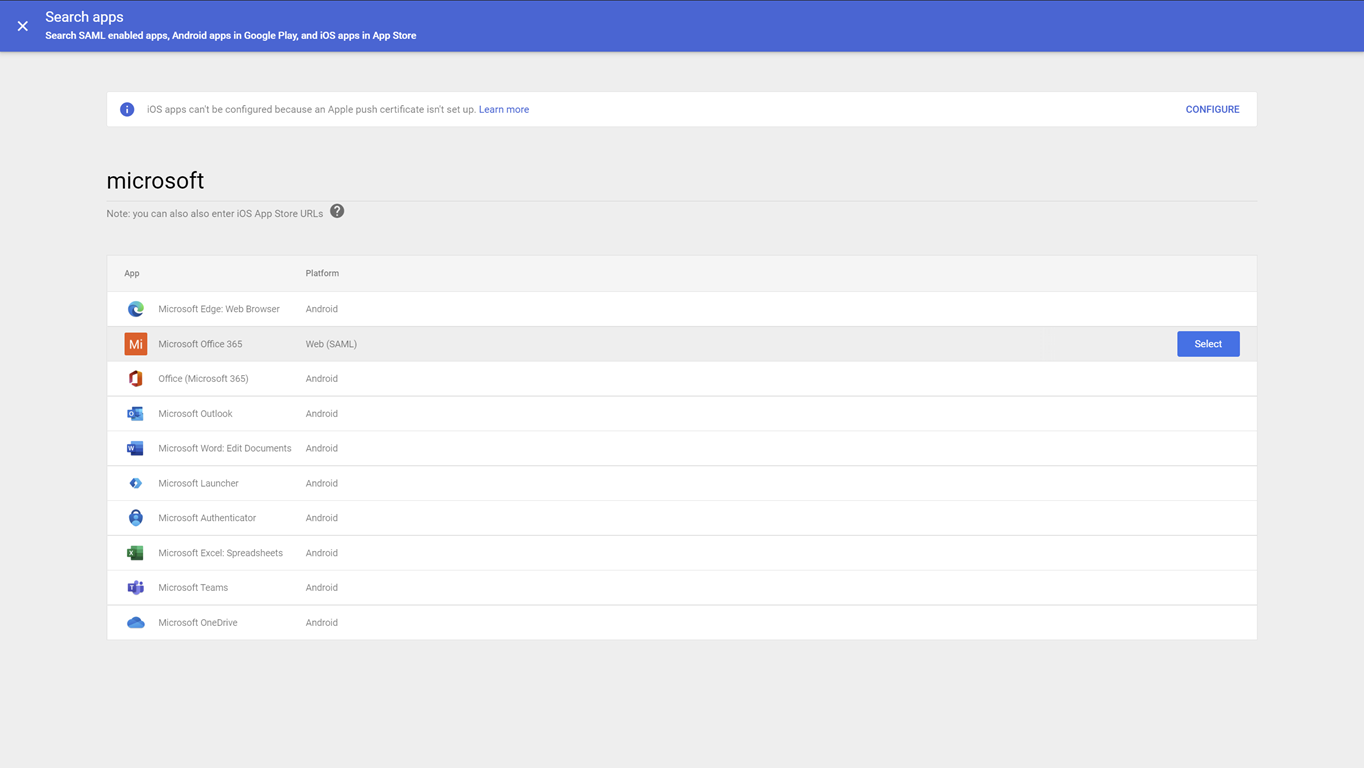

[ アプリの追加] > [アプリを検索 して microsoft を検索する] を選択 します

検索結果ページで、Microsoft Office 365 - Web (SAML) アプリにカーソルを合わせ、[Google ワークスペースを示すスクリーンショットの選択] を選択

Google ID プロバイダーの詳細ページで、[メタデータのダウンロード] を選択し、後でMicrosoft Entra IDを設定するために使用されるため、IdP メタデータ - GoogleIDPMetadata.xml - ファイルが保存される場所を書き留めます。

[サービス プロバイダーの詳細] ページで、次の手順を実行します。

- [Signed response]\(署名済み応答\) オプションを選択します

- 名前 ID 形式が PERSISTENT に設定されていることを確認します

- Microsoft Entra IDでのMicrosoft Entraユーザーのプロビジョニング方法によっては、名前 ID マッピングの調整が必要になる場合があります

Google の自動プロビジョニングを使用している場合は、[基本情報] > [プライマリ メール] を選択します - [ 続行] を選択します

[属性マッピング] ページで、Google 属性を Microsoft Entra 属性にマップします

Google ディレクトリ属性 Microsoft Entra属性 基本情報: プライマリ Email アプリ属性: IDPEmail 重要

Microsoft Entraユーザー アカウントのメールが Google ワークスペースのメールと一致していることを確認する必要があります。

[完了] を選択します

アプリが構成されたので、Google ワークスペースのユーザーに対してアプリを有効にする必要があります。

- スーパー管理者権限を持つアカウントで Google ワークスペース 管理 コンソールにサインインする

- [アプリ > Web アプリとモバイル アプリ] を選択します

- [Microsoft Office 365] を選択します

- [ ユーザー アクセス] を選択します

- [保存] >すべてのユーザーに対して [オン] を選択します

Google ワークスペースのサービス プロバイダー (SP) としてMicrosoft Entra IDを構成する

Microsoft Entra IDの構成は、カスタム DNS ドメインの認証方法の変更で構成されます。 この構成は、PowerShell を使用して行うことができます。

Google ワークスペースからダウンロードした IdP メタデータ XML ファイルを使用して、次のスクリプトの $DomainName 変数を環境に合わせて変更し、PowerShell セッションで実行します。 Microsoft Entra IDに対する認証を求められたら、少なくとも外部 ID プロバイダー管理者としてサインインします

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

$domainId = "<your domain name>"

$xml = [Xml](Get-Content GoogleIDPMetadata.xml)

$cert = -join $xml.EntityDescriptor.IDPSSODescriptor.KeyDescriptor.KeyInfo.X509Data.X509Certificate.Split()

$issuerUri = $xml.EntityDescriptor.entityID

$signinUri = $xml.EntityDescriptor.IDPSSODescriptor.SingleSignOnService | ? { $_.Binding.Contains('Redirect') } | % { $_.Location }

$signoutUri = "https://accounts.google.com/logout"

$displayName = "Google Workspace Identity"

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"

$domainAuthParams = @{

DomainId = $domainId

IssuerUri = $issuerUri

DisplayName = $displayName

ActiveSignInUri = $signinUri

PassiveSignInUri = $signinUri

SignOutUri = $signoutUri

SigningCertificate = $cert

PreferredAuthenticationProtocol = "saml"

federatedIdpMfaBehavior = "acceptIfMfaDoneByFederatedIdp"

}

New-MgDomainFederationConfiguration @domainAuthParams

構成が正しいことを確認するには、次の PowerShell コマンドを使用します。

Get-MgDomainFederationConfiguration -DomainId $domainId |fl

ActiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

DisplayName : Google Workspace Identity

FederatedIdpMfaBehavior : acceptIfMfaDoneByFederatedIdp

Id : 3f600dce-ab37-4798-9341-ffd34b147f70

IsSignedAuthenticationRequestRequired :

IssuerUri : https://accounts.google.com/o/saml2?idpid=<GUID>

MetadataExchangeUri :

NextSigningCertificate :

PassiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

PreferredAuthenticationProtocol : saml

PromptLoginBehavior :

SignOutUri : https://accounts.google.com/logout

SigningCertificate : <BASE64 encoded certificate>

AdditionalProperties : {}

Google ワークスペースとMicrosoft Entra IDの間のフェデレーション認証を確認する

プライベート ブラウザー セッションから、[ https://portal.azure.com ] に移動し、Google ワークスペース アカウントでサインインします。

ユーザー名として、Google ワークスペースで定義されているメールを使用します

ユーザーが Google ワークスペースにリダイレクトされてサインインする

Google ワークスペース認証後、ユーザーはMicrosoft Entra IDにリダイレクトされ、サインインします