エンタイトルメント管理でアクセス パッケージの自動割り当てポリシーを構成する

Microsoft Entra の一部である Microsoft Entra ID では、ユーザーのプロパティに基づいてアクセス パッケージ割り当てを決定するルールを使用できます。 エンタイトルメント管理では、アクセス パッケージに複数のポリシーを設定でき、各ポリシーでは、ユーザーがアクセス パッケージへの割り当てを取得する方法と、その期間を設定します。 管理者であるユーザーは、自動的に割り当てを作成および削除するためにエンタイトルメント管理が従うメンバーシップ ルールを指定することで、自動割り当てのポリシーを確立できます。 動的グループと同様に、自動割り当てポリシーが作成されると、ユーザー属性はポリシーのメンバーシップ ルールとの一致について評価されます。 ユーザーの属性が変更されると、アクセス パッケージ内のこれらの自動割り当てポリシー ルールがメンバーシップの変更に対して処理されます。 ユーザーへの割り当ては、ルールの条件を満たしているかどうかに応じて追加または削除されます。

アクセス パッケージには最大 1 つの自動割り当てポリシーを含めることができます。ポリシーを作成できるのは管理者のみです。 (カタログ所有者とアクセス パッケージ マネージャーは、自動割り当てポリシーを作成できません。)

この記事では、既存のアクセス パッケージのアクセス パッケージ自動割り当てポリシーを作成する方法について説明します。

開始する前に

アクセス割り当てのスコープ内にあるユーザーには、属性を指定しておく必要があります。 アクセス パッケージ割り当てポリシーのルール条件で使用できる属性は、サポートされているプロパティと、拡張機能属性とカスタム拡張機能プロパティの記事に記載されている属性です。 これらの属性は、ユーザー、SuccessFactors、Microsoft Entra Connect クラウド同期、Microsoft Entra Connect Sync などの人事システムにパッチすることで、Microsoft Entra ID に取り込むことができます。ルールには、ポリシーごとに最大 15,000 人のユーザーを含めることができます。

ライセンス要件

この機能を使用するには、Microsoft Entra ID Governance または Microsoft Entra スイートのライセンスが必要です。 要件に適したライセンスを見つけるには、「Microsoft Entra ID ガバナンス ライセンスの基礎」をご覧ください。

自動割り当てポリシーを作成する

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

アクセス パッケージのポリシーを作成するには、アクセス パッケージの [ポリシー] タブから開始する必要があります。アクセス パッケージの新しい自動割り当てポリシーを作成するには、次の手順に従います。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[アクセス パッケージ] の順に移動します。

[アクセス パッケージ] ページで、アクセス パッケージを開きます。

[ポリシー]、[自動割り当てポリシーの追加] の順に選択して、新しいポリシーを作成します。

最初のタブで、ルールを指定します。 編集を選択します。

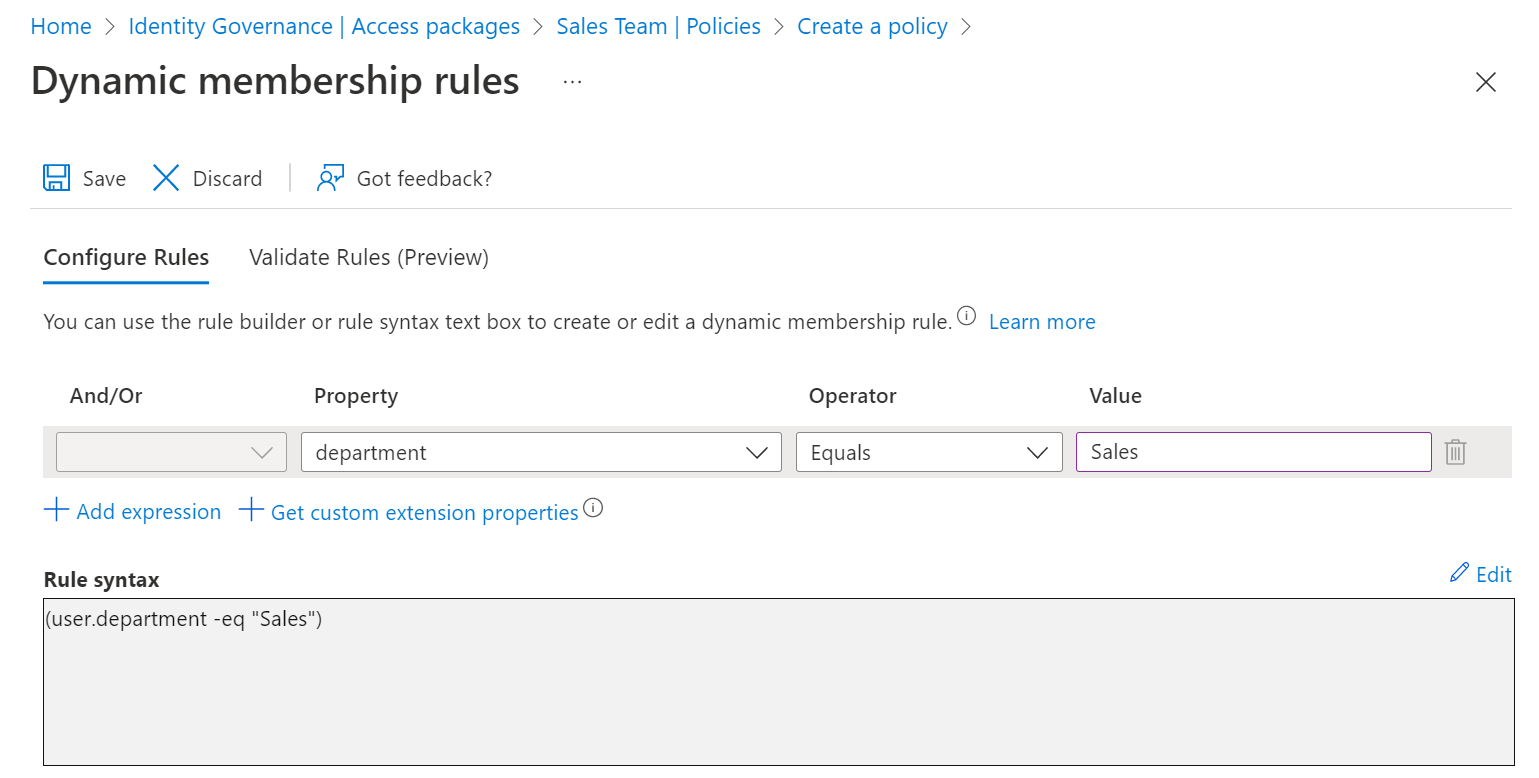

メンバーシップ ルール ビルダーを使用するか、ルール構文テキスト ボックスで [編集] をクリックして、動的メンバーシップ グループのルールを指定します。

Note

ルール ビルダーでは、テキスト ボックスで構築した一部のルールを表示できない場合があります。また、現在、ルールを検証するには、グローバル管理者の役割が自分に割り当てられている必要があります。 詳細については、Microsoft Entra 管理センターのルール ビルダーに関する記事を参照してください。

[保存] を選択して動的メンバーシップ グループのルール エディターを閉じます。

既定では、割り当てを自動的に作成または削除するチェック ボックスはオンのままになっているはずです。

ユーザーがスコープの外に出た後も一定の期間だけユーザーにアクセスを維持してもらう場合、期間を時間または日数を指定できます。 たとえば、ある社員が営業部門を辞めるとき、その人物が引き続きアクセスを 7 日間維持できるようにすることで、営業アプリを使えるようにし、そのアプリに含まれるリソースの所有権を別の社員に移させたいということがあります。

[次へ] を選択し、[カスタム拡張機能] タブを開きます。

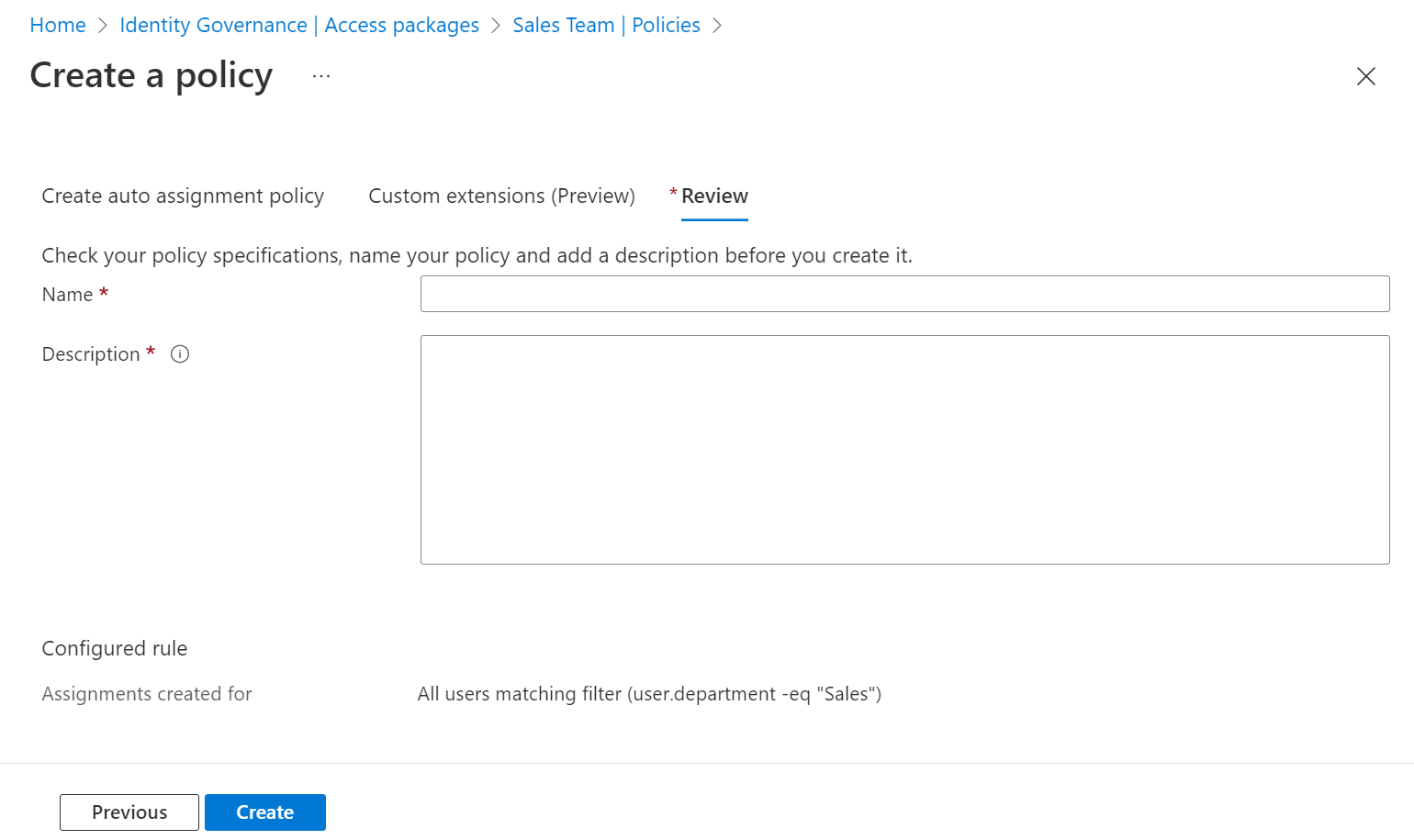

ポリシーでアクセスを割り当てたり削除したりするときに実行する必要のあるカスタム拡張機能がカタログにある場合は、このポリシーにその拡張機能を追加できます。 その次を選択して [レビュー] タブを開きます。

ポリシーの名前と説明を入力します。

[作成] を選択してポリシーを保存します。

Note

この段階で、エンタイトルメント管理によって、スコープ内のユーザーを評価するために、各ポリシーに対応する動的セキュリティ グループが自動的に作成されます。 このグループは、エンタイトルメント管理自体以外は変更しないでください。 また、このグループはエンタイトルメント管理によって自動的に変更または削除されるので、他のアプリケーションやシナリオではこのグループを使用しないでください。

Microsoft Entra ID は、このルールのスコープ内にある組織内のユーザーを評価し、アクセス パッケージへの割り当てをまだ持っていないユーザー用に割り当てを作成します。 ポリシーでは、ルールに最大 15,000 人のユーザーを含めることができます。 評価が行われるまで、または、その後ユーザーの属性に行なわれる更新がアクセス パッケージの割り当てに反映されるまで、数分かかる場合があります。

プログラムで自動割り当てポリシーを作成する

プログラムで自動割り当て用のアクセス パッケージ割り当てポリシーを作成するには、2 つの方法 (Microsoft Graph の使用と、Microsoft Graph 用の PowerShell コマンドレットの使用) があります。

Graph を使用してアクセス パッケージ割り当てポリシーを作成する

Microsoft Graph を使用して、ポリシーを作成できます。 委任された EntitlementManagement.ReadWrite.All アクセス許可を持つアプリケーション、またはカタログ ロール内のアプリケーションや EntitlementManagement.ReadWrite.All アクセス許可を持つアプリケーションを有する適切なロールのユーザーは、assignmentPolicy の作成 API を呼び出すことができます。 要求ペイロードに、ポリシーの displayName、description、specificAllowedTargets、automaticRequestSettings、accessPackage プロパティを含めます。

PowerShell を使用してアクセス パッケージ割り当てポリシーを作成する

ポリシーは、PowerShell で Identity Governance 用の Microsoft Graph PowerShell コマンドレット モジュール バージョン 1.16.0 以降のコマンドレットを使用して作成することもできます。

以下のスクリプトは、v1.0 プロファイルを使用して、アクセス パッケージに対する自動割り当てのポリシーを作成する方法を示しています。 その他の例については、assignmentPolicy の作成に関する記事と「PowerShell を使用して 1 つのロールを持つアプリケーションのエンタイトルメント管理でアクセス パッケージを作成する」を参照してください。

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams