リスク データをエクスポートする方法

Microsoft Entra ID は、定義された期間にわたるレポートとセキュリティ信号を格納します。 リスク情報に関しては、その期間が十分ではない場合があります。

| レポート/信号 | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|

| 監査ログ | 7 日 | 30 日 | 30 日 |

| サインイン | 7 日 | 30 日 | 30 日 |

| Microsoft Entra 多要素認証の使用 | 30 日 | 30 日 | 30 日 |

| リスクの高いサインイン | 7 日 | 30 日 | 30 日 |

この記事では、長期保存と分析のために Microsoft Entra ID 保護からリスク データをエクスポートする方法について説明します。

前提条件

リスク データを保存および分析用にエクスポートするには、次のものが必要です。

- Log Analytics ワークスペース、Azure イベント ハブ、または Azure ストレージ アカウントを作成するための Azure サブスクリプション。 Azure サブスクリプションを持っていない場合は、無料試用版にサインアップできます。

- Microsoft Entra テナントの全般的な診断設定を作成するためのセキュリティ管理者のアクセス権。

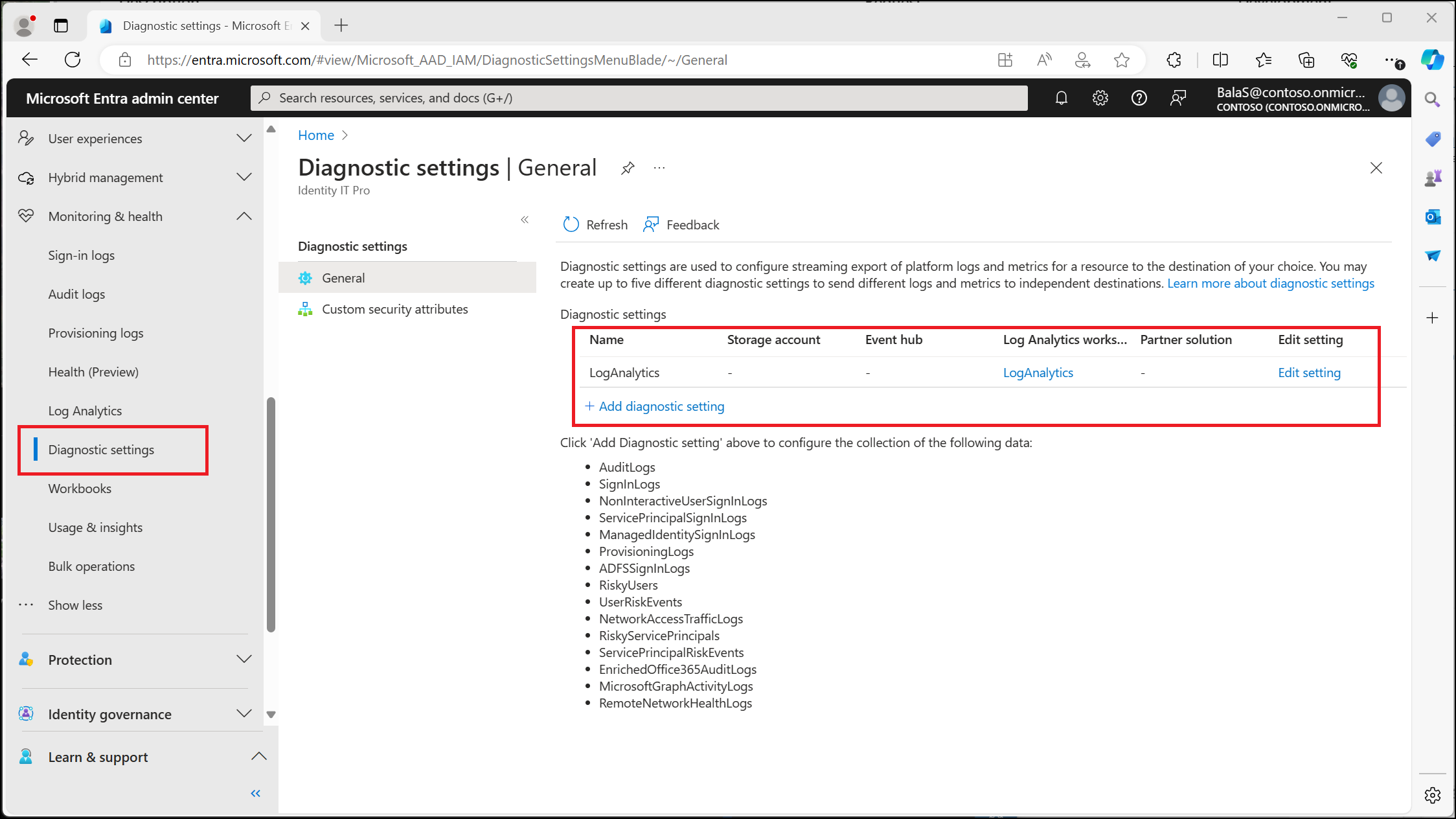

診断設定

組織は、Microsoft Entra ID で診断設定を構成してデータをエクスポートすることにより、RiskyUsers、UserRiskEvents、RiskyServicePrincipals、および ServicePrincipalRiskEvents データを保存またはエクスポートできます。 Log Analytics ワークスペースとデータの統合、ストレージ アカウントへのデータのアーカイブ、イベント ハブへのデータのストリーミング、またはパートナー ソリューションへのデータの送信を実行できます。

診断設定を構成するには、その前にログのエクスポートのために選択したエンドポイントを設定する必要があります。 ログの保存と分析に使用できるメソッドの概要については、「Microsoft Entra ID でアクティビティ ログにアクセスする方法」を参照してください。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

[Identity] (ID)>[監視と正常性]>[診断設定] の順に移動します。

[+ 診断設定の追加] を選択します。

[診断設定の名前] を入力し、ストリーミングするログ カテゴリを選択し、以前に構成した保存先を選択して、[保存] を選択します。

選択した保存先にデータが表示されるまで、約15分ほど待つ必要がある場合があります。 詳細については、「Microsoft Entra 診断設定を構成する方法」を参照してください。

Log Analytics

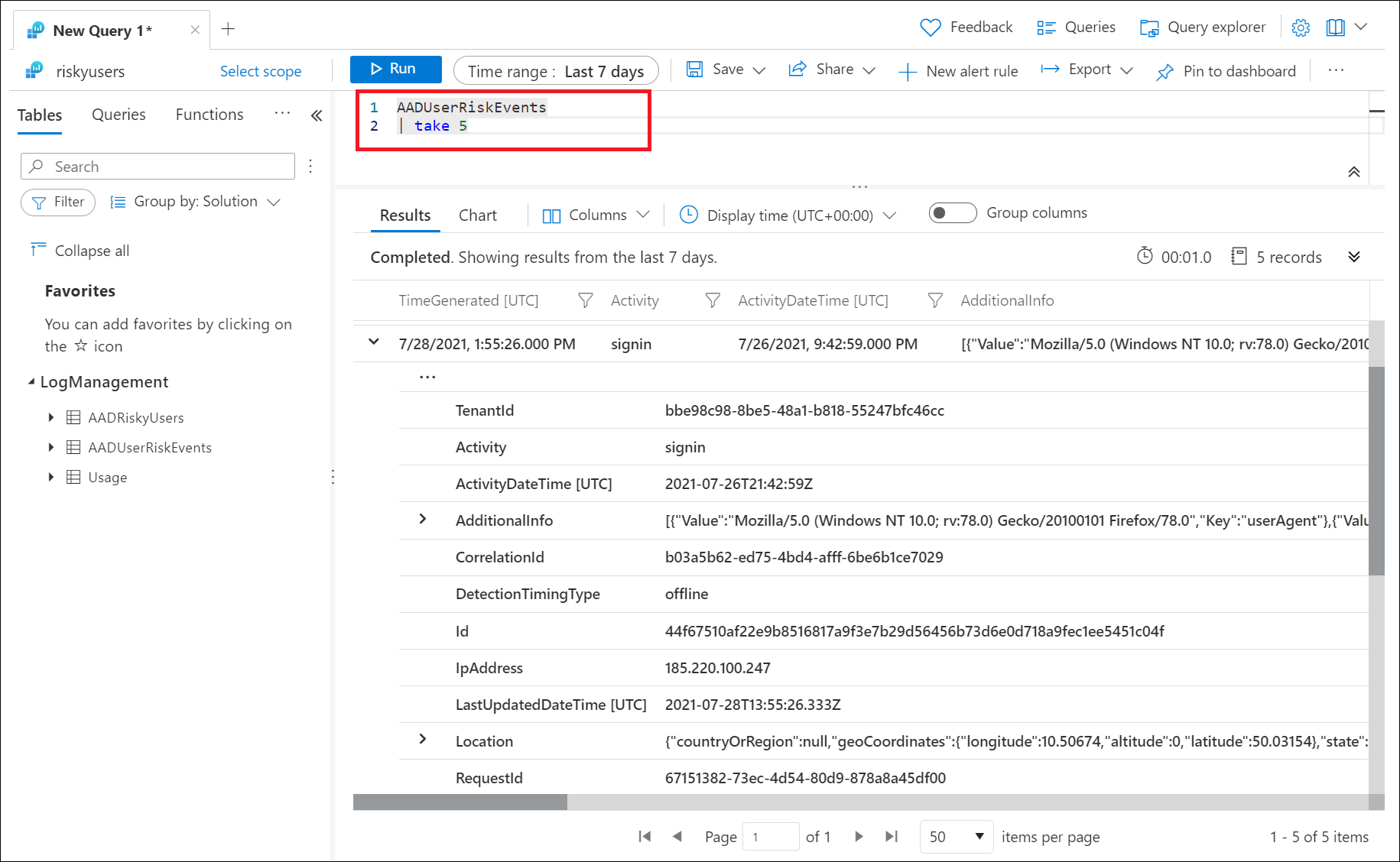

リスク データを Log Analytics と統合することで、強力なデータ分析と可視化機能が提供されます。 Log Analytics を使用してリスク データを分析するための大まかなプロセスは次のとおりです。

データをエクスポートしてクエリを実行するには、その前に Log Analytics ワークスペースを構成する必要があります。 Log Analytics ワークスペースを構成し、診断設定を使用してデータをエクスポートしたら、[Microsoft Entra 管理センター]>[ID]>[監視と正常性]>[Log Analytics] に移動します。 その後、Log Analytics を使用して、組み込みまたはカスタムの Kusto クエリを使用してデータのクエリを実行できます。

次のテーブルでは、Microsoft Entra ID 保護の管理者を対象としています。

- RiskyUsers - 危険なユーザー レポートなどのデータを提供します。

- UserRiskEvents - リスク検出レポートなどのデータを提供します。

- RiskyServicePrincipals - 危険なワークロード IDレポートのようなデータを提供します。

- ServicePrincipalRiskEvents - ワークロード ID の検出レポートのようなデータを提供します。

メモ

Log Analytics では、ストリーミング中のデータのみが可視化されます。 Microsoft Entra ID からのイベントの送信を有効にする前のイベントは表示されません。

サンプル クエリ

前の画像では、トリガーされた最新の 5 つのリスク検出を示すため、次のクエリが実行されました。

AADUserRiskEvents

| take 5

もう 1 つのオプションは、AADRiskyUsers テーブルに対してクエリを実行して、危険なユーザーをすべて表示する方法です。

AADRiskyUsers

リスクの高いユーザーの数を日別に表示します。

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

リスクが高く、修復または無視されない検出について、ユーザー エージェント文字列などの有用な調査の詳細を表示します。

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

AADUserRiskEvents ログと AADRisky Users ログに基づいて、リスク ベースのアクセス ポリシーの影響分析のブックの、より多くのクエリと視覚的な分析情報にアクセスできます。

ストレージ アカウント

ログを Azure ストレージ アカウントにルーティングすることで、既定の保持期間よりも長くデータを保持できます。

Azure Event Hubs

Azure Event Hubs は Microsoft Entra ID 保護のようなソースからの受信データを参照し、リアルタイムの分析と相関関係を提供できます。

Microsoft Sentinel

組織は、セキュリティ情報イベント管理 (SIEM) とセキュリティ オーケストレーション、自動化、対応 (SOAR) のために、Microsoft Sentinel に Microsoft Entra データを接続することもできます。

- Log Analytics ワークスペースを作成します。

- Microsoft Entra 診断設定を構成し、データをエクスポートします。

- Microsoft Sentinel にデータ ソースを接続します。