Microsoft Entra ID からプロビジョニングするために Active Directory Lightweight Directory サービスを準備する

以下のドキュメントでは、Active Directory Lightweight Directory Services (AD LDS) のインストールを準備する方法を示すチュートリアル情報を提供します。 これは、トラブルシューティング用の LDAP ディレクトリの例として、または Microsoft Entra ID から LDAP ディレクトリにユーザーをプロビジョニングする方法を示すために使用できます。

LDAP ディレクトリを準備する

ディレクトリ サーバーがまだない場合は、テスト AD LDS 環境の作成に役立つように次の情報が提供されます。 このセットアップでは、PowerShell と応答ファイルADAMInstall.exeを使用します。 このドキュメントでは、AD LDS の詳細情報は取り上げません。 Microsoft Active Directory ライトウェイト ディレクトリ サービス (AD LDS)

AD LDS または別のディレクトリ サーバーが既にある場合は、このコンテンツをスキップして、ECMA コネクタ ホストをインストールおよび構成するためのチュートリアル: ECMA Connector Host 汎用 LDAP コネクタに関するページ進むことができます。

SSL 証明書、テスト ディレクトリを作成し、証明書をAD LDS。

付録 A の PowerShell スクリプト を使用します。スクリプトによって、次のアクションが実行されます。

- LDAP コネクタによって使用される自己署名証明書を作成します。

- 機能インストール ログのディレクトリを作成します。

- 個人用ストア内の証明書をディレクトリにエクスポートします。

- ローカル コンピューターの信頼されたルートに証明書をインポートします。

- 仮想マシンに AD LDS ロールをインストールします。

LDAP コネクタのテストに使用する Windows Server 仮想マシンで、コンピューター名と一致するようにスクリプトを編集し、管理者特権で Windows PowerShell を使用してスクリプトを実行します。

のインスタンスを作成AD LDS

ロールがインストールされたので、 のインスタンスを作成する必要AD LDS。 インスタンスを作成するには、次に示す応答ファイルを使用できます。 このファイルは、UI を使用せずにインスタンスを自動的にインストールします。

付録 B の内容をメモ帳にコピーし、answer.txtC:\Windows\ADAM" に保存します。

次に、管理者特権でコマンド プロンプトを開き、下の実行可能を実行します。

C:\Windows\ADAM> ADAMInstall.exe /answer:answer.txt

AD LDS のコンテナーとサービス アカウントを作成する

付録 C の PowerShell スクリプトを使用します。スクリプトによって、次のアクションが実行されます。

- LDAP コネクタで使用されるサービス アカウントのコンテナーを作成します。

- ユーザーがプロビジョニングされる、クラウド ユーザー用のコンテナーを作成します。

- サービス アカウントを AD LDS で作成します。

- サービス アカウントを有効にします。

- サービス アカウントを AD LDS 管理者ロールに追加します。

LDAP コネクタのテストに使用する Windows Server 仮想マシンで、Windows PowerShell を使用して管理者特権でスクリプトを実行します。

SSL 証明書に NETWORK SERVICE の読み取りアクセス許可を付与します

SSL が機能するには、新しく作成された証明書に対するネットワーク サービスの読み取りアクセス許可を付与する必要があります。 アクセス許可を付与するには、次の手順を使用します。

- C:\Program Data\Microsoft\Crypto\Keys に移動します。

- ここに表示されているシステム ファイルを右クリックします。 これは guid です。 このコンテナーには、証明書が格納されています。

- プロパティの選択。

- 上部で [サンプル] タブを選択します。

- [編集] を選択します。

- [追加] をクリックします。

- ボックスに「Network Service」と入力し、[ 名前の確認 ] を選択します。

- 一覧 から [ネットワーク サービス] を選択し 、[OK] をクリックします。

- [OK] をクリックします。

- ネットワーク サービス アカウントに読み取りと読み取りおよび実行のアクセス許可があることを確認して、[適用] と [OK] をクリックします。

クライアントとの SSL 接続を確認AD LDS

証明書を構成し、ネットワーク サービス アカウントのアクセス許可を付与したので、接続をテストして、動作を確認します。

- [サーバー マネージャーを開き、左側AD LDSを選択します

- インスタンスを右クリックしAD LDSポップアップldp.exeを選択します。

- ldp.exe の上部にある [接続] を選択し、 Connect] をクリックします。

- Enter the following information and click OK.

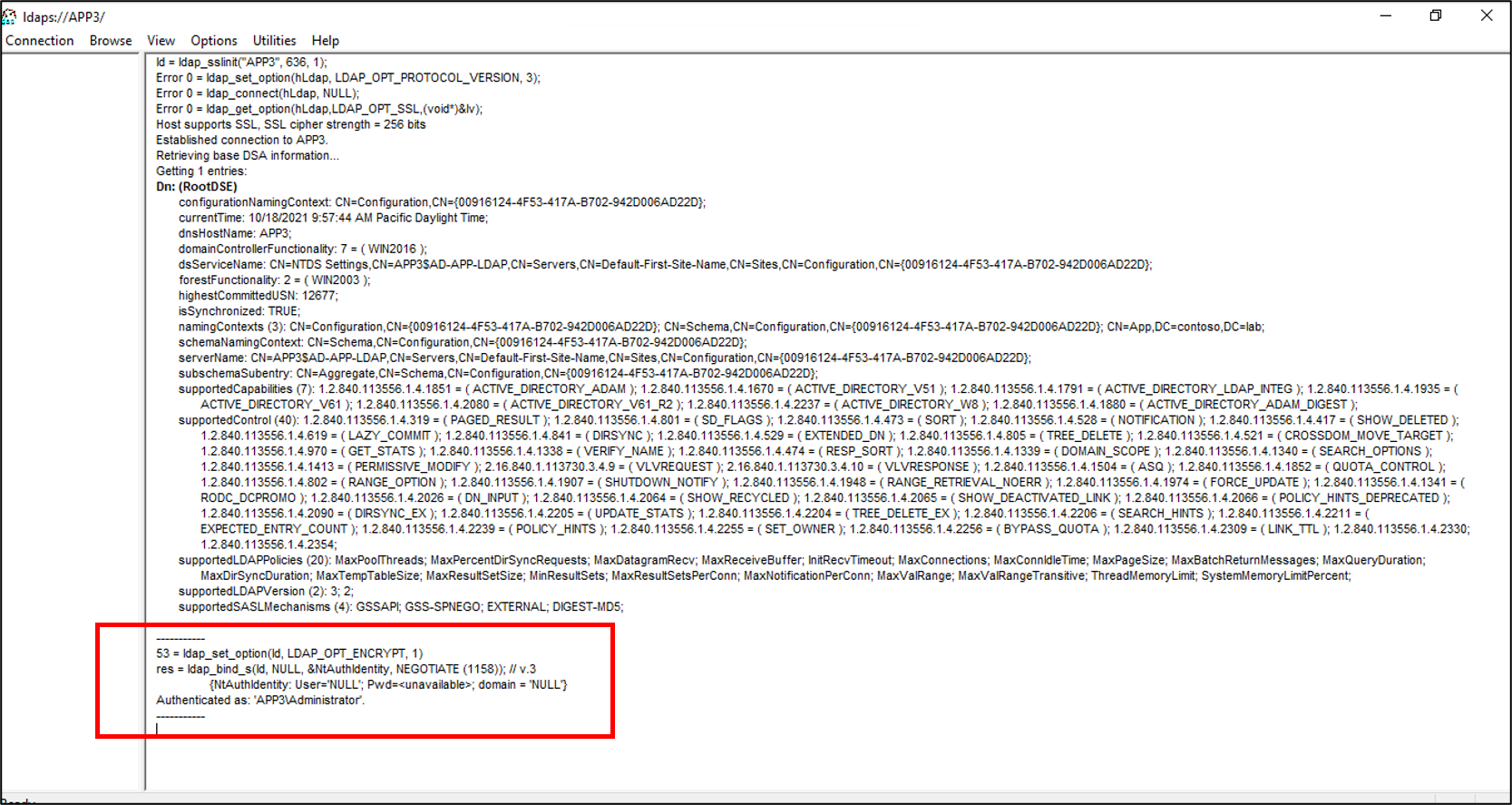

- 次のスクリーン ショットのような結果が表示されます。

- 上部の [ 接続 ] で [ バインド] を選択します。

- 既定値をそのまま使用し、[Ok] をクリックします。

- これで、 インスタンスに正常にバインドされます。

ローカル パスワード ポリシーを無効にする

現時点では、LDAP コネクタは空のパスワードでユーザーをプロビジョニングします。 このプロビジョニングは、サーバー上のローカル パスワード ポリシーを満たしていないので、テストの目的で無効にします。 パスワードの複雑さを無効にするには、ドメインに参加していないサーバーで次の手順を使用します。

重要

パスワード同期はオンプレミスの LDAP プロビジョニングの機能ではないので、AD LDS をフェデレーション アプリケーションと共に使用する場合、AD DS と組み合わせて使用する場合、または AD LDS のインスタンスで既存のユーザーを更新する場合は、AD LDS を使用するように推奨しています。

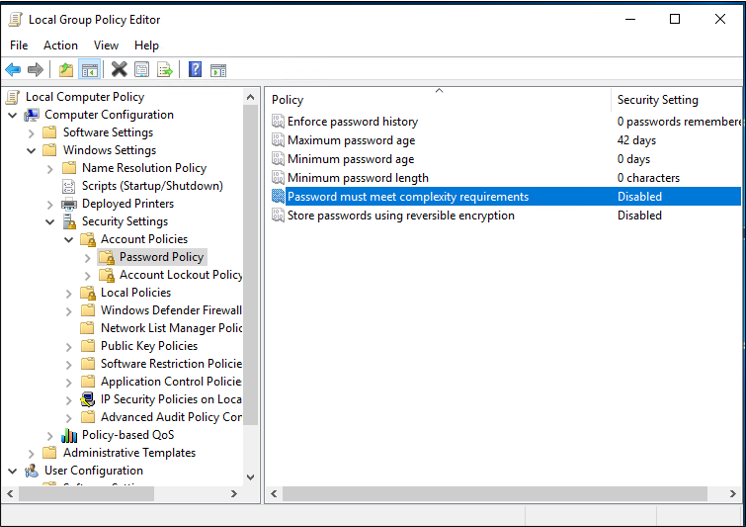

- サーバーで、[ スタート]、[ 実行]、[gpedit.msc] の順にクリックし ます。

- ローカル グループ ポリシー エディターで、[コンピューターの構成] > [Windows の設定] > [セキュリティの設定] > [アカウント ポリシー] > [パスワード ポリシー] の順に移動します

- 右側の [ パスワードは、複雑さの要件を満たしている必要があり ます] をダブルクリックし、[ 無効] を選択します。

- [適用] をクリックし、[OK] をクリックします。

- ローカル グループ ポリシー エディターを開きます。

次に、Microsoft Entra ID から LDAP ディレクトリにユーザーをプロビジョニングするためのガイダンスへ進み、プロビジョニング エージェントをダウンロードして構成します。

付録 A-PowerShell スクリプトをインストール AD LDS

次の PowerShell スクリプトを使用して、Active Directory ライトウェイト ディレクトリ サービスのインストールを自動化できます。 環境に合わせてスクリプトを編集する必要があります。特に、APP3 をコンピューターのホスト名に変更します。

# Filename: 1_SetupADLDS.ps1

# Description: Creates a certificate that will be used for SSL and installs Active Directory Lighetweight Directory Services.

#

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

#Declare variables

$DNSName = 'APP3'

$CertLocation = 'cert:\LocalMachine\MY'

$logpath = "c:\"

$dirname = "test"

$dirtype = "directory"

$featureLogPath = "c:\test\featurelog.txt"

#Create a new self-signed certificate

New-SelfSignedCertificate -DnsName $DNSName -CertStoreLocation $CertLocation

#Create directory

New-Item -Path $logpath -Name $dirname -ItemType $dirtype

#Export the certificate from the local machine personal store

Get-ChildItem -Path cert:\LocalMachine\my | Export-Certificate -FilePath c:\test\allcerts.sst -Type SST

#Import the certificate in to the trusted root

Import-Certificate -FilePath "C:\test\allcerts.sst" -CertStoreLocation cert:\LocalMachine\Root

#Install AD LDS

start-job -Name addFeature -ScriptBlock {

Add-WindowsFeature -Name "ADLDS" -IncludeAllSubFeature -IncludeManagementTools

}

Wait-Job -Name addFeature

Get-WindowsFeature | Where installed >>$featureLogPath

付録 B-応答ファイル

このファイルは、AD LDS のインスタンスを自動化および作成するために使用されます。 このファイルは、環境に合わせて編集します。特に、APP3 をサーバーのホスト名に変更します。

重要

このスクリプトでは、AD LDS サービス アカウントにローカル管理者を使用します。 インストール中にパスワードの入力を求められます。

メンバーやスタンドアロン サーバーではなくドメイン コントローラーに AD LDS をインストールする場合、LocalLDAPPortToListenOn と LocalSSLPortToListonOn は、LDAP と LDAP over SSL 用の既知のポート以外に変更する必要があります。 たとえば、LocalLDAPPortToListenOn=51300 と LocalSSLPortToListenOn=51301 を使用します。

[ADAMInstall]

InstallType=Unique

InstanceName=AD-APP-LDAP

LocalLDAPPortToListenOn=389

LocalSSLPortToListenOn=636

NewApplicationPartitionToCreate=CN=App,DC=contoso,DC=lab

DataFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

LogFilesPath=C:\Program Files\Microsoft ADAM\AD-APP-LDAP\data

ServiceAccount=APP3\Administrator

ServicePassword=\*

AddPermissionsToServiceAccount=Yes

Administrator=APP3\Administrator

ImportLDIFFiles="MS-User.LDF"

SourceUserName=APP3\Administrator

SourcePassword=Pa$$Word1

付録 C-PowerShell スクリプト AD LDS の設定

コンテナーとサービスアカウントを使用して AD LDS を設定する PowerShell スクリプト。

# Filename: 2_PopulateADLDS.ps1

# Description: Populates our AD LDS environment with 2 containers and a service account

# DISCLAIMER:

# Copyright (c) Microsoft Corporation. All rights reserved. This

# script is made available to you without any express, implied or

# statutory warranty, not even the implied warranty of

# merchantability or fitness for a particular purpose, or the

# warranty of title or non-infringement. The entire risk of the

# use or the results from the use of this script remains with you.

#

#

#

#

# Create service accounts container

New-ADObject -Name "ServiceAccounts" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating ServiceAccounts container"

# Create cloud users container

New-ADObject -Name "CloudUsers" -Type "container" -Path "CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Creating CloudUsers container"

# Create a new service account

New-ADUser -name "svcAccountLDAP" -accountpassword (ConvertTo-SecureString -AsPlainText 'Pa$$1Word' -Force) -Displayname "LDAP Service Account" -server 'APP3:389' -path "CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Creating service account"

# Enable the new service account

Enable-ADAccount -Identity "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab" -Server "APP3:389"

Write-Output "Enabling service account"

# Add the service account to the Administrators role

Get-ADGroup -Server "APP3:389" -SearchBase "CN=Administrators,CN=Roles,CN=App,DC=contoso,DC=lab" -Filter "name -like 'Administrators'" | Add-ADGroupMember -Members "CN=svcAccountLDAP,CN=ServiceAccounts,CN=App,DC=contoso,DC=lab"

Write-Output "Adding service accounnt to Administrators role"