一時アクセス パスを構成してパスワードレスの認証方法を登録する

パスワードレスの認証方法 (FIDO2 や Microsoft Authenticator アプリを使用したパスワードレスの電話によるサインインなど) は、ユーザーがパスワードを使用せずに安全にサインインできるようにします。

ユーザーは、次の 2 つの方法のいずれかでパスワードレスの方法をブートストラップできます。

- 既存の Microsoft Entra 多要素認証方法を使う

- 一時アクセス パスを使用する

一時アクセス パス (TAP) は、1 回または複数回使うように構成できる、時間制限付きのパスコードです。 ユーザーは TAP を使ってサインインし、Microsoft Authenticator、FIDO2、Windows Hello for Business などの他のパスワードレスの認証方法をオンボードできます。

また、TAP を使うと、ユーザーが FIDO2 セキュリティ キーや Microsoft Authenticator アプリなどの強力な認証要素を紛失または忘れた場合でも、簡単に回復することができます。ただし、新しい強力な認証方法を登録するためにサインインする必要があります。

この記事では、Microsoft Entra 管理センターを使って TAP を有効にして使う方法について説明します。 REST API を使ってこれらのアクションを実行することもできます。

一時アクセス パス ポリシーを有効にする

TAP ポリシーでは、テナントに作成されたパスの有効期間や、TAP を使用してサインインできるユーザーとグループなどの設定を定義します。

ユーザーが TAP を使ってサインインできるようにするには、この方法を認証方法ポリシーで有効にし、TAP を使ってサインインできるユーザーとグループを選ぶ必要があります。

任意のユーザー用の TAP を作成できますが、それを使ってサインインできるのは、ポリシーに含まれているユーザーのみです。 少なくとも認証ポリシー管理者ロールのあるユーザーは、TAP 認証方法ポリシーを更新できます。

TAP 認証方法のポリシーを構成するには、次の手順を実行します。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

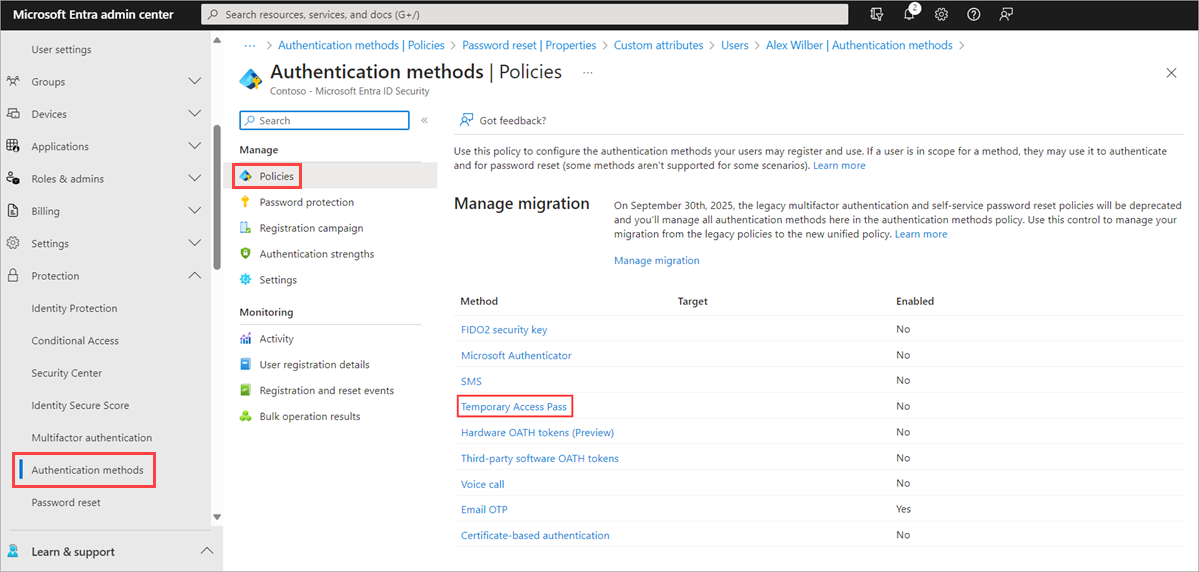

[保護]、[認証方法]、[ポリシー] の順に進みます。

利用可能な認証方法の一覧から、[一時アクセス パス] を選択します。

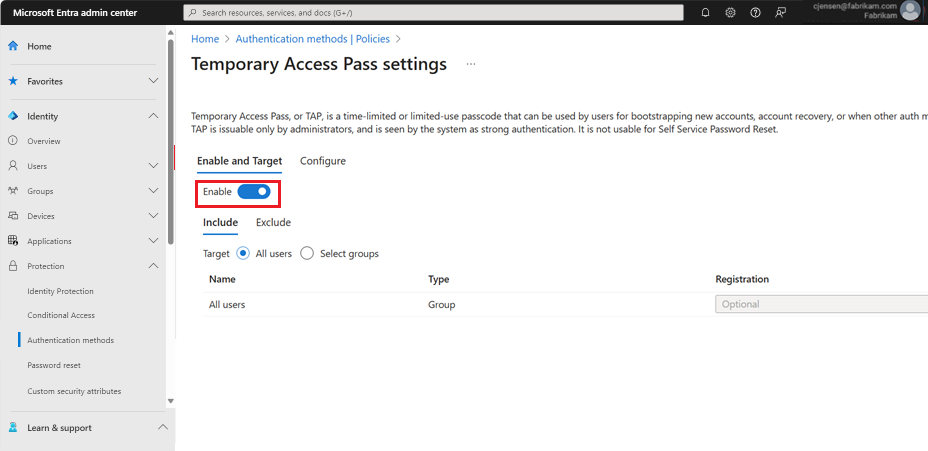

[有効にする] をクリックし、ポリシーに含めるユーザーまたはポリシーから除外するユーザーを選択します。

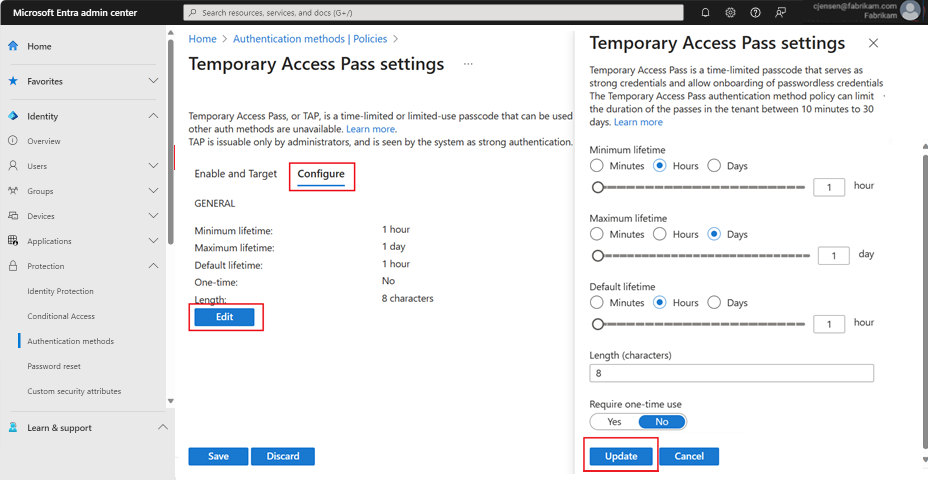

(省略可能) [構成] を選択して、最大有効期間や長さの設定など、[一時アクセス パス] の既定の設定を変更し、[更新] をクリックします。

[保存] を選択してポリシーを適用します。

次の表では、既定値と許可される値の範囲について説明します。

設定 既定値 使用できる値 説明 最短有効期間 1 時間 10 – 43,200 分 (30 日) TAP が有効である最短時間 (分)。 最長有効期間 8 時間 10 – 43,200 分 (30 日) TAP が有効である最長時間 (分)。 既定の有効期間 1 時間 10 – 43,200 分 (30 日) 既定値は、ポリシーによって構成された最小および最大有効期間内の個々のパスによってオーバーライドできます。 1 回限りの使用 False True/False ポリシーが false に設定されている場合、テナントのパスは、その有効期間 (最大有効期間) 中に 1 回または複数回使用できます。 TAP ポリシーで 1 回限りの使用を適用すると、テナントで作成されたすべてのパスが 1 回限りの使用になります。 長さ 8 8 ~ 48 文字 パスコードの長さを定義します。

一時アクセス パスを作成する

TAP ポリシーを有効にすると、Microsoft Entra ID でユーザーの TAP を作成できます。 これらの次のロールは、TAP に関連するさまざまなアクションを実行できます。

- 権限認証管理者以上の権限を持つユーザーは、管理者およびメンバー(自分自身を除く)用のTAPを作成、削除、および表示することができます。

- 認証管理者は、メンバー (自分自身を除く) の TAP を作成、削除、表示できます。

- グローバル閲覧者は、(コード自体を読まなくても) ユーザーの TAP の詳細を表示できます。

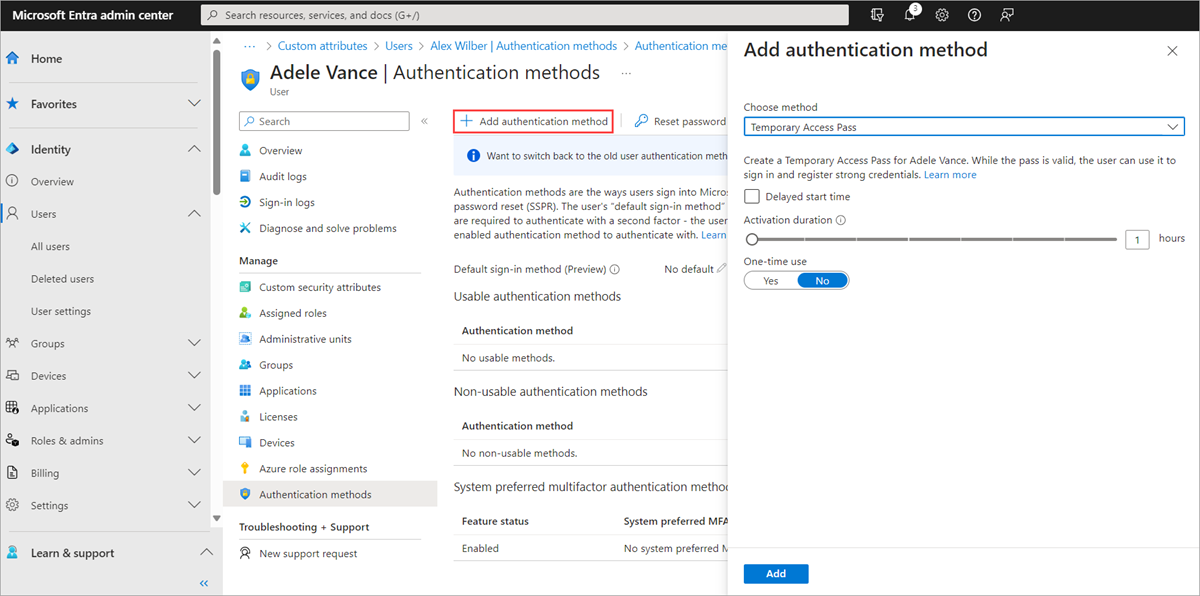

認証管理者以上の権限で Microsoft Entra 管理センターにサインインします。

[ID]、[ユーザー] の順に進みます。

TAP を作成するユーザーを選びます。

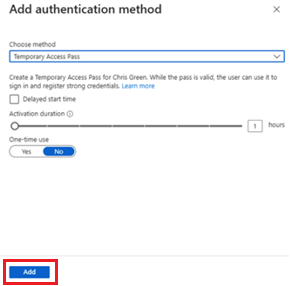

[認証方法] を選び、[認証方法の追加] をクリックします。

[一時アクセス パス] を選択します。

カスタムのアクティベーション時間または期間を定義し、[追加] を選択します。

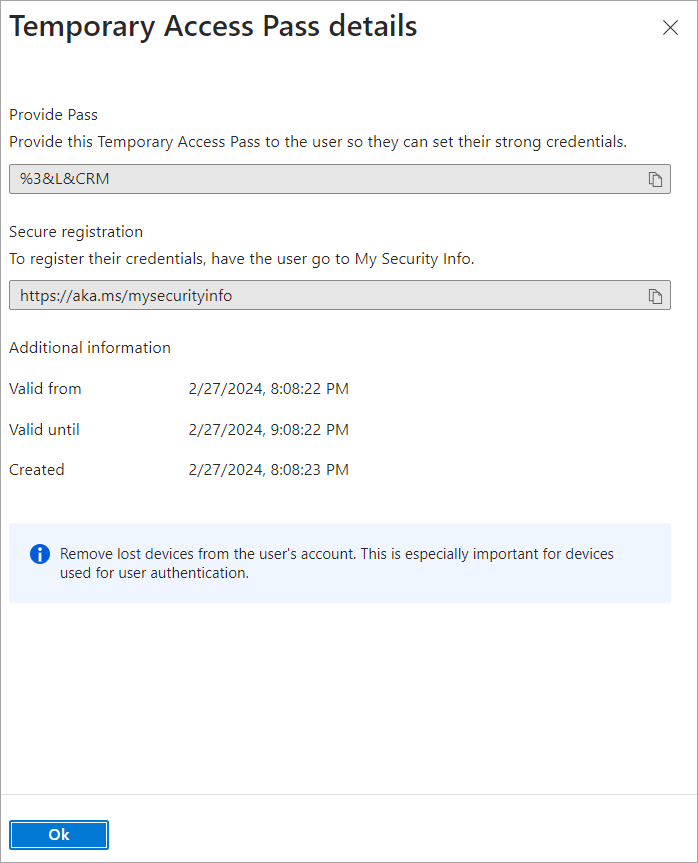

追加されると、TAP の詳細が表示されます。

重要

この値をユーザーに提示するので、実際の TAP 値をメモしておきます。 [OK] を選択した後は、この値は表示できません。

操作が終わったら、[OK] を選択します。

次のコマンドは、PowerShell を使って TAP を作成および取得する方法を示しています。

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

詳細については、New-MgUserAuthenticationTemporaryAccessPassMethod および Get-MgUserAuthenticationTemporaryAccessPassMethod に関するページを参照してください。

一時アクセス パスを使用する

TAP の最も一般的な用途は、ユーザーが最初のサインインまたはデバイスのセットアップ時に、追加のセキュリティ プロンプトを完了する必要なく、認証の詳細を登録することです。 認証方法は https://aka.ms/mysecurityinfo に登録されています。 ユーザーは、ここで既存の認証方法を更新することもできます。

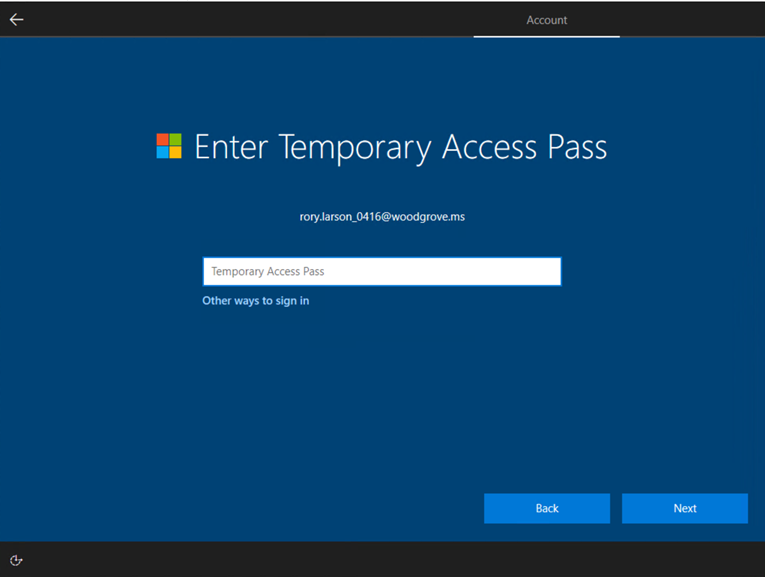

Web ブラウザーを開いて https://aka.ms/mysecurityinfo にアクセスします。

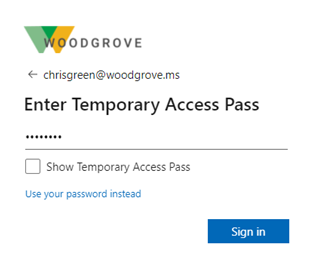

TAP を作成したアカウントの UPN を入力します (tapuser@contoso.com など)。

ユーザーが TAP ポリシーに含まれている場合、TAP を入力する画面が表示されます。

Microsoft Entra 管理センターに表示された TAP を入力します。

Note

フェデレーション ドメインの場合は、フェデレーションよりも TAP を使用することをお勧めします。 TAP を使っているユーザーは Microsoft Entra ID で認証が完了して、フェデレーション ID プロバイダー (IdP) にはリダイレクトされません。

これでユーザーがサインインし、FIDO2 セキュリティ キーなどの方法を更新または登録できるようになりました。

資格情報やデバイスを紛失したために認証方法を更新するユーザーは、古い認証方法を必ず削除する必要があります。

また、ユーザーは、引き続き自分のパスワードを使用してサインインできます。TAP はユーザーのパスワードに代わるものではありません。

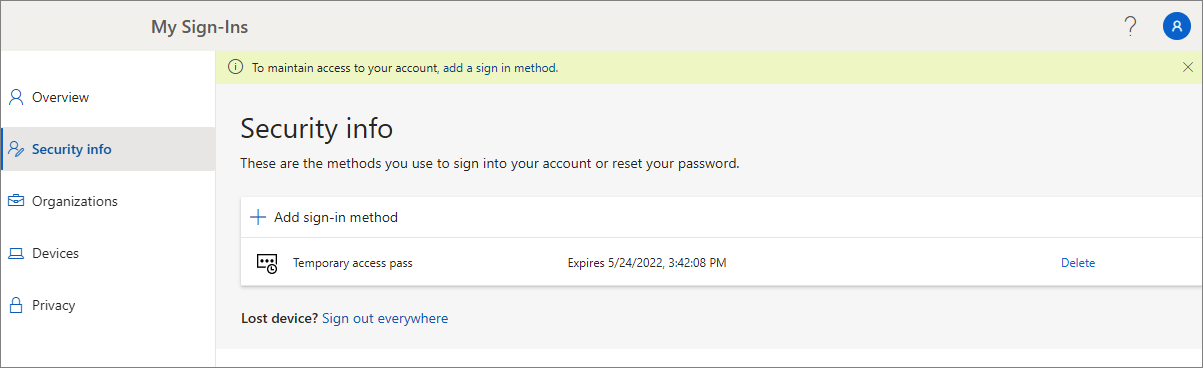

一時アクセス パスのユーザー管理

https://aka.ms/mysecurityinfo でセキュリティ情報を管理しているユーザーには一時アクセス パスのエントリが表示されます。 ユーザーに他の方法が登録されていない場合は、画面の上部にバナーが表示され、新しいサインイン方法を追加するように求められます。 また、ユーザーは TAP の有効期限を表示したり、不要になった TAP を削除したりできます。

Windows デバイスのセットアップ

TAP を使っているユーザーは、Windows 10 および 11 のセットアップ プロセスに移動して、デバイスの参加操作を実行し、Windows Hello for Business を構成できます。 Windows Hello for Business をセットアップするための TAP の使用方法は、デバイスの参加状態によって異なります。

Microsoft Entra ID に参加しているデバイスの場合:

- ドメイン参加のセットアップ プロセス中に、ユーザーは TAP を使用して認証し (パスワードは必要ありません)、デバイスに参加し、Windows Hello for Business を登録できます。

- 既に参加済みのデバイスでは、TAP を使用して Windows Hello for Business をセットアップする前に、ユーザーがまずパスワード、スマートカード、FIDO2 キーなどの別の方法で認証を行う必要があります。

- Windows の Web サインイン機能も有効になっている場合、ユーザーは TAP を使用してデバイスにサインインできます。 これは、デバイスの初期セットアップの完了、またはユーザーがパスワードを知らない場合やパスワードを持っていない場合の回復のみを目的としています。

ハイブリッド参加済みのデバイスでは、TAP を使用して Windows Hello for Business をセットアップする前に、ユーザーがまずパスワード、スマートカード、FIDO2 キーなどの別の方法で認証を行う必要があります。

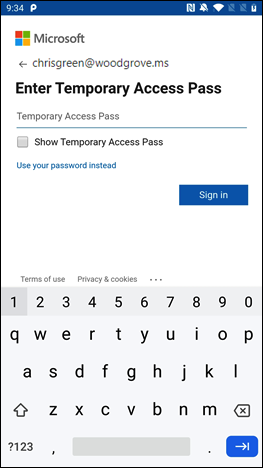

パスワードレスの電話によるサインイン

ユーザーは、TAP を使用して、Authenticator アプリから直接パスワードレスの電話によるサインインに登録することもできます。

詳細については、「Microsoft Authenticator アプリに職場または学校アカウントを追加する」を参照してください。

ゲスト アクセス

TAP がホーム テナントの認証要件を満たしている場合、ゲスト ユーザーは、ホーム テナントによって発行された TAP を使ってリソース テナントにサインインできます。

リソース テナントに多要素認証 (MFA) が必要な場合、ゲスト ユーザーはリソースにアクセスするために MFA を実行する必要があります。

[有効期限]

有効期限切れまたは削除された TAP は、対話型認証または非対話型認証に使用することはできません。

TAP の有効期限が切れたか削除された後、ユーザーは別の認証方法で再認証する必要があります。

TAP ログインを使って取得されるトークンの有効期間 (セッション トークン、更新トークン、アクセス トークンなど) は、TAP の有効期間に制限されます。 TAP の有効期限が切れると、関連付けられたトークンの有効期限が切れます。

期限切れの一時アクセス パスを削除する

ユーザーの [認証方法] の [詳細] 列に、TAP がいつ期限切れになったかが表示されます。 以下の手順を使って、有効期限切れの TAP を削除できます。

- 認証管理者以上の権限で Microsoft Entra 管理センターにサインインします。

- [ID]>[ユーザー] を参照し、"TAP ユーザー" などのユーザーを選択し、[認証方法] を選択してください。

- 一覧に表示されている [一時アクセス パス] の認証方法の右側で、[削除] を選択します。

PowerShell を使用することもできます。

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

詳細については、Remove-MgUserAuthenticationTemporaryAccessPassMethod に関するページを参照してください。

一時アクセス パスを置き換える

- ユーザーは、1 つの TAP しか持つことができません。 パスコードは、TAP の開始時から終了時にかけて使用できます。

- ユーザーが新しい TAP を必要とする場合は、次のようになります。

- 既存の TAP が有効な場合、管理者は新しい TAP を作成して、既存の有効な TAP をオーバーライドできます。

- 既存の TAP の有効期限が切れた場合、新しい TAP が既存の TAP をオーバーライドします。

オンボードと復旧の NIST 標準の詳細については、「Nist Special Publication 800-63」を参照してください。

制限事項

以下の制限事項に留意してください。

- 1 回限りの TAP を使用して FIDO2 セキュリティ キーや電話によるサインインなどのパスワードレスの方法を登録する場合、ユーザーは 1 回限りの TAP を使って 10 分以内に登録を完了する必要があります。 この制限は、複数回使用できる TAP には適用されません。

- セルフサービス パスワード リセット (SSPR) 登録ポリシー "または" Microsoft Entra ID 保護の多要素認証登録ポリシーの対象ユーザーは、TAP を使用してサインインした後、ブラウザーを使用して認証方法を登録する必要があります。 これらのポリシーの対象ユーザーは、統合された登録の中断モードにリダイレクトされます。 現在、このエクスペリエンスでは、FIDO2 と電話によるサインインの登録はサポートされていません。

- TAP は、ネットワーク ポリシー サーバー (NPS) 拡張機能と Active Directory フェデレーション サービス (AD FS) アダプターでは使用できません。

- 変更がレプリケートされるまで数分かかる場合があります。 このため、TAP がアカウントに追加された後、プロンプトが表示されるまでに時間がかかることがあります。 同じ理由で、TAP の有効期限が切れた後も、ユーザーには TAP のプロンプトが表示されることがあります。

トラブルシューティング

- サインイン中に TAP がユーザーに提供されない場合:

- ユーザーが TAP 認証方法ポリシーの対象であることを確認します。

- ユーザーが有効な TAP を持っており、1 回限りの使用の場合はまだ使用されていないことを確認します。

- TAP でのサインインの際に "ユーザー資格情報ポリシーにより、一時アクセス パスのサインインがブロックされました" が表示される場合:

- 認証方法ポリシーでは 1 回限りの TAP が必要で、ユーザーが複数回使用できる TAP を持っていないことを確認します。

- 1 回限りの TAP が既に使われているかどうかを確認します。

- ユーザー資格情報ポリシーによって TAP サインインがブロックされた場合は、ユーザーが TAP ポリシーの対象であるかどうかを確認します。