サインイン レポートを使って Microsoft Entra 多要素認証イベントを確認する

Microsoft Entra 多要素認証イベントを確認して理解するには、Microsoft Entra サインイン レポートを使用できます。 このレポートには、ユーザーが多要素認証を要求された場合と、条件付きアクセスポリシーが使用されていた場合のイベントの認証詳細が表示されます。 サインイン レポートの詳細については、Microsoft Entra ID でのサインイン アクティビティ レポートの概要に関するページを参照してください。

Microsoft Entra サインイン レポートを表示する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

サインイン レポートを確認すると、多要素認証の使用状況に関する情報を含め、マネージド アプリケーションの使用状況とユーザーのサインイン アクティビティに関する情報を把握できます。 また、MFA データから、組織内の MFA の動作状況を洞察することができます。 次のような質問に答えます。

- MFA を使用したサインイン チャレンジが実行されたかどうか。

- ユーザーが MFA を完了した方法。

- どの認証方法でサインインしたか。

- ユーザーが MFA を完了できなかった理由。

- MFA チャレンジを受けているユーザー数。

- MFA チャレンジを完了できないユーザー数。

- エンド ユーザーが経験している一般的な MFA の問題。

Microsoft Entra 管理センターでサインイン アクティビティ レポートを表示するには、次の手順を実行します。 Reporting API を使用してデータのクエリを実行することもできます。

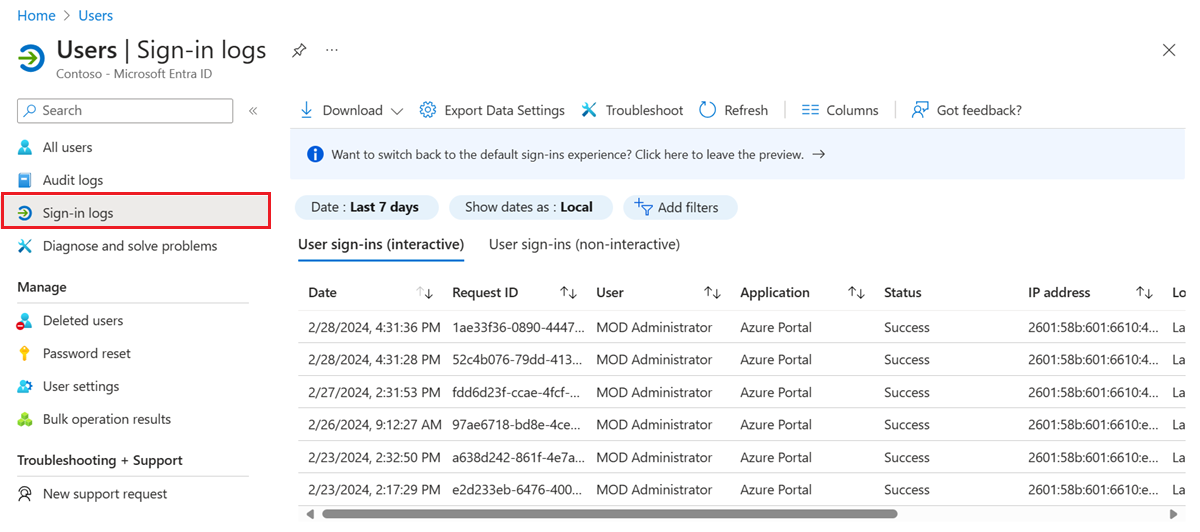

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

[ID] を参照し、左側にあるメニューから [ユーザー]>[All users]\(すべてのユーザー\) を選択します。

左側のメニューで [サインイン ログ] を選択します。

状態を含むサインイン イベントの一覧が表示されます。 イベントを選択して詳細を表示することができます。

イベントの詳細の [条件付きアクセス] タブには、MFA プロンプトをトリガーしたポリシーが表示されます。

使用可能な場合は、テキスト メッセージ、Microsoft Authenticator アプリの通知、電話などの認証が表示されます。

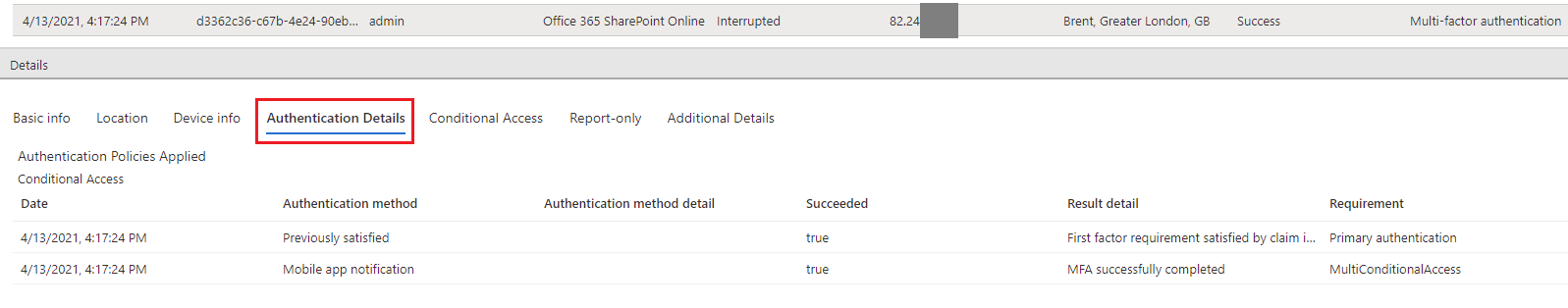

[認証の詳細] タブでは、認証の各試行について、次の情報を表示します。

- 適用される認証ポリシーの一覧 (条件付きアクセス、ユーザーごとの MFA、セキュリティの既定値など)

- サインインに使用される認証方法のシーケンス

- 認証試行が成功したかどうか

- 認証試行が成功または失敗した理由の詳細

こうした情報によって、管理者はユーザーのサインインの各ステップのトラブルシューティングを行い、次の情報を追跡できます。

- 多要素認証によって保護されるサインインの回数

- 各認証方法の使用状況と成功率

- パスワードレス認証方法の使用 (パスワードレス電話サインイン、FIDO2、Windows Hello for Business など)

- トークン要求によって認証要件が満たされる頻度 (ユーザーが対話形式でパスワードの入力や SMS OTP の入力を求められない場合など)

サインイン レポートを表示しているときに、 [認証の詳細] タブをクリックします。

Note

OATH 検証コードは、OATH ハードウェア トークンとソフトウェア トークン (Microsoft Authenticator アプリの認証など) の両方で認証方法として記録されます。

重要

[認証の詳細] タブでは、ログ情報が完全に集計されるまでの最初のうちは、不完全または不正確なデータが表示されることがあります。 たとえば、次のような場合が確認されています。

- サインイン イベントが最初にログに記録された場合、 [トークンの要求によって満たされました] というメッセージが正しく表示されません。

- [プライマリ認証] の行が最初はログに記録されません。

次の詳細は、サインイン イベントの [認証の詳細] ウィンドウに表示され、MFA 要求が満たされたか拒否されたかを示します。

MFA が満たされた場合は、MFA がどのように満たされたかに関する情報がこの列に表示されます。

- completed in the cloud (クラウドで完了しました)

- has expired due to the policies configured on tenant (テナントに構成されているポリシーのため期限が切れました)

- registration prompted (登録がプロンプトされました)

- satisfied by claim in the token (トークンの要求によって満たされました)

- satisfied by claim provided by external provider (外部プロバイダーから送信された要求によって満たされました)

- satisfied by strong authentication (強力な認証によって満たされました)

- skipped as flow exercised was Windows broker logon flow (実行されたフローが Windows ブローカー ログオン フローのためスキップされました)

- skipped due to app password (アプリ パスワードによりスキップされました)

- skipped due to location (場所によりスキップされました)

- skipped due to registered device (登録済みデバイスによりスキップされました)

- skipped due to remembered device (記憶済みデバイスによりスキップされました)

- successfully completed (正常に完了しました)

MFA が拒否された場合は、この列に拒否の理由が表示されます。

- authentication in-progress (認証が進行中)

- duplicate authentication attempt (重複する認証試行)

- entered incorrect code too many times (不適切なコードが何度も入力されました)

- invalid authentication (無効な認証)

- invalid mobile app verification code (無効なモバイル アプリ確認コード)

- misconfiguration (構成の誤り)

- phone call went to voicemail (ボイスメールに対する電話の呼び出し)

- phone number has an invalid format (電話番号の形式が正しくありません)

- service error (サービス エラー)

- unable to reach the user’s phone (ユーザーの電話にアクセスできません)

- unable to send the mobile app notification to the device (モバイル アプリ通知をデバイスに送信できません)

- unable to send the mobile app notification (モバイル アプリ通知を送信できません)

- user declined the authentication (ユーザーが認証を拒否しました)

- user did not respond to mobile app notification (ユーザーがモバイル アプリ通知に応答しませんでした)

- user does not have any verification methods registered (ユーザーが確認方法を登録していません)

- user entered incorrect code (ユーザーが不適切なコードを入力しました)

- user entered incorrect PIN (ユーザーが不適切な PIN を入力しました)

- user hung up the phone call without succeeding the authentication (ユーザーが認証に成功しないまま電話を切りました)

- user is blocked (ユーザーはブロックされています)

- user never entered the verification code (ユーザーは確認コードを入力しませんでした)

- user not found (ユーザーが見つかりません)

- verification code already used once (確認コードは既に使用されています)

MFA に登録されているユーザーを PowerShell がレポート

まず、Microsoft Graph PowerShell SDK インストールのがインストールされていることを確認します。

以下の PowerShell を使用して、MFA に登録しているユーザーを識別します。 この一連のコマンドでは、無効になっているユーザーは、Microsoft Entra ID に対して認証を行うことができないため、除外されます。

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

次の PowerShell コマンドを実行して、MFA に登録されていないユーザーを特定します。 この一連のコマンドでは、無効になっているユーザーは、Microsoft Entra ID に対して認証を行うことができないため、除外されます。

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

登録されているユーザーと出力方法を識別します。

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

追加の MFA レポート

MFA サーバーのものを含め、MFA イベントでは次の追加情報とレポートを使用できます。

| レポート | 場所 | 説明 |

|---|---|---|

| ユーザーのブロックの履歴 | Microsoft Entra ID > [セキュリティ] > [MFA] > [ユーザーのブロック/ブロック解除] | ユーザーのブロックまたはブロック解除の要求履歴を表示します。 |

| オンプレミス コンポーネントの利用状況 | Microsoft Entra ID > [セキュリティ] > [MFA] > [アクティビティ レポート] | MFA サーバーの全体的な使用状況に関する情報を提供します。 クラウド MFA アクティビティの NPS 拡張機能と AD FS のログがサインイン ログに含まれるようになり、このレポートには発行されなくなります。 |

| ユーザーの認証バイパスの履歴 | Microsoft Entra ID > [セキュリティ] > [MFA] > [ワンタイム バイパス] | MFA Server 要求の履歴を提供して、ユーザーの MFA をバイパスします。 |

| サーバーの状態 | Microsoft Entra ID > [セキュリティ] > [MFA] > [サーバーの状態] | アカウントに関連付けられている MFA Server の状態を示します。 |

オンプレミスの AD FS アダプターまたは NPS 拡張機能からのクラウド MFA サインイン イベントでは、オンプレミス コンポーネントによって返されるデータが制限されているため、サインイン ログにすべてのフィールドが設定されるわけではありません。 これらのイベントは、イベント プロパティの resourceID adfs または radius によって識別できます。 これには次のようなものがあります。

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail、riskLevelAggregated、riskLevelDuringSignIn、riskState、riskEventTypes、riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

最新バージョンの NPS 拡張機能を実行している組織、または Microsoft Entra Connect Health を使用している組織は、イベントで場所の IP アドレスを取得します。

次のステップ

この記事では、サインイン アクティビティ レポートの概要について説明しました。 このレポートの内容について詳しくは、Microsoft Entra ID でのサインイン アクティビティ レポートに関するページを参照してください。