LDAP 認証と Azure Multi-Factor Authentication Server

既定では、Azure Multi-Factor Authentication Server は、Active Directory からユーザーをインポートするか同期するように構成されます。 ただし、ADAM ディレクトリや特定の Active Directory ドメイン コントローラーなどの別の LDAP ディレクトリにバインドするように構成できます。 LDAP 経由でディレクトリに接続する場合、Azure Multi-Factor Authentication Server は、認証を実行する LDAP プロキシとして機能できます。 また、Azure Multi-Factor Authentication Server では、RADIUS ターゲットとして LDAP バインドを使用して IIS ユーザーを事前認証したり、Azure Multi-Factor Authentication ユーザー ポータルでプライマリ認証を行ったりすることもできます。

Azure Multi-Factor Authentication を LDAP プロキシとして使用するには、LDAP クライアント (VPN アプライアンスやアプリケーションなど) と LDAP ディレクトリ サーバーの間に Azure Multi-Factor Authentication Server を挿入します。 クライアント サーバーと LDAP ディレクトリの両方と通信するように Azure Multi-Factor Authentication Server を構成する必要があります。 この構成の中で、Azure Multi-Factor Authentication Server は、クライアント サーバーとアプリケーションから LDAP 要求を受け取り、プライマリ資格情報を検証するためにターゲット LDAP ディレクトリ サーバーに要求を転送します。 LDAP ディレクトリでプライマリ資格情報を検証する場合、Azure Multi-Factor Authentication は 2 段階目の識別子認証を実行し、応答を LDAP クライアントに送信します。 LDAP サーバーの認証と 2 段階目の認証の両方が成功した場合のみ、認証全体が成功します。

重要

2022 年 9 月、Microsoft は Azure Multi-Factor Authentication Server の廃止を発表しました。 2024 年 9 月 30 日以降、Azure Multi-Factor Authentication Server のデプロイでは、多要素認証 (MFA) 要求機能が提供されなくなり、組織で認証が失敗する可能性があります。 認証サービスが中断されないようにして、サポートされた状態を維持するために、組織は、最新の Azure Multi-Factor Authentication Server 更新プログラムに含まれている最新の移行ユーティリティを使用して、クラウドベースの Azure AD Multi-Factor Authentication サービスにユーザーの認証データを移行する必要があります。 詳細については、Azure Multi-Factor Authentication Server の移行に関する記事を参照してください。

クラウドベースの MFA の使用を開始するには、「チュートリアル: Azure Multi-Factor Authentication を使用してユーザーのサインイン イベントのセキュリティを確保する」を参照してください。

LDAP 認証を構成する

LDAP 認証を構成するには、Azure Multi-Factor Authentication Server を Windows サーバーにインストールします。 次の手順に従います。

LDAP クライアントを追加する

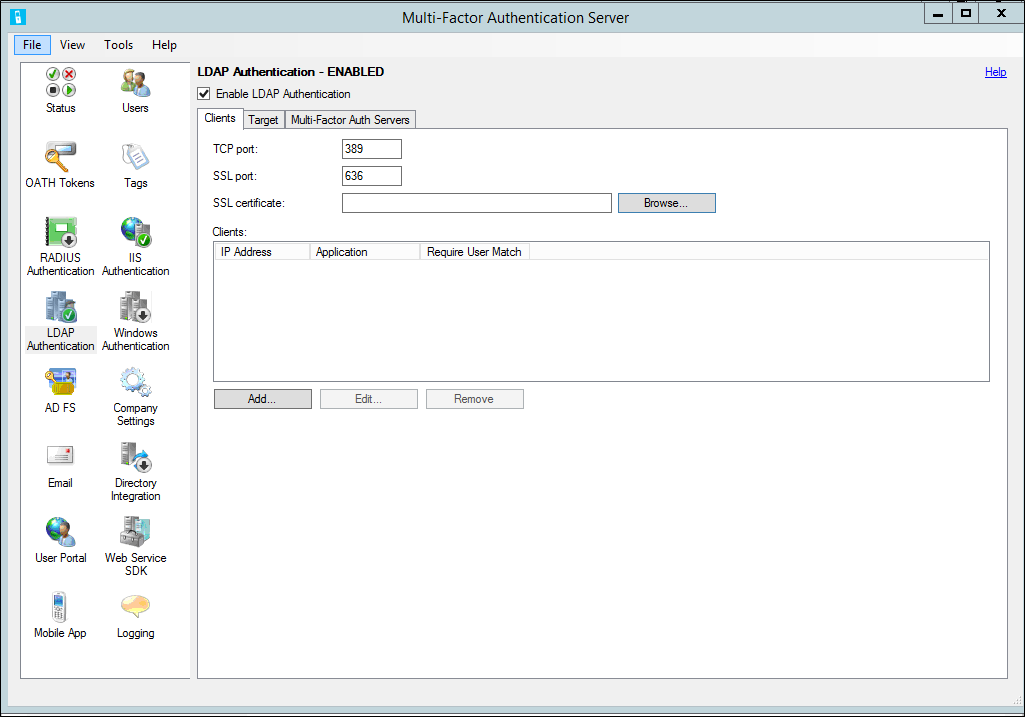

Azure Multi-Factor Authentication Server で、左側のメニューの [LDAP 認証] アイコンをクリックします。

[LDAP 認証を有効にする] チェック ボックスをオンにします。

Azure Multi-Factor Authentication LDAP サービスを、LDAP 要求をリッスンする標準ポート以外のポートにバインドする必要がある場合は、[クライアント] タブで TCP ポートと SSL (TLS) ポートを変更します。

クライアントから Azure Multi-Factor Authentication Server に対して LDAPS を使用する場合は、MFA サーバーと同じサーバー上に TLS/SSL 証明書をインストールする必要があります。 SSL (TLS) 証明書ボックスの隣にある [参照] をクリックし、セキュリティで保護された接続で使用する証明書を選択します。

[追加] をクリックします。

[LDAP クライアントの追加] ダイアログ ボックスで、Server に対して認証するアプライアンス、サーバー、またはアプリケーションの IP アドレスを入力し、アプリケーション名 (省略可能) を入力します。 アプリケーション名は Azure Multi-Factor Authentication レポートに表示され、SMS またはモバイル アプリの認証メッセージにも表示される場合があります。

すべてのユーザーがサーバーにインポート済みであるかインポート予定であり、2 段階認証の対象となる場合は、 [Require Azure Multi-Factor Authentication user match (Azure Multi-Factor Authentication のユーザー照合が必要)] ボックスをオンにします。 かなりのユーザーがまだサーバーにインポートされていないか、2 段階認証から除外されているか、あるいはその両方である場合、このボックスはオフのままにします。 この機能の追加情報については、MFA サーバーのヘルプ ファイルを参照してください。

さらに LDAP クライアントを追加するには、上記の手順を繰り返します。

LDAP ディレクトリ接続を構成する

Azure Multi-Factor Authentication が LDAP 認証を受けるように構成するときは、これらの認証を LDAP ディレクトリに委任する必要があります。 したがって、[ターゲット] タブには LDAP ターゲットを使用する 1 つのオプションだけがグレー表示されます。

注意

ディレクトリ統合では、Active Directory Domain Services 以外のディレクトリの操作は保証されません。

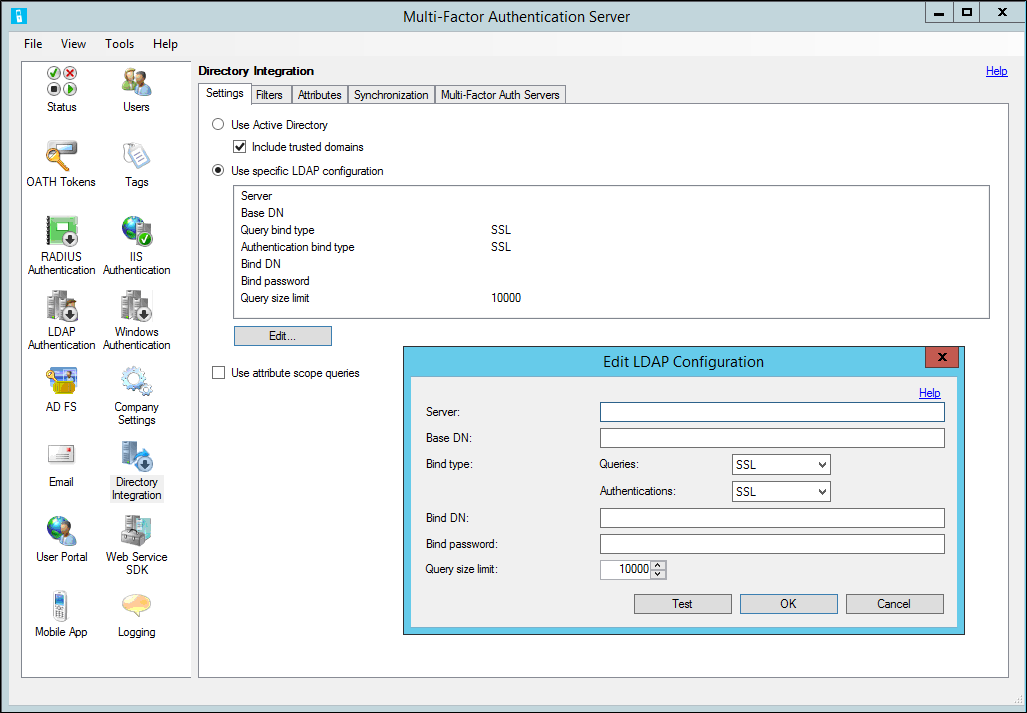

LDAP ディレクトリ接続を構成するには、 [ディレクトリ統合] アイコンをクリックします。

[設定] タブで、 [特定の LDAP 構成を使用する] ラジオ ボタンを選択します。

[編集] を選択します。

[LDAP 構成の編集] ダイアログ ボックスで、LDAP ディレクトリに接続するために必要な情報を各フィールドに入力します。 各フィールドの説明は、Azure Multi-Factor Authentication Server のヘルプ ファイルに含まれています。

[テスト] ボタンをクリックして、LDAP 接続をテストします。

LDAP 接続テストが成功した場合、 [OK] ボタンをクリックします。

[フィルター] タブをクリックします。Server は、Active Directory からコンテナー、セキュリティ グループ、およびユーザーを読み込むように事前構成されています。 別の LDAP ディレクトリにバインドする場合は、表示されるフィルターの編集が必要になることがあります。 フィルターの詳細については、 [ヘルプ] リンクをクリックしてください。

[属性] タブをクリックします。Server は、Active Directory から属性をマッピングするように事前構成されています。

別の LDAP ディレクトリにバインドしたり、事前構成されている属性のマッピングを変更する場合は、 [編集] をクリックします。

[属性の編集] ダイアログ ボックスで、ディレクトリの LDAP 属性マッピングを変更します。 属性名は入力することも、各フィールドの横にある … ボタンをクリックして選択することもできます。 属性の詳細については、 [ヘルプ] リンクをクリックしてください。

[OK] をクリックします。

[会社の設定] アイコンをクリックし、 [ユーザー名の解決] タブを選択します。

ドメインに参加しているサーバーから Active Directory に接続する場合は、 [Windows セキュリティ識別子 (SID) をユーザー名の照合に使用する] を選択したままにします。 それ以外の場合は、 [LDAP 一意識別子の属性をユーザー名の照合に使用する] を選択します。

[LDAP 一意識別子の属性をユーザー名の照合に使用する] が選択されている場合、Azure Multi-Factor Authentication Server は、各ユーザーを LDAP ディレクトリ内の一意識別子に解決しようとします。 LDAP 検索は、[ディレクトリの統合] > [属性] タブで定義されているユーザー名属性で実行されます。ユーザーが認証されると、ユーザー名は LDAP ディレクトリ内の一意識別子に解決されます。 この一意の識別子が、Azure Multi-factor Authentication データ ファイル内のユーザーと照合するために使用されます。 これにより、大文字と小文字を区別せず、ユーザー名の形式 (長短) を問わない比較が可能になります。

上記の手順を完了すると、MFA サーバーは構成されたクライアントからの LDAP アクセス要求のリッスンを構成されたポートで開始し、LDAP ディレクトリに対する認証要求のプロキシとして機能します。

LDAP クライアントを構成する

LDAP クライアントを構成するには、次のガイドラインに従います。

- Azure Multi-Factor Authentication Server でのアプライアンス、サーバー、アプリケーションの LDAP 経由の認証を、あたかも LDAP ディレクトリで行われるかのように構成します。 LDAP ディレクトリに直接接続するために通常使用するものと同じ設定を使用しますが、サーバー名または IP アドレスには Azure Multi-Factor Authentication Server を使用します。

- LDAP ディレクトリでユーザーの資格情報を検証し、2 段階目の認証を実行し、応答を受け取って LDAP アクセス要求に応答するのに十分な時間を与えるために、LDAP タイムアウトは 30 から 60 秒に構成します。

- LDAPS を使用する場合、LDAP クエリを行うアプライアンスまたはサーバーは、Azure Multi-Factor Authentication Server にインストールされている TLS/SSL 証明書を信頼する必要があります。