条件付きアクセスでのサインインに関する問題のトラブルシューティング

この記事の情報は、エラー メッセージと Microsoft Entra のサインイン ログを使って、条件付きアクセスに関連する予期しないサインイン結果のトラブルシューティングに使うことができます。

"すべて" の結果を選択する

条件付きアクセス フレームワークは、優れた構成柔軟性を提供します。 しかし、柔軟性が高いということは、リリースの前に各構成ポリシーを慎重に見直して、望ましくない結果を避ける必要があることも意味します。 この状況では、すべてのユーザー/グループ/クラウド アプリなどの完全なセットに影響する割り当てには特に注意を払う必要があります。

組織は次の構成を避ける必要があります。

すべてのユーザー、すべてのリソースに対して:

- アクセスのブロック - この構成では組織全体がブロックされます。

- デバイスは準拠としてマーク済みである必要がある - 登録されたデバイスをまだ持っていないユーザーに対して、このポリシーは Intune ポータルへのアクセスを含むすべてのアクセスをブロックします。 このポリシーにより、登録済みのデバイスを持たない管理者は、戻ってポリシーを変更することができなくなります。

- ハイブリッド Microsoft Entra ドメイン参加済みのデバイスが必要 - このポリシーでは、Microsoft Entra ハイブリッド参加済みのデバイスをまだ持っていない場合に、組織内のすべてのユーザーのアクセスがブロックされるおそれもあります。

- アプリの保護ポリシーが必要 - このポリシーによるブロックアクセスは、Intune ポリシーがない場合に、組織内のすべてのユーザーのアクセスをブロックする可能性もあります。 Intune のアプリの保護ポリシーがあるクライアント アプリケーションを使用していない管理者は、Intune や Azure などのポータルに戻ることが、このポリシーによってブロックされます。

すべてのユーザー、すべてのリソース、すべてのデバイス プラットフォームに対して:

- アクセスのブロック - この構成では組織全体がブロックされます。

条件付きアクセスのサインインの割り込み

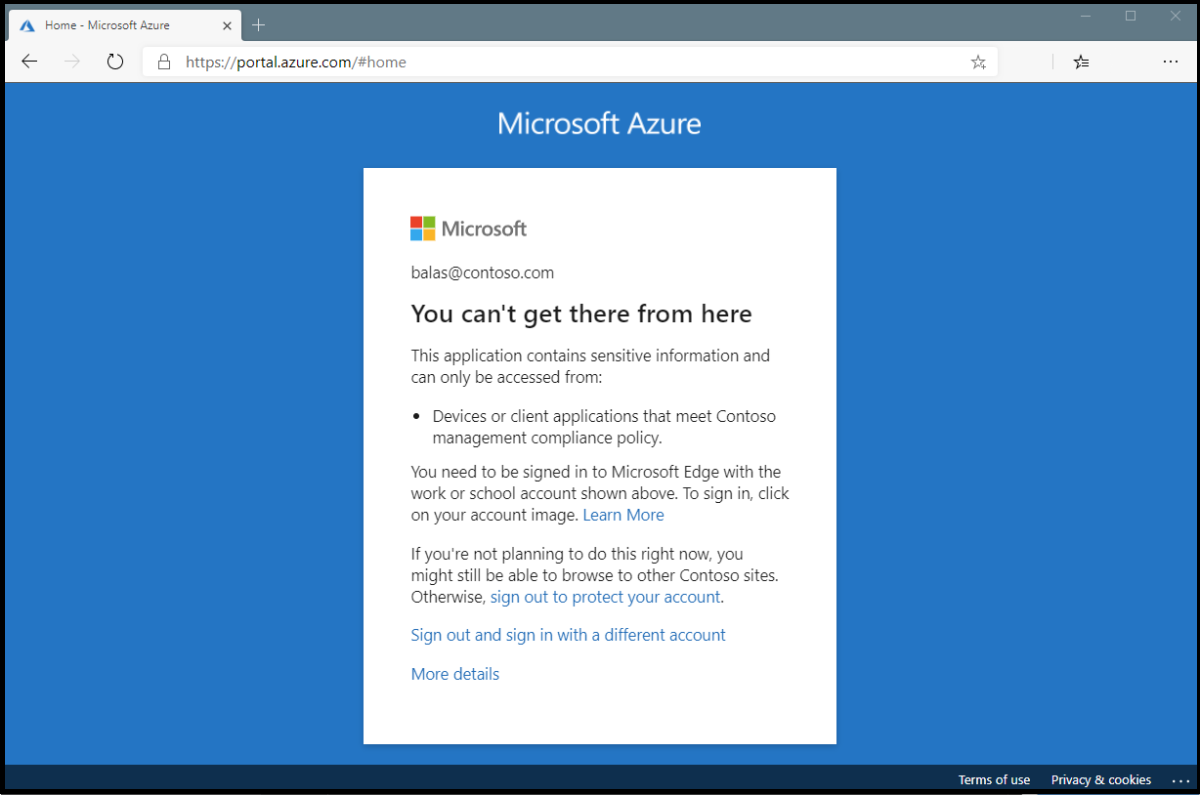

最初の方法は、表示されるエラー メッセージを確認することです。 Web ブラウザーを使用してサインインする際の問題については、エラー ページ自体に詳細な情報が含まれています。 この情報だけで、それがどのような問題で、どのようにすれば解決できるかが、わかる場合があります。

上記のエラーでは、会社のモバイル デバイス管理ポリシーを満たすデバイスまたはクライアント アプリケーションからのみ、アプリケーションにアクセスできることを示すメッセージが表示されます。 この場合は、アプリケーションとデバイスはそのポリシーを満たしていません。

Microsoft Entra サインイン イベント

サインインの中断に関する詳細情報を取得する 2 番目の方法は、Microsoft Entra サインイン イベントを確認して、適用された条件付きアクセス ポリシーとその理由を調べることです。

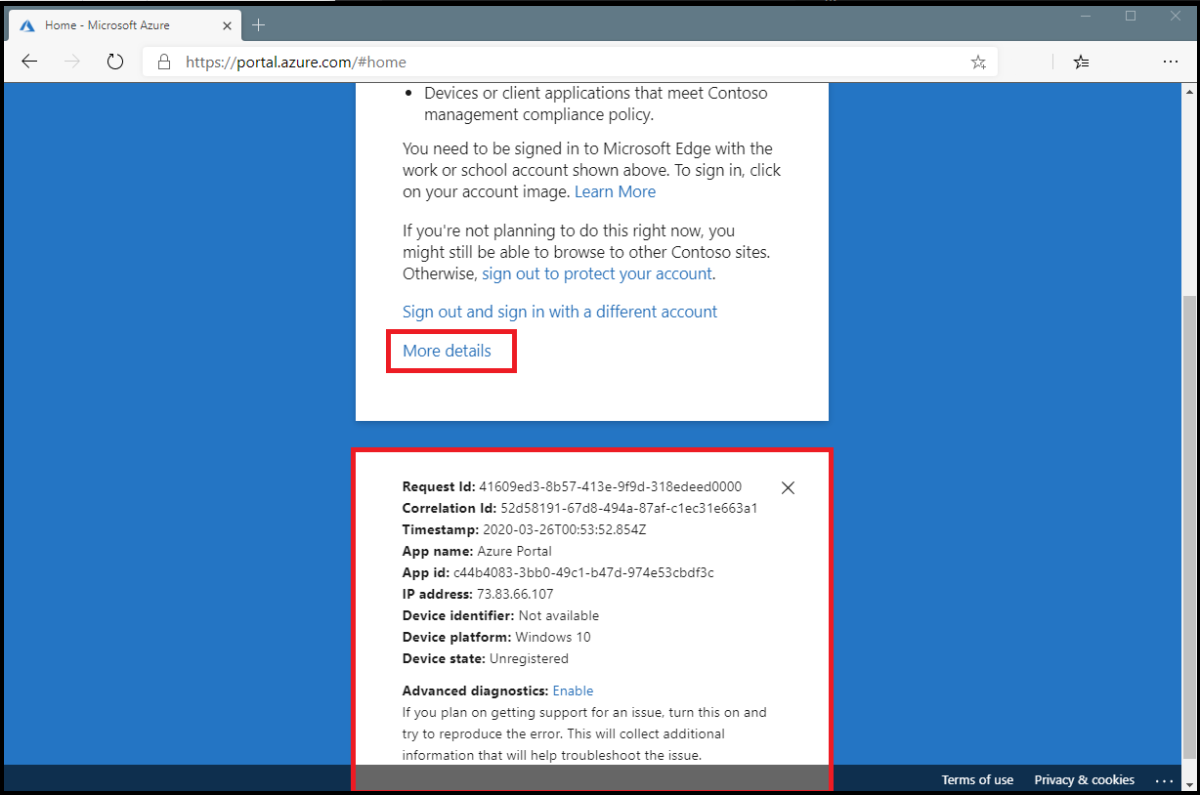

問題に関する詳細は、最初のエラー ページで [詳細] をクリックすると表示できます。 [詳細] をクリックすると、トラブルシューティング情報が表示されます。この情報は、Microsoft Entra サインイン イベントでユーザーに表示された特定のエラー イベントを検索する場合や、Microsoft でサポート インシデントを開く場合に役立ちます。

適用された条件付きアクセス ポリシーとその理由を確認するには、次の手順を実行します。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[監視と正常性]>[サインイン ログ] の順に移動します。

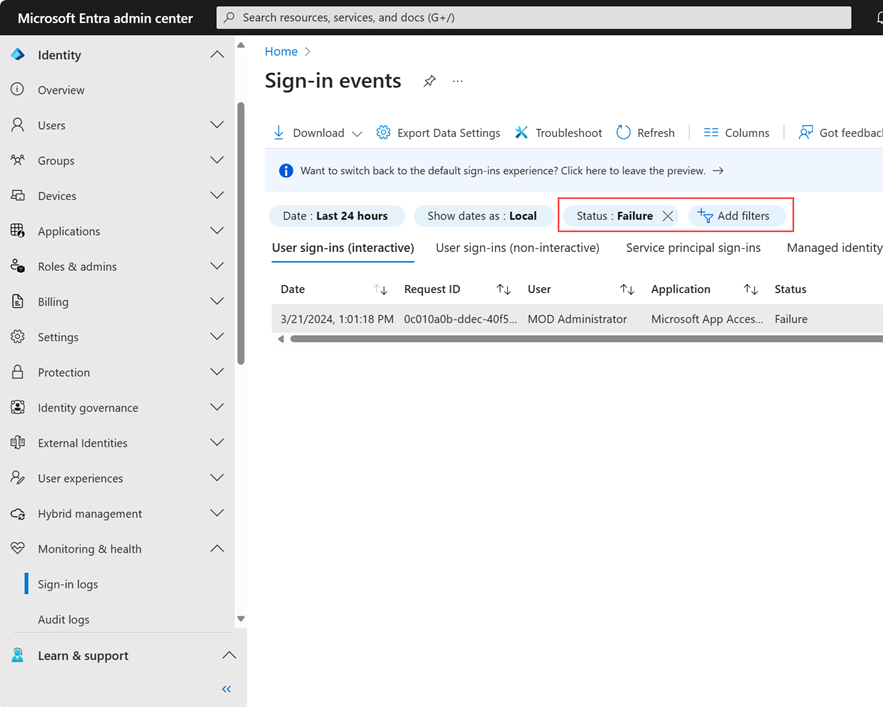

確認するサインインのイベントを見つけます。 フィルターと列を追加または削除して、不要な情報を除外します。

- 次のようなフィルターを追加してスコープを絞り込みます。

- 関連付け ID: 調査対象の特定のイベントがある場合。

- 条件付きアクセス: ポリシーの失敗/成功を表示します。 フィルターの範囲を設定して、失敗のみを表示するように結果を制限します。

- ユーザー名: 特定のユーザーに関連する情報を表示します。

- 日付: 対象の期間に範囲を設定します。

- 次のようなフィルターを追加してスコープを絞り込みます。

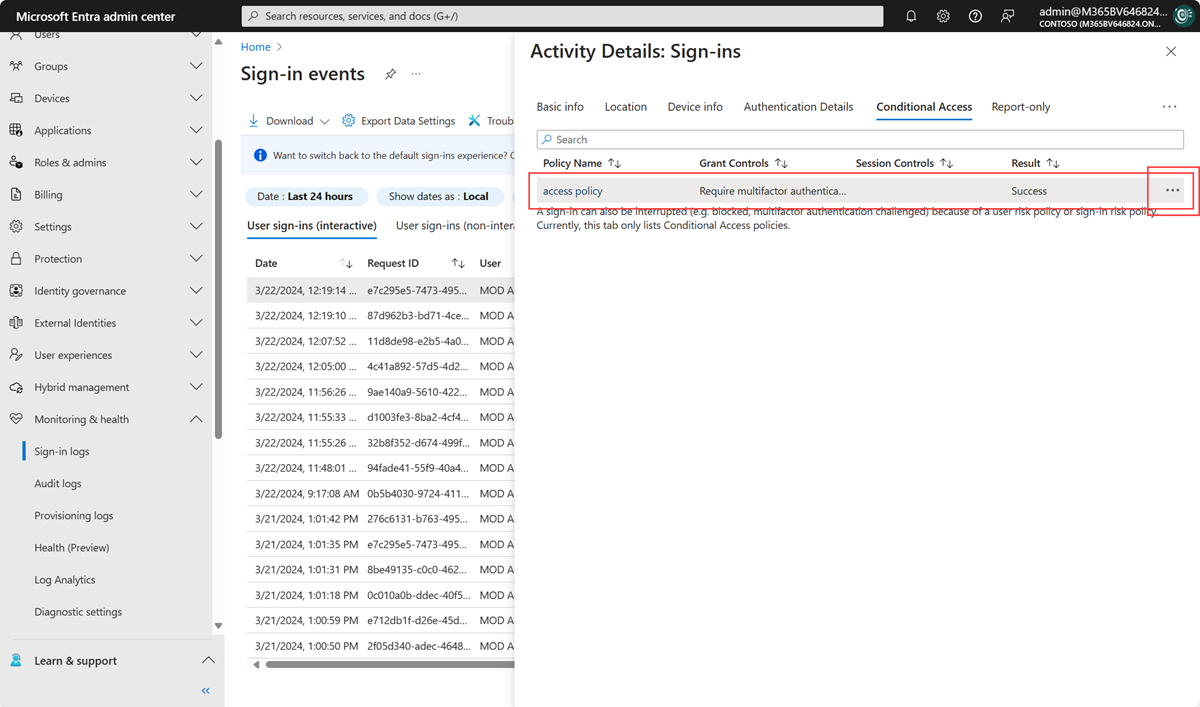

ユーザーのサインイン失敗に対応するサインイン イベントが見つかったら、[条件付きアクセス] タブを選びます。[条件付きアクセス] タブには、サインインが中断される原因となった特定のポリシーが表示されます。

- [トラブルシューティングとサポート] タブの情報により、コンプライアンス要件を満たしていなかったデバイスなど、サインインが失敗した理由がはっきりわかる場合があります。

- さらに調査するには、 [ポリシー名] をクリックして、ポリシーの構成にドリルダウンします。 [ポリシー名] をクリックすると、選択したポリシーのポリシー構成ユーザー インターフェイスが表示され、レビューおよび編集できます。

- 条件付きアクセス ポリシーの評価に使用された クライアント ユーザーとデバイスの詳細は、サインイン イベントの [基本情報] 、 [場所] 、 [デバイス情報] 、 [認証の詳細] 、 [追加情報] タブでも参照できます。

ポリシーが意図したとおりに機能しない

サインイン イベントでポリシーの右側にある省略記号を選択すると、ポリシーの詳細が表示されます。 このオプションにより、管理者はポリシーが正常に適用された、またはされていない理由に関して、追加情報を得ることができます。

左側にはサインイン時に収集された詳細情報が表示され、右側には適用された条件付きアクセス ポリシーの要件をそれらの詳細が満たすかどうかが示されます。 条件付きアクセス ポリシーは、すべての条件が満たされているか、構成されていない場合にのみ適用されます。

イベントの情報が、サインイン結果を理解したり、必要な結果を得るためにポリシーを調整したりするのに十分でない場合は、サインイン診断ツールが使用できます。 サインイン診断は、 [基本的な情報]> [イベントをトラブルシューティングする] の下に表示されます。 サインイン診断の詳細については、「Microsoft Entra ID におけるサインイン診断とは?」を参照してください。 What If ツールを使って条件付きアクセス ポリシーのトラブルシューティングを行うこともできます。

サポートインシデントを送信するときに、サインイン イベントの要求 ID および時刻と日付をインシデント送信の詳細に入力してください。 Microsoft サポートはこの情報を使用して、関心のある対象のイベントを見つけることができます。

条件付きアクセスの一般的なエラー コード

| サインイン エラー コード | エラー文字列 |

|---|---|

| 53000 | DeviceNotCompliant |

| 53001 | DeviceNotDomainJoined |

| 53002 | ApplicationUsedIsNotAnApprovedApp |

| 53003 | BlockedByConditionalAccess |

| 53004 | ProofUpBlockedDueToRisk |

エラー コードの詳細については、「Microsoft Entra 認証と承認のエラー コード」を参照してください。 一覧のエラー コードは、プレフィックス AADSTS の後にブラウザーで表示されるコードが付いた形式で示されています (例: AADSTS53002)。

サービスの依存関係

一部の特定のシナリオでは、条件付きアクセス ポリシーによってブロックされるリソースに依存するクラウド アプリがあるため、ユーザーはブロックされます。

サービスの依存関係を判断するには、サインインによって呼び出されたアプリケーションとリソースのサインイン ログを確認します。 次のスクリーンショットでは、呼び出されるアプリケーションは Azure portal ですが、呼び出されるリソースは Windows Azure サービス管理 API です。 このシナリオを適切に対象にするには、すべてのアプリケーションとリソースを条件付きアクセス ポリシーで同様に組み合わせる必要があります。

ロックアウトされた場合の対処方法

条件付きアクセス ポリシーが正しく設定されていないことが原因でロックアウトされた場合は、次のように対処します。

- まだブロックされていない管理者が組織にいるかどうかを確認します。 アクセス権を持つ管理者は、ご自身のサインインに影響するポリシーを無効にできます。

- ポリシーを更新できる管理者が組織にいない場合は、サポート要求を送信します。 Microsoft サポートが、アクセスの妨げとなっている条件付きアクセス ポリシーを確認し、確認時に更新できます。