チュートリアル: 安全にハイブリッド アクセスを行うために Cloudflare と Microsoft Entra ID を構成する

このチュートリアルでは、Microsoft Entra ID を Cloudflare Zero Trust と統合する方法について学習します。 ユーザー ID とグループ メンバーシップに基づいてルールを作成します。 ユーザーは、Microsoft Entra 資格情報を使用して認証し、Zero Trust で保護されたアプリケーションに接続します。

前提条件

- Microsoft Entra サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得してください。

- Microsoft Entra サブスクリプションにリンクされた Microsoft Entra テナント

- Cloudflare ゼロ トラスト アカウント

- 次のいずれかのロール: クラウド アプリケーション管理者、アプリケーション管理者。

組織の ID プロバイダーと Cloudflare Access を統合する

Cloudflare ゼロ トラスト アクセスは、企業アプリケーション、プライベート IP スペース、およびホスト名へのアクセスを制限する既定の拒否、ゼロ トラスト ルールを適用するのに役立ちます。 この機能では、仮想プライベート ネットワーク (VPN) よりも高速かつ安全にユーザーを接続します。 組織で複数の ID プロバイダー (IdP) を使用できるため、パートナーや請負業者と連携するときの煩わしさを軽減できます。

サインイン方法として IdP を追加するには、Cloudflare サインイン ページと Microsoft Entra ID で Cloudflare にサインインします。

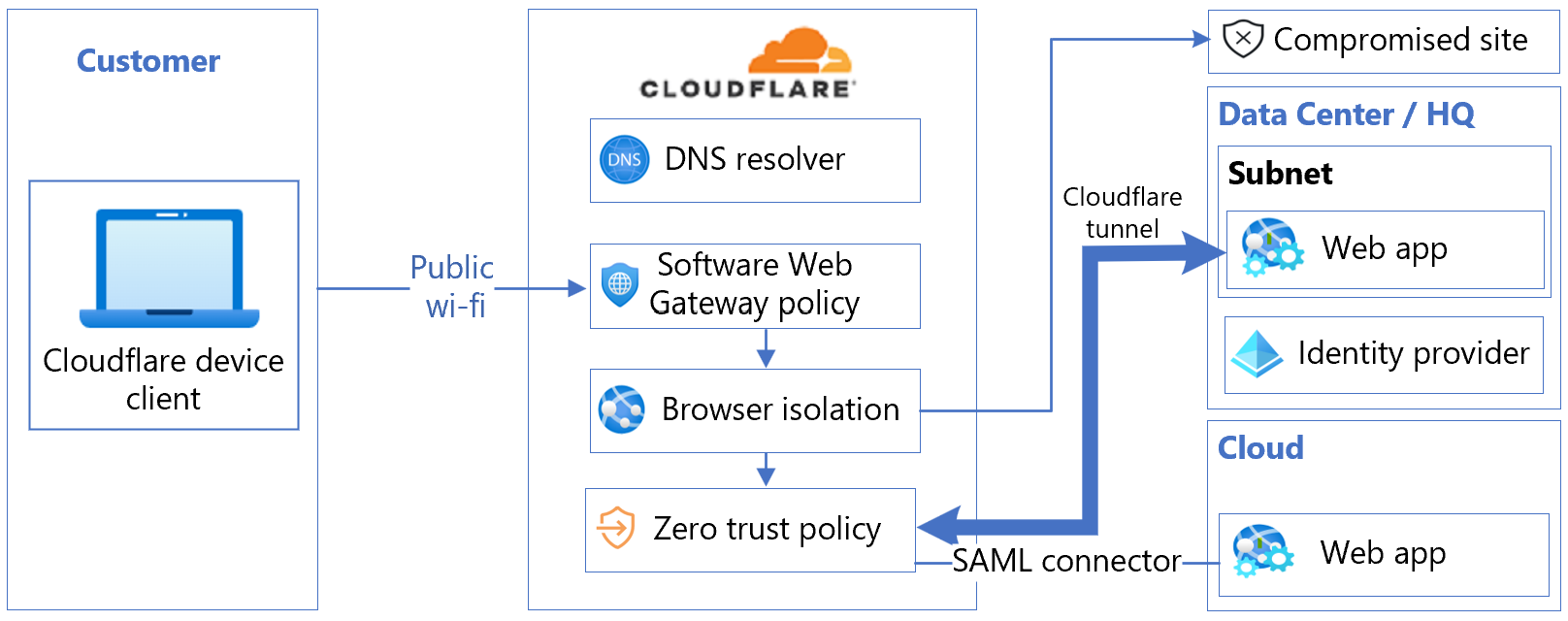

次のアーキテクチャの図に、この統合を示します。

Cloudflare Zero Trust アカウントを Microsoft Entra ID と統合する

Cloudflare Zero Trust アカウントを Microsoft Entra ID のインスタンスと統合します。

Cloudflare サインイン ページの Cloudflare ゼロ トラスト ダッシュボードにサインインします。

[設定] に移動します。

[認証] を選択します。

[ログイン方法] について、[新規追加] を選択します。

![[認証] の [Login methods] (ログイン方法) オプションのスクリーンショット。](media/cloudflare-integration/login-methods.png)

[ID プロバイダーの選択] で [Microsoft Entra ID] を選びます。

[Azure ID の追加] ダイアログが表示されます。

Microsoft Entra インスタンスの資格情報を入力して、必要な選択を行います。

[保存] を選択します。

Cloudflare を Microsoft Entra ID に登録する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

Cloudflare を Microsoft Entra ID に登録するには、次の 3 つのセクションの手順を使用します。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[アプリの登録] に移動します。

- [新規登録] を選択します。

- アプリケーションの名前を入力します。

- パスの末尾に callback を含むチーム名を入力します。 たとえば、

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callbackのように指定します。 - [登録] を選択します。

Cloudflare 用語集の「チーム ドメイン」の定義を参照してください。

![[アプリケーションの登録] のオプションと選択のスクリーンショット。](media/cloudflare-integration/register-application.png)

証明書とシークレット

Cloudflare Access 画面の [要点] で、アプリケーション (クライアント) ID とディレクトリ (テナント) ID をコピーして保存します。

左側のメニューで、[管理] の [証明書とシークレット] を選択します。

![[証明書とシークレット] 画面のスクリーンショット。](media/cloudflare-integration/add-client-secret.png)

[クライアント シークレット] で、 [+ 新しいクライアント シークレット] を選択します。

[説明] にクライアント シークレットを入力します。

[有効期限] で、有効期限を選択します。

[追加] を選択します。

[クライアント シークレット] の [値] フィールドから値をコピーします。 アプリケーションのパスワードの値を考えてください。 例の値が表示され、Azure の値が Cloudflare Access の構成に表示されます。

アクセス許可

左側のメニューで、[API のアクセス許可] を選択します。

[+ アクセス許可の追加] を選択します。

[API を選択する] の下にある [Microsoft Graph] を選択します。

![[Request API permissions] (API アクセス許可の要求) の下の [Microsoft Graph] オプションのスクリーンショット。](media/cloudflare-integration/microsoft-graph.png)

次のアクセス許可の [委任されたアクセス許可] を選択します。

- 電子メール

- openid

- profile

- offline_access

- user.read

- directory.read.all

- group.read.all

[管理] の下にある [+ アクセス許可の追加] を選択します。

[... に管理者の同意を与えます] を選択します。

Cloudflare ゼロ トラスト ダッシュボードで、[設定] > [認証] に移動します。

[ログイン方法] で、[新規追加] を選択します。

[Microsoft Entra ID] を選びます。

アプリケーション ID、アプリケーション シークレット、ディレクトリ ID の値を入力します。

[保存] を選択します。

Note

Microsoft Entra グループの場合は、[Microsoft Entra ID プロバイダーの編集] の [サポート グループ] で [オン] を選択します。

統合をテストする

Cloudflare ゼロ トラスト ダッシュボードで、[設定]>[認証] に移動します。

[ログイン方法] で、Microsoft Entra ID に対して、[テスト] を選択します。

Microsoft Entra 資格情報を入力します。

[接続が機能します] メッセージが表示されます。

![[Your connection works] (接続が機能しています) というメッセージのスクリーンショット。](media/cloudflare-integration/connection-success-screen.png)

次の手順

- SSO の統合の developer.cloudflare.com に移動する

- チュートリアル: Cloudflare Access の条件付きアクセス ポリシーを構成する

- チュートリアル: Azure AD B2C を使用して Cloudflare Web Application Firewall を構成する

![[Request API permissions] (API アクセス許可の要求) のオプションと選択のスクリーンショット。](media/cloudflare-integration/request-api-permissions.png)

![[API permissions] (API のアクセス許可) の下の [Configured permissions] (構成されたアクセス許可) のスクリーンショット。](media/cloudflare-integration/grant-admin-consent.png)