アプリケーションに対してテナント全体の管理者の同意を付与する

この記事では、Microsoft Entra ID で、テナント全体の管理者の同意をアプリケーションに付与する方法について説明します。 個々のユーザーの同意設定をどのように構成するかについては、エンドユーザーによるアプリケーションの同意の構成に関する記事を参照してください。

テナント全体の管理者の同意をアプリケーションに付与すると、そのアプリケーションは、組織全体に代わって、要求されたアクセス許可にアクセスできるようになります。 組織に代わって管理者の同意を付与することは機密性の高い操作であり、組織のデータの大部分、または高度な特権付きの操作を行うアクセス許可にアプリケーションの発行者がアクセスできる可能性があります。 そのような操作の例は、ロール管理、すべてのメールボックスまたはすべてのサイトへのフルアクセス、完全なユーザー偽装などです。 そのため、同意を付与する前に、アプリケーションで要求されているアクセス許可をよく確認する必要があります。

既定では、テナント全体の管理者の同意をアプリケーションに付与すると、特に制限がない限り、すべてのユーザーがアプリケーションにアクセスできるようになります。 アプリケーションにサインインできるユーザーを制限するには、アプリがユーザー割り当てを要求するように構成し、アプリケーションにユーザーまたはグループを割り当てます。

重要

テナント全体の管理者の同意を付与すると、そのアプリケーションに対して既にテナント全体に付与されていたアクセス許可が取り消される場合があります。 ユーザーが既に代理で付与しているアクセス許可は影響を受けません。

前提条件

テナント全体の管理者の同意を付与するには、組織を代表して同意する権限を持つユーザーとしてサインインする必要があります。

テナント全体の管理者の同意を許可するには、次が必要です。

次のいずれかのロールを持つ Microsoft Entra ユーザー アカウント。

- 任意の API に対してアクセス許可を要求するアプリに同意を付与する特権ロール管理者。

- クラウド アプリケーション管理者またはアプリケーション管理者。任意の API に対してアクセス許可を要求するアプリに同意を付与します (Microsoft Graph アプリ ロール (アプリケーションのアクセス許可) は "除きます")。

- アプリケーションで必要なアクセス許可に対して、アプリケーションにアクセス許可を付与するための権限が含まれたカスタム ディレクトリ ロール。

エンタープライズ アプリ ウィンドウでテナント全体の管理者の同意を付与する

アプリケーションが既にテナントにプロビジョニングされている場合は、Enterprise アプリケーション ウィンドウからテナント全体の管理者の同意を付与できます。 たとえば、少なくとも 1 人のユーザーがアプリケーションに同意した場合、テナントにアプリをプロビジョニングできます。 詳細については、「アプリケーションを Microsoft Entra に追加する方法と理由」を参照してください。

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

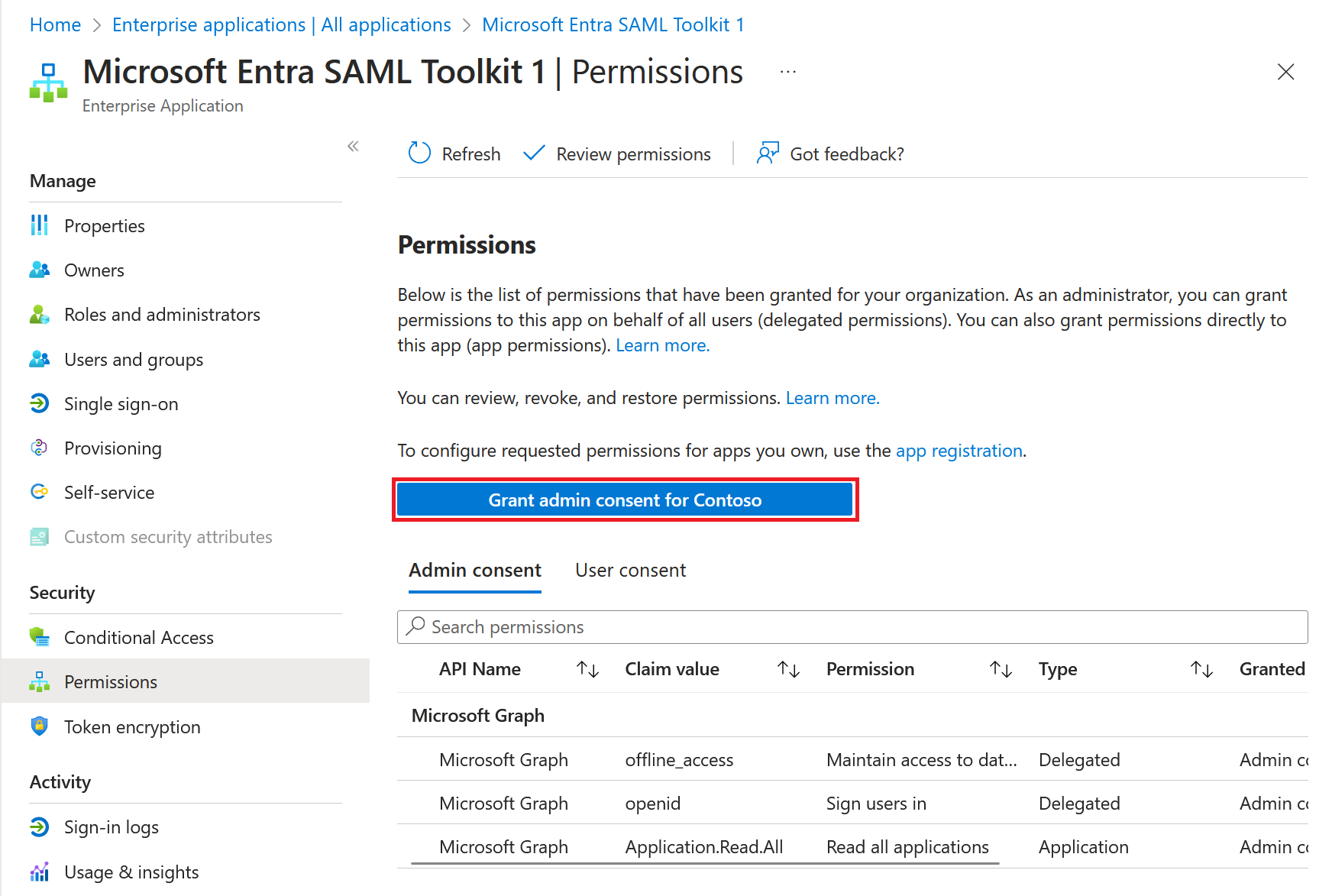

[エンタープライズ アプリケーション] ウィンドウに一覧表示されているアプリにテナント全体の管理者の同意を付与するには:

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[すべてのアプリケーション] に移動します。

- 検索ボックスに既存のアプリケーションの名前を入力し、検索結果からアプリケーションを選択します。

- [セキュリティ] で [アクセス許可] を選択します。

- アプリケーションに必要なアクセス許可を慎重に確認します。 アプリケーションで必要なアクセス許可に同意する場合は、 [管理者の同意の付与] を選択します。

アプリの登録ウィンドウで管理者の同意を付与する

Microsoft Entra 管理センターの アプリ登録 から、組織が開発し、Microsoft Entra テナントに直接登録するアプリケーションに対して、テナント全体の管理者同意を付与できます。

[アプリの登録] からテナント全体の管理者の同意を付与するには:

- Microsoft Entra 管理センターで、ID>アプリケーション>アプリの登録>すべてのアプリケーション を参照します。

- 検索ボックスに既存のアプリケーションの名前を入力し、検索結果からアプリケーションを選択します。

- [管理] の下にある [API のアクセス許可] を選びます。

- アプリケーションに必要なアクセス許可を慎重に確認します。 同意する場合は、 [管理者の同意の付与] を選択します。

テナント全体の管理者の同意を付与するための URL を作成する

前のセクションのどちらかの方法を使ってテナント全体の管理者の同意を付与すると、Microsoft Entra 管理センターでウィンドウが開き、テナント全体の管理者の同意を求めるプロンプトが表示されます。 アプリケーションのクライアント ID (アプリケーション ID とも呼ばれます) がわかっている場合は、同じ URL を作成して、テナント全体の管理者の同意を付与することができます。

テナント全体の管理者の同意の URL は、次のような形式です。

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

どこ:

{client-id}は、アプリケーションのクライアント ID (アプリ ID とも呼ばれます) です。{organization}は、アプリケーションに同意するテナントのテナント ID または検証済みドメイン名です。 値organizationsを使用すると、サインインするユーザーのホーム テナントで同意が行われます。

この場合も、同意を付与する前に、アプリケーションで要求されているアクセス許可をよく確認してください。

テナント全体の管理者の同意 URL を構築する方法の詳細については、「Microsoft ID プラットフォームの管理者の同意」を参照してください。

Microsoft Graph PowerShell を使用して委任されたアクセス許可に対して管理者の同意を付与する

このセクションでは、委任されたアクセス許可をアプリケーションに付与します。 委任されたアクセス許可は、サインインしているユーザーの代わりにアプリケーションが API にアクセスするために必要なアクセス許可です。 アクセス許可はリソース API によって定義され、クライアント アプリケーションであるエンタープライズ アプリケーションに付与されます。 この同意は、すべてのユーザーに代わって付与されます。

次の例では、リソース API は、オブジェクト ID aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb の Microsoft Graph です。 Microsoft Graph API は、委任されたアクセス許可、User.Read.All、および Group.Read.Allを定義します。 consentType は AllPrincipals であり、テナント内のすべてのユーザーに代わって同意していることを示します。 クライアント エンタープライズ アプリケーションのオブジェクト ID は です aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb。

注意事項

ご注意ください。 プログラムによって付与されたアクセス許可は、レビューまたは確認の対象になりません。 それらはすぐに有効になります。

Microsoft Graph PowerShell に接続し、少なくとも クラウド アプリケーション管理者としてサインインします。

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"テナント アプリケーションで Microsoft Graph (リソース アプリケーション) によって定義された、すべての委任されたアクセス許可を取得します。 クライアント アプリケーションに付与する必要がある委任されたアクセス許可を特定します。 この例では、委任のアクセス許可は

User.Read.AllとGroup.Read.AllですGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | fl次の要求を実行して、委任されたアクセス許可をクライアント エンタープライズ アプリケーションに付与します。

$params = @{ "ClientId" = "00001111-aaaa-2222-bbbb-3333cccc4444" "ConsentType" = "AllPrincipals" "ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, Scope次の要求を実行して、テナント全体の管理者の同意を付与したことを確認します。

Get-MgOauth2PermissionGrant -Filter "clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'"

Microsoft Graph PowerShell を使用してアプリケーションのアクセス許可に対する管理者の同意を付与する

このセクションでは、エンタープライズ アプリケーションにアプリケーションのアクセス許可を付与します。 アプリケーションのアクセス許可は、アプリケーションがリソース API にアクセスするために必要なアクセス許可です。 アクセス許可はリソース API によって定義され、プリンシパル アプリケーションであるエンタープライズ アプリケーションに付与されます。 アプリケーションにリソース API へのアクセスを許可すると、サインインしているユーザーなしでバックグラウンド サービスまたはデーモンとして実行されます。 アプリケーションのアクセス許可は、アプリ ロールとも呼ばれます。

次の例では、Microsoft Graph アプリケーション (ID aaaaaaaa-bbbb-cccc-1111-222222222222 のプリンシパル) に、ID df021288-bdef-4463-88db-98f22de89214 のリソース API によって公開される ID 11112222-bbbb-3333-cccc-4444dddd5555 のアプリ ロール (アプリケーションのアクセス許可) を付与します。

Microsoft Graph PowerShell に接続し、少なくとも 特権ロール管理者としてサインインします。

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"テナント内の Microsoft Graph によって定義されたアプリ ロールを取得します。 クライアント エンタープライズ アプリケーションに付与する必要があるアプリ ロールを特定します。 この例では、アプリ ロール ID は

df021288-bdef-4463-88db-98f22de89214です。Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |fl次の要求を実行して、プリンシパル アプリケーションにアプリケーションのアクセス許可 (アプリ ロール) を付与します。

$params = @{

"PrincipalId" ="aaaaaaaa-bbbb-cccc-1111-222222222222"

"ResourceId" = "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'aaaaaaaa-bbbb-cccc-1111-222222222222' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Graph エクスプローラーを使用して、委任されたアクセス許可とアプリケーションのアクセス許可の両方を付与します。

Microsoft Graph API を使用して委任されたアクセス許可に対して管理者の同意を付与する

このセクションでは、委任されたアクセス許可をアプリケーションに付与します。 委任されたアクセス許可は、サインインしているユーザーの代わりにアプリケーションが API にアクセスするために必要なアクセス許可です。 アクセス許可はリソース API によって定義され、クライアント アプリケーションであるエンタープライズ アプリケーションに付与されます。 この同意は、すべてのユーザーに代わって付与されます。

少なくともクラウド アプリケーション管理者としてサインインする必要があります。

次の例では、リソース API は、オブジェクト ID aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb の Microsoft Graph です。 Microsoft Graph API では、委任されたアクセス許可の User.Read.All および Group.Read.All を定義します。 consentType は AllPrincipals であり、テナント内のすべてのユーザーに代わって同意していることを示します。 クライアント エンタープライズ アプリケーションのオブジェクト ID は です aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb。

注意事項

ご注意ください。 プログラムによって付与されたアクセス許可は、レビューまたは確認の対象になりません。 それらはすぐに有効になります。

テナント アプリケーションで Microsoft Graph (リソース アプリケーション) によって定義された、すべての委任されたアクセス許可を取得します。 クライアント アプリケーションに付与する必要がある委任されたアクセス許可を特定します。 この例では、委任のアクセス許可は

User.Read.AllとGroup.Read.AllですGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopes次の要求を実行して、委任されたアクセス許可をクライアント エンタープライズ アプリケーションに付与します。

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "00001111-aaaa-2222-bbbb-3333cccc4444", "consentType": "AllPrincipals", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "scope": "User.Read.All Group.Read.All" }次の要求を実行して、テナント全体の管理者の同意を付与したことを確認します。

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq '00001111-aaaa-2222-bbbb-3333cccc4444' and consentType eq 'AllPrincipals'

Microsoft Graph API を使用してアプリケーションのアクセス許可に対する管理者の同意を付与する

このセクションでは、エンタープライズ アプリケーションにアプリケーションのアクセス許可を付与します。 アプリケーションのアクセス許可は、アプリケーションがリソース API にアクセスするために必要なアクセス許可です。 アクセス許可はリソース API によって定義され、プリンシパル アプリケーションであるエンタープライズ アプリケーションに付与されます。 アプリケーションにリソース API へのアクセスを許可すると、サインインしているユーザーなしでバックグラウンド サービスまたはデーモンとして実行されます。 アプリケーションのアクセス許可は、アプリ ロールとも呼ばれます。

次の例では、Microsoft Graph アプリケーション (ID 00001111-aaaa-2222-bbbb-3333cccc4444 のプリンシパル) に、ID df021288-bdef-4463-88db-98f22de89214 のリソース エンタープライズ アプリケーションによって公開される ID 11112222-bbbb-3333-cccc-4444dddd5555 のアプリ ロール (アプリケーションのアクセス許可) を付与します。

少なくとも特権ロール管理者として署名する必要があります。

テナント内の Microsoft Graph によって定義されたアプリ ロールを取得します。 クライアント エンタープライズ アプリケーションに付与する必要があるアプリ ロールを特定します。 この例では、アプリ ロール ID は

df021288-bdef-4463-88db-98f22de89214ですGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRoles次の要求を実行して、プリンシパル アプリケーションにアプリケーションのアクセス許可 (アプリ ロール) を付与します。

POST https://graph.microsoft.com/v1.0/servicePrincipals/11112222-bbbb-3333-cccc-4444dddd5555/appRoleAssignedTo Request body { "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "resourceId": "a0a0a0a0-bbbb-cccc-dddd-e1e1e1e1e1e1", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }