Microsoft Entra ロールのベスト プラクティス

この記事では、Microsoft Entra のロールベースのアクセス制御 (Microsoft Entra RBAC) を使用するためのベスト プラクティスについていくつか説明します。 これらのベスト プラクティスは、Microsoft Entra RBAC に関して Microsoft が蓄積してきたノウハウと、ユーザーの皆様の経験に基づいています。 「Microsoft Entra ID でのハイブリッドおよびクラウド デプロイ用の特権アクセスをセキュリティで保護する」にある詳細なセキュリティ ガイダンスも参照することをお勧めします。

1. 最小権限の原則を適用する

アクセスの制御戦略を計画するときは、最小特権を管理することをお勧めします。 最小特権とは、ジョブを実行するために必要な特権を管理者に正確に付与することを意味します。 管理者にロールを割り当てる際に考慮すべき 3 つのアスペクトがあります。特定の期間、特定のスコープに対する、特定の権限セットです。 当初、より広範なスコープでより広範なロールを割り当てる方が便利に思われたとしても、避けてください。 ロールとスコープを制限することで、セキュリティ プリンシパルが侵害された場合にリスクにさらされるリソースを制限することができます。 Microsoft Entra RBAC では、65 を超える組み込みロールがサポートされています。 ユーザー、グループ、アプリケーションなどのディレクトリ オブジェクトを管理したり、Exchange、SharePoint、Intune などの Microsoft 365 サービスを管理したりするための Microsoft Entra ロールがあります。 Microsoft Entra の組み込みロールを理解するには、「Microsoft Entra ID のロールについて理解する」を参照してください。 自分のニーズに合った組み込みロールがない場合は、独自のカスタム ロールを作成することができます。

適切なロールを見つける

適切な役割を見つけるには、次の手順に従ってください。

Microsoft Entra 管理センターにサインインします。

[Identity] (ID)>[役割と管理者]>[役割と管理者] の順に移動します。

[サービス] フィルターを使用して、ロールの一覧を絞り込みます。

Microsoft Entra の組み込みロールのドキュメントを参照してください。 各ロールに関連付けられている権限は、読みやすくするためにまとめて表示されます。 ロールの権限の構造と意味を理解するには、「ロールの権限を理解する方法」を参照してください。

「タスク別の最小特権のロール」のドキュメントを参照してください。

2. Privileged Identity Management を使用して Just-In-Time アクセスを付与する

最小特権の原則の 1 つは、必要なときにのみアクセス許可を付与することです。 Microsoft Entra Privileged Identity Management (PIM) を使用すると、管理者に Just-In-Time アクセスを付与することができます。 Microsoft Entra ID で PIM を使用することをお勧めします。 PIM を使用すると、ユーザーは Microsoft Entra ロールの資格を得ることができ、必要なときに限られた時間だけこのロールをアクティブ化できます。 期間が経過すると、特権アクセスは自動的に削除されます。 PIM 設定を構成して、承認を要求したり、誰かがロールの割り当てをアクティブにしたときに通知メールを受信したり、他のロール設定を行ったりできます。 通知により、高度な特権ロールに新しいユーザーが追加された場合にアラートを受け取れます。 詳細については、「Privileged Identity Management で Microsoft Entra ロールの設定を構成する」を参照してください。

3. すべての管理者アカウントに対して多要素認証を有効にする

私たちの研究によると、多要素認証 (MFA) を使用した場合、アカウントが侵害されるリスクは 99.9% 低下します。

次の 2 つの方法を使用して、Microsoft Entra ロールで MFA を有効にすることができます。

4. 定期的なアクセス レビューを構成して、時間の経過に伴う不要なアクセス許可を取り消す

アクセス レビューを使用すると、組織は管理者のアクセス権を定期的に確認して、適切なユーザーのみが継続的なアクセス権を持つようにすることができます。 通常の監査は、次の理由により、管理者が非常に重要です。

- 悪意のあるアクターによってアカウントが侵害される可能性があります。

- 企業内でチームが移動します。 監査を行わないと、時間の経過と共に不要なアクセスが増える可能性があります。

アクセス レビューを使用して、不要になったロールの割り当てを見つけて削除することをお勧めします。 これにより、承認されていないアクセスや過剰なアクセスのリスクを軽減し、コンプライアンス標準を維持することができます。

ロールのアクセス レビューの詳細については、「PIM で Azure リソースと Microsoft Entra ロールに対するアクセス レビューを作成する」を参照してください。 ロールが割り当てられているグループのアクセス レビューの詳細については、「グループとアプリケーションのアクセス レビューを Microsoft Entra ID で作成する」を参照してください。

5. グローバル管理者の数を 5 人未満に制限する

ベスト プラクティスとして、組織内でグローバル管理者ロールを割り当てるユーザーは 5 人未満にすることをお勧めします。 全体管理者は基本的に無制限のアクセス権を持っており、攻撃対象領域を低く抑えることが得策です。 前述のように、これらのアカウントはすべて多要素認証で保護する必要があります。

5 つ以上の特権グローバル管理者ロールの割り当てがある場合は、グローバル管理者ロールの割り当てを監視するために、Microsoft Entra の [概要] ページにグローバル管理者アラート カードが表示されます。

既定では、ユーザーが Microsoft のクラウド サービスに新規登録すると、Microsoft Entra テナントが作成され、そのユーザーにグローバル管理者ロールが割り当てられます。 グローバル管理者ロールが割り当てられているユーザーは、Microsoft Entra 組織内のほとんどすべての管理設定の読み取りと変更を行うことができます。 いくつかの例外を除き、グローバル管理者は Microsoft 365 組織内のすべての構成設定を読み取り、変更することもできます。 グローバル管理者は、アクセス権を昇格させてデータを読み取ることもできます。

Microsoft は、組織が全体管理者ロールが永続的に割り当てられる 2 つのクラウド専用緊急アクセス アカウントを作成することを推奨しています。 このようなアカウントは高い特権を持っており、特定のユーザーには割り当てられません。 これらのアカウントは、通常のアカウントを使用できない、または他のすべての管理者が誤ってロックアウトされたという緊急または "break glass" のシナリオに限定されます。これらのアカウントは、緊急アクセス アカウントに関する推奨事項に従って作成する必要があります。

6. 特権ロールの割り当ての数を 10 未満に制限する

一部のロールには、資格情報を更新する機能など、特権アクセス許可が含まれます。 これらのロールは特権の昇格につながる可能性があるため、これらの特権ロールの割り当ての使用は、組織で 10 未満に制限する必要があります。 特権ロールの割り当てが 10 を超える場合は、[ロールと管理者] ページに警告が表示されます。

PRIVILEGED ラベルを探すことで、特権を持つロール、アクセス許可、ロールの割り当てを識別できます。 詳細については、「Microsoft Entra ID の特権ロールとアクセス許可」を参照してください。

7. Microsoft Entra ロールの割り当てにグループを使用し、ロールの割り当てを委任する

グループを利用する外部ガバナンス システムがある場合は、個々のユーザーではなく、Microsoft Entra グループにロールを割り当てることを検討してください。 また、PIM でロール割り当て可能なグループを管理して、これらの特権グループに継続的な所有者またはメンバーがいないことを確認することもできます。 詳細については、「グループの Privileged Identity Management (PIM)」をご覧ください。

ロールを割り当て可能なグループに所有者を割り当てることができます。 その所有者は、グループに対して追加または削除されるユーザーを決定し、間接的には、ロールの割り当てを取得するユーザーを決定します。 これにより、特権ロール管理者は、グループを使用してロールごとにロール管理を委任できます。 詳細については、Microsoft Entra グループを使用したロール割り当ての管理に関するページをご覧ください。

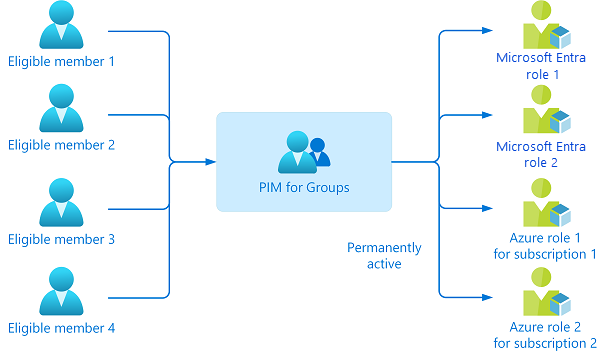

8. PIM for Groups を使用して一度に複数のロールをアクティブにする

PIM を通じて、個人が Microsoft Entra ロールに対して 5 つまたは 6 つの資格のある割り当てを持っている場合があります。 各ロールを個別にアクティブにする必要があるため、生産性が低下する可能性があります。 さらに悪いことに、多数の Azure リソースが割り当てられている場合もあり、問題が悪化します。

この場合は、「グループの Privileged Identity Management (PIM)」を使用してください。 PIM for Groups を作成し、複数のロール (Microsoft Entra ID と Azure のどちらかまたは両方) に対する永続的なアクセスを付与します。 このユーザーを、このグループの有資格メンバーまたは所有者にします。 アクティブ化を 1 回行うだけで、リンクされたすべてのリソースにアクセスできます。

9. Microsoft Entra ロールにクラウド ネイティブ アカウントを使用する

Microsoft Entra のロールの割り当てには、オンプレミスの同期されたアカウントを使用しないでください。 オンプレミスのアカウントが侵害された場合、Microsoft Entra リソースも危険にさらされる可能性があります。

![[サービス] フィルターが開いた状態の管理センターの [ロールと管理者] ページ。](media/best-practices/roles-administrators.png)

![特権ロールの割り当ての数を含むカードを示す Microsoft Entra の [概要] ページのスクリーンショット。](media/best-practices/overview-privileged-roles-card.png)