Microsoft Intuneデプロイの概要

Microsoft Intuneは、デバイスとアプリの管理に役立つクラウドベースのサービスです。 organizationに対して実行できるMicrosoft Intuneの詳細については、「Microsoft Intuneとは」を参照してください。

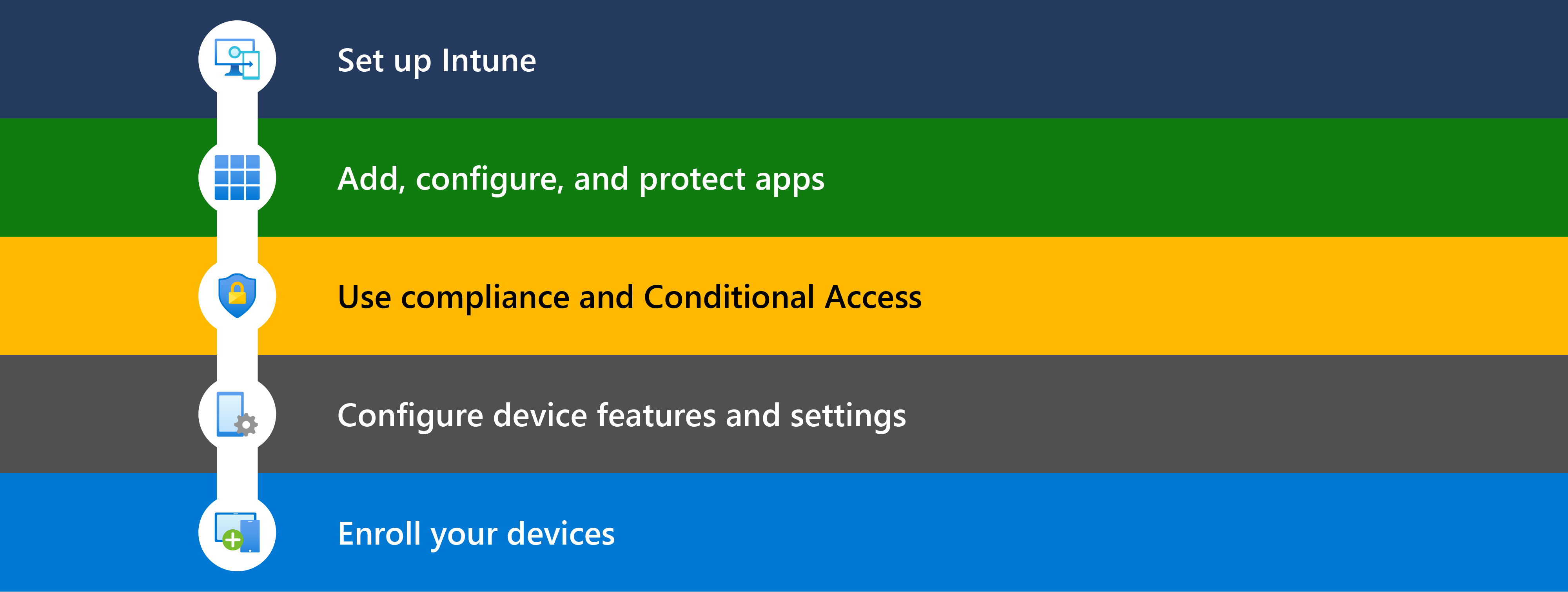

この記事では、Intuneデプロイを開始する手順の概要について説明します。

ヒント

この記事のコンパニオンとして、Microsoft 365 管理センターにはいくつかのセットアップ ガイダンスもあります。 このガイドでは、環境に基づいてエクスペリエンスをカスタマイズします。 このデプロイ ガイドにアクセスするには、Microsoft 365 管理センターのMicrosoft Intuneセットアップ ガイドにアクセスし、グローバル リーダー (少なくとも) でサインインします。 これらの展開ガイドと必要なロールの詳細については、「Microsoft 365 および Office 365 製品の高度な展開ガイド」を参照してください。

サインインせずに自動セットアップ機能をアクティブ化せずにベスト プラクティスを確認するには、 M365 セットアップ ポータルにアクセスします。

開始する前に

Intuneデプロイの計画に役立てるには、計画ガイドを使用してMicrosoft Intuneに移動します。 個人のデバイス、ライセンスに関する考慮事項、ロールアウト 計画の作成、ユーザーへの変更の伝達などについて説明します。

次の記事は、適切なリソースです。

ライセンスのニーズと、Intune展開のその他の前提条件を決定します。 次の一覧では、最も一般的な前提条件をいくつか示します。

Intune サブスクリプション: 一部の Microsoft 365 サブスクリプションに含まれています。 また、デバイス、アプリ、ユーザーを管理するための Web ベースのコンソールであるMicrosoft Intune管理センターにもアクセスできます。

Microsoft 365 アプリ: Microsoft 365 に含まれ、Outlook や Teams などの生産性アプリに使用されます。

Microsoft Entra ID: Microsoft Entra IDは、ユーザー、グループ、デバイスの ID 管理に使用されます。 Intune サブスクリプションと、場合によっては Microsoft 365 サブスクリプションが付属しています。

P1 または P2 をMicrosoft Entra IDすると、余分なコストがかかる可能性があります。これにより、条件付きアクセス、多要素認証 (MFA)、動的グループなど、組織で一般的に使用されるより多くの機能が提供されます。

Windows Autopilot: 一部の Microsoft 365 サブスクリプションに含まれています。 Windows Autopilot では、現在サポートされているバージョンの Windows クライアント デバイスに対する最新の OS 展開が提供されます。

プラットフォーム固有の前提条件: デバイスのプラットフォームによっては、その他の要件があります。

たとえば、iOS/iPadOS デバイスと macOS デバイスを管理する場合は、Apple MDM プッシュ証明書と場合によっては Apple トークンが必要です。 Android デバイスを管理する場合は、管理対象の Google Play アカウントが必要になる場合があります。 証明書認証を使用する場合は、SCEP または PKCS 証明書が必要になる場合があります。

詳細については、次を参照してください:

手順 1 - Intuneを設定する

この手順では、次の手順を実行します。

✅ デバイスがサポートされていることを確認し、Intune テナントを作成し、ユーザーをグループ & 追加し、ライセンスを割り当てます。

この手順では、Intuneを設定し、ユーザー ID、アプリ、デバイスを管理するための準備を行います。 Intuneでは、ドメイン、ユーザー、グループなど、Microsoft Entra IDの多くの機能が使用されます。

詳細については、「手順 1 - Microsoft Intuneを設定する」を参照してください。

手順 2 - アプリを追加して保護する

この手順では、次の手順を実行します。

✅Intuneに登録するデバイスで、デバイスに必要なアプリのベースラインを作成し、登録中にこれらのアプリ ポリシーを割り当てます。 追加のセキュリティが必要なアプリでは、アプリ保護ポリシーも使用します。

✅Intuneに登録しないデバイスでは、アプリ保護ポリシーと多要素認証 (MFA) を使用します。

- アプリ保護ポリシーは、個人のデバイス上のorganizationデータを保護するのに役立ちます。

- MFA は、承認されていないアクセスからorganizationのデータを保護するのに役立ちます。

詳細については、「手順 2 - Intuneを使用してアプリを追加、構成、保護する」を参照してください。

すべてのorganizationには、デバイスにインストールする必要があるアプリの基本セットがあります。 ユーザーがデバイスを登録する前に、Intuneを使用してこれらのアプリをデバイスに割り当てることができます。 登録中に、アプリ ポリシーが自動的にデプロイされます。 登録が完了すると、アプリがインストールされ、使用する準備が整います。

必要に応じて、デバイスを登録し、アプリを割り当てることができます。 それはあなたの選択です。 次回ユーザーが新しいアプリをチェックすると、使用可能な新しいアプリが表示されます。

自分の個人用デバイスを持つユーザーがorganizationリソースにアクセスする場合は、少なくともモバイル アプリケーション管理 (MAM) を使用してorganization データにアクセスするアプリを保護する必要があります。 Outlook、Teams、SharePoint、およびその他のアプリの MAM ポリシーを作成できます。 Microsoft Intune計画ガイドには、個人用デバイスの管理に関するいくつかのガイダンスがあります。

注:

MFA は、Microsoft Entra テナントで有効にする必要があるMicrosoft Entra IDの機能です。 次に、アプリの MFA を構成します。 詳細については、次を参照してください:

手順 3 - コンプライアンスを確認し、条件付きアクセスを有効にする

この手順では、次の手順を実行します。

✅デバイスに必要なコンプライアンス ポリシーのベースラインを作成し、登録中にこれらのコンプライアンス ポリシーを割り当てます。

✅ 条件付きアクセスを有効 にして、コンプライアンス ポリシーを適用します。

詳細については、「 手順 3 – コンプライアンス ポリシーの計画」を参照してください。

Intuneなどの MDM ソリューションでは、デバイスが満たす必要があるルールを設定し、これらのルールのコンプライアンス状態を報告できます。 これらの規則はコンプライアンス ポリシーと呼ばれます。 コンプライアンス ポリシーと条件付きアクセスを組み合わせる場合は、デバイスがorganizationのデータにアクセスする前に、特定のセキュリティ要件を満たす必要があります。

ユーザーがデバイスをIntuneに登録すると、登録プロセスでコンプライアンス ポリシーを自動的に展開できます。 登録が完了すると、管理者はコンプライアンスの状態をチェックし、ルールを満たしていないデバイスの一覧を取得できます。

必要に応じて、コンプライアンスを確認する前にデバイスを登録できます。 それはあなたの選択です。 次のIntune チェックでは、コンプライアンス ポリシーが割り当てられます。

注:

条件付きアクセスは、Microsoft Entra テナントで有効にする必要があるMicrosoft Entra IDの機能です。 その後、ユーザー ID、アプリ、デバイスの条件付きアクセス ポリシーを作成できます。 詳細については、次を参照してください:

手順 4 - デバイス機能を構成する

この手順では、次の手順を実行します。

✅有効またはブロックする必要があるセキュリティ機能とデバイス機能のベースラインを作成します。 登録中にこれらのプロファイルを割り当てます。

詳細については、「手順 4 - デバイス構成プロファイルを作成してデバイスをセキュリティで保護し、organization リソースにアクセスする」を参照してください。

organizationには、構成する必要がある、またはブロックする必要があるデバイスとセキュリティ機能の基本セットを含めることができます。 これらの設定は、デバイス構成とエンドポイント セキュリティ プロファイルに追加されます。 Microsoft では、登録時にキー セキュリティとデバイス構成ポリシーを割り当てることをお勧めします。 登録が開始されると、デバイス構成プロファイルが自動的に割り当てられます。 登録が完了すると、これらのデバイスとセキュリティ機能が構成されます。

必要に応じて、構成プロファイルを作成する前にデバイスを登録できます。 それはあなたの選択です。 次のIntune チェックで、プロファイルが割り当てられます。

Microsoft Intune管理センターでは、デバイス プラットフォーム (Android、iOS/iPadOS、macOS、Windows) に基づいてさまざまなプロファイルを作成できます。

次の記事は、適切なリソースです。

- デバイス プロファイルを使用してデバイスに機能と設定を適用する

- 設定カタログを使用して設定を構成する

- Microsoft Intune でエンドポイント セキュリティの管理

- Windows セキュリティ ベースライン

手順 5 - デバイスを登録する

この手順では、次の手順を実行します。

✅ デバイスをIntuneに登録します。

詳細については、「手順 5 - 展開ガイダンス: Microsoft Intuneにデバイスを登録する」を参照してください。

デバイスを完全に管理するには、条件付きアクセス ポリシー、アプリ ポリシー、デバイス構成ポリシー、および作成したセキュリティ ポリシー & コンプライアンスを受け取るために、デバイスをIntuneに登録する必要があります。 管理者は、ユーザーとデバイスの登録ポリシーを作成します。 各デバイス プラットフォーム (Android、iOS/iPadOS、Linux、macOS、および Windows) には、さまざまな登録オプションがあります。 環境、シナリオ、デバイスの使用方法に最適なものを選択します。

選択した登録オプションに応じて、ユーザーは自分自身を登録できます。 または、登録を自動化して、ユーザーが自分のorganization アカウントを使用してデバイスにサインインするだけで済みます。

デバイスが登録されると、デバイスにはセキュリティで保護された MDM 証明書が発行されます。 この証明書は Intune サービスと通信します。

プラットフォームによって登録要件が異なります。 次の記事は、プラットフォーム固有のガイダンスなど、デバイス登録の詳細を確認するのに役立ちます。

Configuration Manager を使用したクラウド アタッチ

Microsoft Configuration Managerは、オンプレミスのWindows Server、デバイス、アプリ、データを保護するのに役立ちます。 クラウドとオンプレミスのエンドポイントの組み合わせを管理する必要がある場合は、クラウドによってConfiguration Manager環境をIntuneにアタッチできます。

Configuration Managerを使用する場合は、オンプレミス デバイスをクラウド接続する手順が 2 つあります。

テナントアタッチ: Configuration Manager展開にIntune テナントを登録します。 Configuration Managerデバイスは、Microsoft Intune管理センターに表示されます。 これらのデバイスでは、Web ベースのIntune管理センターを使用して、アプリのインストールやWindows PowerShellスクリプトの実行など、さまざまなアクションを実行できます。

[共同管理(../../configmgr/comanage/overview.md): Configuration ManagerとMicrosoft Intuneを使用して Windows クライアント デバイスを管理します。 Configuration Managerは一部のワークロードを管理し、Intuneは他のワークロードを管理します。

たとえば、Configuration Managerを使用して Windows 更新プログラムを管理したり、Intuneを使用して条件付きアクセス ポリシー & コンプライアンスを管理したりすることができます。

現在Configuration Managerを使用している場合は、テナントアタッチを通じて即時の値を取得し、共同管理を通じてより多くの価値を得ることができます。

organizationに適したMicrosoft Intuneセットアップに関するガイダンスについては、「デプロイ ガイド: セットアップまたはMicrosoft Intuneに移動する」を参照してください。