ガイド付きシナリオ - Microsoft Office モバイル アプリをセキュリティで保護する

デバイス管理 ポータルでこのガイド付きシナリオに従うことで、iOS/iPadOS および Android デバイスで基本的なIntune アプリ保護を有効にすることができます。

有効にするアプリ保護では、次のアクションが適用されます。

- 作業ファイルを暗号化します。

- 作業ファイルにアクセスするには PIN が必要です。

- 5 回失敗した後に PIN をリセットする必要があります。

- iTunes、iCloud、または Android バックアップ サービスでの作業ファイルのバックアップをブロックします。

- 作業ファイルを OneDrive または SharePoint にのみ保存する必要があります。

- 保護されたアプリが脱獄またはルート化されたデバイスに作業ファイルを読み込むのを防ぎます。

- デバイスが 720 分間オフラインの場合は、作業ファイルへのアクセスをブロックします。

- デバイスが 90 日間オフラインの場合は、作業ファイルを削除します。

背景

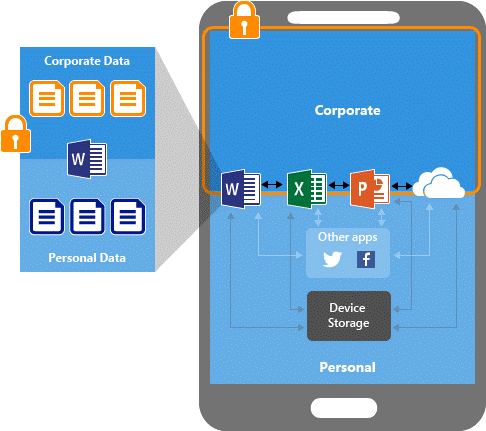

Office モバイル アプリと Microsoft Edge for Mobile では、デュアル ID がサポートされています。 デュアル ID を使用すると、アプリは個人用ファイルとは別に作業ファイルを管理できます。

Intuneアプリ保護ポリシーは、Intuneに登録されているデバイス上の作業ファイルを保護するのに役立ちます。 また、Intuneの管理に登録されていない従業員所有のデバイスでアプリ保護ポリシーを使用することもできます。 この場合、会社がデバイスを管理していない場合でも、作業ファイルとリソースが保護されていることを確認する必要があります。

アプリ保護ポリシーを使用して、ユーザーが保護されていない場所に作業ファイルを保存できないようにすることができます。 また、アプリ保護ポリシーで保護されていない他のアプリへのデータ移動を制限できます。 アプリ保護ポリシー設定には以下のようなものがあります。

- 組織データのコピーを保存する、切り取り、コピー、貼り付けを制限するなどのデータ再配置ポリシー。

- アクセスに単純な PIN を要求し、脱獄またはルート化されたデバイスでマネージド アプリの実行をブロックするアクセス ポリシー設定。

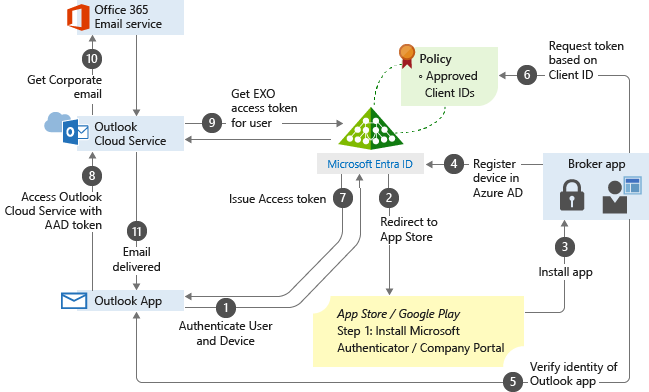

アプリ ベースの条件付きアクセスとクライアント アプリ管理では、Intuneアプリ保護ポリシーをサポートするクライアント アプリのみが Exchange オンラインやその他の Microsoft 365 サービスにアクセスできるようにすることで、セキュリティ層を追加します。

Microsoft Outlook アプリのみがExchange Onlineにアクセスできるようにする場合は、iOS/iPadOS と Android の組み込みのメール アプリをブロックできます。 また、Intune アプリ保護ポリシーを適用していないアプリが SharePoint Online にアクセスするのをブロックできます。

この例では、管理者は Outlook アプリにアプリ保護ポリシーを適用し、その後、会社の電子メールへのアクセス時に使用できるアプリの承認済みリストに Outlook アプリを追加する条件付きアクセス ルールを適用しています。

前提条件

管理者アクセス許可Intune次のものが必要です。

- マネージド アプリの読み取り、作成、削除、アクセス許可の割り当て

- ポリシー セットの読み取り、作成、およびアクセス許可の割り当て

- 組織の読み取りアクセス許可

ステップ 1 - 概要

Intune App Protection ガイド付きシナリオに従うことで、データが共有されたり、organizationの外部から漏洩したりするのを防ぐことができます。

割り当てられた iOS/iPadOS および Android ユーザーは、Office アプリを開くたびに PIN を入力する必要があります。 PIN 試行が 5 回失敗した後、ユーザーは PIN をリセットする必要があります。 デバイス PIN が既に必要な場合、ユーザーは影響を受けることはありません。

続行する必要がある内容

ユーザーが必要なアプリと、それらにアクセスするために必要な内容について質問します。 次の情報が手元にあることを確認してください。

- 会社での使用が承認された Office アプリの一覧。

- 管理されていないデバイスで承認済みアプリを起動するための PIN 要件。

ステップ 2 - 基本

この手順では、新しいアプリ保護 ポリシーのプレフィックスと説明を入力する必要があります。 プレフィックスを追加すると、ガイド付きシナリオで作成されるリソースに関連する詳細が更新されます。 これらの詳細により、割り当てと構成を変更する必要がある場合は、後でポリシーを簡単に見つけることができます。

ヒント

後で参照できるように、作成されるリソースをメモすることを検討してください。

ステップ 3 - アプリ

このガイド付きシナリオでは、iOS/iPadOS および Android デバイスで保護する次のモバイル アプリが事前に選択されています。

- Microsoft Excel

- Microsoft Word

- Microsoft Teams

- Microsoft Edge

- Microsoft PowerPoint

- Microsoft Outlook

- Microsoft OneDrive

このガイド付きシナリオでは、これらのアプリが Microsoft Edge で Web リンクを開くように構成され、保護されたブラウザーで作業サイトが開かれることも保証されます。

保護するポリシーで管理されるアプリの一覧を変更します。 この一覧からアプリを追加または削除します。

アプリを選択したら、[ 次へ] をクリックします。

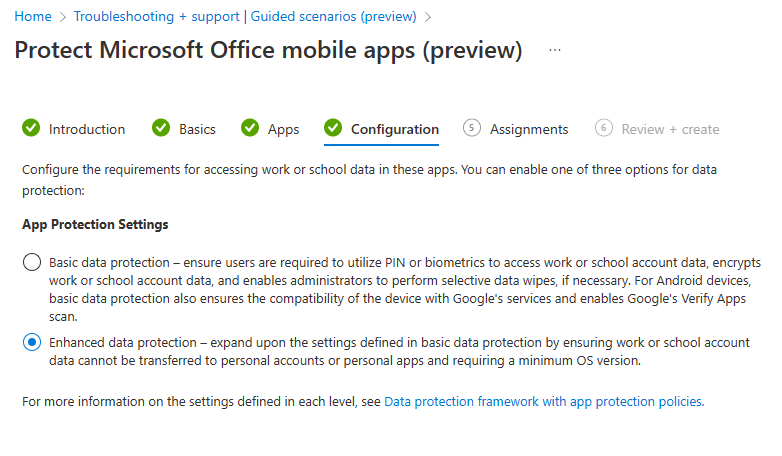

手順 4 - 構成

この手順では、これらのアプリで会社のファイルと電子メールにアクセスして共有するための要件を構成する必要があります。 既定では、ユーザーはorganizationの OneDrive アカウントと SharePoint アカウントにデータを保存できます。

上記の 拡張データ保護 設定を使用する場合は、次の設定が適用されます。

| 設定 | 説明 | 値 |

|---|---|---|

| タイムアウト (非アクティブ分数) | パスコードまたは数値 (構成済み) PIN によって生体認証の使用がオーバーライドされるまでの時間を分単位で指定します。 このタイムアウト値は、[(非アクティブ分数) 後にアクセス要件を再確認する] に指定した値よりも大きい必要があります。 既定値: 30 | 720 |

手順 5 - 割り当て

この手順では、含めるユーザー グループを選択して、企業データに確実にアクセスできるようにします。 アプリ保護はデバイスではなくユーザーに割り当てられるため、使用されているデバイスとその登録状態に関係なく、企業データがセキュリティで保護されます。

アプリ保護ポリシーと条件付きアクセス設定が割り当てされていないユーザーは、会社のプロファイルのデータを個人用アプリや管理されていないローカル ストレージにモバイル デバイスに保存できます。 また、個人用アプリを使用して、Microsoft Exchange などの企業データ サービスに接続することもできます。

手順 6 - 確認と作成

最後の手順では、構成した設定の概要を確認できます。 選択内容を確認したら、[ 作成 ] をクリックしてガイド付きシナリオを完了します。 ガイド付きシナリオが完了すると、リソースのテーブルが表示されます。 これらのリソースは後で編集できますが、概要ビューを終了すると、テーブルは保存されません。

重要

ガイド付きシナリオが完了すると、概要が表示されます。 概要に記載されているリソースは後で変更できますが、これらのリソースを表示するテーブルは保存されません。

次の手順

- ユーザーにアプリ ベースの条件付きアクセス ポリシーを割り当てて、クラウド サービスが保護されていないアプリに作業ファイルを送信できないようにすることで、作業ファイルのセキュリティを強化します。 詳細については、「Intuneを使用してアプリベースの条件付きアクセス ポリシーを設定する」を参照してください。