Microsoft IntuneのMicrosoft クラウド PKIの概要

適用対象:

- Windows

- Android

- iOS

- macOS

Microsoft クラウド PKIを使用して、Intuneマネージド デバイスの証明書を発行します。 Microsoft クラウド PKIは、Intuneマネージド デバイスの証明書ライフサイクル管理を簡素化および自動化するクラウドベースのサービスです。 オンプレミスのサーバー、コネクタ、またはハードウェアを必要とせずに、organization専用の公開キー インフラストラクチャ (PKI) を提供します。 サポートされているすべてのプラットフォームの証明書の発行、更新、失効Intune処理されます。

この記事では、IntuneのMicrosoft クラウド PKIの概要、動作方法、およびそのアーキテクチャについて説明します。

PKI とは

PKI は、デジタル証明書を使用して、デバイスとサービス間のデータを認証および暗号化するシステムです。 PKI 証明書は、VPN、Wi-Fi、電子メール、Web、デバイス ID など、さまざまなシナリオをセキュリティで保護するために不可欠です。 ただし、特に多数のデバイスとユーザーを持つ組織では、PKI 証明書の管理は困難でコストがかかり、複雑になる可能性があります。 Microsoft クラウド PKIを使用して、デバイスとユーザーのセキュリティと生産性を強化し、フル マネージド クラウド PKI サービスへのデジタル変換を加速できます。 さらに、 の クラウド PKI サービスを利用して、Active Directory Certificate Services (ADCS) またはプライベートオンプレミス証明機関のワークロードを削減できます。

管理センターでクラウド PKI Microsoft Intune管理する

Microsoft クラウド PKIオブジェクトは、Microsoft Intune管理センターで作成および管理されます。 そこから、次のことができます。

- organizationにMicrosoft クラウド PKIを設定して使用します。

- テナントでクラウド PKIを有効にします。

- 証明書プロファイルを作成してデバイスに割り当てます。

- 発行された証明書を監視します。

クラウド PKI発行元 CA を作成した後、数分で証明書の発行を開始できます。

サポートされているデバイス プラットフォーム

Microsoft クラウド PKI サービスは、次のプラットフォームで使用できます。

- Android

- iOS/iPadOS

- macOS

- Windows

デバイスはIntuneに登録する必要があり、プラットフォームはIntuneデバイス構成 SCEP 証明書プロファイルをサポートする必要があります。

機能の概要

次の表に、Microsoft クラウド PKIとMicrosoft Intuneでサポートされる機能とシナリオを示します。

| 機能 | 概要 |

|---|---|

| Intune テナントに複数の証明機関 (CA) を作成する | クラウドでルートと発行元 CA を使用して 2 層 PKI 階層を作成します。 |

| 独自の CA を持ち込む (BYOCA) | Active Directory Certificate Services または Microsoft 以外の証明書サービスを使用して、Intune発行元 CA をプライベート CA に固定します。 既存の PKI インフラストラクチャがある場合は、同じルート CA を維持し、外部ルートにチェーンする発行元 CA を作成できます。 このオプションには、外部プライベート CA N+ 層階層のサポートが含まれています。 |

| 署名と暗号化アルゴリズム | Intuneでは、RSA、キー サイズ 2048、3072、および 4096 がサポートされます。 |

| ハッシュ アルゴリズム | Intuneでは、SHA-256、SHA-384、SHA-512 がサポートされています。 |

| HSM キー (署名と暗号化) | キーは、 Azure マネージド ハードウェア セキュリティ モジュール (Azure Managed HSM) を使用してプロビジョニングされます。 ライセンスが付与された Intune Suite または クラウド PKI スタンドアロン アドオンを使用して作成された CA では、HSM の署名と暗号化キーが自動的に使用されます。 Azure HSM には Azure サブスクリプションは必要ありません。 |

| ソフトウェア キー (署名と暗号化) | Intune Suite またはスタンドアロン アドオンの試用期間中に作成された CA は、System.Security.Cryptography.RSAを使用してソフトウェアによる署名と暗号化キーを使用クラウド PKI。 |

| 証明書登録機関 | 発行 CA ごとに、簡易証明書登録プロトコル (SCEP) をサポートするクラウド証明機関クラウド PKI提供します。 |

| 証明書失効リスト (CRL) 配布ポイント | Intuneは、CA ごとに CRL 配布ポイント (CDP) をホストします。 CRL の有効期間は 7 日間です。 発行と更新は 3.5 日ごとに行われます。 CRL は、すべての証明書失効で更新されます。 |

| 機関情報アクセス (AIA) エンドポイント | Intuneは、発行元 CA ごとに AIA エンドポイントをホストします。 AIA エンドポイントは、証明書利用者が親証明書を取得するために使用できます。 |

| ユーザーとデバイスのエンド エンティティ証明書の発行 | リーフ証明書の発行とも呼ばれます。 サポートは、SCEP (PKCS#7) プロトコルと認定形式、および SCEP プロファイルをサポートする Intune MDM 登録済みデバイスを対象としています。 |

| 証明書のライフサイクル管理 | エンド エンティティ証明書の発行、更新、取り消し。 |

| レポート ダッシュボード | Intune管理センターの専用ダッシュボードから、アクティブな証明書、期限切れ証明書、失効した証明書を監視します。 発行されたリーフ証明書やその他の証明書のレポートを表示し、リーフ証明書を取り消します。 レポートは 24 時間ごとに更新されます。 |

| 監査 | Intune管理センターでの作成、取り消し、検索アクションなどの管理者アクティビティを監査します。 |

| ロールベースのアクセス制御 (RBAC) のアクセス許可 | Microsoft クラウド PKIアクセス許可を持つカスタム ロールを作成します。 使用可能なアクセス許可を使用すると、CA の読み取り、CA の無効化と再有効化、発行されたリーフ証明書の取り消し、証明機関の作成を行うことができます。 |

| スコープ タグ | 管理センターで作成した任意の CA にスコープ タグを追加します。 スコープ タグは、追加、削除、編集できます。 |

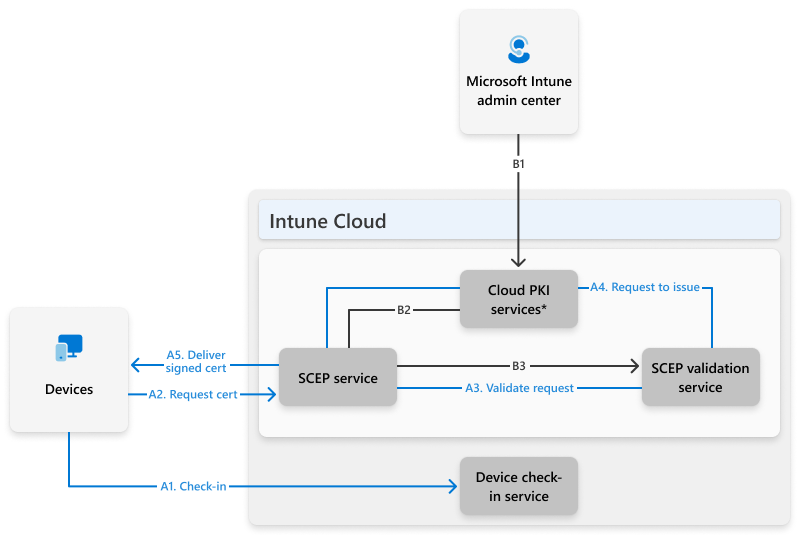

アーキテクチャ

Microsoft クラウド PKIは、公開キー インフラストラクチャの複雑さと管理を簡素化するために連携するいくつかの主要なコンポーネントで構成されています。 これには、証明機関を作成およびホストするためのクラウド PKI サービスが含まれており、証明書登録機関と組み合わせて、Intune登録されたデバイスからの受信証明書要求を自動的に処理します。 登録機関は、簡易証明書登録プロトコル (SCEP) をサポートしています。

* サービスの詳細については、「 コンポーネント 」を参照してください。

コンポーネント:

A - Microsoft Intune

B - Microsoft クラウド PKI サービス

- B1 - Microsoft クラウド PKI サービス

- B2 - MICROSOFT クラウド PKI SCEP サービス

- B3 - MICROSOFT クラウド PKI SCEP 検証サービス

証明機関は、図の B2 と B3 を構成します。

これらのコンポーネントは、オンプレミスの証明機関、NDES、Intune証明書コネクタの必要性を置き換えます。

操作:

デバイスがIntune サービスにチェックインする前に、Microsoft クラウド PKI サービスを管理するためのアクセス許可を持つIntune管理者またはIntune ロールは、次の操作を完了する必要があります。

- ルートに必要なクラウド PKI証明機関を作成し、Microsoft Intuneで CA を発行します。

- ルートおよび発行元 CA に必要な信頼証明書プロファイルを作成して割り当てます。

- 必要なプラットフォーム固有の SCEP 証明書プロファイルを作成して割り当てます。

これらのアクションには、コンポーネント B1、B2、および B3 が必要です。

注:

Intuneマネージド デバイスの証明書を発行するには、クラウド PKI発行元証明機関が必要です。 クラウド PKIは、証明機関として機能する SCEP サービスを提供します。 サービスは、SCEP プロファイルを使用して、Intuneマネージド デバイスに代わって発行元 CA に証明書を要求します。

このフローは、A1 から A5 の図に示されている次のアクションで続行されます。

A1. デバイスは、Intune サービスでチェックインし、信頼された証明書と SCEP プロファイルを受け取ります。

A2. SCEP プロファイルに基づいて、デバイスは証明書署名要求 (CSR) を作成します。 秘密キーはデバイス上に作成され、デバイスから離れることはありません。 CSR と SCEP チャレンジは、クラウドの SCEP サービス (SCEP プロファイルの SCEP URI プロパティ) に送信されます。 SCEP チャレンジは、Intune SCEP RA キーを使用して暗号化され、署名されます。

A3. SCEP 検証サービスは、SCEP チャレンジに対して CSR を検証します。 検証により、登録されたマネージド デバイスからの要求が確実に送信されます。 また、チャレンジがアンペアされていないことと、SCEP プロファイルから予想される値と一致することも保証されます。 これらのチェックのいずれかが失敗した場合、証明書要求は拒否されます。

A4. CSR が検証されると、SCEP 検証サービス ( 登録機関とも呼ばれます) は、発行元 CA が CSR に署名することを要求します。

A5。 署名された証明書は、Intune MDM に登録されたデバイスに配信されます。

注:

SCEP チャレンジは、Intune SCEP 登録機関キーを使用して暗号化され、署名されます。

ライセンスの要件

Microsoft クラウド PKIには、次のいずれかのライセンスが必要です。

- Microsoft Intune Suite ライセンス

- スタンドアロン Intune アドオン ライセンスのMicrosoft クラウド PKI

ライセンス オプションの詳細については、「Microsoft Intune ライセンス」を参照してください。

ロールベースのアクセス制御

カスタム Intune ロールに割り当てるには、次のアクセス許可を使用できます。 これらのアクセス許可を使用すると、ユーザーは管理センターで CA を表示および管理できます。

- CA の読み取り: このアクセス許可を割り当てられたすべてのユーザーは、CA のプロパティを読み取ることができます。

- 証明機関の作成: このアクセス許可を割り当てられたユーザーは、ルートまたは発行元の CA を作成できます。

- 発行されたリーフ証明書を取り消す: このアクセス許可を割り当てられたユーザーは、発行元 CA によって発行された証明書を手動で取り消すことができます。 このアクセス許可には、 CA の読み取り アクセス許可も必要です。

スコープ タグをルートに割り当て、CA を発行できます。 カスタム ロールとスコープ タグを作成する方法の詳細については、「Microsoft Intuneを使用したロールベースのアクセス制御」を参照してください。

Microsoft クラウド PKIを試す

試用期間中は、Intune管理センターでMicrosoft クラウド PKI機能を試すことができます。 利用可能な試用版は次のとおりです。

試用期間中は、テナントに最大 6 つの CA を作成できます。 試用版中に作成された CA クラウド PKIは、ソフトウェアでサポートされるキーを使用し、System.Security.Cryptography.RSAを使用してキーを生成して署名します。 クラウド PKI ライセンスを購入した後も引き続き CA を使用できます。 ただし、キーはソフトウェアでサポートされたままであり、HSM によってサポートされるキーに変換することはできません。 Microsoft Intune サービスマネージド CA キー。 Azure HSM 機能に Azure サブスクリプションは必要ありません。

CA 構成の例

2 層クラウド PKIルート & 発行元 CA と bring-your-own CA は、Intuneに共存できます。 例として提供される次の構成を使用して、Microsoft クラウド PKIで CA を作成できます。

- 1 つのルート CA と 5 つの発行元 CA

- それぞれ 1 つの発行元 CA を持つ 3 つのルート CA

- それぞれ 1 つの発行元 CA を持つ 2 つのルート CA と、2 つの Bring-your-own CA

- 独自の CA を 6 つ持ち込む

既知の問題と制限事項

最新の変更と追加については、「Microsoft Intuneの新機能」を参照してください。

- Intune テナントには、最大 6 つの CA を作成できます。

- ライセンスクラウド PKI – Azure mHSM キーを使用して合計 6 つの CA を作成できます。

- 試用版クラウド PKI - Intune Suite またはスタンドアロン アドオンの試用中に合計 6 つの CA クラウド PKI作成できます。

- 次の CA の種類は、CA 容量にカウントされます。

- ルート CA のクラウド PKI

- クラウド PKI発行元 CA

- BYOCA 発行元 CA

- 管理センターで、[発行元 CA のすべての証明書を表示する] を選択すると、発行された最初の 1,000 個の証明書のみが表示Intune。 この制限に対処するために積極的に取り組んでいます。 回避策として、[ デバイス>Monitor] に移動します。 次に、[ 証明書 ] を選択して、発行されたすべての証明書を表示します。