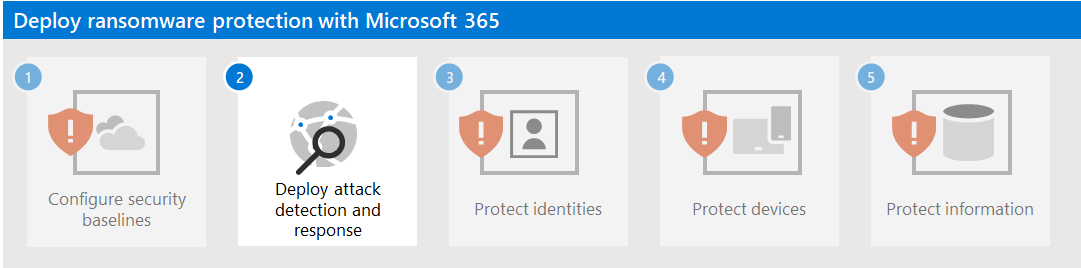

手順 1. セキュリティ 基準を構成する

ランサムウェアの攻撃者に対抗する最初の手順として、次の Microsoft 定義のセキュリティ 基準を構成する必要があります。

これらのベースラインには、構成設定と、攻撃者によってよく知られているルールが含まれています。これらの設定がない場合は、すぐに気付づかれて、一般的に悪用されます。

Microsoft 365 セキュリティ 基準基準

まず Microsoft Secure Score を使用してセキュリティ態勢を評価および測定し、指示に従って必要に応じて改善します。

次に、攻撃表面の縮小ルールを使用して、疑わしいアクティビティと脆弱なコンテンツをブロックします。 これらのルールには、次の防止が含まれます。

- すべての Office アプリケーションによる子プロセスの作成

- メール クライアントと Web メールからの実行可能なコンテンツ

- 有病率、年齢、または信頼できるリストの条件を満たさない場合の実行可能ファイルの実行

- 難読化される可能性のあるスクリプトの実行

- JavaScript または VBScript によるダウンロードした実行可能コンテンツの起動

- Office アプリケーションによる実行可能なコンテンツの作成

- Office アプリケーションによる他のプロセスへのコード挿入

- Office の通信アプリケーションによる子プロセスの作成

- USB から実行される信頼されていないプロセスと署名されていないプロセス

- Windows 管理インターフェイス (WMI) イベント サブスクリプションによる永続化

- Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用 (lsass.exe)

- PSExec コマンドと WMI コマンドから発生するプロセス作成

Exchange メール管理基準

Exchange メール 基準設定を使用して、テナントに対して電子メール ベースの攻撃の最初のアクセスが起きないように支援します。

- Microsoft Defender ウイルス対策のメール スキャンを有効にします。

- Microsoft Defender for Office 365 を使用して、新しい脅威や多型バリアントに対する 強化されたフィッシング保護とカバレッジを提供します。

- Office 365 メール フィルター の設定を確認して、スプーフィングされたメール、スパム、マルウェア付きのメールをブロックします。 Microsoft Defender for Office 365 を使用して、新しい脅威や多型バリアントに対する強化されたフィッシング保護とカバレッジを提供します。 Defender for Office 365 を構成して、リンクを 再確認してをクリックして、配信されたメールの削除を新しく取得した脅威インテリジェンスに応じて行います。

- EOP および Defender for Office 365 のセキュリティのための推奨設定 を確認し、最新版に更新します。

- Defender for Office 365 を構成して、リンクを 再確認してをクリックして、新しく取得した脅威インテリジェンスに応じて、配信されたメールの削除を行います。

追加の基準計画

次に セキュリティ基準を適用 します。

- Microsoft Windows 11 または 10

- Microsoft 365 Apps for Enterprise

- Microsoft Edge

ユーザーへの影響と変更管理

攻撃面の縮小ルールのベスト プラクティスとして、Defender 脆弱性管理でそのルールのセキュリティに関する推奨事項を開いて、ルールがネットワークに与える影響を評価します。 推奨事項の詳細ウィンドウには、ユーザーの影響が表示され、それを使用して、ユーザーの生産性に悪影響を及ぼさずに、ブロック モードでルールを有効にすることによって、新しいポリシーを受け入れることが可能なデバイスの割合を特定できます。

さらに、Exchange メール基準設定を使用すると、受信メールがブロックされ、メールの送信やメール内のリンクのクリックを防ぐことが可能です。 この動作と、これらの予防措置が講じられる理由について、従業員に教育します。

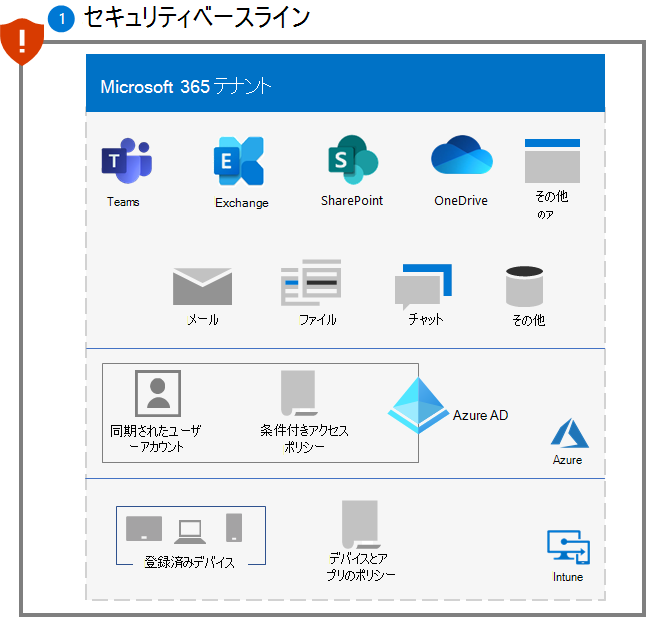

最終的な構成

この手順の後の、テナントのランサムウェア保護を次に示します。

次の手順

手順 2 に進み、Microsoft 365 テナントのための攻撃検出および応答機能を展開します。