ID およびアクセス管理のシナリオを Microsoft Identity Manager から Microsoft Entra に移行する

Microsoft Identity Manager は、Microsoft のオンプレミスでホストされる ID およびアクセス管理製品です。 これは、2003 年に導入されたテクノロジに基づいており、現在まで継続的に改善され、Microsoft Entra クラウド サービスと共に サポートされています。 MIM は、多くの ID およびアクセス管理戦略の中核的な部分であり、Microsoft Entra ID のクラウドでホストされるサービスやその他のオンプレミス エージェントを強化しています。

多くのお客様は、ID とアクセス管理のシナリオの中心を完全にクラウドに移行することに関心を示しています。 オンプレミス環境がなくなったお客様もいれば、クラウドでホストされる ID とアクセス管理を、残りのオンプレミスのアプリケーション、ディレクトリ、データベースと統合するユーザーもいます。 このドキュメントでは、Id and Access Management (IAM) シナリオを Microsoft Identity Manager から Microsoft Entra クラウドホスト型サービスに移行するための移行オプションとアプローチに関するガイダンスを提供します。新しいシナリオが移行可能になると更新されます。 ADFS からの移行など、他のオンプレミス ID 管理テクノロジの移行にも同様のガイダンス。

移行の概要

MIM は、設計時に ID とアクセス管理のベスト プラクティスを実装しました。 それ以来、ID とアクセス管理の状況は新しいアプリケーションと新しいビジネスの優先順位によって進化しているため、IAM のユース ケースに対処するために推奨されるアプローチは、現在、MIM で以前に推奨されているものとは異なります。

さらに、組織はシナリオ移行の段階的なアプローチを計画する必要があります。 たとえば、ある組織は、エンドユーザーのセルフサービス パスワード リセット シナリオを 1 つの手順として移行し、それが完了したらプロビジョニング シナリオを移動する優先順位を付ける場合があります。 組織がシナリオの移動を選択する順序は、IT の全体的な優先順位と、トレーニング更新プログラムを必要とするエンド ユーザーやアプリケーション所有者など、他の利害関係者への影響によって異なります。

ユーザーのプロビジョニング

ユーザー プロビジョニングは、MIM の機能の中心にあります。 AD または他の人事ソースに関係なく、ユーザーをインポートし、メタバースで集計し、別のリポジトリにプロビジョニングすることは、その主要な機能の 1 つです。 次の図は、従来のプロビジョニング/同期シナリオを示しています。

これらのユーザー プロビジョニング シナリオの多くは、Microsoft Entra ID と関連するオファリングを使用して利用できるようになりました。これにより、これらのシナリオを MIM から移行して、クラウドからそれらのアプリケーションのアカウントを管理できます。

以降のセクションでは、さまざまなプロビジョニング シナリオについて説明します。

参加/退出ワークフローを使用したクラウド人事システムから Active Directory または Microsoft Entra ID へのプロビジョニング

クラウドから Active Directory または Microsoft Entra ID に直接プロビジョニングする場合でも、Microsoft Entra ID への組み込みの統合を使用してこれを実現できます。 次のチュートリアルでは、人事ソースから AD または Microsoft Entra ID への直接プロビジョニングに関するガイダンスを提供します。

クラウド人事シナリオの多くでは、自動化されたワークフローの使用も含まれます。 MIM のワークフロー アクティビティ ライブラリを使用して開発されたこれらのワークフロー アクティビティの一部は、Microsoft ID ガバナンス ライフサイクル ワークフローに移行できます。 これらの実際のシナリオの多くは、クラウドから直接作成および管理できるようになりました。 詳しくは、次のドキュメントを参照してください。

参加/退出ワークフローを使用して、オンプレミスの人事システムから Microsoft Entra ID にユーザーをプロビジョニングする

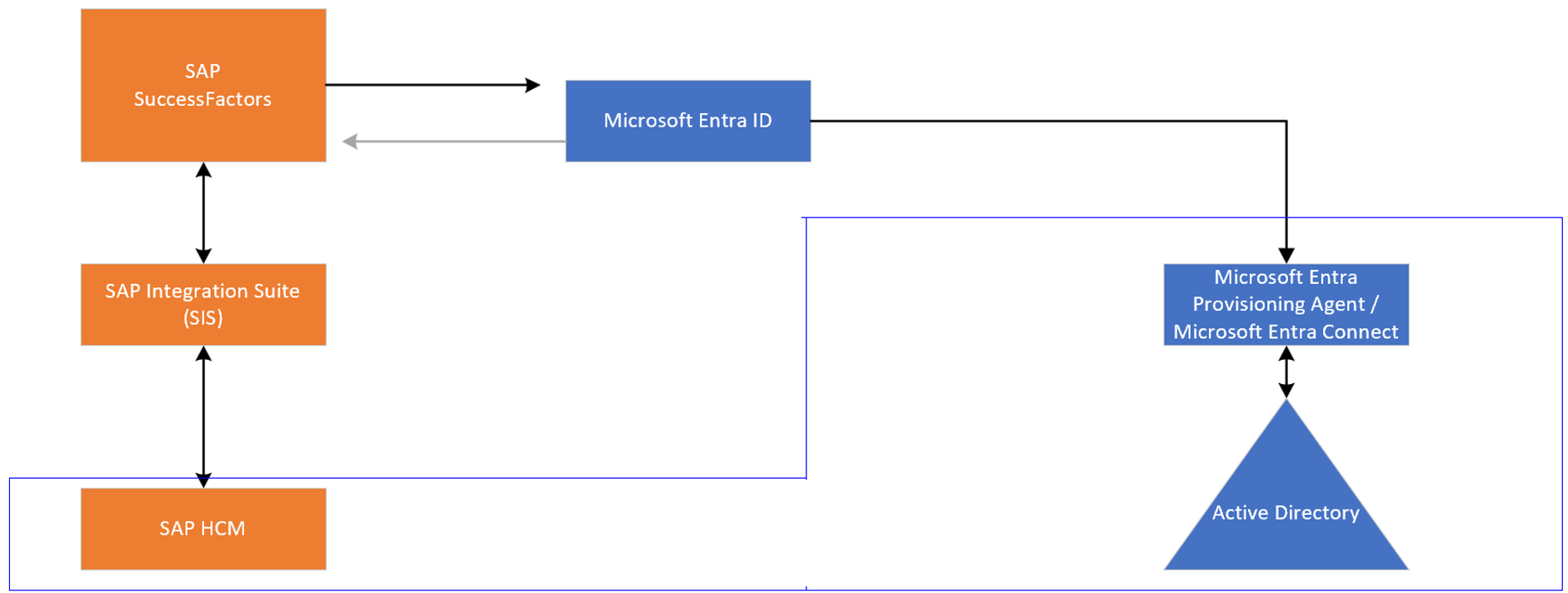

SAP の人材管理 (HCM) を使用しており、SAP SuccessFactors を持っているお客様は、SAP Integration Suite を使用して SAP HCM と SAP SuccessFactors の間で雇用者のリストを同期することで、ID を Microsoft Entra ID に取り込むことができます。 そこから、ID を Microsoft Entra ID に直接取り込んだり、Active Directory Domain Services にプロビジョニングしたりできます。

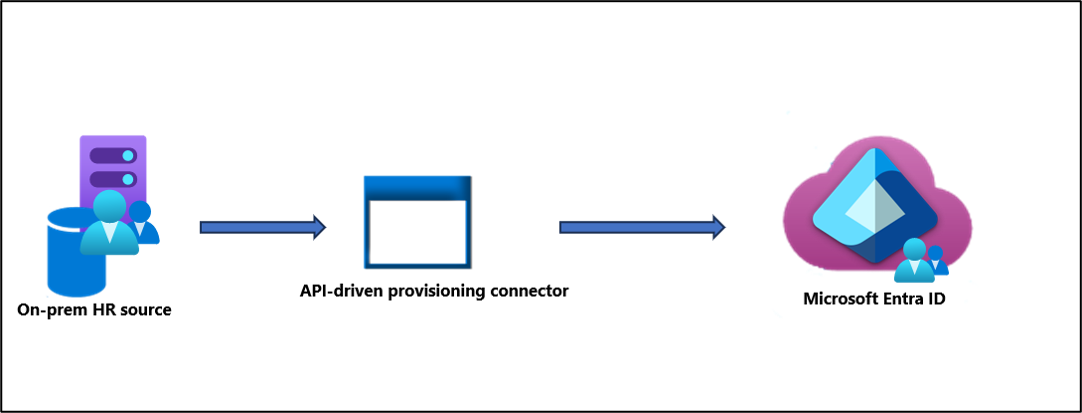

API 主導の受信プロビジョニングを使用して、オンプレミスの人事システムから Microsoft Entra ID にユーザーを直接プロビジョニングできるようになりました。 現在 MIM を使用して HR システムからユーザーをインポートし、Microsoft Entra ID にプロビジョニングしている場合は、カスタム API 駆動型受信プロビジョニング コネクタをビルドしてこれを実現できるようになりました。 API 駆動型プロビジョニング コネクタを使用して MIM 経由でこれを実現する利点は、MIM と比較して、API 駆動型プロビジョニング コネクタのオーバーヘッドが大幅に少なく、オンプレミスのフットプリントが大幅に小さくなることです。 また、API 駆動型プロビジョニング コネクタを使用すると、クラウドから管理できます。 API 駆動型のプロビジョニングの詳細については、次を参照してください。

- API 駆動インバウンド プロビジョニングの概念

- システム インテグレーターがレコード システムへのより多くのコネクタを構築できるようにする

- API 駆動型インバウンド プロビジョニング アプリを構成する

また、ライフサイクル ワークフローも活用できます。

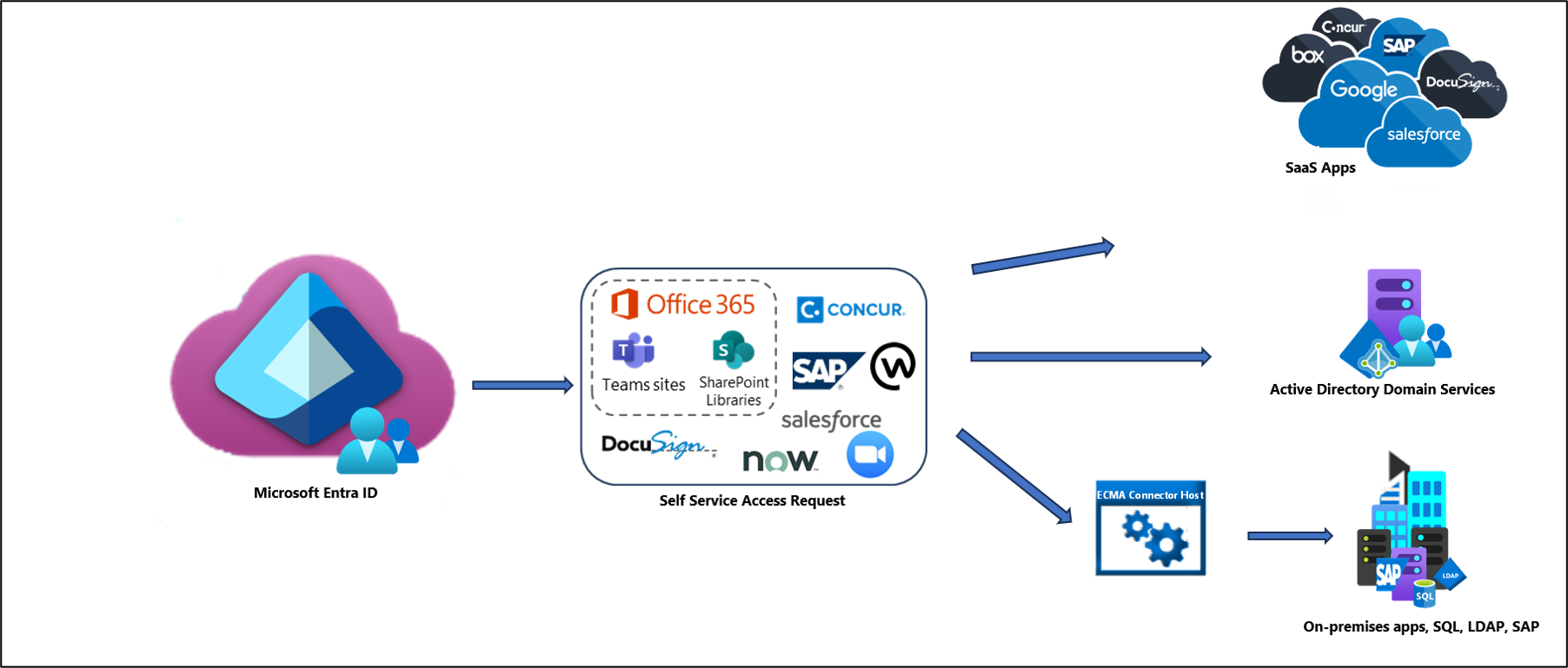

Microsoft Entra ID からオンプレミス アプリへのユーザーのプロビジョニング

MIM を使用して、SAP ECC などのアプリケーション、SOAP または REST API を持つアプリケーション、または基になる SQL データベースまたは AD 以外の LDAP ディレクトリを持つアプリケーションにユーザーをプロビジョニングする場合は、ECMA コネクタ ホスト経由のオンプレミス アプリケーション プロビジョニングを使用して、同じタスクを実行できるようになりました。 ECMA コネクタ ホストは軽量エージェントの一部であり、MIM フットプリントを削減できます。 MIM 環境にカスタム コネクタがある場合は、その構成をエージェントに移行できます。 詳細については、以下のドキュメントを参照してください。

- オンプレミスプロビジョニングアプリケーションアーキテクチャ

- SCIM 対応アプリへのユーザーのプロビジョニング

- SQL ベースのアプリケーションへのユーザーのプロビジョニング

- LDAP ディレクトリへのユーザーのプロビジョニング

- Linux 認証用の LDAP ディレクトリへのユーザーのプロビジョニング

- PowerShell を使用したアプリケーションへのユーザーのプロビジョニング

- Web サービス コネクタを使用したプロビジョニング

- カスタム コネクタを使用したプロビジョニング

クラウド SaaS アプリへのユーザーのプロビジョニング

クラウド コンピューティングの世界では、SaaS アプリケーションとの統合が必要です。 MIM が SaaS アプリに対して実行していたプロビジョニング シナリオの多くは、Microsoft Entra ID から直接実行できるようになりました。 構成すると、Microsoft Entra ID は、Microsoft Entra プロビジョニング サービスを使用して SaaS アプリケーションにユーザーを自動的にプロビジョニングおよびプロビジョニング解除します。 SaaS アプリのチュートリアルの完全な一覧については、以下のリンクを参照してください。

ユーザーとグループを新しいカスタム アプリにプロビジョニングする

組織が新しいアプリケーションを構築していて、ユーザーが更新または削除されたときにユーザーまたはグループの情報またはシグナルを受信する必要がある場合は、アプリケーションで Microsoft Graph を使用して Microsoft Entra ID のクエリを実行するか、SCIM を使用して自動的にプロビジョニングすることをお勧めします。

- Microsoft Graph API を使用する

- Microsoft Entra ID での SCIM エンドポイントのプロビジョニングの開発と計画

- オンプレミスの SCIM 対応アプリケーションへのユーザーのプロビジョニング

グループ管理シナリオ

これまで、組織は、AD セキュリティ グループや Exchange DLs を含む AD のグループを管理するために MIM を使用していました。その後、Microsoft Entra Connect を通じて Microsoft Entra ID と Exchange Online に同期されていました。 組織は Microsoft Entra ID と Exchange Online でセキュリティ グループを管理できるようになりました。オンプレミスの Active Directoryでグループを作成する必要はありません。

動的グループ

動的グループ メンバーシップに MIM を使用している場合は、これらのグループを Microsoft Entra ID 動的グループに移行できます。 属性ベースのルールでは、ユーザーはこの条件に基づいて自動的に追加または削除されます。 詳しくは、次のドキュメントを参照してください。

AD ベースのアプリケーションでグループを使用できるようにする

使用されるクラウドでプロビジョニングおよび管理される Active Directory グループを使用してオンプレミス アプリケーションを管理できるようになりました。Microsoft Entra クラウド同期を使用して実行できるようになりました。Microsoft Entra クラウド同期では、Microsoft Entra ID ガバナンス機能を利用してアクセス関連の要求を制御および修復しながら、AD でのアプリケーションの割り当てを完全に管理できるようになりました。

詳細については、「Microsoft Entra ID ガバナンス を使用した Govern オンプレミスの Active Directory ベースのアプリ (Kerberos) 」を参照してください。

セルフサービス シナリオ

MIM は、Exchange および AD 統合アプリで使用するために、Active Directory のデータを管理するためのセルフサービス シナリオでも使用されています。 これらの同じシナリオの多くをクラウドから実現できるようになりました。

セルフサービス グループ管理

ユーザーがセキュリティ グループまたは Microsoft 365 グループ/Teams を作成し、そのグループのメンバーシップを管理することを許可できます。

複数ステージの承認を使用して要求にアクセスする

エンタイトルメント管理では、アクセス パッケージの概念を導入しています。 アクセス パッケージは、ユーザーがプロジェクトで作業したり、グループのメンバーシップ、SharePoint Online サイト、アプリケーション ロールへの割り当てを含むタスクを実行したりする必要があるアクセス権を持つすべてのリソースのバンドルです。 各アクセス パッケージには、アクセスを自動的に取得するユーザーとアクセスを要求できるユーザーを指定するポリシーが含まれています。

セルフサービス パスワード リセット

Microsoft Entra セルフサービス パスワード リセット (SSPR) を使用すると、ユーザーは自分のパスワードを変更またはリセットできます。 ハイブリッド環境がある場合は、パスワード変更イベントを Microsoft Entra ID からオンプレミスの Active Directoryに書き戻すよう Microsoft Entra Connect を構成できます。