ダブル キー暗号化 (DKE) とは

適用対象: Microsoft Purview Double Key Encryption、Microsoft Purview、Azure Information Protection

サービスの説明: Microsoft Purview

ダブル キー暗号化 (DKE) を使用すると、機密性の高いデータを保護して、特殊な要件を満たすことができます。 DKE を使用すると、暗号化キーの制御を維持できます。 2 つのキーを使用してデータを保護します。コントロールの 1 つのキーと、Microsoft Azure に安全に格納する 2 つ目のキー。 Double Key Encryption サービスを使用して、いずれかのキーの制御を維持します。 Double Key Encryption で保護されたデータを表示するには、両方のキーにアクセスする必要があります。

DKE は、一般的なデータ保護規則 (GDPR)、医療保険の携行性と説明責任に関する法律 (HIPAA)、Gramm-Leach-Bliley Act (GLBA)、ロシアのデータ ローカライズ法 ( 連邦法第 242-FZ、オーストラリアの連邦プライバシー法 1988 年、ニュージーランドのプライバシー法 1993 など) の規制要件を満たすのに役立ちます。

DKE サービスとキーを設定した後、 秘密度ラベルを使用して機密性の高いコンテンツに保護を適用します。

サポートされているデプロイ シナリオ

DKE では、クラウドとオンプレミスの両方のデプロイを含む、いくつかの異なる構成がサポートされています。 これらのデプロイは、暗号化されたデータを保存する場所を問わず不透明な状態を維持するのに役立ちます。

任意の場所 (オンプレミスのキー管理サーバーまたはクラウド内) でキーを要求するために使用される Double Key Encryption サービスをホストできます。 サービスは、他のアプリケーションと同様に管理します。 ダブル キー暗号化を使用すると、ダブル キー暗号化サービスへのアクセスを制御できます。 機密性の高いデータをオンプレミスに格納したり、クラウドに移動したりできます。 Double Key Encryption を使用すると、データとキーを同じ地理的な場所に格納するコントロールが提供されます。

既定のクラウドベースのテナント ルート キーの詳細については、「Azure Information Protection テナント キーの計画と実装」を参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

organizationが DKE を採用する必要がある場合

DKE は、すべてのorganization用ではなく、すべてのデータ用ではありません。 一般的な組織のデータランドスケープには、次の構造があるとします。

非センシティブ データ (約 80% のデータ): organizationのデータのほとんどは、このカテゴリに分類されます。 現在、このデータをクラウドに移動しても問題や懸念はありません。 このようなデータをクラウドに移動することは有益であり、organizationはクラウドに組み込まれているセキュリティを使用できます。

機密 (データの約 15%): 機密データを保護する必要があります。 organizationは、クラウド サービス プロバイダーがセキュリティを提供し、このカテゴリのデータの生産性を向上させ、コンプライアンス規制を満たすことを期待しています。 このデータがMicrosoft Purview Information Protectionを使用して正しくラベル付けされ、アクセス制御と保持および監査ポリシーで保護されていることを確認する必要があります。

機密性の高い (データの約 5%): このセットはorganizationのクラウン ジュエリーであり、厳重に保護する必要があります。 organizationは、誰もそのようなデータにアクセスすることを望んでいません。 このカテゴリのデータには、データと同じ地理的リージョンにキーを含める規制要件もあります。 また、キーはorganizationの厳格な管理下にある必要がある場合もあります。 このコンテンツは、organization ("トップ シークレット") で最も分類が高く、アクセスは少数のユーザーのみに制限されています。 機密性の高いデータは、悪意のあるユーザーの後ろにあるものです。 このデータを失うと、organizationの評判が損なわれ、顧客との信頼が損なわれる可能性があります。

前述のように、二重キー暗号化は、最も厳しい保護要件の対象となる最も機密性の高いデータを対象としています。 展開する前に、このソリューションでカバーする適切なデータを特定する際にデュー デリジェンスを行う必要があります。 場合によっては、スコープを狭め、他のソリューションを使用する必要があります。 たとえば、ほとんどのデータでは、Microsoft が管理するキーを使用してMicrosoft Purview Information Protectionするか、独自のキー (BYOK) を持ち込むことを検討してください。 これらのソリューションは、強化された保護と規制要件の対象にならないドキュメントに対して十分です。 また、これらのソリューションを使用すると、最も強力な Microsoft 365 サービスを使用できます。DKE で暗号化されたコンテンツで使用できないサービス。 以下に例を示します。

- 添付ファイルの可視性を必要とするマルウェア対策やスパムを含むメール フロー ルール

- Microsoft Delve

- 電子情報開示

- コンテンツの検索とインデックス作成

- 共同編集機能を含む Office Web Apps

- Copilot

DKE で暗号化されたデータには、Copilot を含む Microsoft 365 サービスでは保存時にアクセスできません。 Office で DKE で暗号化されたデータを使用している間、データには Copilot からアクセスできません。また、DKE で暗号化されたデータを使用している間は、アプリで Copilot を使用することはできません。

Microsoft Information Protection SDK を介して DKE と統合されていない外部アプリケーションまたはサービスは、暗号化されたデータに対してアクションを実行できません。 Microsoft Information Protection SDK 1.7 以降では、二重キー暗号化がサポートされています。 SDK と統合されるアプリケーションは、十分なアクセス許可と統合を行って、このデータを推論できます。

DKE で暗号化されたデータが Office アプリで使用されている場合、Office のバージョンによっては、他の Microsoft 365 サービスからアクセスできる場合があります。

最新バージョンの Office では、使用中の DKE 暗号化データにも Microsoft 365 サービスからアクセスできません。 この変更は、分析のために接続されたエクスペリエンスにラベル付きコンテンツを送信できないようにする秘密度ラベルの個別のプライバシー制御と同時にロールアウトされたため、 機能テーブル と [ コンテンツを分析する接続されたエクスペリエンスを禁止する] 行を使用して、Office の最小バージョンを特定できます。

以前のバージョンの Office では、ポリシー設定を使用してコンテンツを分析する接続エクスペリエンスをオフにしない限り、使用中の DKE 暗号化データに Microsoft 365 サービスからアクセスできます。 詳細については、「ポリシーの設定を使用して、Microsoft 365 Apps for enterprise のプライバシー コントロールを管理する」をご覧ください。

Microsoft Purview Information Protection機能 (分類とラベル付け) を使用して、機密データの大部分を保護し、ミッション クリティカルなデータに対してのみ DKE を使用します。 二重キー暗号化は、金融サービスや医療など、規制の厳しい業界の機密データに関連します。

組織に次のいずれかの要件がある場合は、DKE を使用してコンテンツのセキュリティ保護を支援できます。

- 地理的境界内でキーを保持するための規制要件があります。

- データの暗号化と暗号化解除のために保持するすべてのキーは、データ センターに保持されます。

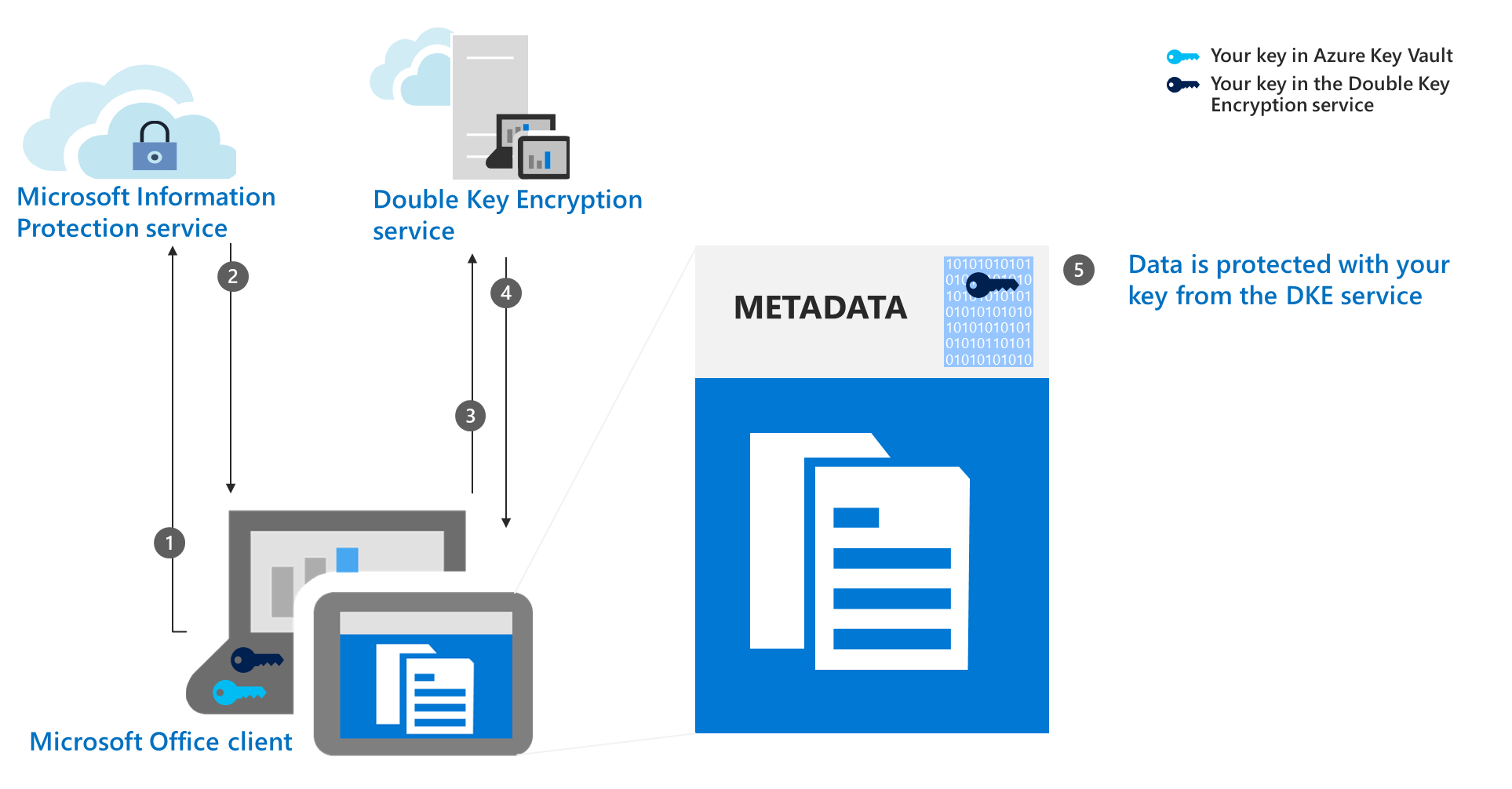

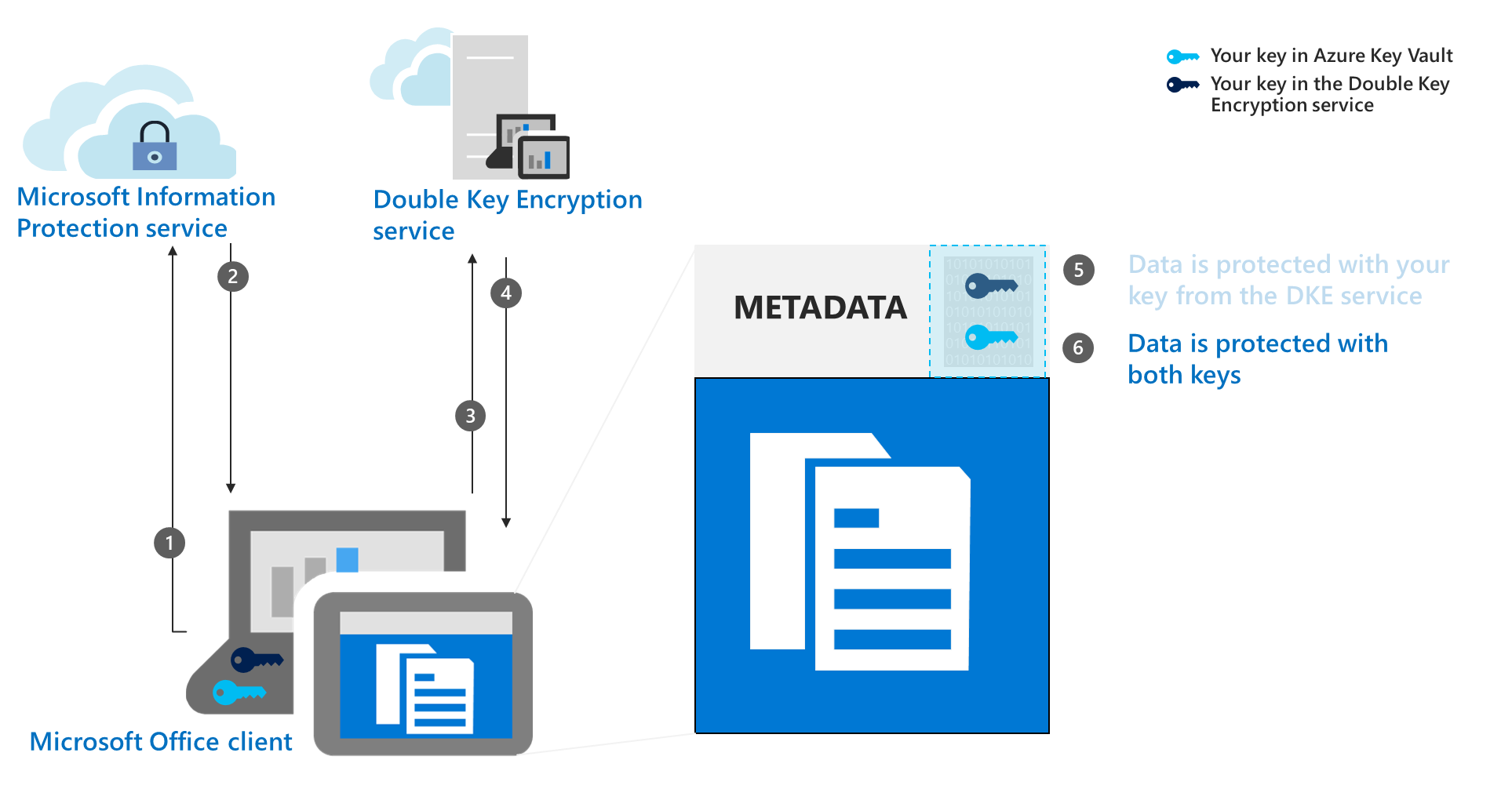

DKE 暗号化ワークフロー

このセクションでは、ワークフローを別の手順に分割して、Office ドキュメントを保護するために 2 つのキーがどのように使用されるかを示します。

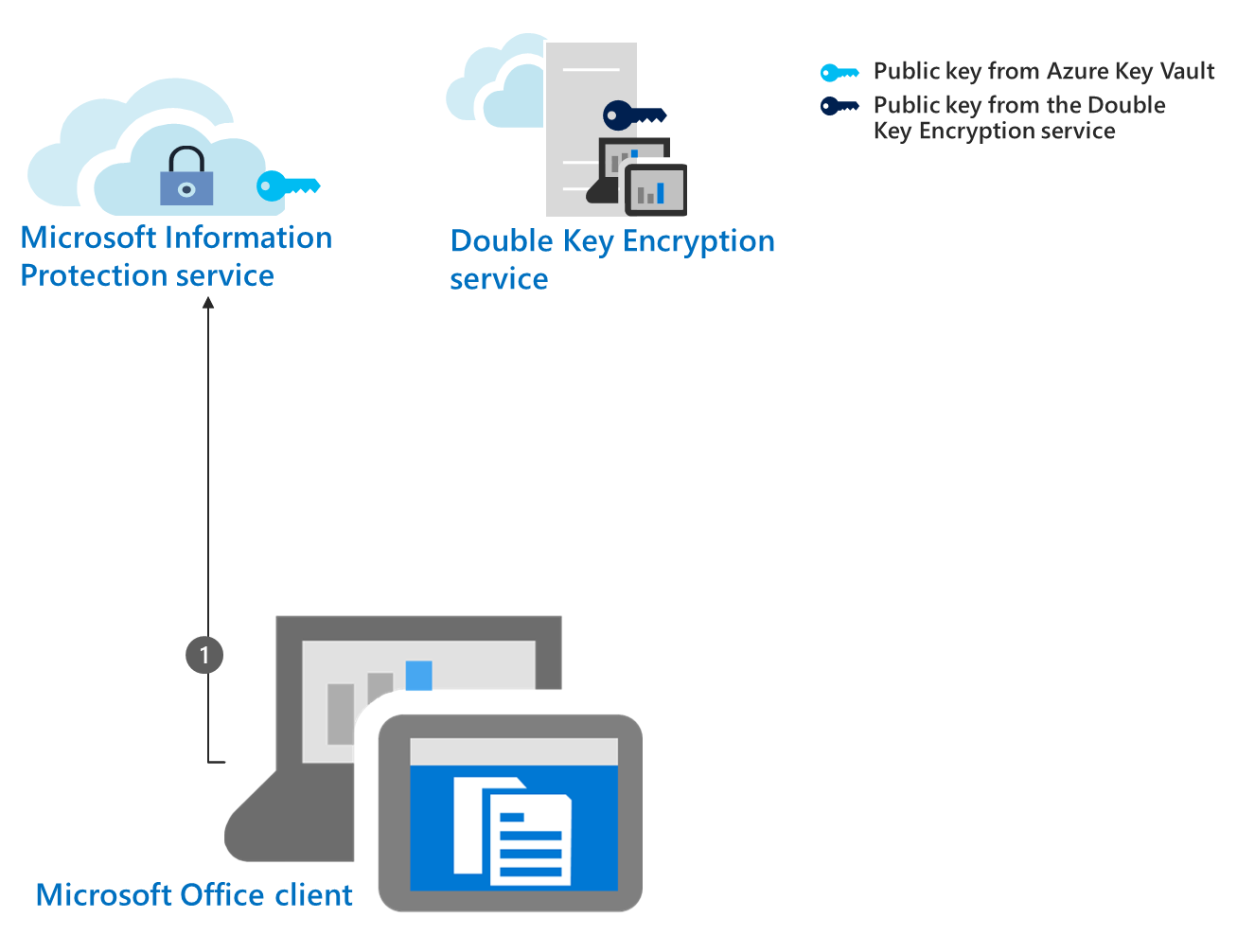

手順 1: ブートストラップ

Microsoft Office クライアントは、スタートアップ構成タスクを実行し、Azure Information Protection サービスに要求と情報を送信します。 このプロセスはブートストラップ とも呼ばれます。 タスクには、Microsoft Entra IDを使用したユーザーの承認、証明書とテンプレートのダウンロードなどがあります。 ブートストラップ タスクは、Azure Rights Management 暗号化ポリシーへのアクセス権をユーザーに付与する、初めての接続タスクとスタートアップ タスクです。

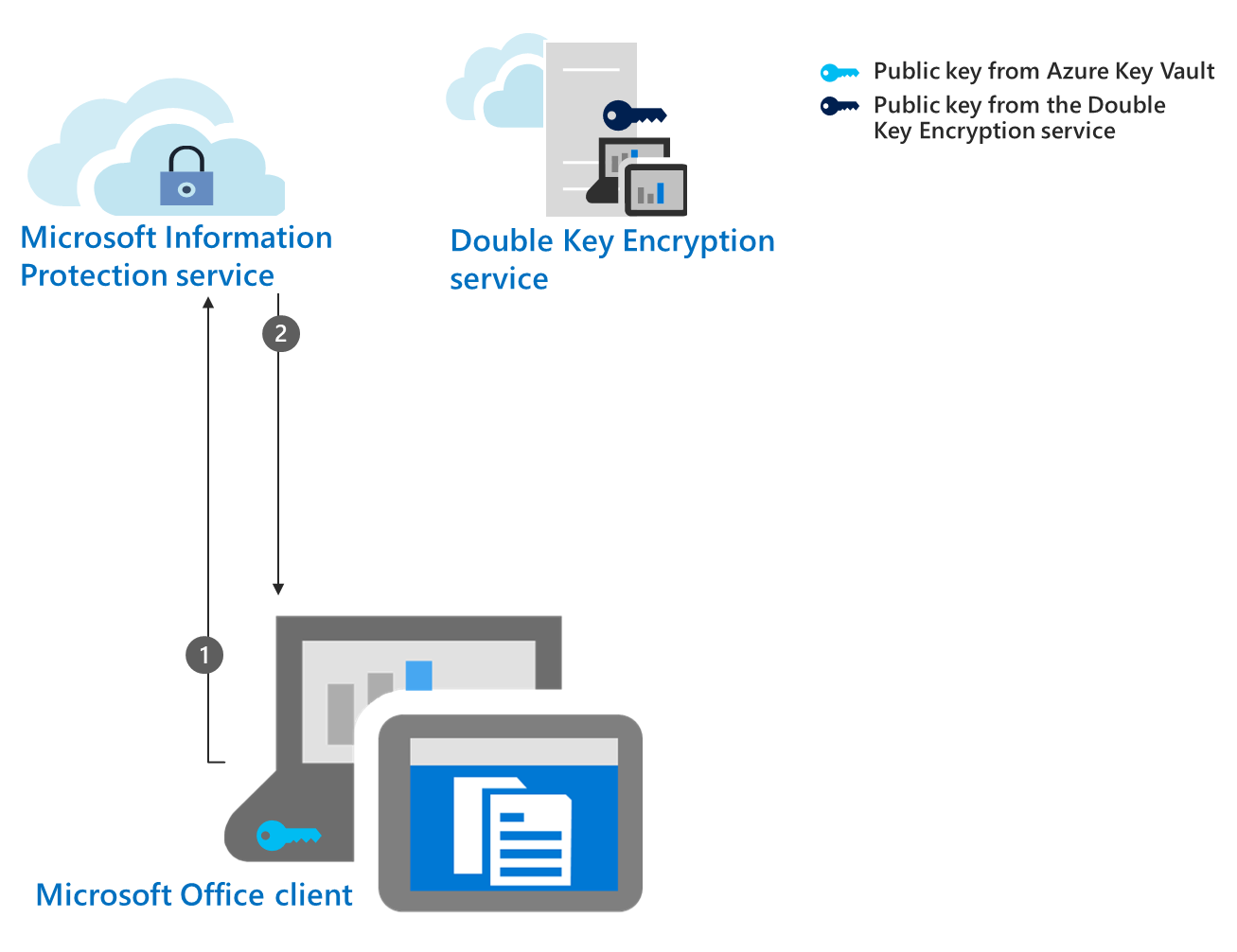

手順 2: Azure Rights Management 公開キーを収集してキャッシュする

Office アプリは、Microsoft Entra IDを使用して承認されたユーザーに基づいて、情報保護サービスの Azure Key Vaultから公開キーを取得します。 収集されると、クライアントは既定で 30 日間キーをキャッシュします。 キャッシュされると、キーの有効期限が切れるまで、クライアントは Azure Rights Management サービスに再びブートストラップする必要はありません。 管理者は、Azure Rights Management の別のキャッシュ期間を構成できます。 このキーのキャッシュ期間を設定するか、30 日の既定値をそのまま使用する必要があります。 キャッシュ期間がないと、オフライン発行は機能しません。

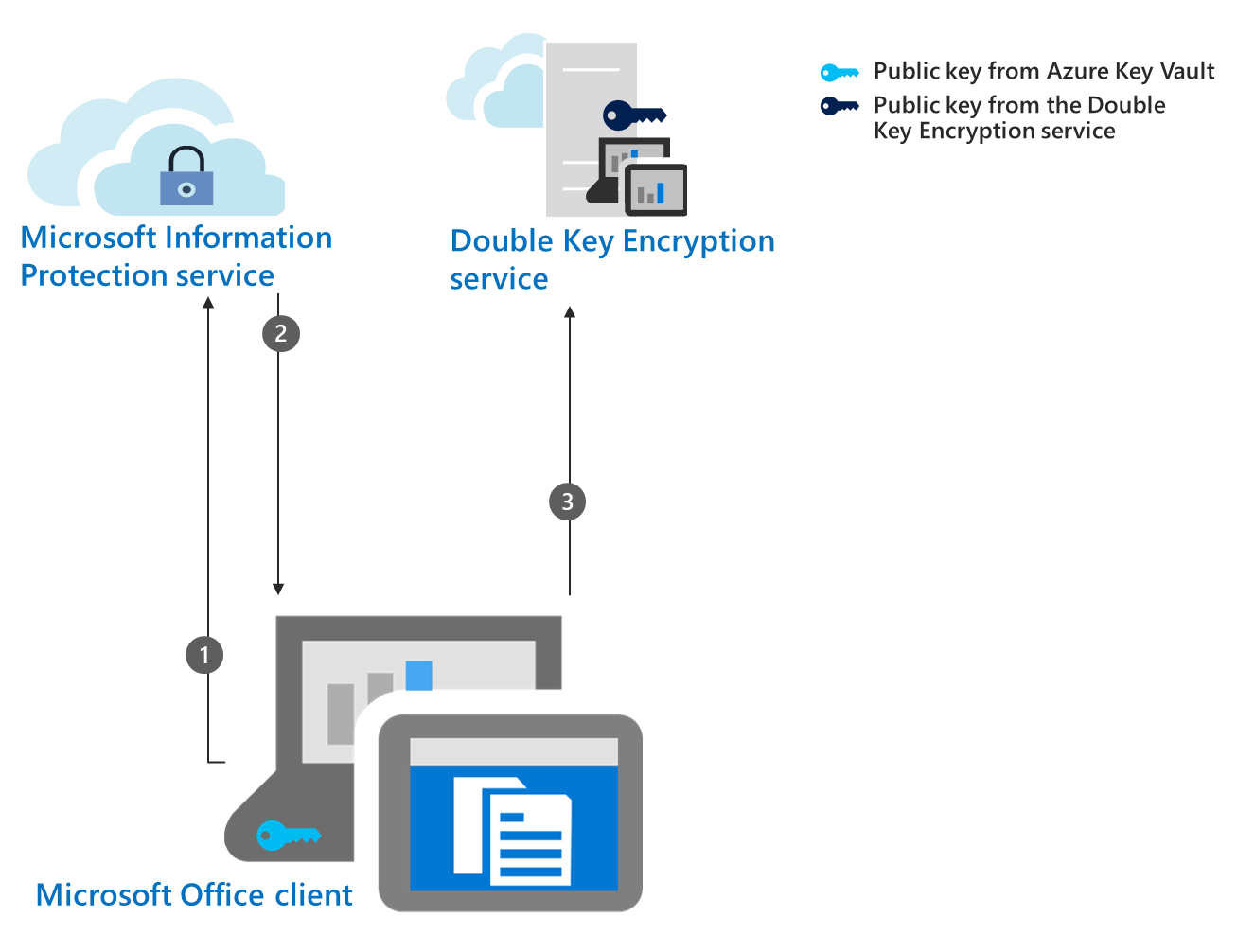

手順 3: DKE 公開キーを要求する

Office クライアントは、Microsoft Entra IDを使用して承認されたユーザーに基づいて、Double Key Encryption サービスに他の公開キーを要求します。

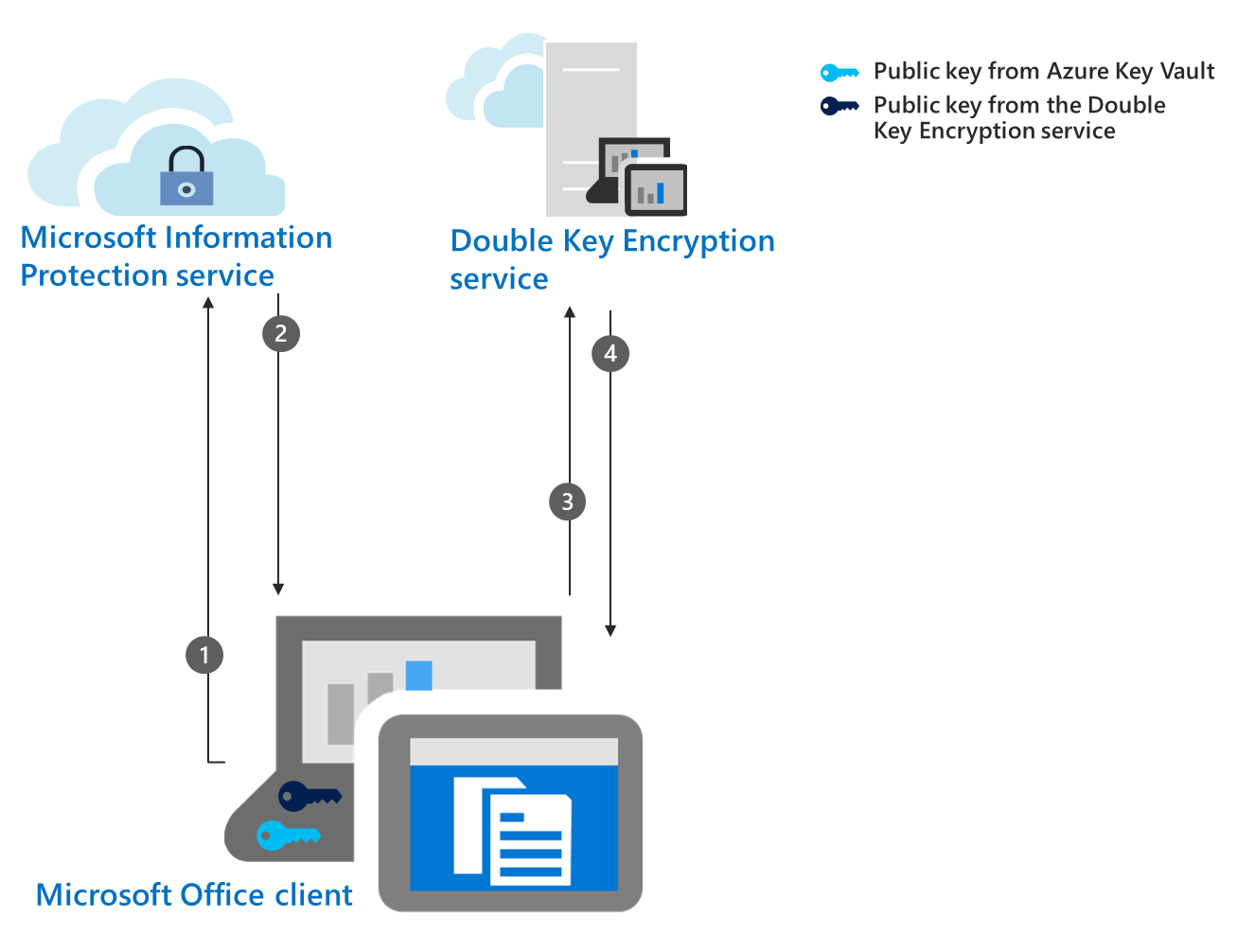

手順 4: DKE キーを収集してキャッシュする

Double Key Encryption サービスは、この公開キーを Office クライアントに送信します。 クライアントは、キーを構成している限り、デバイスにキャッシュします。 Azure のキーとは異なり、

Double Key Encryption サービスによってホストされるキーのキャッシュ期間を設定する必要はありません。

キャッシュ期間を設定する場合は、Double Key Encryption サービスをデプロイするとき、またはデプロイ後に設定できます。

手順 5: DKE キーを使用してドキュメントを保護する

Microsoft Office クライアントは、二重キー暗号化サービスから取得した公開キーを使用して 、コンテンツへのアクセスを制御 するメタデータの一部を暗号化します。

手順 6: Azure キーを使用してドキュメントを保護する

Microsoft Office クライアントは、 ドキュメント メタデータの既に暗号化された部分を Azure の公開キーで暗号化します。

これで、データは両方のキーで保護されるようになりました。

DKE のシステムとライセンスの要件

このセクションでは、環境に DKE を正常にデプロイする前に満たす必要があるサーバーとクライアントのシステムと構成の要件について詳しく説明します。

DKE のライセンス要件

ダブル キー暗号化には、Microsoft 365 E5が付属しています。 Microsoft 365 E5 ライセンスをお持ちでない場合は、試用版にサインアップできます。 これらのライセンスの詳細については、 セキュリティ & コンプライアンスに関する Microsoft 365 ライセンス ガイダンスに関するページを参照してください。

DKE には Azure Rights Management サービスが必要です

DKE は秘密度ラベルで動作し、Microsoft Purview Information Protectionからの権限管理による暗号化が必要です。

Office アプリの DKE ラベル付け要件

Office アプリに組み込まれている秘密度ラベルを使用して、Word、Excel、PowerPoint、Outlook で DKE をサポートします。 サポートされているバージョンについては、 機能テーブル と行 Double Key Encryption (DKE) を参照してください。

クライアント コンピューター上の DKE

ユーザーは、これらのインターフェイスを通じて DKE 秘密度ラベルを適用します。

Windows Office アプリでの秘密度ラベル付け

Windows エクスプローラーでのファイル ラベラーのMicrosoft Purview Information Protection

PowerShell のMicrosoft Purview Information Protection

Microsoft Purview Information Protection スキャナー

保護されたドキュメントを保護して使用する各クライアント コンピューターに前提条件をインストールします。

DKE で保護されたコンテンツを格納および表示するためのサポートされる環境

サポートされているアプリケーション。 Word、Excel、PowerPoint、Outlook など、Windows 上のクライアントをMicrosoft 365 Apps for enterpriseします。

オンライン コンテンツのサポート。 Double Key Encryption で保護されているドキュメントとファイルは、SharePoint と OneDrive の両方にオンラインで保存できます。 これらの場所にアップロードする前に、サポートされているアプリケーションで DKE を使用してドキュメントとファイルにラベルを付けて保護する必要があります。 暗号化されたコンテンツはメールで共有できますが、暗号化されたドキュメントやファイルをオンラインで表示することはできません。 代わりに、サポートされているデスクトップ アプリケーションとローカル コンピューター上のクライアントを使用して、保護されたコンテンツを表示する必要があります。

Office アプリ以外のラベル付けシナリオ。 Microsoft Purview Information Protection ファイル ラベラーを使用して Office アプリの外部に DKE ラベルを適用エクスプローラー右クリック オプション、Microsoft Purview Information Protection powerShell ラベル付けコマンドレット、またはMicrosoft Purview Information Protection スキャナー。

Office アプリの外部で DKE で保護されたコンテンツを表示する。 Microsoft Purview Information Protection ビューアーを使用して、DKE で保護された電子メールや PDF などのドキュメントを使用できます。

暗号化のみおよび転送不可シナリオ。 暗号化のみおよび転送不可は DKE ではサポートされていません。