インサイダー リスク管理で分析を有効にする

重要

Microsoft Purview インサイダー リスク管理は、IP の盗難、データの漏洩、セキュリティ違反など、潜在的な悪意のある、または不注意なインサイダー リスクを特定するために、さまざまな信号を関連付けます。 インサイダー リスク管理により、お客様はセキュリティとコンプライアンスを管理するためのポリシーを作成できます。 プライバシー バイ デザインで構築されており、ユーザーは既定で仮名化され、ユーザー レベルのプライバシーを確保するのに役立つロールベースのアクセス制御と監査ログが用意されています。

Microsoft Purview インサイダー リスク管理分析を有効にすると、2 つの重要な利点があります。 分析が有効になっている場合は、次のことができます。

- インサイダー リスク ポリシーを構成せずに、organization内の潜在的なインサイダー リスクの評価を実施します。

- インジケーターのしきい値設定の構成に関するリアルタイムガイダンスを受け取ります。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

organizationにおけるインサイダー リスクの評価を実施する

Microsoft Purview インサイダー リスク管理分析を使用すると、インサイダー リスク ポリシーを構成することなく、organization内の潜在的なインサイダー リスクの評価を実行できます。 この評価は、organizationユーザー リスクの高い潜在的な領域を特定し、構成する可能性があるインサイダー リスク管理ポリシーの種類と範囲を決定するのに役立ちます。 分析スキャンでは、organizationに次の利点があります。

- 構成が簡単: 分析スキャンを開始するには、分析に関する推奨事項のプロンプトが表示されたら [スキャンの実行 ] を選択するか、[ Insider risk settings>Analytics に移動し、分析を有効にします。

- 設計によるプライバシー: スキャンされた結果と分析情報は、集計および匿名化されたユーザー アクティビティとして返されます。 個々のユーザー名はレビュー担当者によって識別されません。 インサイダー リスク管理では分析のorganization内の ID は分類されないため、ソリューションは、organization境界を離れるデータに関与する可能性があるすべての UPN/ID を考慮します。 これには、ユーザー アカウント、システム アカウント、ゲスト アカウントなどが含まれる場合があります。

- 統合された分析情報を通じて潜在的なリスクを理解する: スキャン結果は、ユーザーの潜在的なリスク領域を迅速に特定し、これらのリスクを軽減するのに最適なポリシーを特定するのに役立ちます。

Insider Risk Management Analytics のビデオを参照して、分析が潜在的なインサイダー リスクの特定を促進する方法を理解するのに役立ちます。

スキャンされた領域

分析は、リスク管理アクティビティを複数のソースからスキャンして、潜在的なリスク領域に関する分析情報を特定するのに役立ちます。 現在の構成に応じて、分析では、次の領域で適格なリスク アクティビティが検索されます。

- Microsoft 365 監査ログ: すべてのスキャンに含まれています。これは、危険な可能性のあるアクティビティの大部分を特定するための主要なソースです。

- Exchange Online: すべてのスキャンに含まれるExchange Onlineアクティビティは、添付ファイル内のデータが外部の連絡先またはサービスに電子メールで送信されるアクティビティを特定するのに役立ちます。

- Microsoft Entra ID: すべてのスキャンに含まれるMicrosoft Entra履歴は、削除されたユーザー アカウントを持つユーザーに関連付けられている危険なアクティビティを特定するのに役立ちます。

- Microsoft 365 HR データ コネクタ: 構成されている場合、 HR コネクタ イベントは、辞任または今後の終了日を持つユーザーに関連付けられている危険なアクティビティを特定するのに役立ちます。

スキャンからの分析分析情報は、インサイダー リスク管理ポリシーで使用されるのと同じリスク管理アクティビティ シグナルに基づいており、単一ユーザー アクティビティとシーケンス ユーザー アクティビティの両方に基づいて結果を報告します。 ただし、分析のリスク スコアリングは最大 10 日間のアクティビティに基づいていますが、インサイダー リスク ポリシーでは分析情報に毎日のアクティビティが使用されます。 organizationで最初に分析を有効にして実行すると、1 日のスキャン結果が表示されます。 分析を有効のままにすると、過去 10 日間のアクティビティの最大範囲について、分析情報レポートに追加された毎日のスキャンの結果が表示されます。

インジケーターのしきい値設定の構成に関するリアルタイム ガイダンスを受け取る

"ノイズ" を減らすためにポリシーを手動で調整すると、非常に時間がかかる場合があります。これには、ポリシーの目的の構成を決定するために多くの試行錯誤を行う必要があります。 分析が有効になっている場合は、リアルタイムの分析情報を取得して、アクティビティ発生のインジケーターとしきい値の選択を効率的に調整して、ポリシー アラートを受け取りすぎないようにすることができます。 リアルタイム分析を使用してアラート ボリュームを管理する方法について詳しくは、こちらをご覧ください。

分析を有効にし、organizationの潜在的なインサイダー リスクのスキャンを開始する

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

インサイダー リスク分析を有効にするには、 Insider Risk Management、 Insider Risk Management Admins、または Microsoft 365 グローバル管理者 ロール グループのメンバーである必要があります。

現在使用しているポータルに該当するタブを選択してください。 Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

- Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

- Insider Risk Management ソリューションに移動します。

- [概要] タブで、[Insider risk analytics]\(インサイダー リスク分析\) カードまで下にスクロールし、[organizationでインサイダー リスクのスキャン] の下にある [スキャンの実行] を選択します。 これにより、organizationの分析スキャンが有効になります。 分析スキャンの結果は、分析情報がレビュー用のレポートとして使用できるようになるまで最大で 48 時間かかることがあります。

ヒント

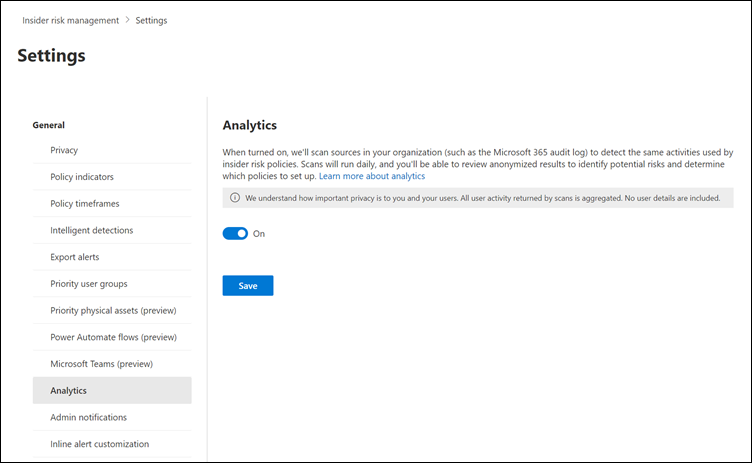

また、インサイダー リスク管理ページの上部にある [設定] を使用して、organizationでスキャンを有効にすることもできます。 [ 分析] を選択し、設定をオンにします。

最初の分析スキャン後に分析分析情報を表示する

organizationの最初の分析スキャンが完了すると、Insider Risk Management Admins ロール グループのメンバーは自動的に電子メール通知を受け取り、ユーザーが危険な可能性のあるアクティビティに関する最初の分析情報と推奨事項を表示できます。 organizationの分析をオフにしない限り、毎日のスキャンは続行されます。 organizationで危険な可能性のあるアクティビティの最初のインスタンスの後に、分析 (データ リーク、盗難、流出) の 3 つのスコープ内カテゴリごとに、管理者にEmail通知が提供されます。 Email通知は、毎日のスキャンに起因するフォローアップ リスク管理アクティビティ検出のために管理者に送信されません。

注:

分析設定を無効にしてから再度有効にすると、自動電子メール通知がリセットされ、新しいスキャン分析情報を得るために Insider Risk Management Admins ロール グループのメンバーに電子メール通知が送信されます。

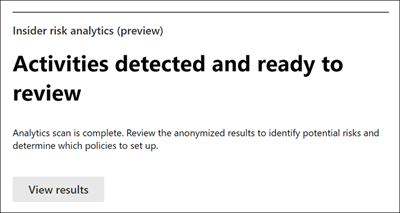

organizationの潜在的なリスクを表示するには、[概要] タブに移動し、[Insider リスク分析] カードで [結果の表示] を選択します。

注:

organizationのスキャンが完了していない場合は、スキャンがまだアクティブであることを示すメッセージが表示されます。

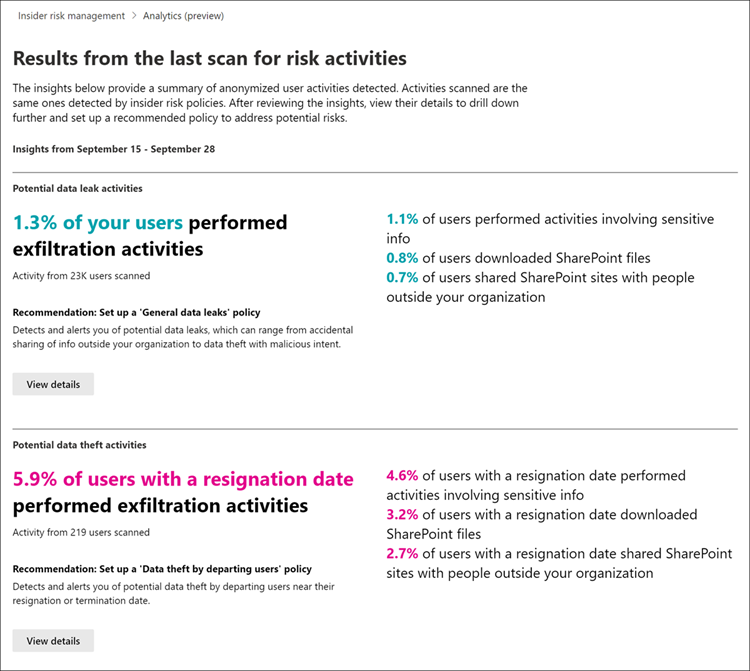

完了した分析については、organizationで検出された潜在的なリスクと、これらのリスクに対処するための分析情報と推奨事項が表示されます。 特定されたリスクと特定の分析情報は、領域別にグループ化されたレポート、特定されたリスクを持つユーザーの合計数 (ユーザー、ゲスト、システムなど、すべての種類のMicrosoft Entra アカウント)、リスクの可能性があるこれらのユーザーの割合、およびこれらのリスクを軽減するための推奨されるインサイダー リスク ポリシーに含まれます。 レポートには次のものが含まれます。

- データ リークの分析情報: organization外の情報の偶発的な過剰共有や、悪意のあるユーザーによるデータ リークを含む可能性のあるすべてのユーザー向け。

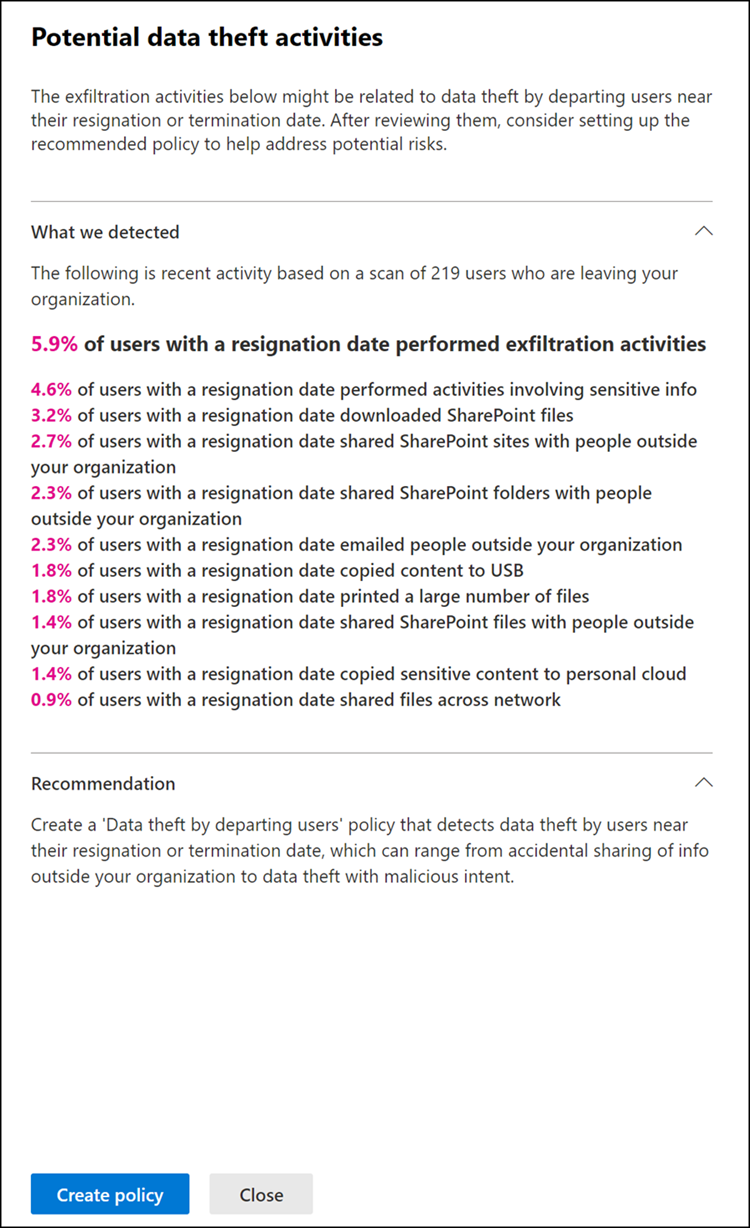

- データの盗難に関する分析情報: organization外の情報の危険な共有や悪意のあるユーザーによるデータの盗難を含む可能性がある、削除されたMicrosoft Entra アカウントを持つユーザーまたはユーザーを離れる場合。

- 上位の流出分析情報: organizationの外部でデータを共有する可能性があるすべてのユーザーに対して。

分析情報の詳細を表示するには、[ 詳細の表示 ] を選択して、分析情報の詳細ウィンドウを表示します。 詳細ウィンドウには、完全な分析情報の結果、インサイダー リスク ポリシーの推奨事項、推奨ポリシーの作成に役立つ ポリシーの作成 が含まれています。 [ ポリシーの作成 ] を選択すると、ポリシー ウィザードに移動し、分析情報に関連する推奨ポリシー テンプレートが自動的に選択されます。 たとえば、分析分析情報が データ盗難 アクティビティの場合、ポリシー ウィザードで データ盗難 ポリシー テンプレートが事前に選択されます。

分析をオフにする

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

インサイダー リスク分析を無効にするには、 Insider Risk Management、 Insider Risk Management Admins、または Microsoft 365 グローバル管理者 ロール グループのメンバーである必要があります。

現在使用しているポータルに該当するタブを選択してください。 Microsoft Purview ポータルの詳細については、Microsoft Purview ポータルを参照してください。 コンプライアンス ポータルの詳細については、「Microsoft Purview コンプライアンス ポータル」を参照してください。

- Microsoft 365 organizationの管理者アカウントの資格情報を使用して、Microsoft Purview ポータルにサインインします。

- ページの右上隅にある [設定] を選択します。

- [Insider Risk Management]\(インサイダー リスク管理\) を選択して、インサイダー リスク管理の設定に移動します。

- [ Insider risk settings]\(インサイダー リスク設定\) で [ 分析] を選択し、設定をオフにします。

分析を無効にした後:

- 分析分析情報レポートは静的なままであり、新しいリスクについては更新されません。

- ポリシーのインジケーターのしきい値設定をカスタマイズすると、リアルタイム分析を表示できません。