ゼロ トラストによるエンドポイントのセキュリティ保護

![]()

背景

現代の企業では、データにアクセスするエンドポイントが非常に多様化しています。 すべてのエンドポイントが組織によって管理されているわけでも、所有されているわけでもないため、デバイス構成やソフトウェアのパッチ レベルが異なる場合があります。 これは膨大な攻撃面を生み出すため、解消せずに放置すると、信頼されていないエンドポイントから作業データへアクセスすることは、ゼロ トラスト セキュリティ戦略における最も弱いリンクになります。

ゼロ トラストは、「決して信頼せず、常に確認する」という原則を順守します。エンドポイントにおいては、"すべての" エンドポイントを常に確認することを意味します。 これには、契約者、パートナー、およびゲスト デバイスだけでなく、デバイス所有権に関係なく従業員が仕事用データにアクセスするために使用するアプリとデバイスも含まれます。

ゼロ トラスト アプローチでは、デバイスが会社所有か BYOD (Bring Your Own Device) による個人所有か、つまり、デバイスが IT によって完全に管理されているかどうかやアプリとデータのみが保護されているかどうかに関係なく、同じセキュリティ ポリシーが適用されます。 このポリシーは、セキュリティで保護された企業ネットワーク、家庭用ブロードバンド、パブリック インターネットなど、どこに接続されていても PC、Mac、スマートフォン、タブレット、ウェアラブル、IoT デバイスなどのすべてのエンドポイントに適用されます。

最も重要なのは、これらのエンドポイントで実行されるアプリの正常性と信頼性は、お客様のセキュリティ姿勢に影響を与えるということです。 会社のデータが、誤って、あるいは悪意を持って、信頼されていない、あるいは未知のアプリやサービスに流出することを防ぐ必要があります。

ゼロ トラスト モデルでデバイスとエンドポイントをセキュリティで保護するには、いくつかの重要なルールがあります。

ゼロ トラストのセキュリティ ポリシーは、クラウドを介して一元的に実施され、エンドポイントのセキュリティ、デバイスの構成、アプリの保護、デバイスの準拠、およびリスク体制をカバーしています。

プラットフォームおよびデバイスで実行されるアプリは、安全にプロビジョニングされ、適切に構成され、最新の状態に保たれます。

セキュリティ侵害が発生した場合には、アプリに保存されている会社のデータへのアクセスを防止するための自動化された迅速な対応が行われます。

アクセス制御システムによって、データがアクセスされる前にすべてのポリシー制御が有効になっていることが確認されます。

エンドポイントのゼロ トラスト展開の目的

多くの企業は、ゼロ トラストの導入前にエンドポイントのセキュリティを次のように設定しています。

-

エンドポイントはドメイン参加済みで、グループ ポリシー オブジェクトや Configuration Manager などのソリューションで管理されています。 これらは優れたサービスである一方で、最新の Windows 10 CSP が活用されておらず、またクラウドベースのデバイスに対応させるには別のクラウド管理ゲートウェイ アプライアンスが必要となります。

-

データにアクセスするには、エンドポイントが企業ネットワーク上にある必要があります。 これは、企業ネットワークにアクセスするためにデバイスが物理的にオンサイトである必要があったり、VPN アクセスが必要であったりすることを意味しますが、これにより、侵害されたデバイスから機密の企業リソースにアクセスされるリスクが高まります。

|

エンドポイントをセキュリティで保護するためのエンドツーエンドのゼロ トラスト フレームワークを実装する場合は、最初に次の展開の初期目的に焦点を当てることをお勧めします。 |

|

|

|

I.エンドポイントは、クラウド ID プロバイダーに登録されます。ある 1 人のユーザーが使用している複数のエンドポイント間でセキュリティとリスクを監視するには、リソースにアクセスしている可能性のあるすべてのデバイスとアクセス ポイントの可視性が必要となります。 II.アクセス許可は、クラウドで管理され、準拠しているエンドポイントとアプリにのみ与えられます。デバイスが最小限のセキュリティ要件を満たしていることを確認してからアクセス許可が付与されるよう、コンプライアンス規則を設定します。 また、問題の解決方法がわかるよう、非準拠デバイスの修復規則を設定します。 III.データ損失防止 (DLP) ポリシーは、企業のデバイスと BYOD に適用されます。ユーザーがアクセス権を取得した後、データを使用して実行できる操作を制御します。 たとえば、データを保護するために、ファイルを信頼されていない場所 (ローカル ディスクなど) に保存することを制限したり、コピーと貼り付けによってコンシューマー コミュニケーション アプリやチャット アプリで共有することを制限したりすることができます。 |

|

これらが完了したら、次の追加の展開目的に焦点を合わせます。 |

|

|

|

IV.エンドポイント脅威検出は、デバイスのリスクを監視するために使用されます。1 つのウィンドウから一貫した方法でエンドポイントを管理し、SIEM を使用してエンドポイントのログとトランザクションをルーティングします。これにより、より少数でも実用的なアラートを取得できます。 V.アクセス制御は、企業のデバイスと BYOD の両方のエンドポイントのリスクに応じてゲート制御されます。Microsoft Defender for Endpoint、またはその他の Mobile Threat Defense (MTD) ベンダーのデータを、デバイス コンプライアンス ポリシーおよびデバイスの条件付きアクセス規則の情報ソースとして統合します。 その後、デバイスのリスクは、そのデバイスのユーザーがどのリソースにアクセスできるかに影響を及ぼします。 |

エンドポイント ゼロ トラスト展開ガイド

このガイドでは、ゼロ トラスト セキュリティ フレームワークの原則に従って、デバイスをセキュリティで保護するために必要な手順について説明します。

|

|

初期のデプロイの目的 |

I. エンドポイントは、クラウド ID プロバイダーに登録される

リスクへの暴露を制限するには、各エンドポイントを監視して、各エンドポイントに信頼できる ID があること、セキュリティ ポリシーが適用されていること、マルウェアやデータの処理などのリスク レベルが測定、修復、または許容できると判断されたことを確認する必要があります。

デバイスを登録した後、ユーザーは会社用のユーザー名とパスワードを使用して組織の制限されたリソースにアクセスし、サインイン (または Windows Hello for Business) することができます。

企業向けデバイスを Microsoft Entra ID に登録する

次のステップを実行します。

新しいWindows 10 デバイス

新しいデバイスを起動し、OOBE (Out-of-Box-Experience) プロセスを開始します。

[Microsoft アカウントでサインイン] 画面で、職場または学校のメール アドレスを入力します。

[パスワードの入力] 画面で、パスワードを入力します。

モバイル デバイスでは、アカウントにアクセスできるようにデバイスを承認します。

プライバシーの設定や Windows Hello の設定 (必要な場合) など、OOBE プロセスを完了します。

これで、デバイスが組織のネットワークに参加しました。

既存の Windows 10 デバイス

[設定] を開いてから、[アカウント] を選択します。

[職場または学校にアクセスする] を選択してから、[接続] を選択します。

![[設定] の [職場または学校にアクセスする]。](../media/screenshot-access-work-school-settings.png)

[職場または学校アカウントの設定] 画面で、[このデバイスを Microsoft Entra ID に参加させる] を選択します。

![[設定] の [職場または学校アカウントの設定]。](../media/screenshot-set-up-work-school-account-settings.png)

[サインインしましょう] 画面で、メール アドレス (alain@contoso.com など) を入力し、[次へ] を選択します。

[パスワードの入力] 画面で、パスワードを入力し、[サインイン] を選択します。

モバイル デバイスでは、アカウントにアクセスできるようにデバイスを承認します。

[これがあなたの組織のネットワークであることを確認してください] 画面で、情報が正しいことを確認してから、[参加] を選択します。

[これで完了です] 画面で、[完了] をクリックします。

Microsoft Entra ID を使用して個人用 Windows デバイスを登録する

次のステップを実行します。

[設定] を開いてから、[アカウント] を選択します。

[職場または学校にアクセスする] を選択し、[職場または学校にアクセスする] 画面から [接続] を選択します。

![[設定] の [職場または学校にアクセスする]。](../media/screenshot-access-work-school-settings.png)

[職場または学校用のアカウントを追加する] 画面で、職場または学校のアカウントの電子メール アドレスを入力し、[次へ] を選択します。 たとえば、alain@contoso.com のようにします。

職場または学校アカウントでサインインし、[サインイン] を選択します。

本人確認要求の承認 (2 段階認証を使用する場合) や Windows Hello の設定 (必要な場合) など、登録プロセスの残りを完了します。

Windows Hello for Business の有効化と構成

PIN、生体認証、指紋リーダーなどのパスワードに代わる代替サインイン方法をユーザーに許可するには、ユーザーの Windows 10 デバイスで Windows Hello For Business を有効にします。

次の Microsoft Intune と Microsoft Entra の操作は、Microsoft Intune 管理センターで行います。

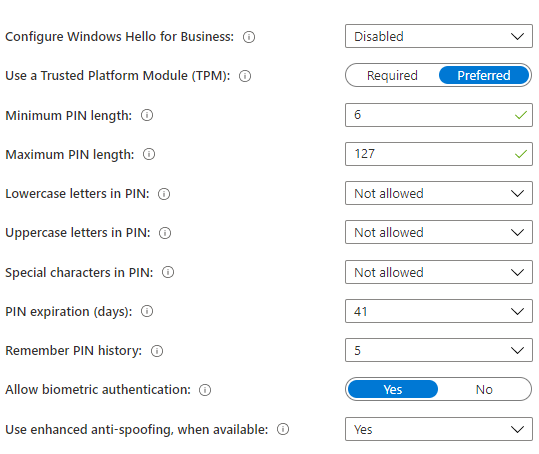

まず、Microsoft Intune で Windows Hello for Business の登録ポリシーを作成します。

[デバイス] > [登録] > [デバイスの登録] > [Windows の登録] > [windows Hello for Business] の順にアクセスします。

Windows Hello for Business を構成するには、次のオプションから選択します。

Disabled。 Windows Hello for Business を使用しない場合は、この設定を選択します。 無効にした場合、プロビジョニングが必須の可能性がある Microsoft Entra に参加した携帯電話以外では、ユーザーは Windows Hello for Business をプロビジョニングできません。

有効にします。 Windows Hello for Business の設定を構成する場合は、この設定を選択します。 [有効] を選択した場合、Windows Hello の他の設定が表示されます。

未構成。 Intune を使用して Windows Hello for Business の設定を制御しない場合は、この設定を選択します。 Windows 10 デバイスの既存の Windows Hello for Business 設定は変更されません。 ウィンドウのその他の設定はすべて使用できません。

[有効] を選択した場合は、すべての登録済みの Windows 10 デバイスと Windows 10 モバイル デバイスに適用される必須設定を構成します。

トラステッド プラットフォーム モジュール (TPM) を使用する。 TPM チップは、データ セキュリティの追加レイヤーを提供します。 次の値からいずれか 1 つを選択します。

必須。 アクセス可能な TPM を装備したデバイスのみが Windows Hello for Business をプロビジョニングできます。

優先。 デバイスは最初に TPM を使用しようとします。 このオプションが使用できない場合、ソフトウェアの暗号化を使用できます。

PIN の最小長と最大長を設定します。 これは、安全なサインインを実現するために、PIN に指定した最小長および最大長を使用するようデバイスを設定するものです。 既定の PIN の長さは 6 文字ですが、4 文字以上の長さを適用できます。 PIN の最大長は 127 文字です。

PIN の有効期限 (日数) を設定します。 その期間が経過したらユーザーが PIN を変更する必要がある有効期間を指定することをお勧めします。 既定は 41 日です。

PIN の履歴を保存する。 以前に使用した PIN の再利用を制限します。 既定では、過去 5 回の PIN を再利用することはできません。

拡張スプーフィング対策が使用可能な場合は使用する。 サポートされるデバイス上で Windows Hello のスプーフィング対策機能をいつ使用するかどうかを構成します。 たとえば、実際の顔ではなく顔の写真を検出します。

電話によるサインインの許可。 このオプションが [はい]に設定されている場合、ユーザーはデスクトップ コンピューターの認証にポータブル コンパニオン デバイスとして機能するリモートの Passport を使用することができます。 デスクトップ コンピューターは Microsoft Entra 参加済みである必要があり、コンパニオン デバイスは、Windows Hello for Business の PIN を使用して構成する必要があります。

これらの設定を構成した後、[保存] を選択します。

登録されているすべての Windows 10 デバイスと Windows 10 モバイル デバイスに適用する設定を構成した後、Windows Hello for Business の ID 保護プロファイルを設定して、特定のエンド ユーザー デバイス用の Windows Hello for Business のセキュリティ設定をカスタマイズします。

[デバイス] > [構成プロファイル] > [プロファイルの作成] > [Windows 10 以降] > [ID 保護] の順に選択します。

![プラットフォームが [Windows 10] に設定され、プロファイルが [ID 保護] に設定されているスクリーンショット。](../media/screenshot-create-profile-windows-10-identity-protection.png)

Windows Hello for Business を構成します。 Windows Hello for Business の構成方法を選択します。

![[構成プロファイル] の [ID 保護] の構成設定のスクリーンショット。](../media/screenshot-identity-protection-windows-10-configuration-settings.png)

PIN の最小文字数。

PIN での小文字。

PIN での大文字。

PIN での特殊文字。

PIN の有効期限 (日)。

PIN の履歴を保存する。

PIN の回復を有効にする。 ユーザーが Windows Hello for Business の PIN 回復サービスを使用できるようにします。

トラステッド プラットフォーム モジュール (TPM) を使用する。 TPM チップは、データ セキュリティの追加レイヤーを提供します。

生体認証を許可する。 Windows Hello for Business の PIN の代わりとして、顔認識や指紋などの生体認証を有効にします。 ユーザーは、生体認証に失敗した場合のために、PIN も設定する必要があります。

拡張スプーフィング対策が使用可能な場合は使用する。 Windows Hello のスプーフィング対策機能をサポートしているデバイスで、その機能を使用するかどうかを構成します (例えば、実際の顔ではない顔写真を検出するなど)。

サインインにセキュリティ キーを使用。 この設定は、Windows 10 バージョン 1903 以降のデバイスで使用できます。 サインインに Windows Hello セキュリティ キーを使用するためのサポートを管理するために使用します。

最後に、追加のデバイス制限ポリシーを作成して、企業所有のデバイスをさらにロック ダウンすることができます。

II. アクセス許可は、クラウドで管理され、準拠しているエンドポイントとアプリにのみ与えられる

企業リソースにアクセスするすべてのエンドポイントの ID を取得したら、アクセス権を付与する前に、それらが組織で設定している最小限のセキュリティ要件を満たしていることを確認します。

信頼できるエンドポイント、およびモバイルやデスクトップ アプリケーションへの企業リソースのアクセスを制限するコンプライアンス ポリシーを確立した後、すべてのユーザーがモバイル デバイスから組織データにアクセスできるようになり、すべてのデバイスにオペレーティング システムの最小バージョンまたは最大バージョンがインストールされます。 デバイスは、脱獄またはルート化されません。

また、非準拠デバイスをブロックしたり、ユーザーに対応を求める猶予期間を定めたりするなど、準拠していないデバイスの修復規則を設定します。

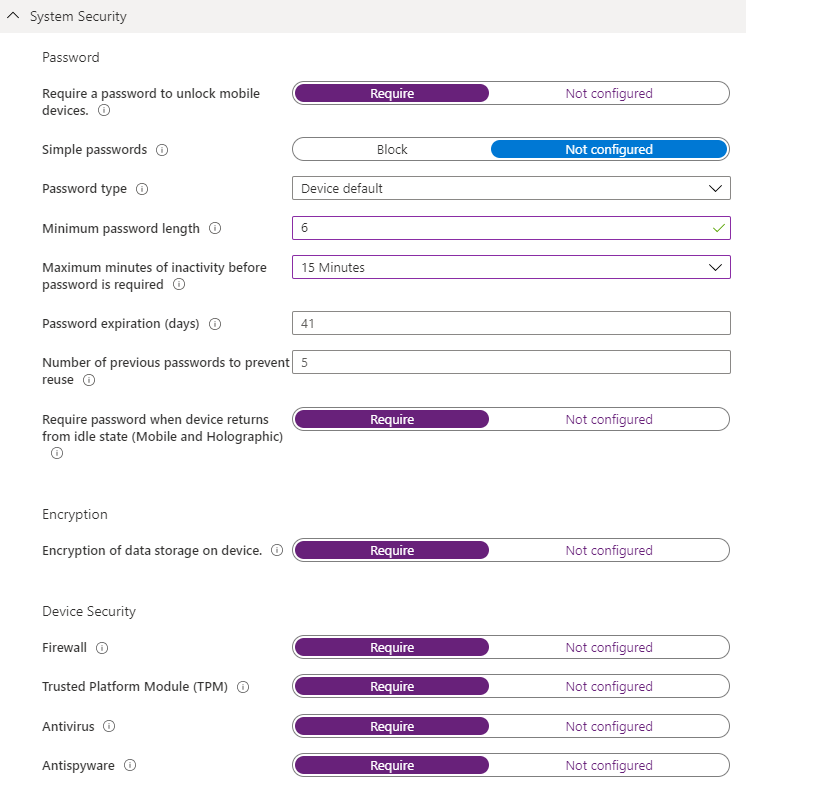

Microsoft Intune を使用してコンプライアンス ポリシーを作成する (すべてのプラットフォーム)

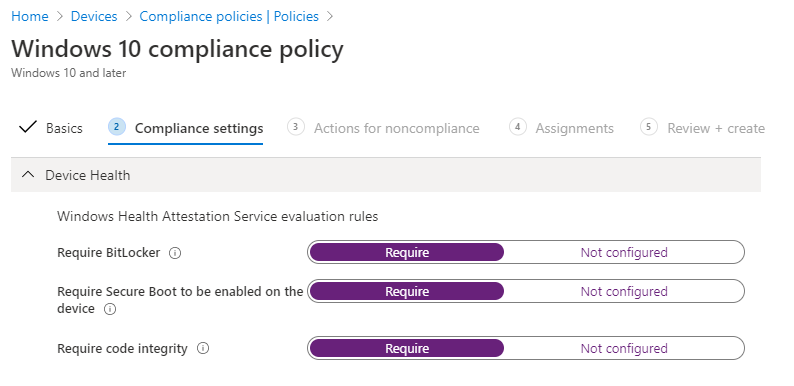

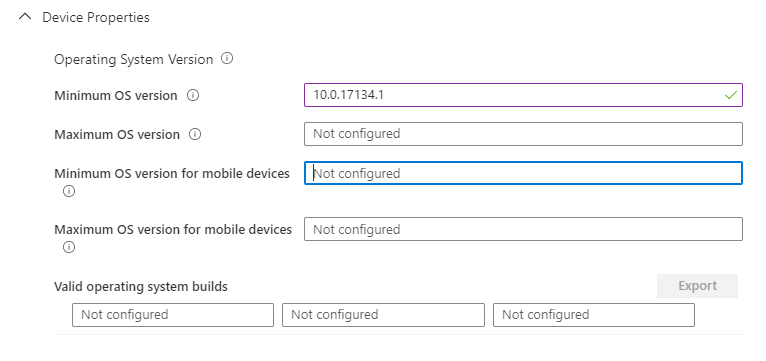

コンプライアンス ポリシーを作成するには、次の手順に従います。

[デバイス] > [コンプライアンス ポリシー] > [ポリシー] > [ポリシーの作成] を選択します。

このポリシーのプラットフォームを選択します (下の例では Windows 10 を使用します)。

目的のデバイスの正常性の構成を選択します。

デバイス プロパティの最小値や最大値を構成します。

Configuration Manager のコンプライアンスを構成します。 これには、Configuration Manager 内のすべてのコンプライアンス評価が準拠している必要があり、これは共同管理されている Windows 10 デバイスにのみ適用されます。 すべての Intune 専用デバイスからは、N/A が返されます。

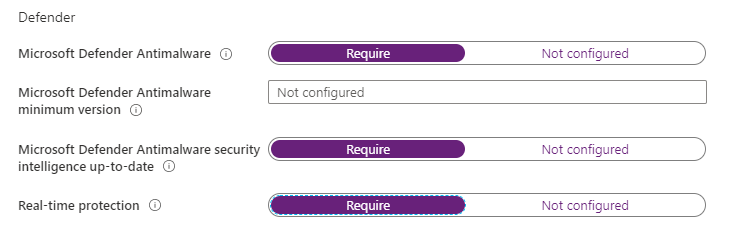

システム セキュリティ設定を構成します。

Microsoft Defender マルウェア対策を構成します。

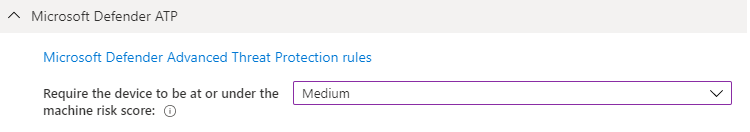

必要な Microsoft Defender for Endpoint コンピューターのリスク スコアを構成します。

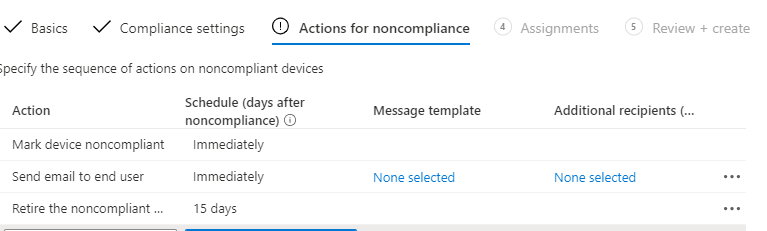

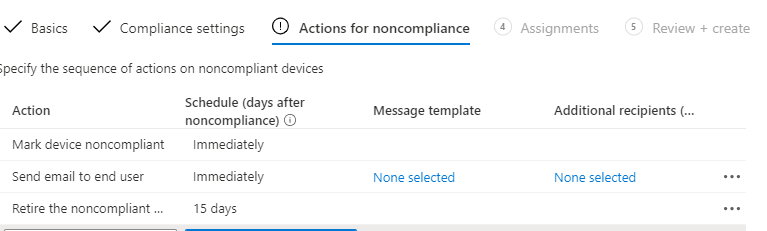

[Actions for noncompliance]\(コンプライアンス非対応に対するアクション\) タブで、このコンプライアンス ポリシーを満たさないデバイスに自動的に適用する一連のアクションを指定します。

Intune で、非準拠デバイスに対する通知メールの自動化と追加の修復アクションを追加する (すべてのプラットフォーム)

エンドポイントまたはアプリが非準拠になると、ユーザーには自己修復が案内されます。 アラートは、追加のアラームと特定のしきい値に対して設定された自動アクションと共に自動的に生成されます。 非準拠の修復アクションを設定できます。

この手順に従います:

[デバイス] > [コンプライアンス ポリシー] > [通知] > [通知の作成] の順に選択します。

通知メッセージ テンプレートを作成します。

![コンプライアンス ポリシー設定の [通知の作成] のスクリーンショット。](../media/screenshot-create-notifications-message-template.png)

[デバイス] > [コンプライアンス ポリシー] > [ポリシー] を選択し、ポリシーのいずれかを選択して、[プロパティ] を選択します。

[Actions for noncompliance]\(コンプライアンス非対応に対するアクション\) > [追加] の順に選択します。

コンプライアンス非対応に対するアクションを追加します。

非準拠デバイスを使用しているユーザーにメールを自動送信するよう設定します。

非準拠デバイスをリモートでロックするアクションを設定します。

設定した日数が経過したら、非準拠デバイスを自動的に削除するアクションを設定します。

III. データ損失防止 (DLP) ポリシーは、企業のデバイスと BYOD に適用される

データ アクセスが許可されたら、ユーザーがデータを使用して実行できる操作を制御する必要があります。 たとえば、ユーザーが会社の ID でドキュメントにアクセスした場合、そのドキュメントが保護されていないコンシューマー ストレージに保存されたり、コンシューマー コミュニケーションおよびチャット アプリで共有されないようにする必要があります。

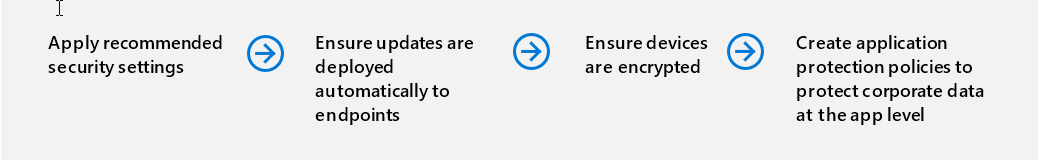

推奨されるセキュリティ設定を適用する

まず、Microsoft が推奨するセキュリティ設定を Windows 10 デバイスに適用して会社のデータを保護します (Windows 10 1809 以降が必要です)。

Intune のセキュリティ ベースラインを使うと、お客様のユーザーとデバイスをセキュリティで保護することができます。 セキュリティ ベースラインは事前構成済みの Windows 設定をまとめたもので、これを使うと、関連するセキュリティ チームが推奨する設定と規定値の既知のグループを適用することができます。

次のステップを実行します。

[エンドポイント セキュリティ] > [セキュリティ ベースライン] を選択し、利用可能なベースラインの一覧を表示します。

使用するベースラインを選択して、[プロファイルの作成] を選択します。

[構成設定] タブで、選択したベースラインで使用可能な設定のグループを表示します。 グループを展開すれば、そのグループに含まれている設定と、そのベースラインでの各設定の規定値を確認できます。 特定の設定を検索するには、次を実行します。

グループを選択して、使用可能な設定を展開して確認します。

検索バーを使用し、ビューをフィルター処理して検索抽出条件を含むグループのみを表示するキーワード (keyword) を指定します。

ビジネス ニーズに合わせて既定の設定を再構成します。

![[プロファイルの作成] のアプリケーション管理設定のスクリーンショット。]](../media/screenshot-create-profile-application-management-settings.png)

[割り当て] タブで含めるグループを選択してから、1 つ以上のグループにベースラインを割り当てます。 割り当てを微調整するには、[除外するグループを選択] を使用します。

更新プログラムがエンドポイントに自動的に展開されていることを確認する

Windows Updates for Business を構成して、ユーザーの更新管理エクスペリエンスを簡素化し、必要なコンプライアンス レベルを満たすようデバイスが自動的に更新されるようにします。

次のステップを実行します。

Intune で Windows 10 のソフトウェア更新プログラムを管理するには、更新リングを作成し、Windows 10 更新プログラムをインストールするタイミングを構成する設定のコレクションを有効にします。

[デバイス] > [Windows] > [Windows 10 Update Rings]\(Windows 10 更新リング\) > [作成] を選択します。

[リング設定の更新] で、ビジネス ニーズに合わせて設定を構成します。

![[更新設定] とユーザー エクスペリエンスの設定のスクリーンショット。](../media/screenshot-update-settings-user-experience-settings.png)

[割り当て] の下で [含めるグループを選択] を選択してから、1 つまたは複数のグループに更新リングを割り当てます。 割り当てを微調整するには、[除外するグループを選択] を使用します。

Intune で Windows 10 機能更新プログラムを管理して、指定した Windows バージョン (1803 や 1809 など) にデバイスを設定し、そのデバイス上の機能セットを、以降のバージョンの Windows への更新を選択するまで凍結することができます。

[デバイス] > [Windows] > [Windows 10 機能更新プログラム] > [作成] を選択します。

[基本] の下で、名前と説明 (省略可能) を指定し、[展開する機能更新プログラム] に対して目的の機能セットを含む Windows のバージョンを選択してから、[次へ] を選択します。

[割り当て] で含めるグループを選んで選択した後、1 つまたは複数のグループに機能更新プログラムの展開を割り当てます。

企業に登録されたデバイスの場合、iOS の更新を構成することで、ユーザーの更新管理エクスペリエンスを簡素化し、必要なコンプライアンス レベルを満たすようデバイスが自動的に更新されるようにできます。 iOS 更新ポリシーを構成します。

次のステップを実行します。

[デバイス] > [Update policies for iOS/iPadOS]\(iOS/iPadOS 用の更新ポリシー\) > [プロファイルの作成] を選択します。

[基本] タブで、このポリシーの名前を指定し、説明を指定して (省略可能)、[次へ] を選択します。

[ポリシー設定の更新] タブで、次の設定を構成します。

インストールするバージョンを選択します。 次の項目から選択できます。

最新の更新プログラム: iOS/iPadOS 用に最近リリースされた更新プログラムが展開されます。

ドロップダウン ボックスで使用できる以前のバージョン。 以前のバージョンを選択した場合は、ソフトウェア更新プログラムの表示を遅らせるために、デバイス構成ポリシーも展開する必要があります。

スケジュールの種類: このポリシーのスケジュールを構成します。

次回のチェックイン時に更新する。 更新プログラムは、次に Intune にチェックインしたときにデバイスにインストールされます。 これは最も簡単なオプションであり、追加の構成はありません。

スケジュールされた時刻に更新する。 チェックイン時に更新プログラムをインストールする 1 つ以上の時間枠を構成します。

スケジュールされた時刻以外に更新する。 チェックイン時に更新プログラムをインストールしないようにする 1 つ以上の時間枠を構成します。

毎週のスケジュール: 次回のチェックインで更新以外のスケジュールの種類を選択する場合は、次のオプションを構成します。

![[プロファイルの作成] の更新ポリシー設定のスクリーンショット。]](../media/screenshot-create-profile-update-policy-settings.png)

タイム ゾーンを選択します。

時間枠を定義します。 更新プログラムをインストールする日時を制限する 1 つ以上の時間枠を定義します。 選択肢には、開始日、開始時刻、終了日、終了時刻があります。 開始日と終了日を使用すると、夜間のブロックがサポートされます。 開始時刻または終了時刻を構成しない場合、構成の結果、制限はなく、更新プログラムはいつでもインストールできます。

デバイスが暗号化されていることを確認する

Windows 10 デバイスを暗号化するように Bitlocker を構成する

[デバイス] > [構成プロファイル] > [プロファイルの作成] を選択します。

次のオプションを設定します。

プラットフォーム: Windows 10 以降

プロファイルの種類: エンドポイント保護

![Windows 10 のデバイス構成プロファイルの [プロファイルの作成] のスクリーンショット。](../media/screenshot-devices-configuration-profiles-create-profile-windows.png)

[設定] > [Windows 暗号化] を選択します。

![[プロファイルの作成] の [Endpoint protection] のスクリーンショット。](../media/screenshot-devices-configuration-create-profile-endpoint-protection.png)

ビジネス ニーズに合わせて BitLocker の設定を構成し、[OK] を選択 します。

macOS デバイスで FileVault の暗号化を構成する

[デバイス] > [構成プロファイル] > [プロファイルの作成] を選択します。

次のオプションを設定します。

プラットフォーム: macOS。

プロファイルの種類:エンドポイント保護。

![macOS のデバイス構成プロファイルの [プロファイルの作成] のスクリーンショット。](../media/screenshot-devices-configuration-profiles-create-profile-macos.png)

[設定] > [FileVault] を選択します。

![[プロファイルの作成] の [Endpoint protection] の下にある File Vault のスクリーンショット。](../media/screenshot-create-profile-endpoint-protection-filevault.png)

FileVault で [有効] を選択します。

回復キーの種類では、個人用キーのみがサポートされます。

ビジネス ニーズに合わせて残りの FileVault 設定を構成し、[OK] を選択します。

アプリケーション保護ポリシーを作成してアプリレベルで会社のデータを保護する

データが安全な状態であること、またはマネージド アプリに含まれていることを確認するには、アプリ保護ポリシー (APP) を作成します。 ポリシーは、ユーザーが「会社」のデータにアクセスまたは移動しようとしたときに適用されるルール、またはアプリ内にユーザーが存在するときに禁止または監視される一連のアクションとすることができます。

APP データ保護フレームワークは 3 つの異なる構成レベルに組織化されており、各レベルは前のレベルを基に構築されています。

エンタープライズ基本データ保護 (レベル 1) では、アプリが PIN で保護され、暗号化されており、選択的ワイプ操作を実行できるようにします。 Android デバイスの場合、このレベルでは Android デバイスの構成証明を検証します。 これは、Exchange Online メールボックス ポリシーに類似したデータ保護制御を提供し、IT 部門およびユーザー集団に APP を経験させる、エントリ レベルの構成です。

エンタープライズ拡張データ保護 (レベル 2) は、APP データ漏えい防止メカニズム、および最小 OS 要件を導入します。 これは、職場または学校のデータにアクセスするほとんどのモバイル ユーザーに適用される構成です。

エンタープライズ高度データ保護 (レベル 3) は、高度なデータ保護メカニズム、拡張 PIN 構成、および APP Mobile Threat Defense を導入します。 この構成は、危険度の高いデータにアクセスするユーザーに適しています。

次のステップを実行します。

Intune ポータルで、[アプリ] > [アプリ保護ポリシー] を選択します。 この選択により、新しいポリシーを作成し、既存のポリシーを編集するアプリ保護 ポリシーの詳細が開きます。

[ポリシーの作成] を選択し、iOS/iPadOS または Android を選択します。 [ポリシーの作成] ウィンドウが表示されます。

アプリ保護ポリシーを適用するアプリを選択します。

データ保護設定を構成します。

iOS/iPadOS データ保護。 詳細については、iOS または iPadOS アプリ保護ポリシー設定に関するページの「データの保護」を参照してください。

Android データ保護。 詳細については、Android アプリ保護ポリシー設定に関するページの「データの保護」を参照してください。

アクセス要件の設定を構成します。

iOS または iPadOS のアクセス要件。 詳細については、iOS または iPadOS アプリ保護ポリシー設定に関するページの「アクセス要件」を参照してください。

Android のアクセス要件。 詳細については、Android アプリ保護ポリシー設定に関するページの「アクセス要件」を参照してください。

条件付き起動設定を構成します。

iOS または iPadOS の条件付き起動。 詳細については、iOS または iPadOS アプリ保護ポリシー設定に関するページの「条件付き起動」を参照してください。

Android の条件付き起動。 詳細については、Android アプリ保護ポリシー設定に関するページの「条件付き起動」を参照してください。

[次へ] をクリックすると、[割り当て] ページが表示されます。

完了したら、[作成] をクリックして Intune でアプリ保護ポリシーを作成します。

|

|

その他のデプロイの目的 |

IV. デバイスのリスクを監視するためにエンドポイントの脅威の検出が使用される

最初の 3 つの目標を達成したら、次の手順では、高度な保護がプロビジョニング、アクティブ化、および監視されるようにエンドポイント セキュリティを構成します。 1 つのウィンドウを使用して、すべてのエンドポイントを一貫して管理します。

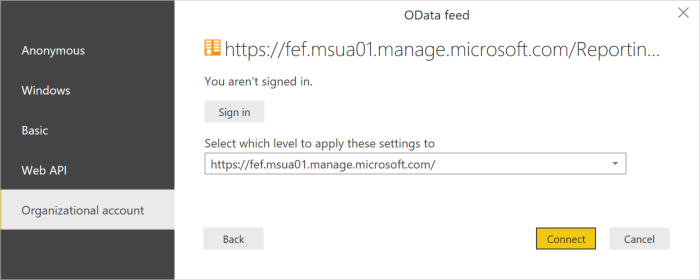

エンドポイント ログとトランザクションを SIEM または Power BI にルーティングする

Intune データ ウェアハウスを使用して、デバイスとアプリの管理データをレポートまたは SIEM ツールに送信して、アラートをインテリジェントにフィルター処理し、ノイズを軽減します。

次のステップを実行します。

[レポート] > [Intune データ ウェアハウス] > [データ ウェアハウス] を選択します。

カスタム フィード URL をコピーします。 例:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Power BI Desktop またはお使いの SIEM ソリューションを開きます。

SIEM ソリューションから

Odata フィードからデータをインポートまたは取得するオプションを選択します。

PowerBI から

メニューから、[ファイル] > [データの取得] > [OData フィード] を選択します。

[OData フィード] ウィンドウの [URL] ボックスに、前の手順でコピーしたカスタム フィードの URL を貼り付けます。

[Basic] を選択します。

[OK] を選択します。

[組織アカウント] を選択し、Intune の資格情報でサインインします。

[接続] を選択します。 ナビゲーターが開き、Intune Data Warehouse のテーブルの一覧が表示されます。

デバイスと ownerTypes テーブルを選択します。 [読み込み] を選択します。 Power BI は、モデルにデータを読み込みます。

リレーションシップを作成します。 複数のテーブルをインポートして、1 つのテーブル内のデータだけでなく、複数のテーブルの関連するデータを分析することができます。 Power BI には、自動検出と呼ばれる機能があり、ユーザーに代わってリレーションシップの検索と作成を試みます。 データ ウェアハウス内のテーブルは、Power BI の自動検出機能を使用するように構築されています。 ただし、Power BI でリレーションシップが自動的に見つからない場合でも、リレーションシップを管理できます。

[リレーションシップの管理] を選択します。

Power BI でリレーションシップがまだ検出されていない場合は、[自動検出] を選択します。

PowerBI の視覚エフェクトを設定するための高度な方法について説明します。

V. アクセス制御は、企業のデバイスと BYOD の両方のエンドポイントのリスクに応じてゲート制御される

企業デバイスは、DEP、Android Enterprise、Windows AutoPilot などのクラウド登録サービスに登録される

カスタマイズされたオペレーティング システム イメージの構築と保守は時間のかかるプロセスであり、その一部には、新しいデバイスにカスタム オペレーティング システム イメージを適用して使用できるようにするために時間を費やすことも含まれます。

Microsoft Intune のクラウド登録サービスを使用すれば、カスタム オペレーティング システム イメージのビルド、維持、および新しいデバイスへの適用を行わなくてもデバイスをユーザーに提供することができます。

Windows Autopilot は、新しいデバイスのセットアップと事前構成に使用されるテクノロジのコレクションで、生産性の高い使用ができるようにデバイスを準備するためのものです。 また、Windows Autopilot を使用して、デバイスのリセット、用途変更、回復を行うこともできます。

Windows Autopilot を構成して Microsoft Entra 参加を自動化し、新しい企業所有のデバイスを Intune に登録します。

iOS と iPadOS デバイスを自動的に登録するように Apple DEP を構成します。

このガイドで説明されている製品

Microsoft Azure

Microsoft 365

Microsoft Intune (Microsoft Intune と Configuration Manager を含む)

Microsoft Defender for Endpoint

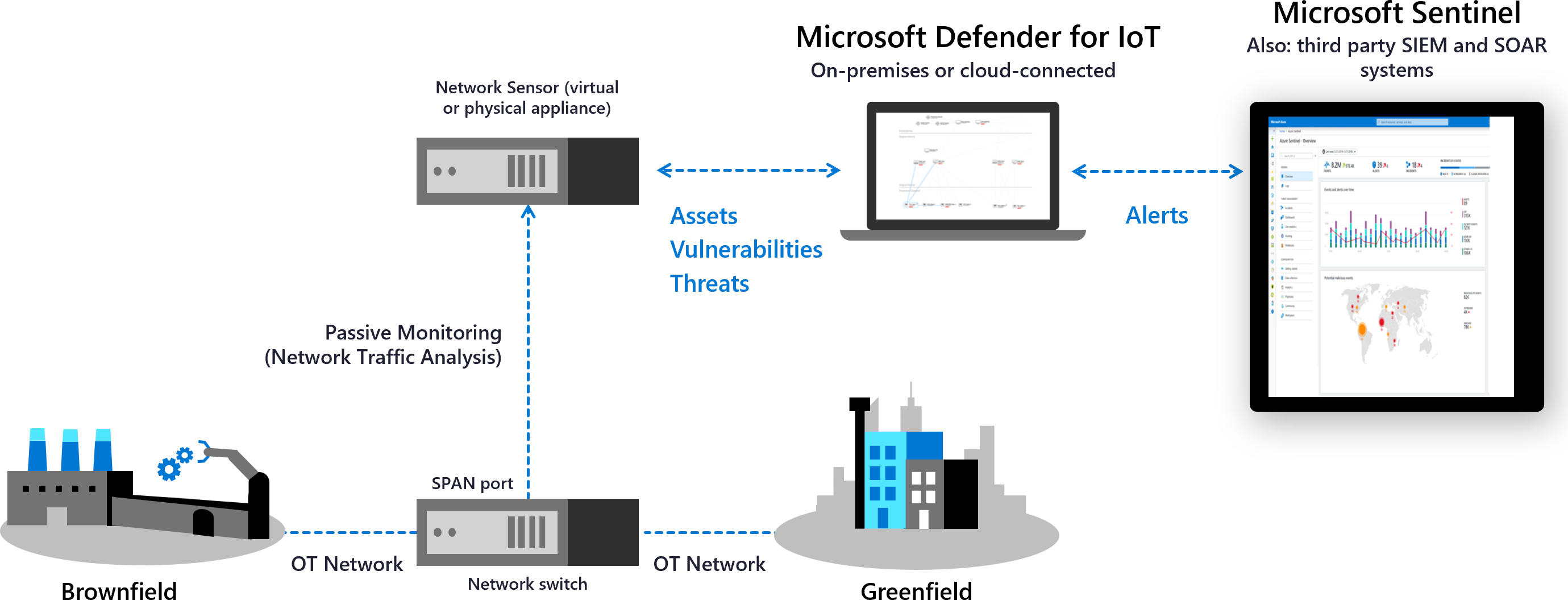

ゼロ トラストと OT ネットワーク

Microsoft Defender for IoT は、IoT およびオペレーショナル テクノロジ (OT) ネットワーク全体のデバイス、脆弱性、脅威の特定に特化して構築された統合セキュリティ ソリューションです。 Defender for IoT を使用すると、セキュリティ エージェントが組み込まれていない可能性がある既存のデバイスを含め、IoT または OT 環境全体にセキュリティを適用します。

OT ネットワークは、多くの場合、従来の IT インフラストラクチャとは異なり、ゼロ トラストに特化したアプローチが必要です。 OT システムでは、専用プロトコルを用いた独自の技術が使用されており、接続や電源に制限のある老朽化したプラットフォームや、特定の安全要件、物理的攻撃に対する特有の露出がある場合があります。

Defender for IoT では、次のような OT 固有の課題に対処することで、ゼロ トラストの原則をサポートしています。

- OT システムへのリモート接続の制御に役立つ

- 依存システム間の相互接続の確認と削減に役立つ

- ネットワーク内の単一障害点の検出

Defender for IoT ネットワーク センサーを展開して、デバイスとトラフィックを検出し、OT 固有の脆弱性を監視します。 センサーをネットワーク全体のサイトとゾーンに分割してゾーン間のトラフィックを監視し、Defender for IoT のリスクベースの軽減策手順に従って OT 環境全体のリスクを軽減します。 その後、Defender for IoT は、異常または未承認の動作についてデバイスを継続的に監視します。

Microsoft Sentinel などのMicrosoft サービスや、SIEM とチケット システムの両方を含む他のパートナー サービスと統合して、組織全体で Defender for IoT データを共有します。

詳細については、以下を参照してください:

- ゼロ トラストと OT ネットワーク

- ゼロ トラストの原則を使用して OT ネットワークを監視する

- Microsoft Sentinel を使用して Defender for IoT インシデントを調査する

まとめ

ゼロ トラスト アプローチは、デバイスとエンドポイントのセキュリティ体制を大幅に強化できます。 実装に関する詳細情報やヘルプについては、カスタマー サクセス チームにお問い合わせいただくか、すべてのゼロ トラスト要素をカバーするこのガイドの他の章を参照してください。

ゼロ トラスト展開ガイド シリーズ