ID 統合

![]()

ID は、最新の職場でのアクセスを管理するための重要なコントロール プレーンであり、ゼロ トラストの実装に不可欠です。 ID ソリューションは、強力な認証とアクセス ポリシー、詳細なアクセス許可とアクセスによる最小限の特権アクセス、セキュリティで保護されたリソースへのアクセスを管理し、攻撃の爆発半径を最小限に抑える制御とポリシーを通じてゼロ トラストをサポートします。

この統合ガイドでは、独立系ソフトウェア ベンダー (ISV) とテクノロジ パートナーが Microsoft Entra ID と統合して、お客様に安全なゼロ トラスト ソリューションを作成する方法について説明します。

ゼロトラスト アイデンティティ統合ガイド

この統合ガイドでは、Microsoft Entra ID と Azure Active Directory B2C について説明します。

Microsoft Entra ID は、Microsoft のクラウドベースの ID およびアクセス管理サービスです。 シングル サインオン認証、条件付きアクセス、パスワードレスおよび多要素認証、自動化されたユーザー プロビジョニング、および企業が大規模に ID プロセスを保護および自動化できるようにするその他の多くの機能が提供されます。

Azure Active Directory B2C は、企業間の ID アクセス管理 (CIAM) ソリューションであり、お客様は、簡単にスケーリングしてブランド化された Web およびモバイル アプリケーション エクスペリエンスと組み合わせたセキュリティで保護されたホワイト ラベル認証ソリューションを実装するために使用します。 統合ガイダンスは、Azure Active Directory B2C セクションで入手できます。

Microsoft Entra ID

ソリューションを Microsoft Entra ID と統合するには、さまざまな方法があります。 基本的な統合は、Microsoft Entra ID の組み込みのセキュリティ機能を使用して顧客を保護することです。 高度な統合により、セキュリティ機能が強化されたソリューションがさらに 1 歩進みます。

基本統合

基本統合は、Microsoft Entra ID の組み込みのセキュリティ機能を使用して顧客を保護します。

シングル サインオンと発行元の確認を有効にする

シングルサインオンを有効にするには、アプリギャラリーでアプリを公開することをお勧めします。 これにより、アプリケーションが Microsoft Entra ID と互換性があると検証されたことがわかっており、テナントに追加するアプリの発行元であることを顧客が確信できるように、検証済みの発行元 になることができるため、顧客の信頼が高くなります。

アプリ ギャラリーで発行すると、IT 管理者は、自動化されたアプリ登録を使用してソリューションをテナントに簡単に統合できます。 手動登録は、アプリケーションに関するサポートの問題の一般的な原因です。 ギャラリーにアプリを追加すると、アプリに関するこれらの問題を回避できます。

モバイル アプリの場合は、Microsoft 認証ライブラリとシステム ブラウザーを使用して、シングル サインオンを実装

ユーザー プロビジョニングを統合する

何千人ものユーザーを持つ組織の ID とアクセスの管理は困難です。 大規模な組織でソリューションを使用する場合は、アプリケーションと Microsoft Entra ID の間でユーザーとアクセスに関する情報を同期することを検討してください。 これは、変更が発生したときにユーザー アクセスの一貫性を維持するのに役立ちます。

SCIM (クロスドメイン ID 管理システム) は、ユーザー ID 情報を交換するためのオープン標準です。 SCIM ユーザー管理 API を使用して、アプリケーションと Microsoft Entra ID の間でユーザーとグループを自動的にプロビジョニングできます。

この問題に関するチュートリアルでは、Microsoft Entra IDからアプリにユーザー プロビジョニングするための SCIM エンドポイントを開発

高度な統合

高度な統合により、アプリケーションのセキュリティがさらに強化されます。

条件付きアクセス認証コンテキスト

条件付きアクセス認証コンテキスト を使用すると、ユーザーが機密データまたはアクションにアクセスしたときにアプリがポリシーの適用をトリガーし、ユーザーの生産性と機密性の高いリソースのセキュリティを維持できます。

継続的アクセスの評価

継続的アクセス評価 (CAE) では、有効期間に基づいてトークンの有効期限に依存するのではなく、重要なイベントとポリシー評価に基づいてアクセス トークンを取り消すことができます。 一部のリソース API では、リスクとポリシーがリアルタイムで評価されるため、トークンの有効期間を最大 28 時間に増やすことができます。これにより、アプリケーションの回復性とパフォーマンスが向上します。

セキュリティAPI

この経験では、多くの独立系ソフトウェア ベンダーが、これらの API が特に役立つことを発見しました。

ユーザー API とグループ API

アプリケーションでテナント内のユーザーとグループを更新する必要がある場合は、Microsoft Graph を介してユーザー API とグループ API を使用して、Microsoft Entra テナントに書き戻すことができます。 API の使用方法の詳細については、Microsoft Graph REST API v1.0 リファレンス と、ユーザー リソースの種類に関するリファレンス ドキュメント

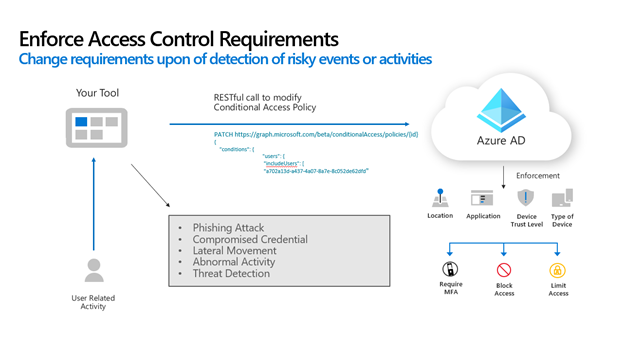

条件付きアクセス API

条件付きアクセス は、適切なユーザーが適切なリソースに適切なアクセス権を持っていることを確認するのに役立つので、ゼロ トラストの重要な部分です。 条件付きアクセスを有効にすると、Microsoft Entra ID は、計算されたリスクと事前に構成されたポリシーに基づいてアクセスの決定を行うことができます。

独立系ソフトウェア ベンダーは、必要に応じて条件付きアクセス ポリシーを適用するオプションを表示することで、条件付きアクセスを利用できます。 たとえば、ユーザーが特にリスクが高い場合は、ユーザーが UI を使用してそのユーザーの条件付きアクセスを有効にし、Microsoft Entra ID でプログラムによって有効にすることを提案できます。

詳細については、GitHub の Microsoft Graph API サンプルを使用して条件付きアクセス ポリシーを構成する

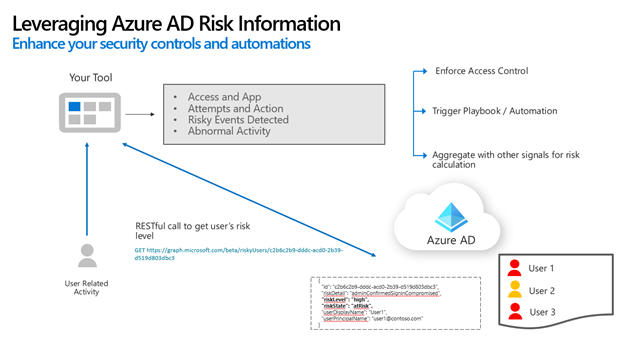

侵害とリスクの高いユーザー API を確認する

独立系ソフトウェア ベンダーは、Microsoft Entra ID の範囲外の侵害に気付く場合があります。 セキュリティ イベント (特にアカウント侵害を含む) については、Microsoft と独立系ソフトウェア ベンダーは、両方の当事者から情報を共有することで共同作業を行うことができます。 侵害の確認 API により、対象ユーザーのリスクレベルを高に設定することができます。 これにより、たとえば、ユーザーに再認証を要求したり、機密データへのアクセスを制限したりして、Microsoft Entra ID が適切に応答できるようになります。

逆の方向に進む Microsoft Entra ID は、さまざまなシグナルと機械学習に基づいてユーザー リスクを継続的に評価します。 Risky User API を使用すると、アプリの Microsoft Entra テナント内のすべての危険なユーザーにプログラムでアクセスできます。 独立系ソフトウェア ベンダーは、この API を使用して、ユーザーが現在のリスク レベルに合わせて適切に処理されるようにすることができます。 riskyUser リソースの種類。

固有の製品シナリオ

次のガイダンスは、特定の種類のソリューションを提供する独立系ソフトウェア ベンダー向けです。

セキュリティで保護されたハイブリッド アクセス統合 保護された企業ネットワーク内で動作するように多くのビジネス アプリケーションが作成され、これらのアプリケーションの一部はレガシ認証方法を利用しています。 ゼロ トラスト戦略を構築し、ハイブリッドおよびクラウドファーストの作業環境をサポートする企業には、アプリを Microsoft Entra ID に接続し、レガシ アプリケーション用の最新の認証ソリューションを提供するソリューションが必要です。 このガイドを使用して、従来のオンプレミス アプリケーションに最新のクラウド認証を提供するソリューションを作成します。

FIDO2 セキュリティ キー Microsoft と互換性のある FIDO2 セキュリティ キー ベンダーになると、弱い資格情報を、サービス間で再利用、再生、共有できない強力なハードウェアベースの公開/秘密キー資格情報に置き換えることができます。 このドキュメントのプロセスに従って、Microsoft と互換性のある FIDO2 セキュリティ キー ベンダーになることができます。

Azure Active Directory B2C

Azure Active Directory B2C は、1 日に何百万人ものユーザーと数十億の認証をサポートできる顧客 ID およびアクセス管理 (CIAM) ソリューションです。 これは、ブランド化された Web アプリケーションとモバイル アプリケーションを組み合わせたユーザー エクスペリエンスを可能にするホワイト ラベル認証ソリューションです。

Microsoft Entra ID と同様に、パートナーは、Microsoft Graph と、条件付きアクセス、侵害の確認、危険なユーザー API などの主要なセキュリティ API を使用して、Azure Active Directory B2C と統合できます。 これらの統合の詳細については、上記の Microsoft Entra ID セクションを参照してください。

このセクションには、独立系ソフトウェア ベンダー パートナーがサポートできるその他の統合機会がいくつか含まれています。

手記

Azure Active Directory B2C (および統合されたソリューション) を使用しているお客様は、Azure Active Directory B2Cで

RESTful エンドポイントとの統合

独立系ソフトウェア ベンダーは、RESTful エンドポイントを介してソリューションを統合して、多要素認証 (MFA) とロールベースのアクセス制御 (RBAC) を有効にし、ID の検証と証明を有効にし、ボットの検出と不正防止によるセキュリティを向上させ、Payment Services ディレクティブ 2 (PSD2) セキュア カスタマー認証 (SCA) の要件を満たすことができます。

RESTful エンドポイント の使用方法に関する

- ID 検証と証明。これにより、お客様はエンド ユーザーの身元を確認できます

- ロールベースのアクセス制御。これにより、エンド ユーザーに対するきめ細かいアクセス制御が可能になります

- オンプレミス アプリケーションへのセキュリティで保護されたハイブリッド アクセス。これにより、エンド ユーザーは最新の認証プロトコルを使用してオンプレミスおよびレガシ アプリケーションにアクセスできます

- 不正アクセス防止。これにより、ユーザーは不正なログイン試行やボット攻撃からアプリケーションとエンド ユーザーを保護できます

Web アプリケーション ファイアウォール

Web アプリケーション ファイアウォール (WAF) は、一般的な悪用や脆弱性から Web アプリケーションを一元的に保護します。 Azure Active Directory B2C を使用すると、独立系ソフトウェア ベンダーは、Azure Active Directory B2C カスタム ドメイン (login.contoso.com など) へのすべてのトラフィックが常に WAF サービスを通過するように WAF サービスを統合し、セキュリティの追加レイヤーを提供できます。

WAF ソリューションを実装するには、Azure Active Directory B2C カスタム ドメインを構成する必要があります。 これを行う方法については、カスタム ドメインを有効にする方法に関する