Microsoft Purview でのデータ損失防止について説明する

データが失われると、組織の顧客、ビジネス プロセス、組織自体に悪影響を及ぼす可能性があります。 組織は、危険な動作を検出し、機密情報が不適切に共有されるのを防ぐことで、データの損失を防ぐ必要があります。

Microsoft Purview では、DLP ポリシーを定義して適用することで、データ損失防止 (DLP) を実装します。 DLP ポリシーを使用すると、次に示すものにわたって機密アイテムの特定、監視、および自動的な保護を行うことができます。

- Teams、Exchange、SharePoint、OneDrive アカウントなどの Microsoft 365 サービス

- Word、Excel、PowerPoint などの Office アプリケーション

- Windows 10、Windows 11、macOS (3 つの最新リリース バージョン) エンドポイント

- クラウド アプリ

- オンプレミスのファイル共有とオンプレミスの SharePoint

- Power BI

DLP は、単純なテキスト スキャンだけでなく、詳細なコンテンツ分析を使用して機密アイテムを検出します。 コンテンツは、正規表現の評価、内部関数の検証、プライマリ データ マッチに近いセカンダリ データ マッチによって、キーワードに対するプライマリ データ マッチの分析が行われます。 それだけでなく、DLP は、機械学習アルゴリズムやその他の方法も使用して、DLP ポリシーに一致するコンテンツを検出します。

DLP ポリシーの保護アクション

DLP ポリシーは、ユーザーが保存中の機密アイテム、転送中の機密アイテム、または使用中の機密アイテムに対して行うアクティビティをどのように監視し、保護アクションを実行するかを表します。 DLP ポリシーで実行できる保護アクションには以下が含まれます。

- ユーザーが機密アイテムを不適切に共有しようとしている可能性があることを警告するポップアップ ポリシー ヒントをユーザーに表示します。

- 共有をブロックし、ポリシー ヒントを介して、ユーザーがブロックをオーバーライドすることを許可し、ユーザーの言い分をキャプチャします。

- オーバーライド オプションを使用せずに共有をブロックします。

- 保存データの場合、機密アイテムをロックして安全な検査場所に移動できます。

- Teams チャットの場合、機密情報は表示されません。

DLP で監視されているすべてのアクティビティは、既定で Microsoft 365 監査ログに記録され、アクティビティ エクスプローラーにルーティングされます。 ユーザーが DLP ポリシーの基準を満たすアクションを実行し、アラートが構成されていた場合、DLP は DLP アラート管理ダッシュボードにアラートを表示します。

DLP ポリシー情報

定義済みのテンプレートから DLP ポリシーを作成することも、カスタム ポリシーを作成することもできます。 どちらを選択するにしても、すべての DLP ポリシーには同じ情報が必要です。

- 監視するデータの種類を選択します。 定義済みのポリシー テンプレートを使用すると、財務データ、医療および健康データ、さまざまな国や地域のプライバシー データなどのカテゴリから選択を行うことができます。 または、使用可能な機密情報の種類、保持ラベル、秘密度ラベルを使用するカスタム ポリシーを作成することもできます。

- 管理スコープを選択します。 DLP ポリシーは、無制限の管理者によってすべてのユーザーとグループに適用することも、管理単位にスコープを設定することもできます。 管理単位を使用すると、組織をより小さい単位に分割した後に、その単位のメンバーのみを管理できる特定の管理者を割り当てることができます。

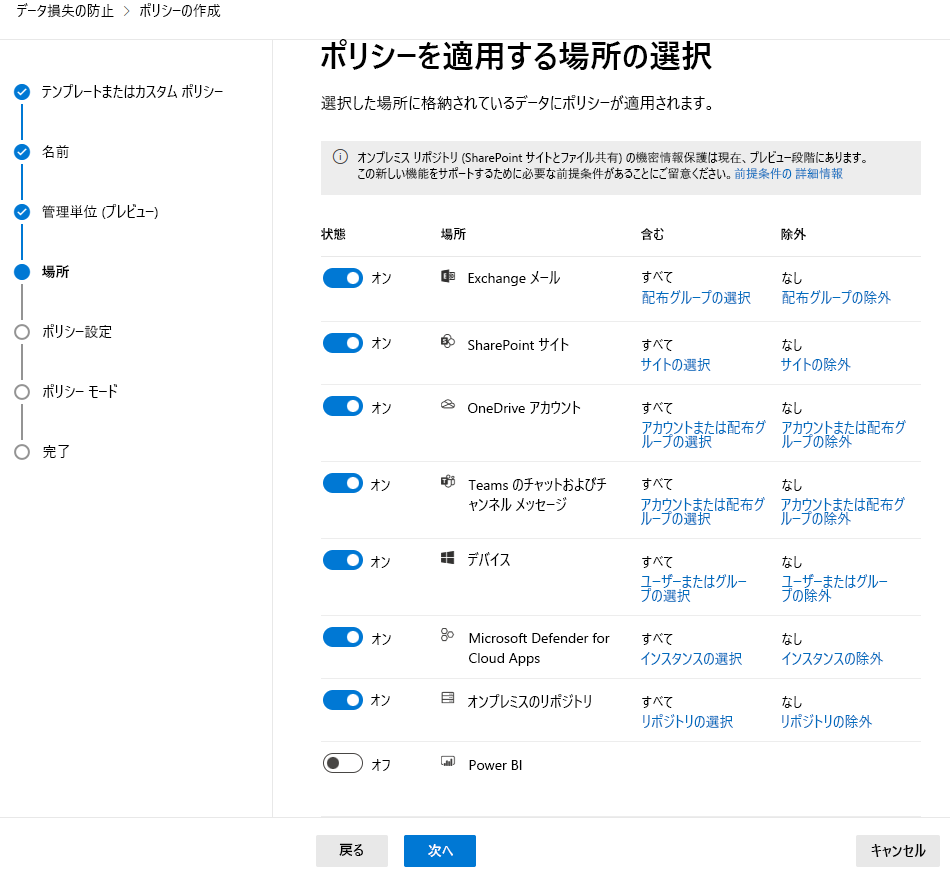

- Exchange、SharePoint、OneDrive など、ポリシーが適用される場所を選択します。

- ポリシーがアイテムに適用されるために一致する必要がある条件を選択します。

- ポリシー条件が満たされたときに実行する保護アクションを選択します。

エンドポイント データ損失防止とは

エンドポイント DLP を使用すると、Windows 10、Windows 11、または macOS デバイスに物理的に保存されている機密アイテムに対してユーザーが行う多くのアクティビティを監査および管理できます。 次の一覧は、いくつかの例を示しています。

- 項目を作成する

- 項目の名前を変更する

- 項目をリムーバブル メディアにコピーする

- 項目をネットワーク共有にコピーする

- ドキュメントを印刷する

- 許可されていないアプリやブラウザーを使用して項目にアクセスする

アクティビティ エクスプローラーでは、機密コンテンツでユーザーが行っていることに関する情報を表示できます。

管理者は、この情報を使用して、コントロールとポリシーによりコンテンツの保護アクションを適用します。

Microsoft Teams でのデータ損失防止

データ損失防止機能は、それがメッセージ内またはファイル内にあるかどうかに関係なく、プライベート チャネル内のメッセージを含む Microsoft Teams チャットとチャネル メッセージに展開されます。 Exchange、Outlook、SharePoint、OneDrive とまったく同様に、管理者は、ユーザーに表示される DLP ポリシーのヒントを使用して、ユーザーにポリシーがトリガーされた理由を示すことができます。 たとえば、次のスクリーンショットに示すのは、ユーザーが米国の社会保障番号を共有しようとしたためにブロックされたチャット メッセージ上のポリシー ヒントです。

ユーザーは、"可能な対処" リンクを選択することでメッセージがブロックされた理由に関する詳細を確認し、適切に対応できます。

Microsoft Teams を含む Microsoft 365 サービスに適用される DLP ポリシーは、ユーザーが組織全体にわたって安全かつコンプライアンス要件を満たす方法で共同作業を行うのに役立ちます。

Microsoft Security Copilot との統合

Microsoft Purview データ損失防止は、スタンドアロンおよび埋め込みエクスペリエンスを通じて、Microsoft Security Copilot との統合をサポートしています。

この Copilot 機能を体験するには、組織が Copilot にオンボードされ、Copilot による Microsoft 365 サービスからデータへのアクセスが可能である必要があり、ユーザーには適切なロールのアクセス許可が必要となります。

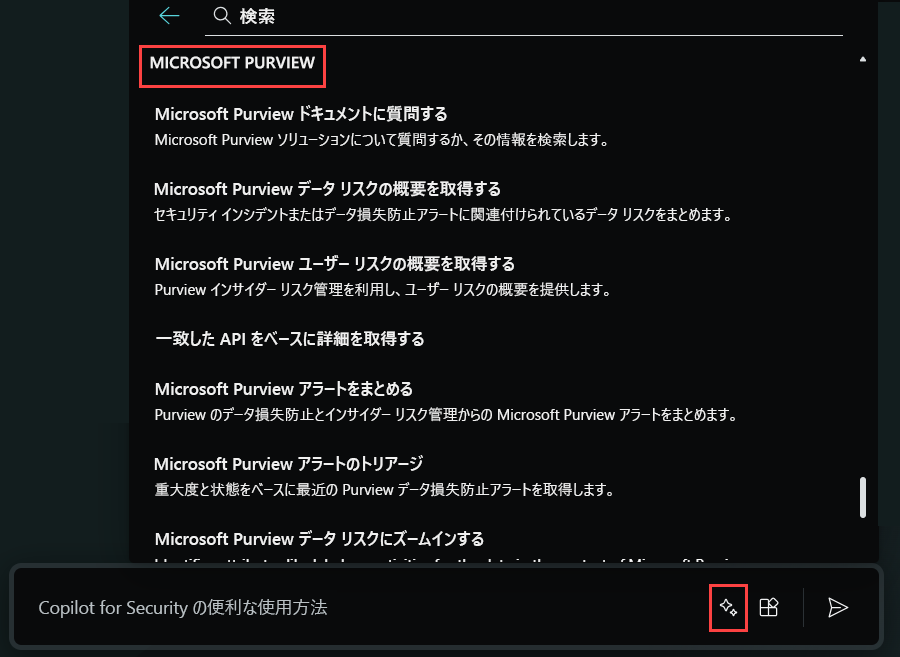

プロンプト アイコンを選択してすべての機能を選択することでスタンドアロン エクスペリエンスで表示できる Microsoft Purview 機能は、使用できる組み込みのプロンプトですが、サポートされている機能に基づいて独自のプロンプトを入力することもできます。

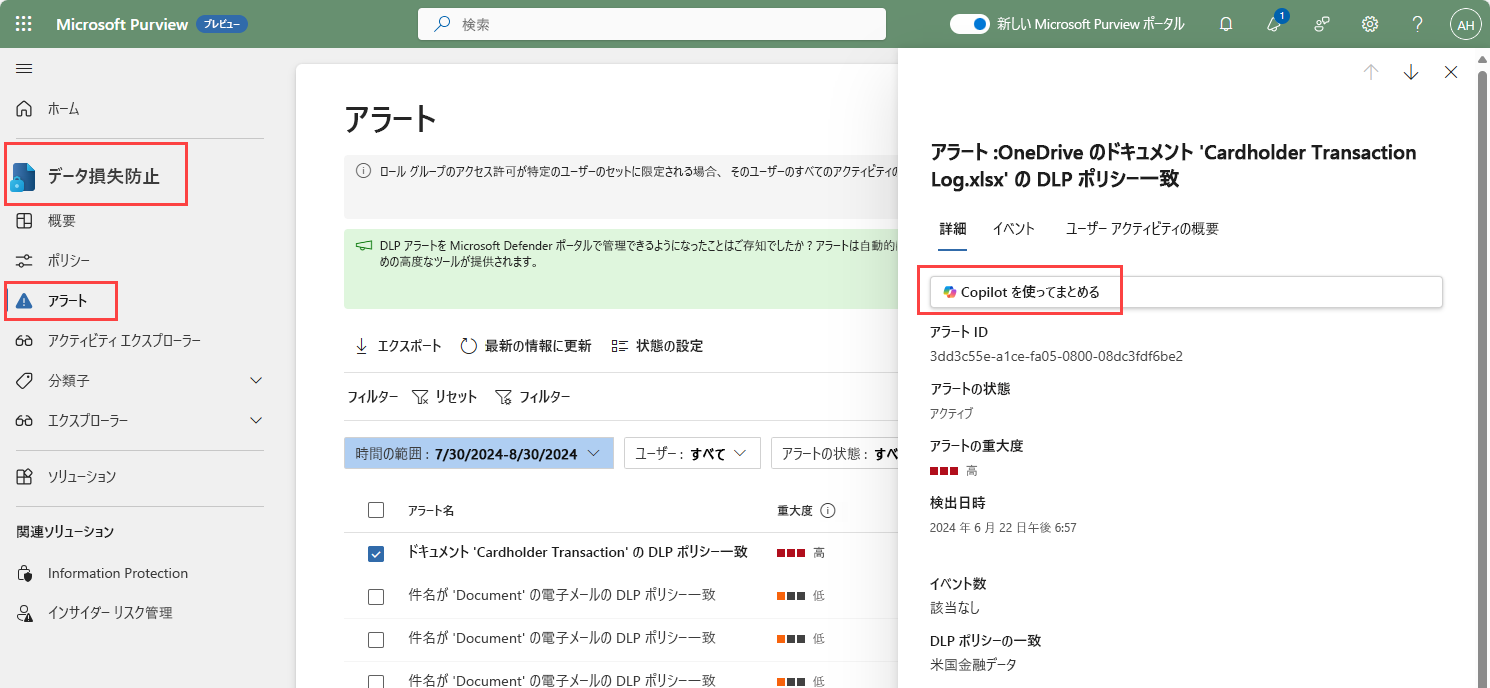

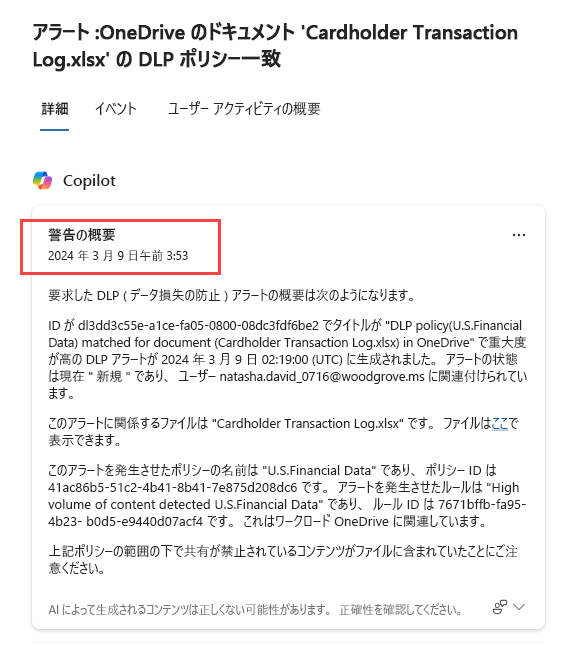

埋め込みエクスペリエンスでは、Microsoft Purview データ損失防止の Copilot がアラートの要約をサポートしています。 Microsoft Purview データ損失防止内から Copilot にアクセスするには、アラート キューに移動して、確認するアラートを選択します。 アラートに関する情報と、アラートを要約するオプションが表示されます。 [要約] を選択して、Copilot にアラートの要約を生成させます。