Azure ネットワーク トポロジについて説明する

Contoso には、さまざまなデータセンターやオフィスに展開されたリソース間の通信基盤を提供する、広範なオンプレミス ネットワークがあります。 IT スタッフが Azure にネットワーク コンポーネントをデプロイして、Azure リソース間、および Azure リソースとオンプレミスのリソースの間で通信できるようにすることが重要です。

リード システム エンジニアであるあなたは、Microsoft Azure ネットワークで、Azure 内のサービス間、および Azure とオンプレミスの環境の間の両方で Azure のリソースへの接続を提供することを決定します。 追加の利点として、アプリケーション保護の実現およびサポートと、ネットワークのセキュリティ強化を可能にする、複数の Azure ネットワーク コンポーネントが用意されています。

仮想ネットワークとは

オンプレミスの環境にコンピューターをデプロイする場合は、通常、それらのコンピューターをネットワークに接続して、相互に直接通信できるようにします。 Azure 仮想ネットワーク (VNet) は、同じ基本的な目的を果たします。

VM を他の VM と同じ VNet に配置することにより、同じプライベート IP アドレス空間内の VM 間の直接 IP 接続を効果的に提供できます。 また、複数の VNet を一緒に接続することもできます。 さらに、Azure で VNet をオンプレミスのネットワークに接続して、Azure を事実上自社のデータセンターの拡張機能にすることもできます。

Azure VNet は、選択したプライベート IP アドレス空間で定義された論理境界を構成します。 この IP アドレス空間は、オンプレミス ネットワークの場合と同様に、1 つまたは複数のサブネットに分割します。 ただし、Azure では、追加のネットワーク管理タスクをより簡単に行うことができます。

たとえば、同じ VNet 上のサブネット間のルーティングなど、一部のネットワーク機能は自動的に使用できるようになります。 同様に、既定では、すべての VM がインターネットにアクセスできます。これには、送信接続と DNS 名前解決のサポートが含まれます。

ネットワーク インターフェイスとは

"ネットワーク インターフェイス" とは、VM と VNet の間の相互接続です。 VM には、少なくとも 1 つの (VNet に接続された) ネットワーク インターフェイスが必要ですが、作成する VM のサイズによっては、複数のインターフェイスを使用する場合があります。 複数のネットワーク インターフェイスを持つ VM を作成し、VM のライフサイクルを通じてネットワーク インターフェイスを追加または削除することができます。 複数のネットワーク インターフェイスを使用すると、VM は同じ VNet 内の異なるサブネットに接続でき、最も適切なインターフェイスでトラフィックを送受信できます。

![ContosoVM1VNET という名前の VNet インターフェイスの、Azure portal 内の [概要] ページのスクリーンショット。ContosoVM1VMNIC、ContosoVM2VMNIC、ContosoVM3VMNIC という 3 つの接続されているデバイスが一覧表示されています。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-vnet-1.png)

VM に接続されている各ネットワーク インターフェイスは、次を満たしている必要があります。

- VM と同じ場所およびサブスクリプションに存在する必要があります。

- VM と同じ Azure の場所とサブスクリプションに存在する VNet に接続されています。

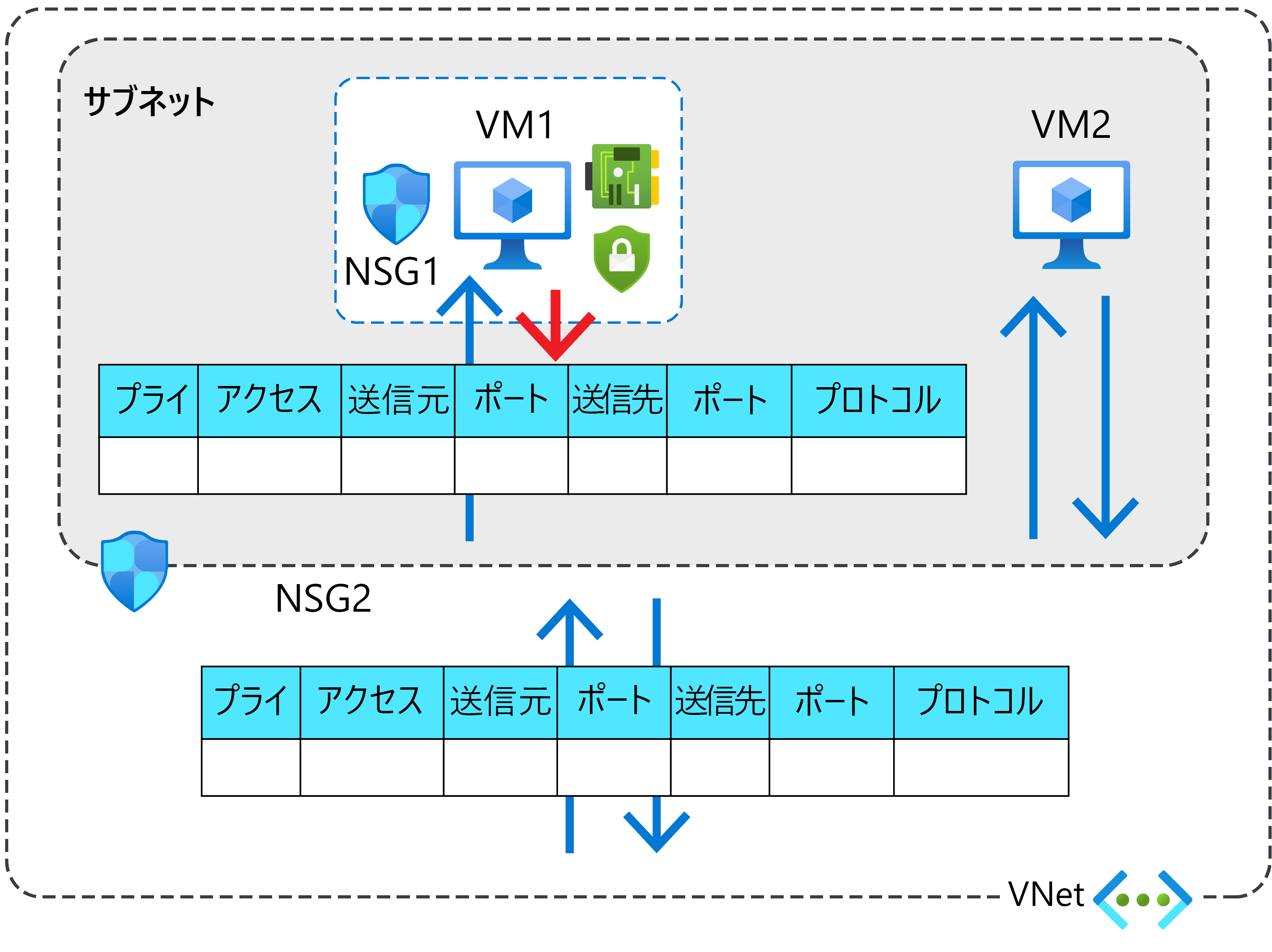

ネットワーク セキュリティ グループとは

"ネットワーク セキュリティ グループ" (NSG) では、受信および送信ネットワーク トラフィックがフィルター処理されます。また、フィルター処理されたネットワーク トラフィックを許可または拒否するために使用されるセキュリティ規則が含まれます。 これらの NSG のセキュリティ規則を構成すると、特定の種類のトラフィックを許可または拒否することで、ネットワーク トラフィックを制御できます。

NSG は次のものに割り当てることができます。

- そのインターフェイスでのみ、ネットワーク トラフィックをフィルター処理するネットワーク インターフェイス。

- サブネット内のすべての接続されたネットワーク インターフェイスのトラフィックをフィルター処理するサブネット。

NSG は、ネットワーク インターフェイスとサブネットの両方に割り当てることもできます。 次に、各 NSG が個別に評価されます。

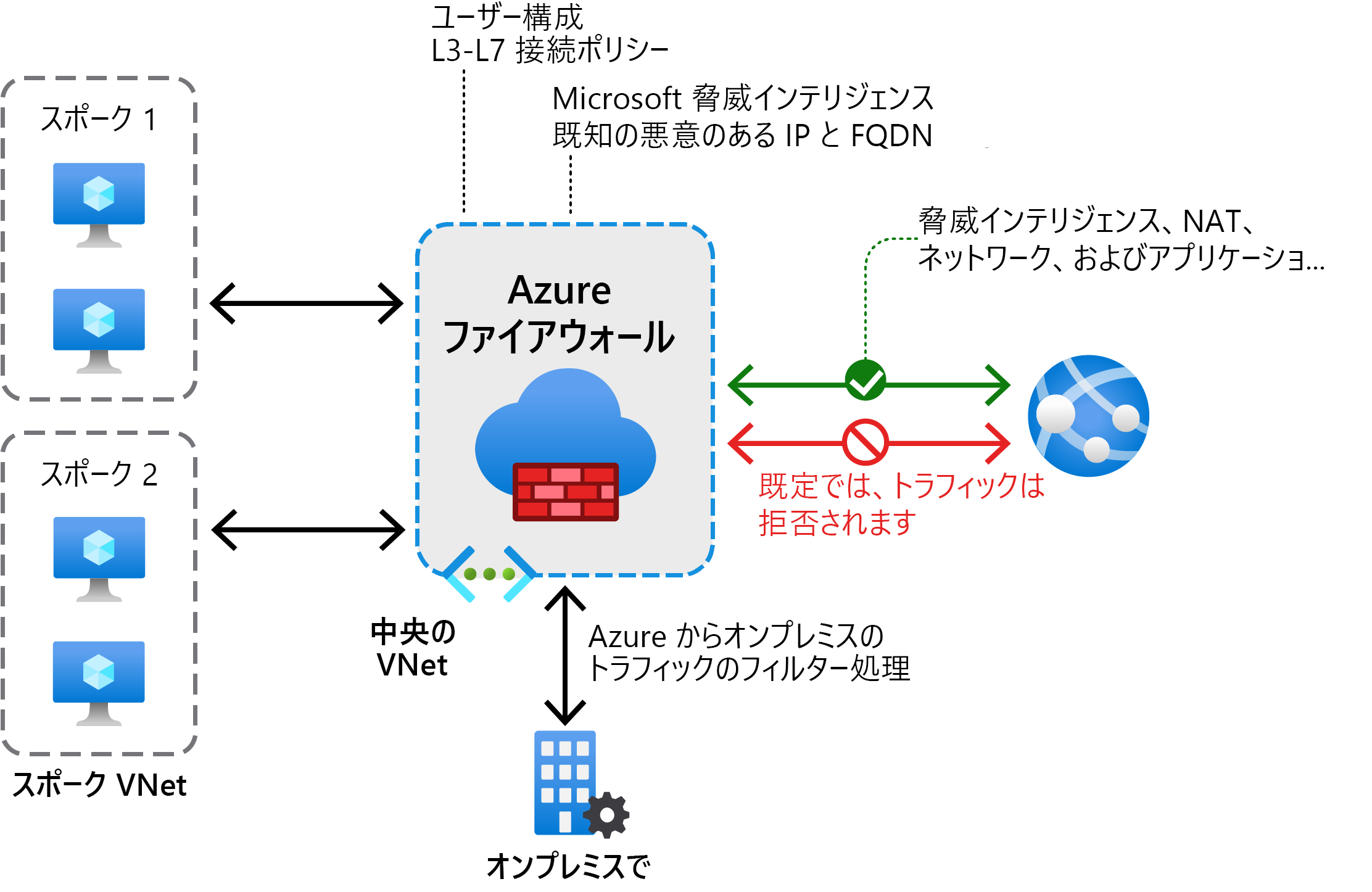

Azure Firewall とは

Azure Firewall は、お使いの VNet リソースを保護するのに役立つ、クラウドベースのネットワーク セキュリティ サービスです。 Azure Firewall を使用すると、組織全体のネットワーク接続プロファイルを一元的に作成および管理できます。

Azure Firewall では、VNet リソースに静的パブリック IP アドレスが使用されます。 そのため、外部ファイアウォールは、組織の VNet から送信されたトラフィックを識別できます。 また、Azure Firewall は Azure Monitor と完全統合され、ログ記録と分析の両方のサポートが可能になります。

Azure VPN Gateway とは

VPN Gateway は、特定の種類の VNet ゲートウェイであり、暗号化されたトラフィックを場所の間で送信するために使用できます。 たとえば、Azure VPN Gateway を使用して、次の場所の間で暗号化されたトラフィックを送信できます。

- インターネットを経由の Azure VNet とオンプレミスの場所。

- Microsoft ネットワーク経由の Azure VNet とその他の Azure VNet。

各 VNet は VPN ゲートウェイを 1 つだけ持つことができますが、同じ VPN ゲートウェイに対して複数の接続を作成することができます。

Azure ExpressRoute とは

ExpressRoute を使用すると、オンプレミスのネットワークを Microsoft クラウドに拡張できます。 VPN 接続とは異なり、ExpressRoute は通信プロバイダーが提供するプライベート接続を使用します。 ExpressRoute を使用して、Azure や Microsoft Office 365 などの Microsoft クラウド サービスへの接続を確立できます。

Azure Virtual WAN とは

Azure Virtual WAN は、ネットワーク、セキュリティ、およびルーティング機能を提供するネットワーク サービスです。 Virtual WAN では、スケールとパフォーマンスが組み込まれたハブとスポークのアーキテクチャが使用されます。 Azure リージョンは、接続先として選択できるハブとして機能します。 Standard Virtual WAN ではすべてのハブがフル メッシュで接続されるため、ユーザーは Any-to-Any (任意のスポーク) 接続に Microsoft バックボーンを簡単に使用できます。

Azure Virtual WAN には次のような機能があります。

- ブランチ オフィスの接続

- サイト間 (S2S) VPN 接続

- ポイント対サイト (P2S) VPN (リモート ユーザー) 接続

- ExpressRoute 接続

- クラウド内接続

- VPN ExpressRoute の相互接続

- ルーティング

- Azure Firewall

- 暗号化

Virtual WAN の使用を開始するために、これらすべての機能を有効にして使用する必要はありません。 代わりに、今必要な機能を選択し、組織のニーズに応じてさらに追加することができます。

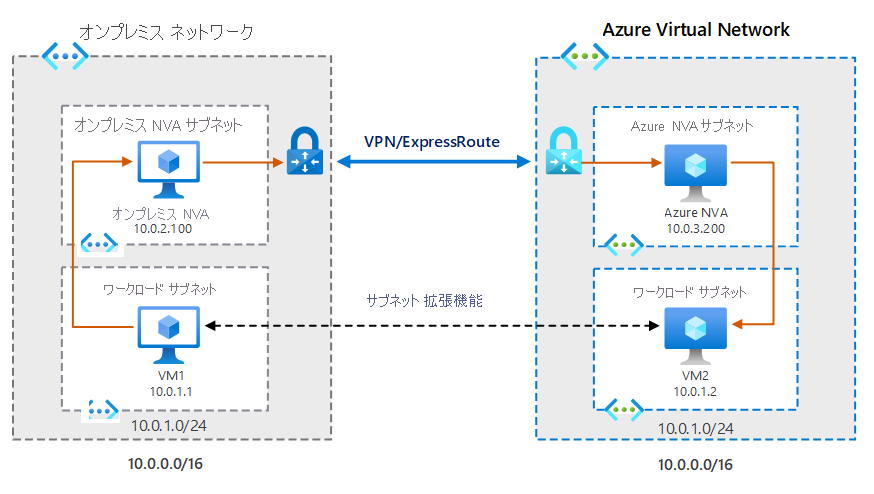

Azure サブネット拡張機能

ワークロードをクラウドに拡張することを検討しているときに、Contoso のスタッフは、Azure サブネット拡張機能など、Azure によって提供されているさまざまなソリューションを調査しました。 サブネットを拡張することで、ローカルにある独自のオンプレミス サブネットの一部として Azure リソースを含めることができます。これにより、これらの個別の場所が、実質的に同じ IP ブロードキャスト ドメインに含まれるようになります。 サブネット拡張機能の特に魅力的な機能の 1 つは、Contoso のインフラストラクチャ スタッフがオンプレミス ネットワーク トポロジを必ずしも再設計する必要がないということです。

注意事項

特定の問題を解決するための一時的な手段として考えられる場合を除き、サブネット拡張機能の使用は避けてください。

レイヤー 3 のオーバーレイ ネットワーク ベースのソリューションを使用して、オンプレミスのサブネットを Azure に拡張できます。 通常は、VXLAN ソリューションを使用して、レイヤー 3 のオーバーレイ ネットワークでレイヤー 2 のネットワークを拡張します。

次の図は、一般化されたシナリオを示しています。 このシナリオでは、サブネット 10.0.1.0/24 は、Azure とオンプレミスの両方の側に存在します。 どちらのサブネットにも仮想化されたワークロードが含まれます。 サブネット拡張機能では、これらの 2 つの部分が同じサブネットに接続されます。 インフラストラクチャ チームは、Azure とオンプレミスの両方で、サブネットから VM に IP アドレスを割り当てました。

インフラストラクチャの他の場所 (オンプレミス環境) では、ネットワーク仮想アプライアンス (NVA) は、ExpressRoute 接続経由で Azure の別のサブネットにある NVA に接続します。 オンプレミス ネットワーク内の VM が Azure VM と通信しようとすると、オンプレミスの NVA はパケットをキャプチャしてカプセル化し、VPN/ExpressRoute 接続経由で Azure ネットワークに送信します。 Azure NVA によってパケットが受信され、カプセル化解除されて、そのネットワーク内の目的の受信者に転送されます。 戻りトラフィックは同じロジックを使用して動作しますが、方向は逆になります。