Azure ExpressRoute を実装する

Contoso IT セキュリティ チームは、データセンターから Microsoft Cloud に VPN 接続を実装することを懸念しています。 VPN Gateway オプションの調査中に、ExpressRoute が考えられる解決策の 1 つであることがわかりました。 ExpressRoute では、接続がインターネットを通過しないため、Contoso の企業インフラストラクチャと Microsoft データセンターの Azure リソースの間で送信されるデータのセキュリティ上の脅威が軽減されます。

ExpressRoute とは何ですか。

ExpressRoute を使用すると、組織を Azure リソースに接続することができます。 ExpressRoute を実装するときに、次の接続オプションを実装できます。

- Any-to-Any VPN 接続。 WAN を Azure と統合できます。 Azure と WAN 接続が統合され、シームレスな接続が提供されます。 Any-to-Any 接続では、すべての WAN プロバイダーによってレイヤー 3 接続が提供されます。

- P2P Ethernet 接続。 オンプレミス サイトと Azure の間にレイヤー 2 とレイヤー 3 の両方の接続が提供されます。 P2P リンクを使用して、データセンターまたはオフィスを Azure に接続します。

- CloudExchange コロケーション。 通常、インターネット サービス プロバイダー (ISP) などのコロケーション施設に存在する組織のインフラストラクチャと、Microsoft Cloud の間で、レイヤー 2 とレイヤー 3 の両方の接続を提供します。

Note

ExpressRoute 接続はインターネットを経由しないため、接続の待機時間が短くなり、高速でセキュリティが高くなります。

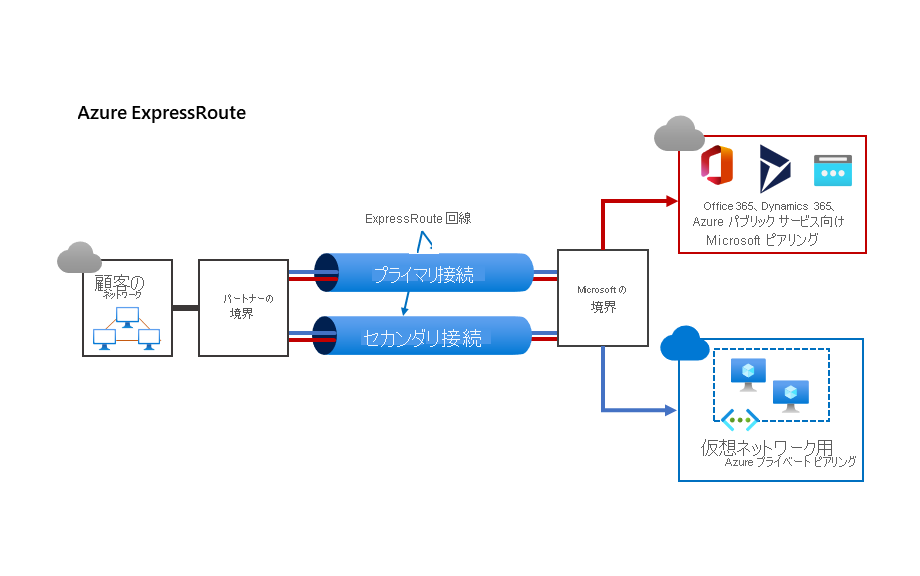

次の図は、デュアル ExpressRoute 接続の一般的なシナリオを示しています。

ExpressRoute は、オンプレミス ネットワークを Azure に接続するために使用できる 3 つのソリューションのうちの 1 つです。 次の表では、残りの 2 つの S2S と P2S について説明します。

| 他の解決策 | 説明 |

|---|---|

| S2S VPN | IPsec/IKE トンネルを介してオンプレミスのネットワークを Azure に接続し、ハイブリッド ネットワークを作成できます。 サイト間接続を有効にするには、パブリック IP アドレスを使用して、オンプレミスの VPN デバイスを構成します。 その後、そのデバイスを Azure VNet ゲートウェイ経由で Azure VNet に接続します。 |

| P2S VPN | オンプレミス ネットワークに配置されているリソースに対して、個々のコンピューターからセキュリティで保護された接続を確立できます。 このソリューションは、ユーザーの自宅などのリモートの場所から Azure への接続を有効にする必要がある組織に役立ちます。 P2S 接続は、VNet に接続する必要があるクライアントが少数の場合に便利です。 |

Azure ExpressRoute は、次のシナリオで適切なサービスになります。

- 企業のオンプレミス システムを Azure に移行している組織

- インターネットを使用しないことが望ましい、セキュリティで保護されたネットワーク

- サービスとしてのソフトウェア (SaaS) システムおよび製品に多くのユーザーとシステムがアクセスする大規模なデータセンター

次のような場合に、ExpressRoute の使用を検討します。

- クラウドベースのサービスに待機時間の短い接続を実装するため

- 大量のデータを処理する大規模なクラウドベースのシステムにアクセスするため

- Office 365 や Microsoft Dynamics 365 など、Microsoft クラウド サービスに接続するため

ExpressRoute の利点

ExpressRoute には、次の表で説明するように、他の接続オプションよりも多くの利点があります。

| 機能 | 長所 |

|---|---|

| レイヤー 3 接続 | これらの接続は、P2P や Any-to-Any ネットワークからのものにすることも、エクスチェンジを介した仮想交差接続にすることもできます。 |

| 組み込みの冗長性 | 各接続プロバイダーは、冗長なデバイスを使用して、高可用性を実現します。 |

| Microsoft クラウド サービスへの接続 | Office 365、Dynamics 365、および Azure VM、Azure Cosmos DB、Azure Storage などの Azure サービスへの接続をサポートします。 |

| ExpressRoute Global Reach を使用するオンプレミス間接続 | プライベート データセンターを複数の ExpressRoute 回線を介して接続し、データセンター間のトラフィックを Microsoft ネットワークを介して通過できます。 |

| 動的ルーティング | オンプレミス インフラストラクチャと、Microsoft Cloud で実行されているサービスの間で動的ルーティングが可能になります。 Border Gateway Protocol (BGP) を使用します。これは、オンプレミスのネットワークと Azure で実行されているリソースとの間のルートを交換します。 |

しくみ

ExpressRoute を実装するには、ExpressRoute パートナーと連携する必要があります。 パートナーは、"エッジ サービス" と呼ばれる承認および認証済みの接続を提供します。 このエッジ サービスを通じて、組織を Microsoft Cloud に接続することができます。 選択したパートナーによって、Microsoft Cloud エッジ ルーター ("ExpressRoute エンドポイント" と呼ばれます) への接続が有効化されます。 エッジ サービスを介した ExpressRoute エンドポイントへの接続は、"回線" と呼ばれます。 回線は、インターネット経由ではなく、プライベート リンクを介して確立されます。

前提条件

ExpressRoute 回線を実装する前に、組織は次のようないくつかの前提条件を満たす必要があります。

- ExpressRoute 接続パートナーまたはクラウド交換プロバイダーのいずれかとの連携。

Note

これらの組織は回線のプロビジョニングを容易にします。

- ExpressRoute 接続パートナーへの Azure サブスクリプションの登録。

- アクティブな Azure アカウントを使用した ExpressRoute 回線の要求。

- 必要に応じて、Office 365 サブスクリプションに対する Office 365 サービスへの接続の有効化。

ExpressRoute は、オンプレミス インフラストラクチャと Microsoft クラウド ネットワークをピアリングすることによって機能するため、ネットワーク上のリソースは Microsoft がホストするリソースと直接通信できます。 ただし、これらのピアリングをサポートするには、次のことを実行する必要があります。

- ルーティング ドメインに必要な BGP セッションが構成されていることを確認します。

- ネットワーク アドレス変換 (NAT) サービスを実装して、オンプレミスで使用されているプライベート IP アドレスをパブリック IP アドレスに変換します。

- Microsoft クラウドにトラフィックをルーティングするために、ネットワークで複数の IP アドレス ブロックを予約します。

ヒント

これらの予約済みブロックは、IP アドレス空間で 1 つの /29 サブネットまたは 2 つの /30 サブネットとして構成します。

ExpressRoute の構成

ExpressRoute を使用して Azure の Microsoft リソースへの接続を容易にするには、ExpressRoute 接続を確立するプロセスを完了するための概要手順をいくつか実行する必要があります。 次の手順が必要です。

- 回線を作成します。

- ピアリング構成を作成します。

- ExpressRoute 回線に VNet を接続します。

回線を作成する

回線を作成するには、Azure portal にサインインし、次の手順を使用します。

Azure Portal で、 [リソースの作成] を選択します。

[ネットワーク] を選択し、次に [ExpressRoute] を選択します。

[Create ExpressRoute](ExpressRoute の作成) ウィンドウで、[サブスクリプション]、[リソース グループ]、[リージョン] を選択し、回線の名前を入力します。

[Next:構成]> を選択します。

[構成] タブで、次の情報を構成します。

- [ポートの種類]。 [プロバイダー] を選択します。

- [プロバイダー] を選択します。

- [ピアリングの場所] を選択します。

- [Bandwidth](帯域幅) を選択します。

- [SKU] を選択します。

![[ExpressRoute の作成] ウィンドウの [構成] タブのスクリーンショット。[ポートの種類] は [プロバイダー] に設定されています。[プロバイダー] は [British Telecom] です。[ピアリングの場所] はロンドンです。帯域幅は 1 Gbps です。Standard SKU が選択されています。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-expressroute-setup-1.png)

[確認と作成] を選択し、次に [作成] を選択します。

回線のプロビジョニングが完了するまで数分かかります。 この処理が完了したら、新しく作成したリソースを開きます。 回線の [概要] ページで、[回線の状態] が有効になっていても、[プロバイダーの状態] が [プロビジョニングされていません] になっていることがわかります。 これらの値は、回線の Microsoft 側が接続を受け入れる準備ができていても、プロバイダー側の回線がまだ構成されていないことを意味します。

![Azure portal の ContosoExpressRoute ページのスクリーンショット。[回線の状態] は有効ですが、[プロバイダーの状態] が [プロビジョニングされていません] になっています。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-expressroute-setup-2.png)

ピアリング構成を作成する

次の手順では、ピアリングを構成します。 [概要] タブで、回線のピアリングを確認できます。Azure プライベート ピアリング、Azure パブリック ピアリング、および Microsoft ピアリングを作成できます。 この場合は、Azure プライベート ピアリングと Microsoft ピアリングを作成する必要があります。

プライベート ピアリングを構成する

プライベート ピアリングを使用して、Azure で実行されている VNet にネットワークを接続します。 プライベート ピアリングを構成するには、次の情報を指定する必要があります。

- ピア ASN。 ピアリングのお客様の側の自律システム番号 (ASN)。

- プライマリ サブネット。 これは、ネットワークで作成したプライマリ /30 サブネットのアドレス範囲です。

- セカンダリ サブネット。 これは、セカンダリ /30 サブネットのアドレス範囲です。

- VLAN ID。 これは、ピアリングを有効にする仮想ローカル エリア ネットワーク (VLAN) です。

- 共有キー。 これは、回線を通過するメッセージをエンコードするために使用される省略可能なキーです。

Azure プライベート ピアリングを変更するには、[ExpressRoute 回線] ウィンドウの [ピアリング] ページで、[Azure private](Azure プライベート) を選択し、必要な値を構成します。

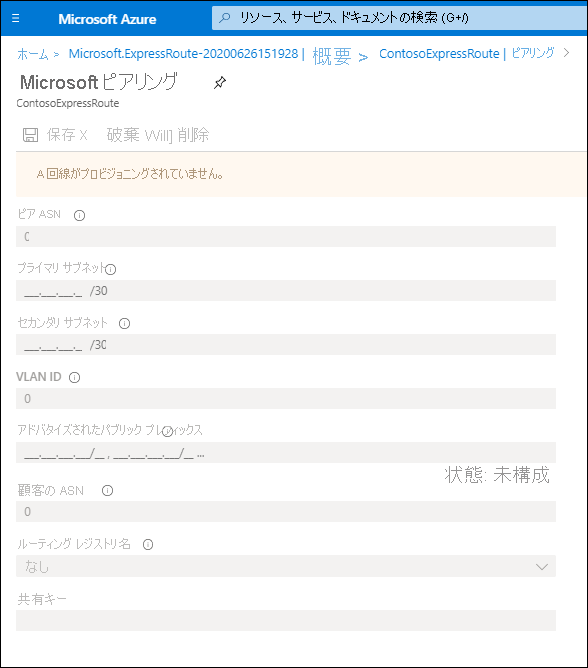

Microsoft ピアリングを構成する

Microsoft ピアリングを使用して、Office 365 とそれに関連付けられているサービスに接続します。 Microsoft ピアリングを構成するには、プライベート ピアリングの場合と同じ詳細を指定しますが、次の情報も指定する必要があります。

- アドバタイズされたパブリック プレフィックス。 BGP セッションで使用するアドレス プレフィックスの一覧。

- 顧客の ASN。 省略可能な値。

- ルーティング レジストリ名。 顧客の ASN とパブリック プレフィックスを登録するレジストリを識別します。

Note

ピアリングは、[プロバイダーの状態] が [準備済み] に設定されている場合にのみ構成できます。

Microsoft ピアリングを変更するには、[ExpressRoute 回線] ウィンドウの [ピアリング] ページで、[Microsoft] を選択し、必要な値を構成します。

VNet を回線に接続する

プロバイダーの状態がプロビジョニング済みになり、ピアリングを構成したら、VNet を回線に接続できます。 これを行うには、次の手順に従います。

Azure Portal で、 [リソースの作成] を選択します。

[仮想ネットワーク ゲートウェイ] を検索して選択します。

[仮想ネットワーク ゲートウェイ] ウィンドウで、[作成] を選択します。

[仮想ネットワーク ゲートウェイの作成] ウィンドウで、適切なプロパティを [サブスクリプション]、[名前]、および [リージョン] で指定して、ゲートウェイを作成します。

[ゲートウェイの種類] で [ExpressRoute] を選択します。

![[仮想ネットワーク ゲートウェイの作成] ウィンドウのスクリーンショット。管理者は、前のテキストで説明されている値を構成しています。](../../wwl-azure/implement-hybrid-network-infrastructure/media/m13-add-gateway-3.png)

SKU を選択し、接続先の [仮想ネットワーク] を選択します。

[Gateway subnet address range](ゲートウェイ サブネットのアドレス範囲) と [パブリック IP アドレス] の設定を構成します。

[確認と作成] を選択し、次に [作成] を選択します。

最後に、次のようにして、ピアリングを VNet ゲートウェイに接続できます。

- 回線の [ExpressRoute 回線] ページで、[接続] を選択します。

- [接続] ページで、[追加] を選択します。

- [接続の追加] ページで、接続に名前を付けてから VNet ゲートウェイを選択します。

操作が完了すると、オンプレミス ネットワークが VNet ゲートウェイを介して Azure の VNet に接続されます。 この接続は、ExpressRoute 接続を介して行われます。

Note

この最後の手順は、[プロバイダーの状態] が [準備済み] に設定されている場合にのみ実行できます。

追加の参考資料

詳しくは、次のドキュメントをご覧ください。