PKI と AD CS の基礎を探索する

AD DS インフラストラクチャの証明書を取得するには、公的 CA から証明書を要求することも、独自のインフラストラクチャを使用して発行することもできます。 独自の CA を実装するには、AD CS を使用でき、こちらが Contoso が選択した方法になります。 AD CS は、組織に代わって PKI を実装できるようにする Windows Server の ID テクノロジです。

PKI とは

PKI とは、組織がデータ、通信、ビジネス トランザクションをセキュリティで保護するためのソフトウェア、暗号化テクノロジ、プロセス、サービスを組み合わせたものです。 PKI では、認証されたユーザーと信頼されたリソースとの間のデジタル証明書の交換に依存します。 証明書を使用して、データをセキュリティで保護し、組織内外のユーザーとコンピューターの両方からの ID 資格情報を管理します。

AD CS とは

AD CS Windows Server の役割を使用して、PKI ソリューションを実装できます。 AD CS は、PKI 関連のすべてのコンポーネントを役割サービスとして提供します。 それぞれの役割サービスは、連携して完全なソリューションを形成しながら、証明書インフラストラクチャの特定の部分を担当します。

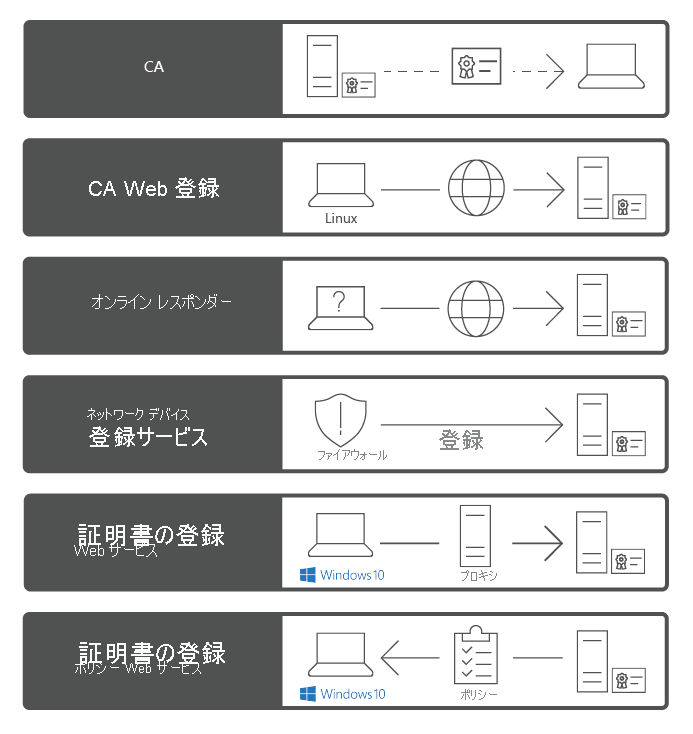

AD CS の役割には、次の役割サービスがあります。

証明機関。 CA の主な目的は、証明書を発行し、証明書を失効させ、機関情報アクセス (AIA) および失効情報を公開することです。 最初にデプロイする CA が内部 PKI のルートになります。 その後、下位 CA をデプロイして、ルート CA を一番上にした PKI 階層内に配置できます。 下位 CA は、ルート CA と、そこから発行される証明書を暗黙的に信頼します。

注意

それぞれが独自のルートを持った複数の内部 CA 階層をデプロイするオプションがあります。

証明機関 Web 登録。 このコンポーネントは、ユーザーがドメインに参加していないデバイス、または Windows 以外のオペレーティング システムを実行しているデバイスを使用するシナリオで、証明書を発行および更新する方法を提供します。

オンライン レスポンダー。 このコンポーネントを使用すると、オンライン証明書ステータス プロトコル (OCSP) の検証および失効確認を構成および管理できます。 オンライン レスポンダーでは、特定の証明書の失効状態要求をデコードし、それらの証明書の状態を評価して、要求された証明書状態情報を含む署名付きの応答を返します。

ネットワーク デバイス登録サービス (NDES)。 ルーターやスイッチなどのネットワーク デバイスでは、このコンポーネントを使用して AD CS から証明書を取得できます。

証明書の登録 Web サービス (CES)。 このコンポーネントは、Windows を実行しているコンピューターと CA との間のプロキシ クライアントとして機能します。 CES を使用すると、ユーザー、コンピューター、またはアプリケーションが次の目的で Web サービスを使用して CA に接続できます。

- 発行された証明書を要求、更新、およびインストールする。

- 証明書失効リスト (CRL) を取得する。

- ルート証明書をダウンロードする。

- インターネットまたはフォレスト間で登録する。

- 信頼されていない AD DS ドメインに属していたり、ドメインに参加していないコンピューターに対して、証明書を自動的に更新する。

証明書の登録ポリシー Web サービス。 このコンポーネントを使用すると、ユーザーは証明書登録ポリシー情報を取得できます。 CES と組み合わせると、ユーザー デバイスがドメインに参加していないシナリオ、またはドメイン コントローラーに接続できないシナリオで、ポリシー ベースの証明書を登録できます。