セキュリティ保護付き仮想ハブを含む仮想ワイド エリア ネットワークの計画と実装を行う

Virtual WAN は、IPsec/IKE (IKEv1 と IKEv2) VPN 接続経由で Azure 内のリソースに接続します。 この種類の接続では、外部接続用パブリック IP アドレスが割り当てられていてるオンプレミスの VPN デバイスが必要です。

前提条件

Azure サブスクリプションを持っていることを確認します。 Azure サブスクリプションをまだお持ちでない場合は、MSDN サブスクライバーの特典を有効にするか、無料アカウントにサインアップしてください。

仮想ハブのプライベート アドレス空間に使用する IP アドレスの範囲を決定します。 この情報は、仮想ハブを構成するときに使用されます。 仮想ハブは、仮想 WAN によって作成および使用される仮想ネットワークです。 リージョン内の Virtual WAN ネットワークの核となります。 アドレス空間の範囲は、次の特定の規則に準拠している必要があります。

- ハブに指定するアドレス範囲が、接続先の既存の仮想ネットワークと重複することはできません。

- このアドレス範囲が、接続するオンプレミスのアドレス範囲と重複することはできません。

- オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できるだれかと調整してください。

- ハブに指定するアドレス範囲が、接続先の既存の仮想ネットワークと重複することはできません。

Azure portal または Azure PowerShell

Azure portal または Azure PowerShell のコマンドレットを使って、Azure Virtual WAN へのサイト間接続を作成できます。 Cloud Shell は、一般的な Azure ツールがプリインストールされ、お客様のアカウントで使うように構成されている、無料の対話型シェルです。

Cloud Shell を開くには、コード ブロックの右上隅にある [Cloud Shell を開く] を選ぶだけです。 https://shell.azure.com/powershell に移動して、別のブラウザー タブで Cloud Shell を開くこともできます。 [コピー] を選択してコードのブロックをコピーし、Cloud Shell に貼り付けてから、Enter キーを押して実行します。

Azure PowerShell コマンドレットは、ローカルのコンピューターにインストールして実行することもできます。 PowerShell コマンドレットは、頻繁に更新されます。 最新バージョンをインストールしていないと、手順で指定されている値は失敗する場合があります。 コンピューターにインストールされている Azure PowerShell のバージョンを確認するには、Get-Module -ListAvailable Az cmdlet を使います。

サインイン

Azure Cloud Shell を使っている場合、Cloud Shell を開くと、アカウントへのサインインに自動的に誘導されます。 Connect-AzAccount を実行する必要はありません。 サインイン後も、Get-AzSubscription と Select-AzSubscription を使用して、必要に応じてサブスクリプションを変更できます。

PowerShell をローカルで実行している場合は、昇格された特権で PowerShell コンソールを開き、Azure アカウントに接続します。 Connect-AzAccount コマンドレットでは、資格情報の入力を求められます。 認証後にアカウント設定がダウンロードされ、Azure PowerShell で使用できるようになります。 Get-AzSubscription と Select-AzSubscription -SubscriptionName "Name of subscription" を使用してサブスクリプションを変更できます。

仮想 WAN を作成する

仮想 WAN を作成する前に、仮想 WAN をホストするリソース グループを作成するか、既存のリソース グループを使用する必要があります。 次の例のいずれかを使用します。

この例では、米国東部ロケーションに TestRG という名前の新しいリソース グループを作成します。 代わりに既存のリソース グループを使用したい場合は、$resourceGroup = Get-AzResourceGroup -ResourceGroupName "NameofResourceGroup" コマンドを修正した後に、独自の値を使用してこの演習の手順を完了できます。

リソース グループを作成する。

New-AzResourceGroup -Location "East US" -Name "TestRG"New-AzVirtualWan コマンドレットを使用して仮想 WAN を作成します。

$virtualWan = New-AzVirtualWan -ResourceGroupName TestRG -Name TestVWAN1 -Location "East US"

ハブを作成してハブ設定を構成する

ハブは、サイト間、ExpressRoute、またはポイント対サイト機能のためのゲートウェイを含めることができる仮想ネットワークです。 New-AzVirtualHub を使って仮想ハブを作成します。 この例では、指定されたアドレス プレフィックスとハブのロケーションを使用して Hub1 という名前の既定の仮想ハブを作成します。

$virtualHub = New-AzVirtualHub -VirtualWan $virtualWan -ResourceGroupName "TestRG" -Name "Hub1" -AddressPrefix "10.1.0.0/16" -Location "westus"

サイト間 VPN ゲートウェイを作成する

このセクションでは、参照先の仮想ハブと同じロケーションにサイト間 VPN ゲートウェイを作成します。 VPN ゲートウェイを作成するときは、必要なスケール ユニットを指定します。 ゲートウェイが作成されるまでに、30 分ぐらいかかります。

Azure Cloud Shell を閉じた場合、または接続がタイムアウトした場合は、$virtualHub に対して変数をもう一度宣言する必要がある場合があります。

$virtualHub = Get-AzVirtualHub -ResourceGroupName "TestRG" -Name "Hub1"New-AzVpnGateway コマンドレットを使用して VPN ゲートウェイを作成します。

New-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1" -VirtualHubId $virtualHub.Id -VpnGatewayScaleUnit 2VPN ゲートウェイを作成したら、次の例を使用してゲートウェイを表示できます。

Get-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1"

サイトと接続を作成する

このセクションでは、物理的な場所に対応するサイトと接続を作成します。 これらのサイトには、オンプレミスの VPN デバイス エンドポイントが含まれており、仮想 WAN 内の仮想ハブごとに最大 1000 サイトを作成できます。 複数のハブがある場合は、それぞれのハブに 1000 個ずつ作成できます。

VPN ゲートウェイの変数と、オンプレミス サイトに配置されている IP アドレス空間の変数を設定します。 このアドレス空間宛てのトラフィックは、ローカル サイトにルーティングされます。 これは、サイトで BGP が有効になっていない場合に必要です。

$vpnGateway = Get-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1" $vpnSiteAddressSpaces = New-Object string[] 2 $vpnSiteAddressSpaces[0] = "192.168.2.0/24" $vpnSiteAddressSpaces[1] = "192.168.3.0/24"リンク速度やリンク プロバイダー名に関するメタデータを含むブランチで物理リンクに関する情報を追加したり、オンプレミス デバイスのパブリック IP アドレスを追加したりするためのリンクを作成します。

$vpnSiteLink1 = New-AzVpnSiteLink -Name "TestSite1Link1" -IpAddress "15.25.35.45" -LinkProviderName "SomeTelecomProvider" -LinkSpeedInMbps "10" $vpnSiteLink2 = New-AzVpnSiteLink -Name "TestSite1Link2" -IpAddress "15.25.35.55" -LinkProviderName "SomeTelecomProvider2" -LinkSpeedInMbps "100"作成したばかりの VPN サイト リンクの変数を参照して、VPN サイトを作成します。 Azure Cloud Shell を閉じた場合、または接続がタイムアウトした場合は、次のように仮想 WAN 変数を再宣言します。

$virtualWan = Get-AzVirtualWAN -ResourceGroupName "TestRG" -Name "TestVWAN1"New-AzVpnSite コマンドレットを使用して VPN サイトを作成します。

$vpnSite = New-AzVpnSite -ResourceGroupName "TestRG" -Name "TestSite1" -Location "westus" -VirtualWan $virtualWan -AddressSpace $vpnSiteAddressSpaces -DeviceModel "SomeDevice" -DeviceVendor "SomeDeviceVendor" -VpnSiteLink @($vpnSiteLink1, $vpnSiteLink2)サイト リンク接続を作成します。 この接続は、ブランチ/サイトからスケーラブルなゲートウェイへの 2 つのアクティブ/アクティブ トンネルで構成されます。

$vpnSiteLinkConnection1 = New-AzVpnSiteLinkConnection -Name "TestLinkConnection1" -VpnSiteLink $vpnSite.VpnSiteLinks[0] -ConnectionBandwidth 100 $vpnSiteLinkConnection2 = New-AzVpnSiteLinkConnection -Name "testLinkConnection2" -VpnSiteLink $vpnSite.VpnSiteLinks[1] -ConnectionBandwidth 10

VPN サイトをハブに接続する

コマンドを実行する前に、次の変数を再宣言する必要がある場合があります。

$virtualWan = Get-AzVirtualWAN -ResourceGroupName "TestRG" -Name "TestVWAN1" $vpnGateway = Get-AzVpnGateway -ResourceGroupName "TestRG" -Name "vpngw1" $vpnSite = Get-AzVpnSite -ResourceGroupName "TestRG" -Name "TestSite1"VPN サイトをハブに接続します。

New-AzVpnConnection -ResourceGroupName $vpnGateway.ResourceGroupName -ParentResourceName $vpnGateway.Name -Name "testConnection" -VpnSite $vpnSite -VpnSiteLinkConnection @($vpnSiteLinkConnection1, $vpnSiteLinkConnection2)

VNet をハブに接続する

次の手順では、ハブを VNet に接続します。 この演習用に新しいリソース グループを作成した場合、通常はリソース グループ内に仮想ネットワーク (VNet) がまだありません。 以下の手順は、まだない場合に VNet の作成に役立ちます。 次にハブと VNet の間の接続を作成できます。

仮想ネットワークの作成

次の例の値を使用して、VNet を作成できます。 自分の環境用に使用した値の代わりに、例の値を使用するようにしてください。

VNet を作成する。

$vnet = @{ Name = 'VNet1' ResourceGroupName = 'TestRG' Location = 'eastus' AddressPrefix = '10.21.0.0/16' } $virtualNetwork = New-AzVirtualNetwork @vnetサブネット設定を指定します。

$subnet = @{ Name = 'Subnet-1' VirtualNetwork = $virtualNetwork AddressPrefix = '10.21.0.0/24' } $subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnetVNet を設定します。

$virtualNetwork | Set-AzVirtualNetwork

VNet をハブに接続する

次の手順では、PowerShell を使って仮想ネットワークを仮想ハブに接続できます。 このタスクを完了するには、Azure portal を使用することもできます。 接続する VNet ごとにこれらの手順を繰り返します。

接続を作成する前に、次の点にご注意ください。

- 仮想ネットワークは、一度に 1 つの仮想ハブにのみ接続できます。

- 仮想ハブに接続するとき、リモート仮想ネットワークにゲートウェイを含めることはできません。

- 現在のところ、[静的ルートを伝達] などの一部の設定は Azure portal でのみ構成できます。

VPN ゲートウェイが仮想ハブに存在する場合、この操作および接続された VNet での他の書き込み操作により、ポイント対サイト クライアントの切断、およびサイト間トンネルと Border Gateway Protocol (BGP) セッションの再接続が発生する可能性があります。

接続を追加する

既存の仮想ネットワークを含む既存リソースの変数を宣言します。

$resourceGroup = Get-AzResourceGroup -ResourceGroupName "TestRG" $virtualWan = Get-AzVirtualWan -ResourceGroupName "TestRG" -Name "TestVWAN1" $virtualHub = Get-AzVirtualHub -ResourceGroupName "TestRG" -Name "Hub1" $remoteVirtualNetwork = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG"仮想ネットワークを仮想ハブにピアリングするための接続を作成します。

New-AzVirtualHubVnetConnection -ResourceGroupName "TestRG" -VirtualHubName "Hub1" -Name "VNet1-connection" -RemoteVirtualNetwork $remoteVirtualNetwork

VPN デバイスの構成

VPN 構成をダウンロードする

オンプレミス VPN デバイスを構成するには、VPN デバイス構成ファイルを使用します。 基本的な手順は次のとおりです。

[Virtual WAN] ページで、[ハブ] -> <自分の仮想ハブ> -> [VPN (サイト間)] ページに移動します。

[VPN (サイト間)] ページの上部にある [VPN 構成のダウンロード] をクリックします。Azure により、リソース グループ "microsoft-network-<場所>" に新しいストレージ アカウントが作成されるときに一連のメッセージが表示されます。この <場所> は WAN の場所です。 [既存のものを使用] をクリックし、書き込みアクセス許可を有効にして有効な SAS URL を追加することで、既存のストレージ アカウントを追加することもできます。

ファイルの作成が完了したら、リンクをクリックしてファイルをダウンロードします。 これにより、指定された SAS URL の場所に VPN 構成を含む新しいファイルが作成されます。

オンプレミスの VPN デバイスに構成を適用します。 詳細については、このセクションの VPN デバイスの構成に関する説明を参照してください。

VPN デバイスに構成を適用した後は、作成したストレージ アカウントを保持する必要はありません。

仮想ハブの仮想ネットワークのアドレス空間。

例:

"AddressSpace":"10.1.0.0/24"

仮想ハブに接続されている仮想ネットワークのアドレス空間。

例:

"ConnectedSubnets":["10.2.0.0/16","10.3.0.0/16"]

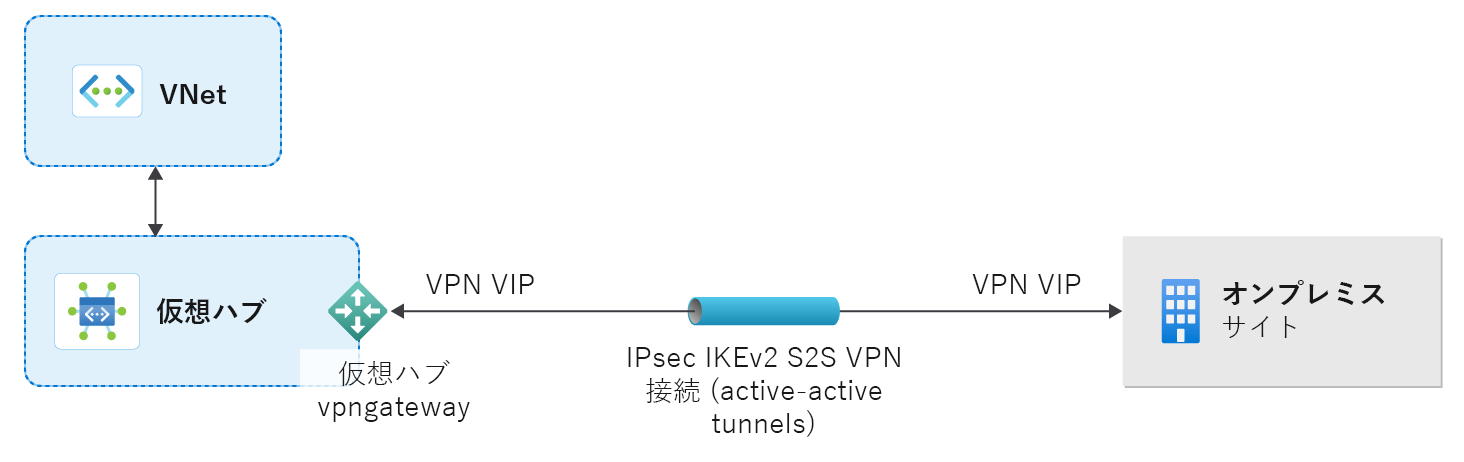

仮想ハブ vpngateway の IP アドレス空間。 vpngateway の各接続はアクティブ/アクティブ構成の 2 つのトンネルで構成されているため、このファイルには両方の IP アドレスが示されています。 この例では、サイトごとに "Instance0" と "Instance1" が表示されています。

例:

"Instance0":"nnn.nn.nn.nnn""Instance1":"nnn.nn.nn.nnn"

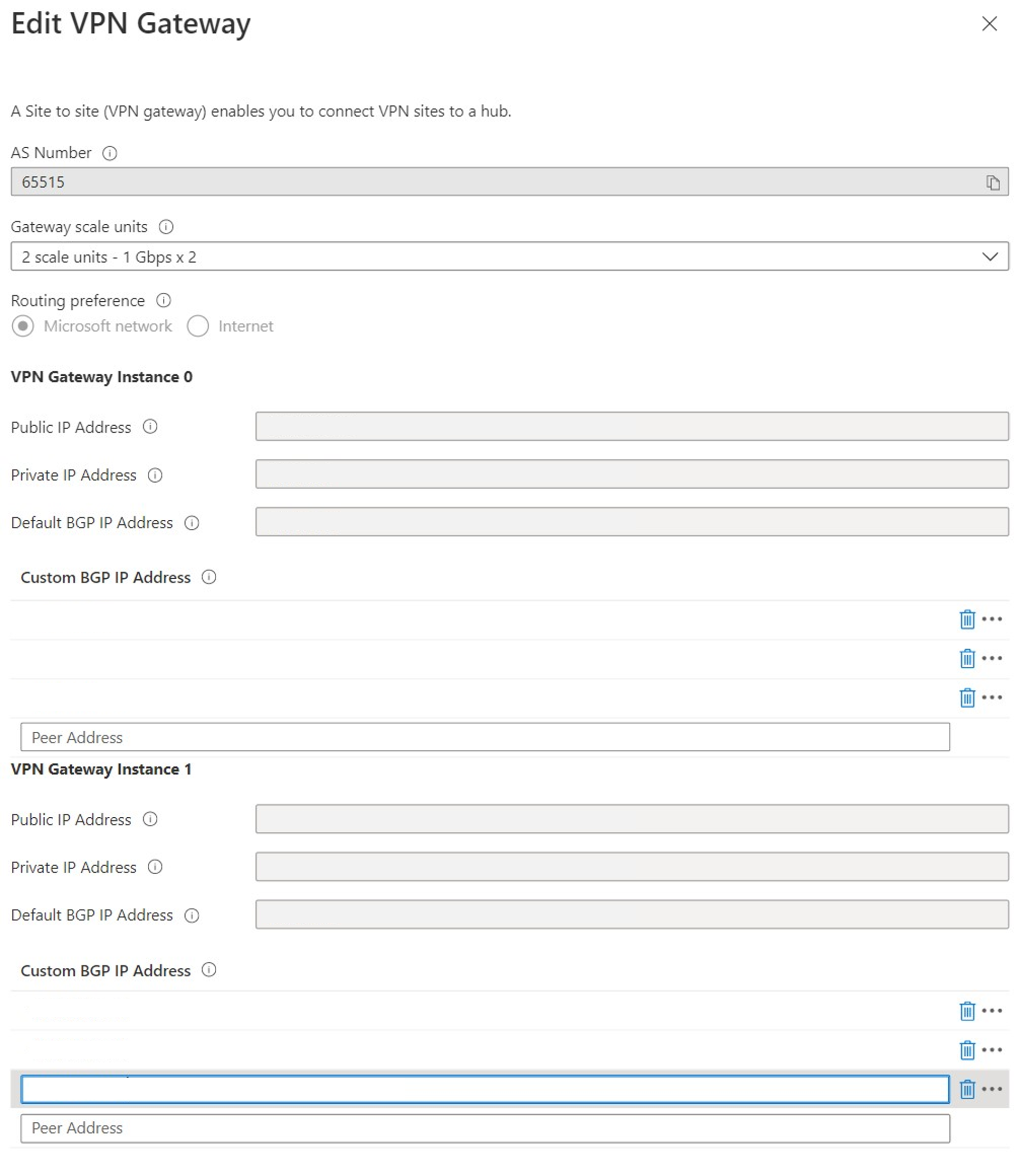

パブリック IP アドレス: Azure によって割り当てられます。

プライベート IP アドレス: Azure によって割り当てられます。

Default BGP IP Address (既定の BGP IP アドレス) : Azure によって割り当てられます。

Custom BGP IP Address (カスタム BGP IP アドレス) : このフィールドは APIPA (自動プライベート IP アドレス指定) 用に予約されています。 Azure では、169.254.21.* から 169.254.22.* の範囲の BGP IP がサポートされます。 Azure では、これらの範囲の BGP 接続が受け入れられますが、既定の BGP IP を使用して接続がダイヤルされます。 ユーザーは、インスタンスごとに複数のカスタム BGP IP アドレスを指定できます。 両方のインスタンスで同じカスタム BGP IP アドレスを使用しないでください。

VPN デバイスの構成ファイル

デバイス構成ファイルには、オンプレミスの VPN デバイスを構成するときに使用する構成が含まれています。 このファイルを表示すると、次の情報を確認できます。

- vpnSiteConfiguration - このセクションには、仮想 WAN に接続するサイトとして設定されたデバイスの詳細が表示されます。 ブランチ デバイスの名前とパブリック IP アドレスが含まれています。

vpnSiteConnections - このセクションには、次の設定に関する情報が含まれています。

- BGP や事前共有キーなどの、vpngateway 接続構成の詳細。PSK は、自動的に生成される事前共有キーです。 この接続は、カスタム事前共有キー (PSK) の [概要] ページでいつでも編集できます。

デバイス構成ファイルの例

{ "configurationVersion":{ "LastUpdatedTime":"2018-07-03T18:29:49.8405161Z", "Version":"r403583d-9c82-4cb8-8570-1cbbcd9983b5" }, "vpnSiteConfiguration":{ "Name":"testsite1", "IPAddress":"73.239.3.208" }, "vpnSiteConnections":[ { "hubConfiguration":{ "AddressSpace":"10.1.0.0/24", "Region":"West Europe", "ConnectedSubnets":[ "10.2.0.0/16", "10.3.0.0/16" ] }, "gatewayConfiguration":{ "IpAddresses":{ "Instance0":"104.45.18.186", "Instance1":"104.45.13.195" } }, "connectionConfiguration":{ "IsBgpEnabled":false, "PSK":"bkOWe5dPPqkx0DfFE3tyuP7y3oYqAEbI", "IPsecParameters":{ "SADataSizeInKilobytes":102400000, "SALifeTimeInSeconds":3600 } } } ] }, { "configurationVersion":{ "LastUpdatedTime":"2018-07-03T18:29:49.8405161Z", "Version":"1f33f891-e1ab-42b8-8d8c-c024d337bcac" }, "vpnSiteConfiguration":{ "Name":" testsite2", "IPAddress":"66.193.205.122" }, "vpnSiteConnections":[ { "hubConfiguration":{ "AddressSpace":"10.1.0.0/24", "Region":"West Europe" }, "gatewayConfiguration":{ "IpAddresses":{ "Instance0":"104.45.18.187", "Instance1":"104.45.13.195" } }, "connectionConfiguration":{ "IsBgpEnabled":false, "PSK":"XzODPyAYQqFs4ai9WzrJour0qLzeg7Qg", "IPsecParameters":{ "SADataSizeInKilobytes":102400000, "SALifeTimeInSeconds":3600 } } } ] }, { "configurationVersion":{ "LastUpdatedTime":"2018-07-03T18:29:49.8405161Z", "Version":"cd1e4a23-96bd-43a9-93b5-b51c2a945c7" }, "vpnSiteConfiguration":{ "Name":" testsite3", "IPAddress":"182.71.123.228" }, "vpnSiteConnections":[ { "hubConfiguration":{ "AddressSpace":"10.1.0.0/24", "Region":"West Europe" }, "gatewayConfiguration":{ "IpAddresses":{ "Instance0":"104.45.18.187", "Instance1":"104.45.13.195" } }, "connectionConfiguration":{ "IsBgpEnabled":false, "PSK":"YLkSdSYd4wjjEThR3aIxaXaqNdxUwSo9", "IPsecParameters":{ "SADataSizeInKilobytes":102400000, "SALifeTimeInSeconds":3600 } } } ] }

VPN デバイスの構成

注意

Virtual WAN パートナー ソリューションを使用して作業している場合、VPN デバイスの構成が自動的に行われます。 デバイス コントローラーは Azure から構成ファイルを取得し、デバイスに適用して Azure への接続を設定します。 これは、VPN デバイスを手動で構成する方法を知る必要がないことを意味します。

ゲートウェイの設定を表示または編集する

VPN ゲートウェイの設定は、いつでも表示して構成できます。 [仮想 HUB] -> [VPN (サイト間)] に移動して、[表示/構成] を選びます。

[VPN Gateway の編集] ページでは、次の設定を確認できます。