概要

最も単純なネットワークは、接続されたデバイスの集まりです。 これらのデバイスは、ノート PC、デスクトップ、スマートフォン、タブレットなど、聞いたことのあるものから、ルーター、ネットワーク プリンター、スイッチなど、毎日直接使用しないものまでさまざまです。

ネットワークは、人、サービス、デバイス間の通信を可能にするバックボーンです。 ネットワークがあるから、私たちはビデオのストリーミング、メッセージの送信、物品の購入、銀行への支払いなどを行うことができます。 世界最大のネットワークであるインターネットは、私たち全員を結びつけ、世界をそれまでよりはるかに小さくしました。

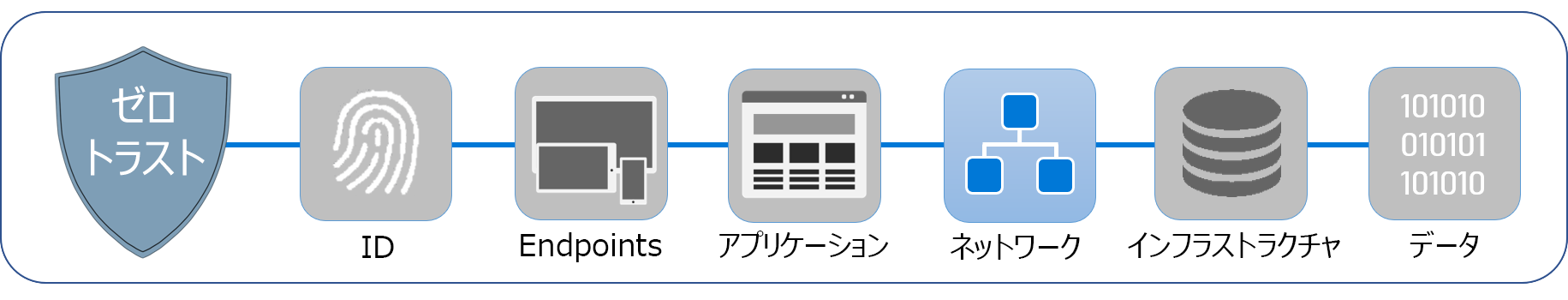

ネットワークの境界が広がるにつれて、デバイス、サービス、アプリはすべてクラウド経由でネットワークに接続できるようになりました。 その結果、ネットワークのセキュリティ保護がより困難になりました。 そこで、ゼロ トラスト戦略が役立ちます。

ゼロ トラストはツールではなく、次の 3 つの原則を採用したセキュリティ モデルです。

- 明示的に確認する - 場所、ID、サービス、デバイスの正常性など、使用可能なすべての情報を使用して常に認証と承認を行います。

- 特権アクセスの使用を最小限にする - ユーザー、サービス、アプリが、必要なことを必要な場合にのみ実行できるように、十分なネットワーク アクセスだけを提供します。

- 侵入を想定する - ネットワークにアクセスしようとしているすべてのユーザーとすべてのものをサイバー犯罪者やマルウェアと想定し、アクセスを制限します。

ゼロ トラスト原則に従うネットワークでは、サイバー攻撃による侵害は避けられないこと、各ネットワーク アクセス要求は信頼されていない送信元から送信されることを前提としています。 この前提に基づいているため、ゼロ トラストでは、攻撃が発生する前に強力な防御を構築し、悪意のある攻撃の影響を最小限に抑えることができます。

このモジュールでは、ゼロ トラスト アプローチがセグメント化によってネットワークを保護する方法について説明します。 また、ネットワークの境界を理解し、脅威に対する保護を使用して弱点を特定し、データの暗号化によってデータ損失を最小限に抑える方法を確認します。