ゼロ トラストとネットワーク

従来のネットワーク セキュリティ モデルは、認証されると、ネットワーク上のデータとリソースにアクセスするための承認レベルが割り当てられるオンプレミスを中心に構築されています。 ただし、クラウドベースのサービスとハイブリッド作業モデルに移行する企業や組織がますます増えるにつれて、ネットワーク セキュリティ境界は攻撃を受けやすくなります。

ネットワーク セキュリティは、最新のツールを使用してネットワーク、データ、リソースを攻撃から保護するセキュリティ チームと、悪用される可能性のある脆弱性を探しているサイバー犯罪者との間の戦いにおける戦場です。 彼らは、ネットワークにアクセスして中断を引き起こし、盗んで販売できる機密データを見つけることを目的としています。

ゼロ トラストはツールではなく、セキュリティ モデルです。 ネットワークの安全を確保する上で、このモデルを使用するのに次の 2 つの重要な目標があります。

- 攻撃による損害と、それが拡大する速度を制限してみてください。

- サイバー犯罪者がネットワークを攻撃することが難しくなります。

これらの目標を達成するために、ゼロ トラストアプローチに準拠するネットワークでは、次のアサーションが行われます。

- ネットワークが攻撃から安全でないと仮定します。

- 脅威は、内部か外部かに関わりなく、ネットワーク上に常に存在します。

- ネットワーク上のデバイスの場所が信頼を与えてはなりません。

- すべてのユーザーとデバイスが認証され、承認されている必要があります。

- デバイスとユーザーの動作は、複数のデータ ポイントから動的に評価する必要があります。

ゼロ トラスト成熟度モデル

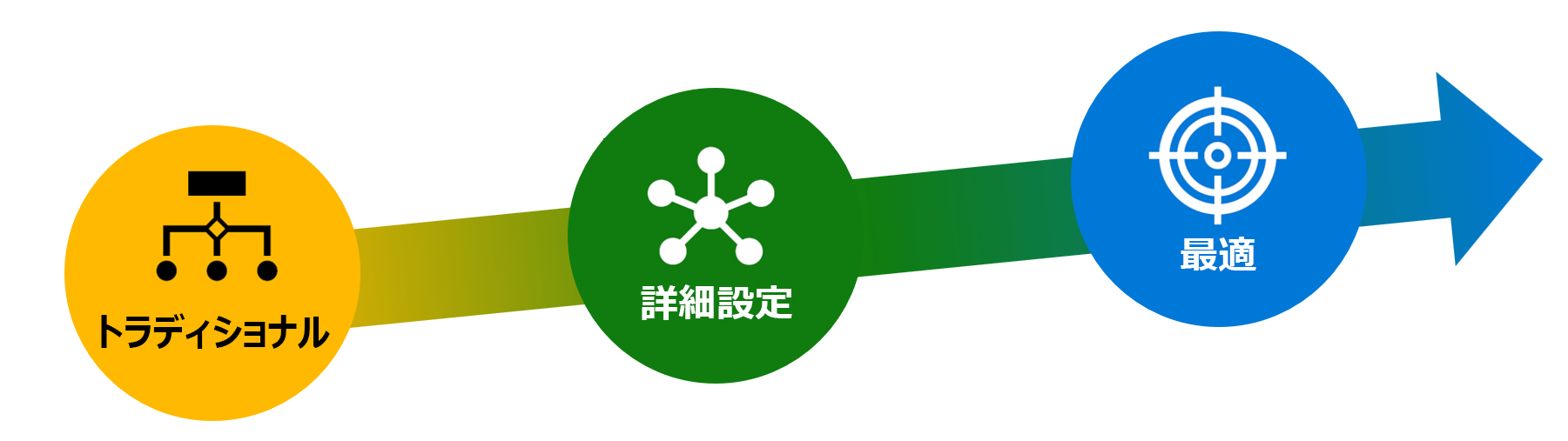

ネットワーク セキュリティに関しては、すべての組織が異なるレベルの成熟度を持ちます。 ゼロ トラスト内には、自分がどこにいるかを知ることができる成熟度モデルがあります。 従来、高度、最適の 3 つのカテゴリがあります。 ほとんどの組織は、従来の組織と高度な組織の間のどこかに存在します。

従来

従来のステージは、ほとんどの組織がネットワークのゼロ トラストアプローチを検討する際に開始する場所です。 次のようにまとめることができます。

- アクセスと承認のアクセス許可は、手動で管理され、大部分が静的です。

- 一部のインターネット リソースには、ユーザーが直接アクセスできます。

- 仮想プライベート ネットワークとオープン ネットワークでは、ほとんどのリソースにアクセスできます。

- デバイスとユーザーのワークロードは、既知の脅威と静的トラフィック フィルター処理を監視します。

- 一部の内部トラフィックと外部トラフィックは暗号化されます。

詳細情報

組織はネットワーク セキュリティ体制を改善し、強化されたセキュリティ ポリシーを実装しています。 これは次のように要約できます。

- ネットワークとデータへのユーザー アクセス許可は、セキュリティ ポリシーを使用して管理されます。

- クラウド アプリ、インターネット リソース、機密性の高いプライベート ネットワークへのアクセスが制限されるようになりました。

- ネットワーク トラフィックが監視されます。

- ほとんどの内部トラフィックと外部トラフィックは暗号化されます。

最適

ゼロ トラスト成熟度の目盛りにおいて、これはすべての組織が望む位置です。 大規模なセキュリティ変更が実装されています。 次のようにまとめることができます。

- ユーザーの使用状況とデータ リスクに基づいて自動的にチェックするアダプティブ アクセス許可の使用。

- ポリシーに対する複数のデータ ポイントを使用して、すべてのユーザーまたはデバイス セッションが継続的に評価されます。ポリシーに違反した場合、アクセスは取り消されます。

- すべてのネットワーク トラフィックが監視され、潜在的な脅威が特定され、脅威が見つかったときに管理者に通知されます。

- すべてのデータとネットワーク トラフィックは、エンド ツー エンドで暗号化されます。

組織がどこにいても、ゼロ トラスト戦略を使用すると、ネットワーク セキュリティを強化し、資産、リソース、データをより適切に保護するのに役立ちます。