セキュリティで保護されたブートとデバイス暗号化の概要

この記事では、OEM の主要な要件と考慮事項に重点を置いて、セキュア ブートとデバイス暗号化機能の概要について説明します。

適用対象: Windows 10 Mobile

セキュア ブート

セキュア ブートは、実行が許可される前にデバイスのファームウェア イメージを検証するプロセスです。 信頼のルート (製造時にファームウェアでプロビジョニングされるキーのハッシュで構成) から始めて、セキュア ブートは、事前の UEFI ブート ローダーから UEFI 環境、最後に、メイン OS とその中で実行されるすべてのコンポーネント (ドライバーやアプリなど) のすべてのブート コンポーネントのデジタル署名を暗号で検証します。 セキュア ブートでは、オペレーティング システムが読み込まれる前に、承認されたコードのみを実行するようにできます。

SoC ベンダーによって提供されるコア UEFI 環境では、UEFI 仕様のセクション 27 で説明されている UEFI セキュア ブート標準が実装されています。 この標準では、すべての UEFI ドライバーとアプリケーションが実行前に UEFI ランタイム変数にプロビジョニングされたキーに対して検証されるプロセスを意味します。 SoC ベンダーによって実装されるコア UEFI 環境の詳細については、「ブートと UEFI」および「Windows の UEFI」を参照してください。

セキュア ブートのプロセス

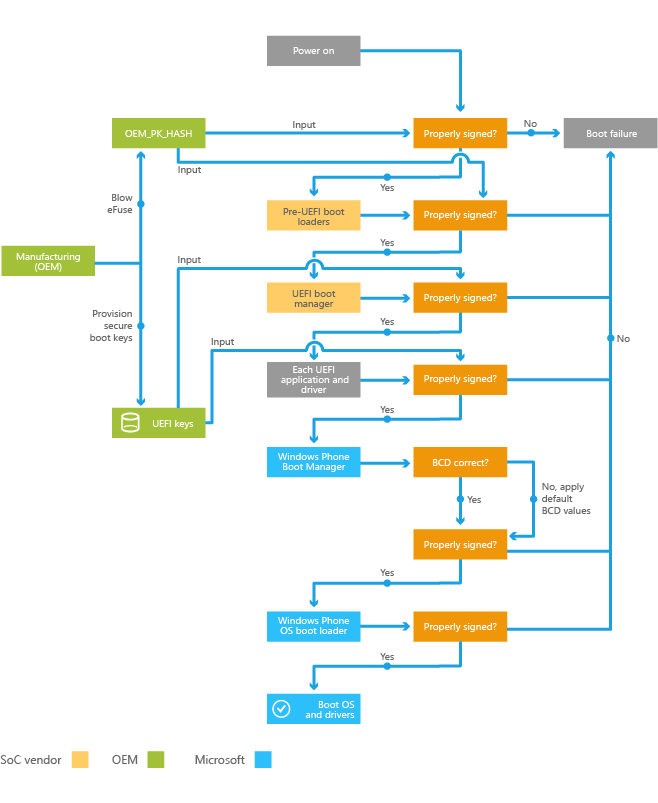

下図は、セキュア ブート プロセスの概要を示しています。

次の手順では、このプロセスについて詳しく説明しています。

セキュア ブートを有効にするために、OEM は、セキュア ブート キーのプロビジョニングやさまざまなヒューズのブローイングなど、製造時に一連のタスクを実行します。

デバイスを起動すると、信頼のルートに対して UEFI 前のブート ローダーの署名を検証するプロセスが開始されます。 このチェックが成功すると、UEFI ブート マネージャーが読み込まれます。

UEFI ブート マネージャーは、各 UEFI アプリまたはドライバーを読み込むときに、バイナリが正しく署名されていることをチェックします。 コンポーネントのチェックに失敗した場合、コンポーネントは読み込まれず、ブート プロセスは失敗します。

ブート マネージャー (Microsoft が提供する UEFI コンポーネント) が正常に読み込まれると、特定の BCD (ブート構成データ) 設定に変更されていないことを確認します。 変更が加えられている場合、Windows 10 はセキュア ブート ポリシーで正しいと見なされる値を使用し、その他は無視します。

ブート マネージャーは、ブート ローダーの署名を検証し、署名が有効な場合にのみブート ローダーを読み込みます。

ブート ローダーは、すべてのブート クリティカルなドライバーとカーネルを読み込む前に署名を検証します。 この時点で、すべてのドライバーとアプリの署名を読み込む前に検証するのはカーネルの役割です。

セキュア ブートに関連する OEM の要件と考慮事項

OEM は、セキュア ブートに関連する次の要件と考慮事項に注意する必要があります。

セキュア ブートを有効にするため、セキュア ブート キーのプロビジョニングやさまざまな JTAG ヒューズのブローイングなど、製造時に一連のタスクを行うことが必要です。

OEM は、最小ハードウェア要件の仕様で示されているように、少なくとも 512 KB RPMB パーティションがある eMMC パーツを使用する必要があります。

製造時のセキュア ブート有効化プロセスの一環として、eMMC パーツでリプレイ保護メモリ ブロック (RPMB) をプロビジョニングする必要があります。 このプロビジョニングが行われると、デバイス内の特定の eMMC パーツと SoC コンポーネントが一緒にバインドされます。eMMC パーツを削除して RPMB を利用する OS があるデバイスで再利用することはできません。

セキュア ブートを有効にしたら、オペレーティング システムで読み込むには、デバイス上のすべてのドライバーとアプリにサインインする必要があります。 詳細については、「コード署名」を参照してください。

デバイスの暗号化

Windows 10 Mobile では、BitLocker テクノロジーを使用して、内部データ パーティションにローカルに格納されているすべてのユーザー データを暗号化できます。 これにより、オフライン ハードウェア攻撃からローカル デバイス データの機密性を保護することができます。 デバイスが紛失または盗難にあった場合、およびユーザーが PIN を使用してデバイスをロックした場合、デバイスの暗号化により、攻撃者がデバイスから機密情報を回復することが困難になります。

デバイス暗号化を有効にすると、メイン OS と内部ユーザー データ ストア パーティションが暗号化されます。 スマートフォンに挿入された SD カードは暗号化されません。

ユーザーは、設定 =>システム =>デバイスの暗号化を使用してデバイスでデバイス暗号化を有効または無効にすることができますが、これにより、デバイスがコンプライアンス違反になり、電子メールがデバイスと同期しなくなるなどのコンプライアンス エラーがトリガーされることがあります。 デバイスの暗号化が有効になっている場合、ユーザーはデバイスをセキュリティで保護するための PIN の作成を求められます。

デバイスの暗号化に関連する OEM の要件と考慮事項

デバイスの暗号化に関連する次の要件と考慮事項に注意する必要があります。

デフォルトでは、デバイスの暗号化は有効になっていません。 デバイス暗号化は、次のシナリオで自動的に有効になります。

ユーザーがデバイスに Outlook アカウントを追加すると、接続先の Microsoft Exchange サーバーがデバイスの暗号化を要求するように構成されます。

ユーザーはデバイスを会社のアプリ アカウントに接続し、そのアカウントのエンタープライズ デバイス管理サーバーは、デバイスの暗号化を必要とするデバイスにポリシーをプッシュダウンします。

これらのシナリオのいずれかで、デバイスでデバイス暗号化ポリシーの変更が構成されると、メイン OS パーティションと内部ユーザー データ ストア パーティションの暗号化が自動的に開始されます。 エンド ユーザーへの影響を最小限に抑えるために、デバイスの暗号化作業が調整されます。

デバイスの暗号化に固有の OEM 有効化タスクはありません。 ただし、OEM はセキュア ブートを有効にする手順に従う必要があります。

デバイスでデバイス暗号化を有効にすると、メイン OS の外部で実行されるアプリ (UEFI のカスタマー ケア アプリなど) は、デバイス上の暗号化されたパーティションにデータを書き込むことができなくなります。 暗号化されたパーティションにデータを書き込むことができるのは、メイン OS または更新 OS 内のアプリのみです。