監査イベントを使用してアプリコントロールポリシールールを作成する

注

App Control for Business の一部の機能は、特定の Windows バージョンでのみ使用できます。 アプリ制御機能の可用性について詳しくは、こちらをご覧ください。

監査モードでアプリ制御を実行すると、アプリ制御ポリシーに含まれていないが含める必要があるアプリケーション、バイナリ、スクリプトを検出できます。

アプリ制御ポリシーが監査モードで実行されている間、実行されているが拒否されたバイナリは 、Applications and Services Logs\Microsoft\Windows\CodeIntegrity\Operational イベント ログに記録されます。 スクリプトと MSI は、 Applications and Services Logs\Microsoft\Windows\AppLocker\MSI および Script イベント ログに記録されます。 これらのイベントを使用して、元の基本ポリシーとマージしたり、許可されている場合は別の補足ポリシーとして展開したりできる新しいアプリ制御ポリシーを生成できます。

監査イベントを使用してアプリを許可するアプリ制御ポリシーを作成するプロセスの概要

注

このプロセスを使用するには、アプリ制御監査モード ポリシーを既にデプロイしている必要があります。 まだ実行していない場合は、「 ビジネス 向けアプリ制御ポリシーの展開」を参照してください。

監査イベントからアプリ コントロール ルールを作成する方法を理解するには、アプリコントロール監査モード ポリシーを使用してデバイスで次の手順を実行します。

アプリ制御ポリシーでは許可されず、許可するアプリケーションをインストールして実行します。

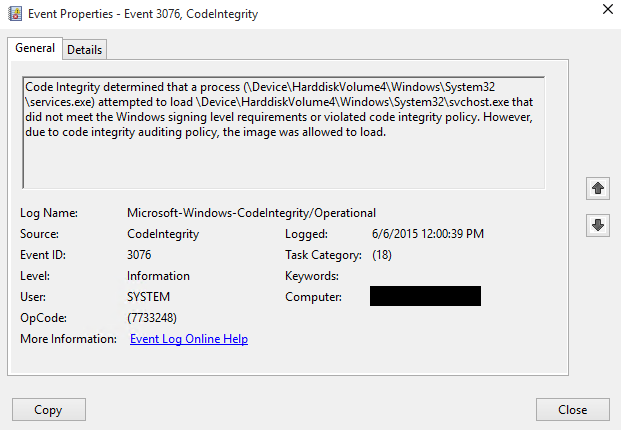

CodeIntegrity - Operational and AppLocker - MSI イベント ログとスクリプト イベント ログを確認して、図 1 に示すようなイベントがアプリケーションに関連して生成されていることを確認します。 表示されるイベントの種類については、「 App Control イベントについて」を参照してください。

図 1。 デプロイされたアプリ制御ポリシーの例外

管理者特権の PowerShell セッションで、次のコマンドを実行して、このプロシージャで使用される変数を初期化します。 この手順は、「フル マネージド デバイスのアプリ制御ポリシーを作成する」で導入された Lamna_FullyManagedClients_Audit.xml ポリシーに基づいており、EventsPolicy.xmlという新しいポリシー を生成します。

$PolicyName= "Lamna_FullyManagedClients_Audit" $LamnaPolicy=$env:userprofile+"\Desktop\"+$PolicyName+".xml" $EventsPolicy=$env:userprofile+"\Desktop\EventsPolicy.xml" $EventsPolicyWarnings=$env:userprofile+"\Desktop\EventsPolicyWarnings.txt"New-CIPolicy を使用して、ログに記録された監査イベントから新しいアプリ制御ポリシーを生成します。 この例では、 FilePublisher ファイル ルール レベルと ハッシュ フォールバック レベルを使用します。 警告メッセージは、EventsPolicyWarnings.txtテキスト ファイル に リダイレクトされます。

New-CIPolicy -FilePath $EventsPolicy -Audit -Level FilePublisher -Fallback SignedVersion,FilePublisher,Hash -UserPEs -MultiplePolicyFormat 3> $EventsPolicyWarnings注

監査イベントからポリシーを作成する場合は、信頼の基準として選んだファイル規則のレベルを慎重に検討する必要があります。 前の例では、必要以上に具体的な Hash のフォールバック レベルで FilePublisher ルール レベルを使用しています。 上記のコマンドは、さまざまな -Level オプションと -Fallback オプションを使用して再実行して、ニーズを満たすことができます。 アプリコントロールルールレベルの詳細については、「 アプリコントロールポリシールールとファイルルールについて」を参照してください。

デスクトップに表示されるアプリ制御ポリシー ファイル EventsPolicy.xml を見つけて確認します。 許可するアプリケーション、バイナリ、スクリプトのファイルと署名者の規則のみが含まれていることを確認します。 ポリシー XML を手動で編集するか、アプリ制御ポリシー ウィザード ツールを使用してルールを削除できます (「ウィザードを使用 して既存の基本ポリシーと補助アプリコントロール ポリシーを編集する」を参照してください)。

デスクトップに表示されるテキスト ファイル EventsPolicyWarnings.txt を見つけて確認します。 このファイルには、指定したルール レベルまたはフォールバック ルール レベルで、App Control でルールを作成できなかったファイルに対する警告が含まれます。

注

New-CIPolicy は、ディスク上にまだ存在するファイルのルールのみを作成します。 システムに存在しなくなったファイルには、それらを許可するルールが作成されません。 ただし、イベント ログには、ポリシー XML を手動で編集してルールを追加することで、これらのファイルを許可するのに十分な情報が必要です。 既存のルールをテンプレートとして使用し、 %windir%\schemas\CodeIntegrity\cipolicy.xsd にあるアプリ制御ポリシー スキーマ定義に対して結果を確認できます。

EventsPolicy.xml を基本ポリシー Lamna_FullyManagedClients_Audit.xml にマージするか、補足ポリシーに変換します。

ポリシーのマージの詳細については、「 ビジネス ポリシーのアプリ制御のマージ 」を参照し、補足ポリシーについては、「ビジネス ポリシー に複数のアプリコントロールを使用する」を参照してください。

基本または補足ポリシーをバイナリに変換し、お好みの方法でデプロイします。