Microsoft Entra参加済みのオンプレミス シングル サインオンに証明書を使用する

この記事では、次Windows Hello for Business適用される機能またはシナリオについて説明します。

-

展開の種類:

-

信頼の種類:

-

結合の種類:Microsoft Entra参加

オンプレミスのシングル サインオンに証明書を使用する場合は、次の追加の手順に従って、参加しているデバイスの証明書Windows Hello for Business登録するように環境Microsoft Entra構成します。

重要

続行する前に、オンプレミス Single-Sign On 用の参加済みデバイスMicrosoft Entraで構成を実行していることを確認します。

実行する手順は次のとおりです。

要件

Microsoft Entra参加済みデバイスにオンプレミスのシングル サインオンを提供するには、追加のインフラストラクチャをインストールして構成する必要があります。

- 既存の Windows Server Enterprise 証明機関

- ネットワーク デバイス登録サービス (NDES) ロールをホストするドメイン参加済み Windows Server

高可用性

NDES サーバーロールは、証明機関 (CRA) として機能します。 証明書登録サーバーは、ユーザーに代わって証明書を登録します。 ユーザーは、発行元証明機関から直接ではなく、NDES サービスから証明書を要求します。

NDES サーバーのアーキテクチャは、高可用性のため、クラスター化または負荷分散されるのを防止します。 高可用性を提供するには、同一に構成された NDES サーバーを複数インストールし、Microsoft Intuneを使用して (ラウンド ロビン方式で) 負荷分散する必要があります。

ネットワーク デバイス登録サービス (NDES) のサーバーの役割は、一意の証明書テンプレートを最大 3 つ発行できます。 サーバーの役割は、証明書の要求の目的を構成済みの証明書のテンプレートにマッピングすることにより、これを実行します。 証明書の要求の目的には、次の 3 つのオプションがあります。

- 署名

- 暗号化

- 署名と暗号化

Microsoft Entra参加済みデバイスに 3 つ以上の種類の証明書を展開する必要がある場合は、追加の NDES サーバーが必要です。 または、証明書テンプレートを統合して、証明書テンプレートの数を減らすことを検討してください。

ネットワーク要件

すべての通信は、ポート 443 を介して安全に行われます。

接続Microsoft Entra準備する

証明書を使用してオンプレミス リソースへの認証を正常に実行するには、証明書がオンプレミス ドメインに関するヒントを提供する必要があります。 ユーザーの Active Directory 識別名を証明書のサブジェクトとして指定するか、サフィックスが Active Directory ドメイン名と一致するユーザーのユーザー プリンシパル名が、ヒントとなります。

ほとんどの環境では、組織の外部ドメイン名 (またはバニティ ドメイン) に一致するようユーザー プリンシパル名のサフィックスが変更され、ヒントとなるユーザー プリンシパル名がドメイン コントローラーを見つけることを防止します。 したがって、ドメイン コントローラーを適切に見つけるには、サブジェクトにユーザーのオンプレミス識別名が含まれている必要があります。

証明書のサブジェクトにオンプレミスの識別名を含めるために、Microsoft Entra Connect は Active Directory distinguishedName 属性を onPremisesDistinguishedName 属性Microsoft Entra IDにレプリケートする必要があります。 Microsoft Entra Connect バージョン 1.1.819 には、これらの属性に必要な適切な同期規則が含まれています。

Microsoft Entra接続のバージョンを確認する

ローカル管理者と同等のアクセス権を持つ接続Microsoft Entra実行しているコンピューターにサインインします。

- Microsoft Entra Connect フォルダーから Synchronization Services を開きます。

- [同期] Service Managerで、[ヘルプ] を選択し、[バージョン情報] を選択します。

- バージョン番号が 1.1.819 以降でない場合は、[接続] Microsoft Entra最新バージョンにアップグレードします。

onPremisesDistinguishedName 属性が同期されていることを確認する

onPremisesDistingushedNamne 属性が同期されていることを確認する最も簡単な方法は、Microsoft Graph 用の Graph エクスプローラーを使用することです。

Web ブラウザーを開き、Graph エクスプローラー に移動します。

[Graph エクスプローラー にサインインする] を選択し、Microsoft Entra ID資格情報を指定します。

注

Graph APIのクエリを正常に実行するには、適切なアクセス許可を付与する必要があります

アクセス許可の変更 (プレビュー) を選択します。 下にスクロールして User.Read.All (またはその他の必要な権限) を見つけ、[同意] を選択します。 委任されたアクセス許可の同意を求めるメッセージが表示されます

[Graph エクスプローラー URL] に「

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName」と入力します。ここで、[userid] はMicrosoft Entra IDのユーザーのユーザー プリンシパル名です。 [クエリの実行] を選択します。注

Graph API の v1.0 エンドポイントは限られたパラメーターのセットしか提供しないため、$select オプションの OData クエリ パラメーターを使用します。 便宜上、クエリを実行する前に、API バージョン セレクターを v1.0 から beta に切り替えることができます。 これにより、使用可能なすべてのユーザー情報が提供されますがbeta エンドポイント クエリは運用環境のシナリオでは使用しないでください。

要求

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedName返された結果で、onPremisesDistinguishedName 属性の JSON データを確認します。 属性に値が設定されており、指定したユーザーの値が正確であることを確認します。 onPremisesDistinguishedName 属性が同期されていない場合、値は null になります。

応答

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

ネットワーク デバイス登録サービス (NDES) のサービス アカウントの準備

NDES サーバーのグローバル セキュリティ グループを作成する

展開では、NDES サーバー セキュリティ グループを使用して、NDES サービスに適切なユーザー権利の割り当てを割り当てます。

ドメイン管理者に相当するアクセス権で、ドメイン コントローラーまたは管理ワークステーションにサインインします。

- [Active Directory ユーザーとコンピューター] を開きます。

- ナビゲーション ウィンドウでドメイン ノードを展開します。

- [Users] コンテナーを右クリックします。 [新規] にマウス ポインターを合わせ、[グループ] を選択します。

- [グループ名] テキスト ボックスに「NDES サーバー」と入力します。

- [OK] を選択します。

NDES サーバーを NDES サーバー グローバル セキュリティ グループに追加する

ドメイン管理者に相当するアクセス権で、ドメイン コントローラーまたは管理ワークステーションにサインインします。

[Active Directory ユーザーとコンピューター] を開きます。

ナビゲーション ウィンドウでドメイン ノードを展開します。

ナビゲーション ウィンドウから [ コンピューター] を選択します。 NDES サーバーの役割をホストする NDES サーバーの名前を右クリックします。 [ グループに追加] を選択します。

[選択するオブジェクト名を入力してください] に「NDES サーバー」と入力します。 [OK] を選択します。 [成功のActive Directory Domain Services] ダイアログで [OK] を選択します。

注

高可用性を実現するには、Windows Hello for Business の証明書要求を処理するために複数の NDES サーバーが必要です。 適切に構成されるようにするため、Windows Hello for Business の追加の NDES サーバーをこのグループに追加する必要があります。

NDES サービス アカウントを作成する

ネットワーク デバイス登録サービス (NDES) ロールは、サービス アカウントで実行されます。 通常、グループ管理サービス アカウント (GMSA) を使用してサービスを実行することが優先されます。 NDES ロールは GMSA を使用して実行するように構成できますが、Intune証明書コネクタは GMSA を使用して設計もテストもされておらず、サポートされていない構成と見なされます。 展開では、通常のサービス アカウントを使用します。

ドメイン管理者に相当するアクセス権で、ドメイン コントローラーまたは管理ワークステーションにサインインします。

- ナビゲーション ウィンドウで、ドメイン名が含まれているノードを展開します。 [Users] を選択します。

- [Users] コンテナーを右クリックします。 [新規] にカーソルを合わせて、[ユーザー] をクリックします。 フル ネームとユーザー ログオン名に「NDESSvc」と入力します。 [次へ] を選択します。

- [パスワード] にセキュリティで保護されたパスワードを入力します。 [パスワードの確認] でセキュリティで保護されたパスワードを確認します。 [ユーザーは次回ログオン時にパスワード変更が必要] をオフにします。 [次へ] を選択します。

- [ 完了] を選択します。

重要

サービスのアカウント パスワードを [パスワードを無期限にする] に構成するとさらに便利ですが、セキュリティ リスクが発生します。 通常のサービス アカウントのパスワードは、組織のユーザー パスワードの有効期限ポリシーに従って期限切れになります。 有効期限が切れる 2 週間前にサービス アカウントのパスワードを変更するよう通知するリマインダーを作成します。 パスワードが有効期限切れになる前に変更されるようにするため、パスワードを変更できる他のユーザーとリマインダーを共有します。

NDES サービスのユーザー権利グループ ポリシー オブジェクトを作成する

グループ ポリシー オブジェクトは、NDES サービス アカウントに NDES サーバー グループ内のすべての NDES サーバーを割り当てるための適切なユーザー権利があることを確認します。 環境とこのグループに新しい NDES サーバーを追加すると、サービス アカウントはグループ ポリシーを通して適切なユーザー権利を自動的に受け取ります。

ドメイン管理者と同等の資格情報を使用して、ドメイン コントローラーまたは管理ワークステーションにサインインします。

グループ ポリシー管理コンソール (gpmc.msc) を開始します。

ドメインを展開して、ナビゲーション ウィンドウで [グループ ポリシー オブジェクト] ノードを選択します。

[グループ ポリシー オブジェクト] を右クリックして [新規] を選択します。

名前ボックスに「 NDES Service Rights 」と入力し、[ OK] を選択します。

コンテンツ ウィンドウで、NDES Service Rights グループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

ナビゲーション ウィンドウの [コンピューターの構成] で [ポリシー] を展開します。

[ Windows 設定] > [セキュリティ設定] > [ローカル ポリシー] を展開します。 [ユーザー権利の割り当て] を選択します。

コンテンツ ウィンドウで、[ローカル ログオンを許可] をダブルクリックします。 [ これらのポリシー設定を定義 する] を選択し、[ OK] を選択します。 [ ユーザーまたはグループの追加]を選択します。...[ ユーザーまたはグループの追加 ] ダイアログ ボックスで、[参照] を選択 します。 [ユーザー、コンピューター、サービス アカウントまたはグループの選択] ダイアログ ボックスで、「Administrators;Backup Operators;DOMAINNAME\NDESSvc;Users」と入力します。ここで DOMAINNAME は、[ユーザーとグループ名] のドメイン の NetBios 名 (例: CONTOSO\NDESSvc) です。 [ OK] を 2 回選択します。

コンテンツ ウィンドウで、[バッチ ジョブとしてログオン] をダブルクリックします。 [ これらのポリシー設定を定義 する] を選択し、[ OK] を選択します。 [ ユーザーまたはグループの追加]を選択します。...[ ユーザーまたはグループの追加 ] ダイアログ ボックスで、[参照] を選択 します。 [ユーザー、コンピューター、サービス アカウントまたはグループの選択] ダイアログ ボックスで、「Administrators;Backup Operators;DOMAINNAME\NDESSvc;Performance Log Users」と入力します。ここで DOMAINNAME は、[ユーザーとグループ名] のドメイン の NetBios 名 (例: CONTOSO\NDESSvc) です。 [ OK] を 2 回選択します。

詳細ウィンドウで、[サービスとしてログオン] をダブルクリックします。 [ これらのポリシー設定を定義 する] を選択し、[ OK] を選択します。 [ ユーザーまたはグループの追加]を選択します。...[ ユーザーまたはグループの追加 ] ダイアログ ボックスで、[参照] を選択 します。 [ユーザー、コンピューター、サービス アカウントまたはグループの選択] ダイアログ ボックスで、「NT SERVICE\ALL SERVICES;DOMAINNAME\NDESSvc」と入力します。ここで DOMAINNAME は、[ユーザーとグループ名] のドメイン の NetBios 名 (例: CONTOSO\NDESSvc) です。 [ OK] を 3 回選択します。

グループ ポリシー管理エディターを閉じます。

NDES サービスのユーザー権利グループ ポリシー オブジェクトのセキュリティを構成する

NDES サービスのユーザー権利グループ ポリシー オブジェクトを展開する最適な方法は、セキュリティ グループ フィルターを使用することです。 これにより、グループ ポリシー設定を受け取るコンピューターをグループに追加することで簡単に管理できます。

ドメイン管理者に相当するアクセス権で、ドメイン コントローラーまたは管理ワークステーションにサインインします。

- グループ ポリシー管理コンソール (gpmc.msc) を開始します。

- ドメインを展開して、ナビゲーション ウィンドウで [グループ ポリシー オブジェクト] ノードを選択します。

- NDES サービスのユーザー権利グループ ポリシー オブジェクトをダブルクリックします。

- コンテンツ ウィンドウの [ セキュリティ フィルター] セクションで、[ 追加] を選択します。 「NDES サーバー」と入力するか、以前に作成したセキュリティ グループの名前を入力し、[OK] を選択します。

- [ 委任 ] タブを選択します。[ 認証されたユーザー ] を選択し、[詳細設定] を選択 します。

- [グループ名またはユーザー名] ボックスの一覧の [Authenticated Users] をクリックします。 [Authenticated Users のアクセス許可] ボックスの一覧で、[グループ ポリシーの適用] アクセス許可の [許可] チェック ボックスをオフにします。 [ OK] を選択します

NDES サービスのユーザー権利グループ ポリシー オブジェクトを展開する

NDES サービスのユーザー権利グループ ポリシー オブジェクトのアプリケーションでは、セキュリティ グループ フィルターを使用します。 これにより、ドメイン レベルでグループ ポリシー オブジェクトをリンクでき、すべてのコンピューターをこのグループ ポリシー オブジェクトの対象に含めることができます。 ただし、セキュリティ グループ フィルターを使用すると、NDES サーバー グローバル セキュリティ グループに含まれるコンピューターだけがグループ ポリシー オブジェクトを受け取って適用します。これにより、NDESSvc サービス アカウントに適切なユーザー権利が付与されます。

ドメイン管理者に相当するアクセス権で、ドメイン コントローラーまたは管理ワークステーションにサインインします。

- グループ ポリシー管理コンソール (gpmc.msc) を開始します。

- ナビゲーション ウィンドウで、ドメインを展開し、Active Directory ドメイン名を持つノードを右クリックし、[既存の GPO をリンクする] を選択します

- [GPO の選択] ダイアログ ボックスで、[NDES サービス ユーザー権限] または前に作成したグループ ポリシー オブジェクトの名前を選択し、[OK] を選択します。

重要

NDES サービスのユーザー権利グループ ポリシー オブジェクトをドメインにリンクすると、グループ ポリシー オブジェクトがすべてのコンピューターの対象範囲に含まれます。 ただし、一部のコンピューターには、ポリシー設定が適用されません。 ポリシー設定を受け取るのは、NDES サーバー グローバル セキュリティ グループのメンバーであるコンピューターのみです。 その他のすべてのコンピューターは、グループ ポリシー オブジェクトを無視します。

Active Directory 証明機関の準備

Microsoft Intune およびネットワーク デバイス登録サービス (NDES) サーバーの役割を使用して、証明書の発行をサポートするために公開キー基盤と発行元証明機関を準備する必要があります。 このタスクでは、

- Intune が有効期間を提供できるように証明機関を構成する

- NDES Intune 認証証明書テンプレートを作成する

- Microsoft Entra参加済みWindows Hello for Business認証証明書テンプレートを作成する

- 証明書テンプレートを発行する

Intune が有効期間を提供できるように証明機関を構成する

Microsoft Intune を使用して証明書を展開する場合、証明書テンプレートの有効期間に依存するのではなく、SCEP 証明書プロファイルで有効期間を指定することもできます。 1 つの NDES サーバーが発行できる証明書の数が限られているため、有効期間が異なる同じ証明書を発行する必要がある場合は、SCEP プロファイルを使用する方が有利な場合があります。

注

Microsoft Intune に証明書の有効期間を指定させない場合は、この手順を省略します。 この構成を行わない場合、証明書要求は証明書テンプレートで構成された有効期間を使用します。

ローカル管理者に相当するアクセス権で、発行元証明機関にサインインします。

管理者特権でのコマンド プロンプトを開き、次のコマンドを入力します。

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATEActive Directory Certificate Services サービスを再起動する

NDES Intune 認証証明書テンプレートを作成する

NDES は、サーバー認証証明書を使用してサーバー エンドポイントを認証します。これにより、サーバー エンドポイントとの通信が暗号化されます。 Intune 証明書コネクタは、クライアント認証証明書テンプレートを使用して証明書登録ポイントへの認証を行います。

ドメイン管理者と同等の資格情報を使用して、発行元証明機関または管理ワークステーションにサインインします。

[証明機関]管理コンソールを開きます。

[証明書テンプレート] を右クリックし、[管理] を選択します。

証明書テンプレート コンソールで、詳細ウィンドウで [コンピューター] テンプレートを右クリックし、[テンプレートの複製] を選択します。

[全般] タブで [テンプレートの表示名] に「NDES Intune 認証」と入力します。 エンタープライズの要件を満たすように有効期間と更新期間を調整します。

注

別のテンプレート名を使用する場合は、その名前を控えておき、ラボの別の部分で名前を置き換える必要があります。

[サブジェクト] タブで [要求に含まれる]を選びます。

[暗号化] タブで、[最小キー サイズ] が 2048 であることを確認します。

[ セキュリティ ] タブで、[ 追加] を選択します。

[オブジェクトの種類] を選択し、表示されたウィンドウで [コンピューター] を選択し、[OK] を選択します。

[Enter the object names to select text box]\(オブジェクト名を入力して選択する\) ボックスに「NDES server」と入力し、[OK] を選択します。

[グループ名またはユーザー名] の一覧で [NDES サーバー] を選択します。 [アクセス許可の適用先] セクションで、[登録] アクセス許可の [許可] チェック ボックスをオンにします。 チェック ボックスがまだオフになっていない場合は、[グループ名またはユーザー名] リスト内の他のすべてのアイテムの [登録と自動登録のアクセス許可] の [チェックを許可する] ボックスをオフにします。 [OK] を選択します。

[ 適用 ] を選択して変更を保存し、コンソールを閉じます。

Microsoft Entra参加済みWindows Hello for Business認証証明書テンプレートを作成する

Windows Hello for Businessプロビジョニング中に、Windows はユーザーの代わりに認証証明書を要求する認証証明書をMicrosoft Intuneから要求します。 このタスクでは、Windows Hello for Business 認証証明書テンプレートを構成します。 NDES サーバーの構成時には、証明書テンプレートの名前を使用します。

ドメイン管理者と同等の資格情報を使用して、証明機関または管理ワークステーションにサインインします。

[証明機関]管理コンソールを開きます。

[証明書テンプレート] を右クリックし、[管理] を選択します。

[スマートカード ログオン] テンプレートを右クリックして、[テンプレートの複製] を選択します。

[互換性] タブで、[結果的な変更を表示] チェック ボックスをオフにします。 [証明機関] ボックスから、[Windows Server 2012] または [Windows Server 2012 R2] を選択します。 [証明書の受信者] ボックスの一覧から [Windows Server 2012] または [Windows Server 2012 R2] を選択します。

[全般] タブで、[テンプレートの表示名] に「ENTRA JOINED WHFB Authentication」と入力します。 エンタープライズの要件を満たすように有効期間と更新期間を調整します。

注

異なるテンプレート名を使用する場合は、これらの名前を覚えて配置の異なる部分に置き換える必要があります

[暗号化] タブで、[プロバイダーのカテゴリ] 一覧から [キー格納プロバイダー] を選択します。 [アルゴリズム名] ボックスから [RSA] を選択します。 [キーの最小サイズ] ボックスに「2048」と入力します。 [ハッシュの要求] ボックスから [SHA256] を選択します。

[拡張機能] タブで、[アプリケーション ポリシー] 拡張機能に [スマート カード ログオン] が含まれていることを確認します。

[サブジェクト] タブで [要求に含まれる]を選びます。

[要求処理] タブで、[目的] 一覧から [署名と暗号化] を選択します。 [同じキーで書き換え] チェック ボックスをオンにします。 [ユーザー入力を要求せずに件名を登録する] を選択します。

[ セキュリティ ] タブで、[ 追加] を選択します。 [Enter the object names to select text box]\(オブジェクト名を入力してテキスト ボックスを選択する\) に「NDESSvc」と入力し、[OK] を選択します。

[グループ名またはユーザー名] の一覧から [NDESSvc] を選択します。 [NDES サーバーのアクセス許可] セクションで、[読み取り] と [登録] の [許可] チェック ボックスをオンにします。 チェック ボックスがまだオフになっていない場合は、[グループ名またはユーザー名] セクションの他のすべてのエントリの [登録と自動登録のアクセス許可] の [チェックを許可する] ボックスをオフにします。 [OK] を選択します。

コンソールを閉じます。

証明書テンプレートを発行する

証明機関は、その証明機関に発行された証明書テンプレートに対してのみ証明書を発行できます。 複数の証明機関がある場合に、ある特定の証明書テンプレートに基づいてそれらの証明機関が証明書を発行するようにするには、証明書発行元となるすべての証明機関にその証明書テンプレートを公開する必要があります。

重要

ENTRA JOINED WHFB 認証証明書テンプレートを、NDES サーバーを使用Microsoft Intune証明機関に発行していることを確認します。 NDES 構成では、証明書を要求する証明機関を選択するよう求められます。 その発行元証明機関に証明書テンプレートを発行する必要があります。 NDES Intune 認証証明書は直接登録され、任意の証明機関に発行できます。

エンタープライズ管理者と同等の資格情報を使用して、証明機関または管理ワークステーションにサインインします。

- 証明機関の管理コンソールを開く

- ナビゲーション ウィンドウから親ノードを展開する

- ナビゲーション ウィンドウで [証明書テンプレート ] を選択します

- [証明書テンプレート] ノードを右クリックします。 [ 新規] を選択し、 発行する証明書テンプレート を選択します

- [証明書テンプレートの有効化] ウィンドウで、前の手順で作成した NDES-Intune 認証と ENTRA JOINED WHFB 認証テンプレートを選択します。 [ OK] を 選択して、選択した証明書テンプレートを証明機関に発行します

- コンソールを閉じる

NDES ロールのインストールと構成

このセクションには、次の記事が含まれています。

- ネットワーク デバイス登録サービスの役割をインストールする

- NDES サービス アカウントを構成する

- NDES ロールと証明書テンプレートを構成する

- 内部 NDES URL の Web アプリケーション プロキシを作成する

- NDES Intune 認証証明書を登録する

- NDES の Web サーバー証明書を構成する

- 構成を確認する

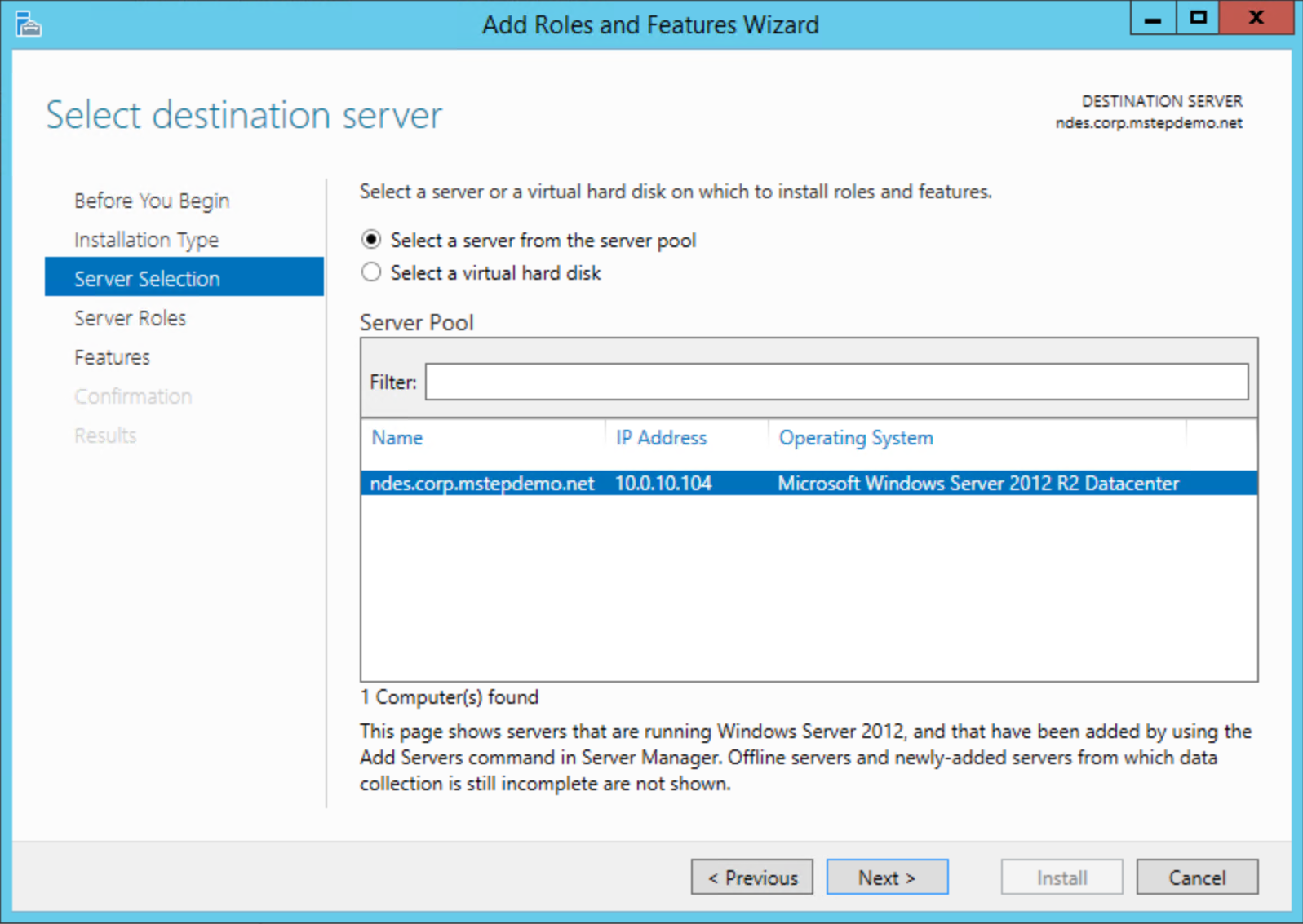

ネットワーク デバイス登録サービス ロールのインストール

発行元証明機関以外のコンピューターにネットワーク デバイス登録サービスの役割をインストールします。

Enterprise 管理同等の資格情報を使用して証明機関または管理ワークステーションにサインインします。

NDES サーバーでサーバー マネージャーを開く

[ 管理] を選択します。 [ ロールと機能の追加] を選択します

役割と機能の追加ウィザードの [作業を開始する前に] ページで、[次へ] を選択します。 [インストールの種類の選択] ページで、[ロール ベースまたは機能ベースのインストール] を選択します。 [次へ] を選択します。 [ サーバー プールからサーバーを選択する] を選択します。 [サーバー プール] の一覧からローカル サーバーを選択します。 [次へ] を選択します

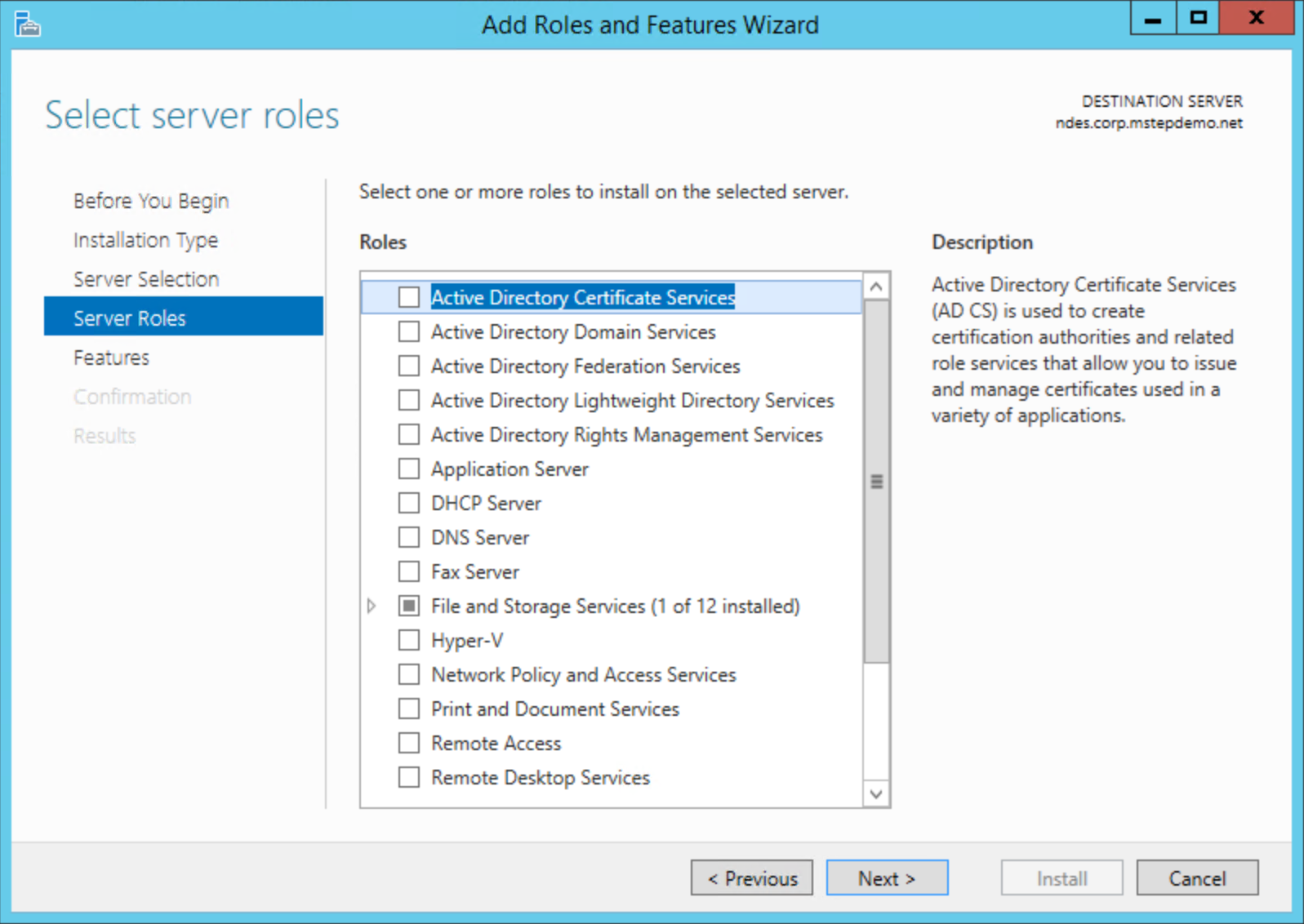

[サーバー ロールの選択] ページで、[ロール] の一覧から [Active Directory 証明書サービス] を選択します

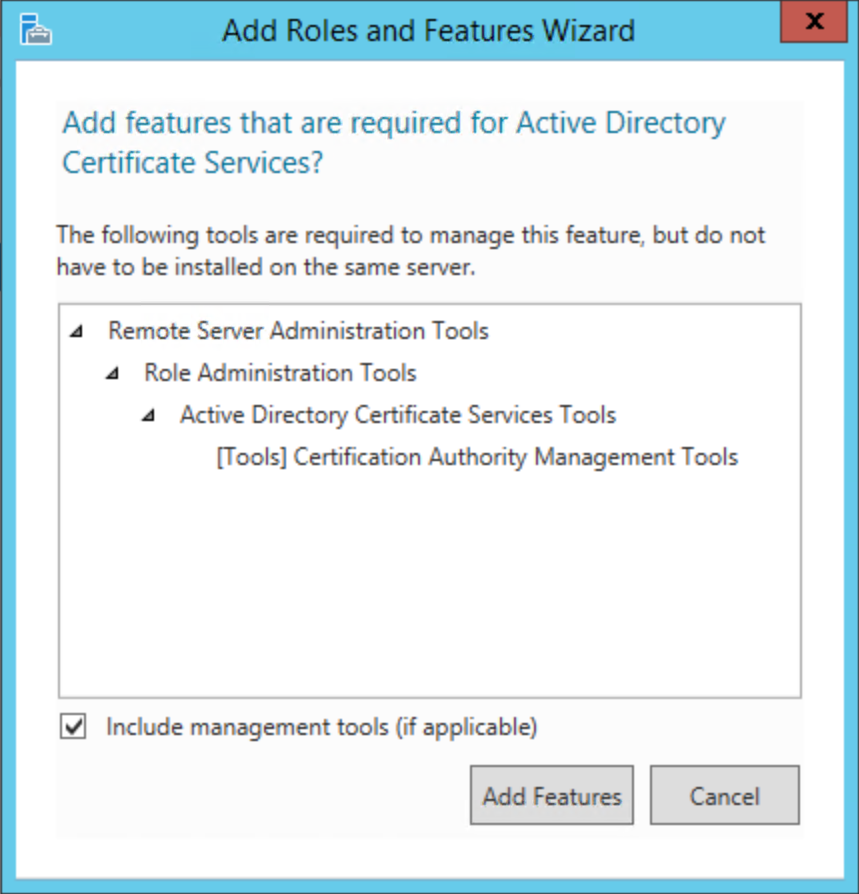

[役割と機能の追加ウィザード] ダイアログ ボックスで [機能の追加] を選択します。 [次へ] を選択します

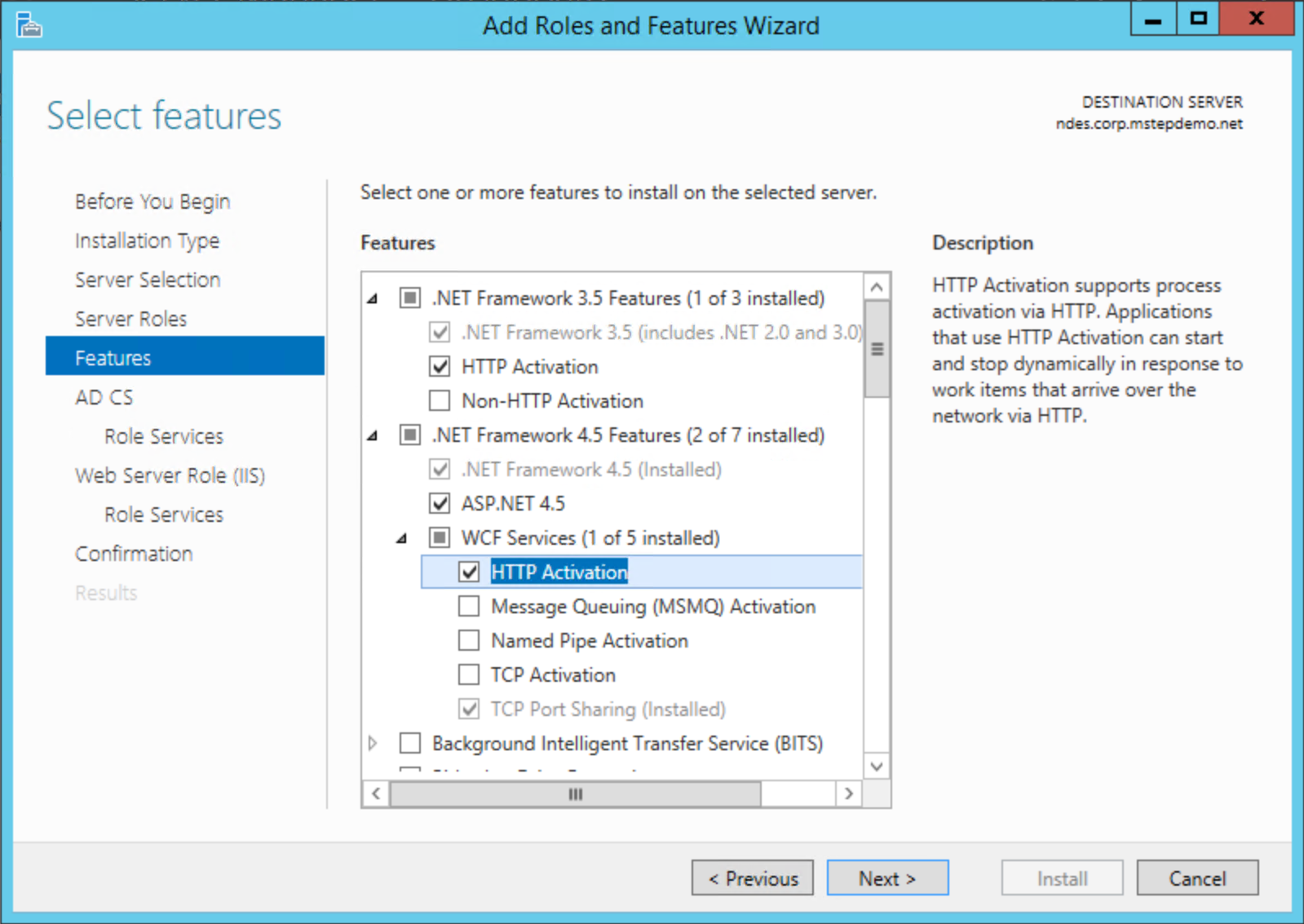

[機能] ページで、[.NET Framework 3.5 の機能] を展開します。 [HTTP アクティベーション] を選択します。 [役割と機能の追加ウィザード] ダイアログ ボックスで [機能の追加] を選択します。 [.NET Framework 4.5 の機能] を展開します。 [WCF サービス] を展開します。 [HTTP アクティベーション] を選択します。 [役割と機能の追加ウィザード] ダイアログ ボックスで [機能の追加] を選択します。 [次へ] を選択します

[ロール サービスの選択] ページで、[証明機関] チェック ボックスをオフにします。 [ネットワーク デバイス登録サービス] を選択します。 [役割と機能の追加ウィザード] ダイアログ ボックスで [機能の追加] を選択します。 [次へ] を選択します

[Web サーバー ロール (IIS)] ページで [次へ] を選択します

Web サービス ロールの [ロール サービスの選択] ページで、次の追加サービスがまだ選択されていない場合は選択し、[次へ] を選択します。

- Web Server > セキュリティ > 要求のフィルター処理

- Web Server > アプリケーション開発 > ASP.NET 3.5

- Web Server > アプリケーション開発 > ASP.NET 4.5

- 管理ツール > IIS 6 管理互換性 > IIS 6 メタベース互換性

- 管理ツール > IIS 6 管理互換性 > IIS 6 WMI 互換性

[ インストール] を選択します。 インストールが完了したら、次の手順に進みます。 [閉じる] をクリックしない

重要

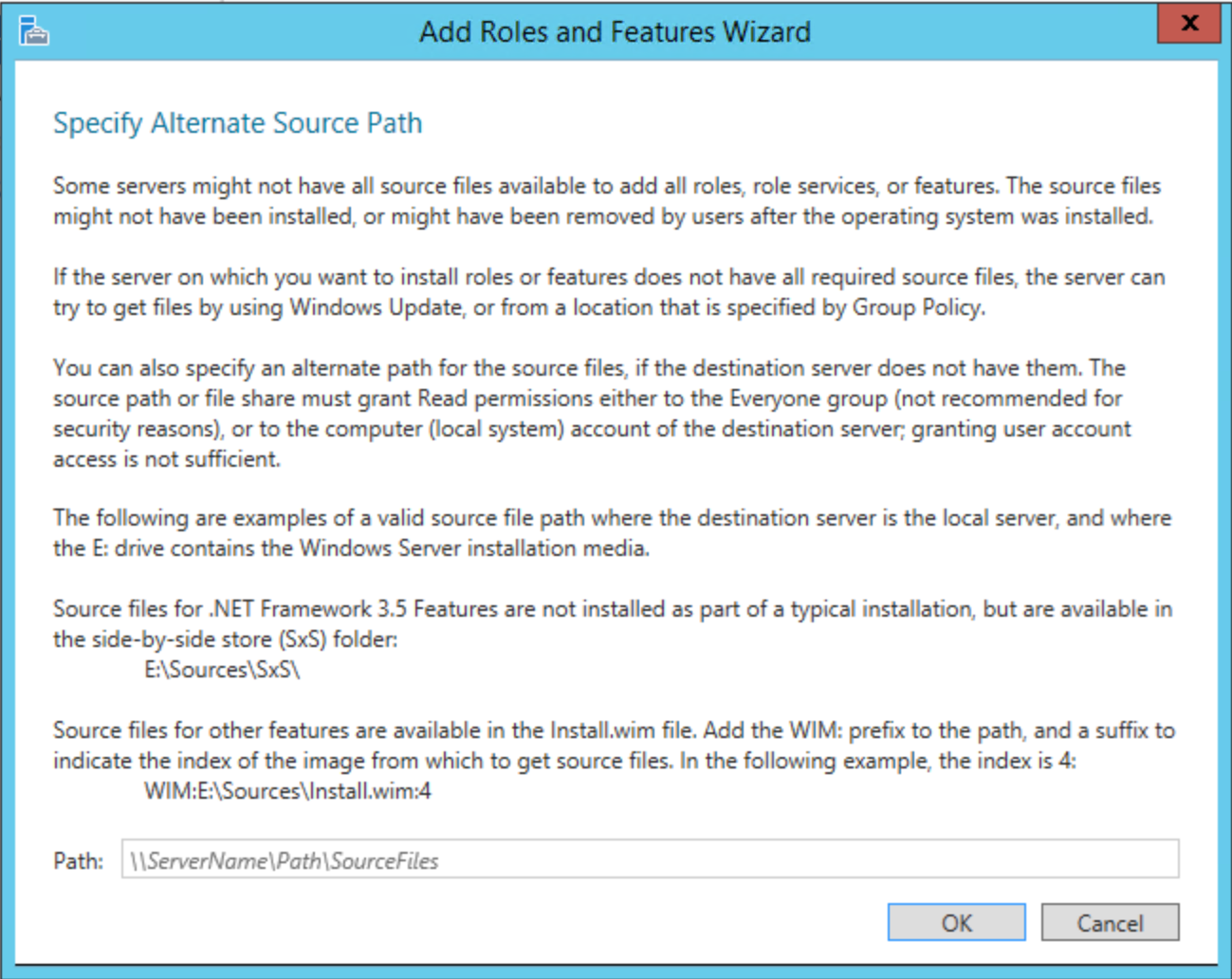

.NET Framework 3.5 は、一般的なインストールには含まれていません。 サーバーがインターネットに接続されている場合、インストールは Windows Update を使用してファイルの取得を試みます。 サーバーがインターネットに接続されていない場合は、<driveLetter>:\Sources\SxS\ などの代替ソース パスを指定する必要があります。

NDES サービス アカウントを構成する

このタスクでは、NDES サービス アカウントをローカルの IIS_USRS グループに追加します。 また、Kerberos の認証および委任のための NDES サービス アカウントも構成します。

NDES サービス アカウントを IIS_USRS グループに追加する

ローカル管理者に相当するアクセス権で、NDES サーバーにサインインします。

-

ローカル ユーザーを起動し、管理コンソールをグループする (

lusrmgr.msc) - ナビゲーション ウィンドウから [グループ] を選択します。 IIS_IUSRS グループをダブルクリックします

- [ IIS_IUSRSプロパティ ] ダイアログ ボックスで、[ 追加] を選択します。 「NDESSvc」または NDES サービス アカウントの名前を入力します。 [ 名前の確認] を選択して名前を確認し、[ OK] を選択します。 [ OK] を選択 してプロパティ ダイアログ ボックスを閉じます

- 管理コンソールを閉じます。

NDES サービス アカウントにサービス プリンシパル名を登録する

ドメイン管理者に相当するアクセス権で、NDES サーバーにサインインします。

管理者特権のコマンド プロンプトを開く

次のコマンドを入力して、サービス プリンシパル名を登録します

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]ここで、[FqdnOfNdesServer] は NDES サーバーの完全修飾ドメイン名であり、[DomainName\NdesServiceAccount] は、バックスラッシュ (\) で区切られたドメイン名と NDES サービス アカウント名です。 コマンドは次のようになります。

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

注

複数の NDES サーバーに同じサービス アカウントを使用している場合は、NDES サービスを実行する各 NDES サーバーに対して次のタスクを繰り返します。

委任のために NDES サービス アカウントを構成する

NDES サービスは、ユーザーに代わって証明書を登録します。 したがって、ユーザーに代わって実行できるアクションを制限する必要があります。 このことを委任によって行います。

ドメイン管理者に相当するアクセス権で、ドメイン コントローラーにサインインします。

[Active Directory ユーザーとコンピューター] を開きます

NDES サービス アカウント (NDESSvc) を見つけます。 [プロパティ] を右クリックして選択します。 [ 委任 ] タブを選択します。

![[NDES の委任] タブ。](images/aadjcert/ndessvcdelegationtab.png)

[このユーザーを指定されたサービスのみに委任する] を選択します

[任意の認証プロトコルを使用する] を選択します

[ 追加] を選択します

[ユーザー] または [コンピューター] を選択します。..参加済みデバイスにWindows Hello for Business認証証明書を発行するために使用する NDES サーバーの名前Microsoft Entra入力します。 [使用可能なサービス] 一覧から、[HOST] を選択します。 [ OK] を選択します

このサービス アカウントを使用して、NDES サーバーごとに手順 5 と 6 を繰り返します。 [ 追加] を選択します

[ユーザーまたはコンピューター]を選択します。..この NDES サービス アカウントが、参加しているデバイスにWindows Hello for Business認証証明書を発行するために使用する発行元証明機関Microsoft Entra名前を入力します。 [使用可能なサービス] 一覧から、[dcom] を選択します。 Ctrl キーを押しながら [ホスト] を選択します。 [ OK] を選択します

1 つ以上の NDES サーバーが証明書を要求する発行元証明機関ごとに手順 8 と 9 を繰り返します

[OK] を選択します。 Active Directory ユーザーとコンピューターを閉じる

NDES ロールと証明書テンプレートの構成

このタスクでは、NDES ロールと、NDES サーバーが発行する証明書テンプレートを構成します。

NDES ロールの構成

Enterprise 管理同等の資格情報を使用して証明機関または管理ワークステーションにサインインします。

注

最後の一連のタスクからサーバー マネージャーを閉じた場合は、サーバー マネージャーを起動し、黄色の感嘆符を示すアクション フラグをクリックします。

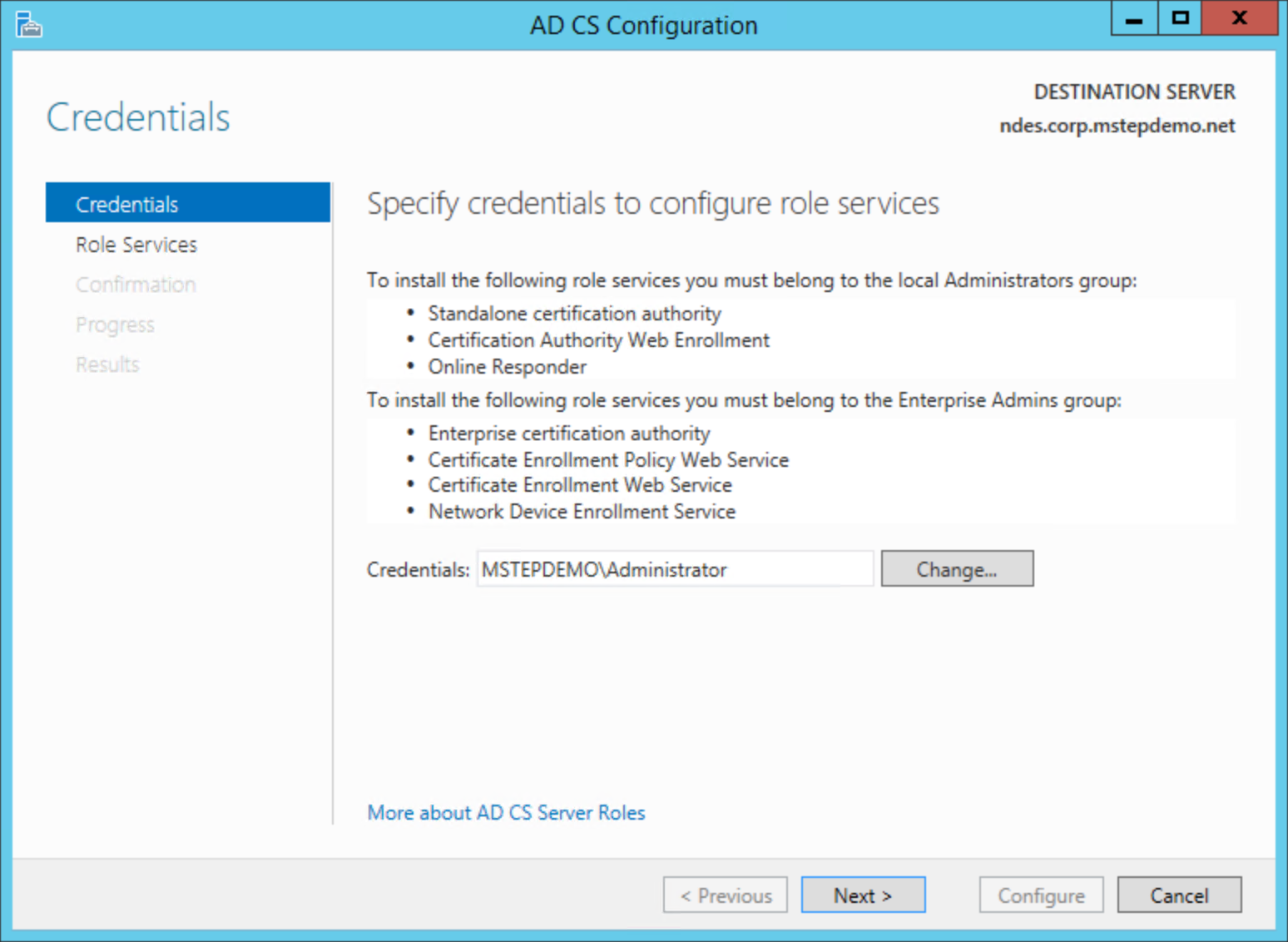

[移行先サーバーで Active Directory 証明書サービスを構成する] リンクを選択します

[資格情報] ページ で 、[ 次へ] を選択します。

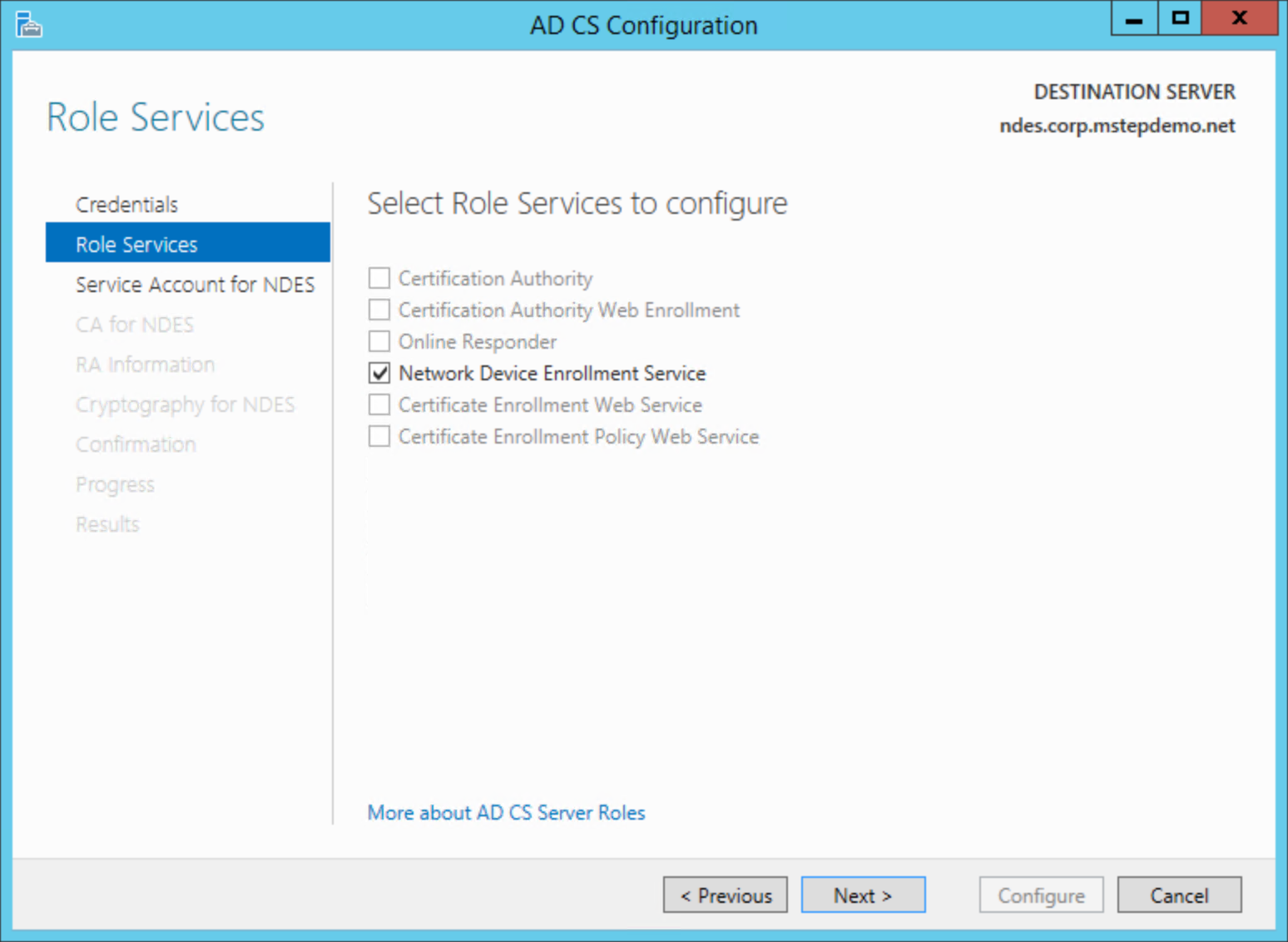

[ロール サービス] ページで、[ネットワーク デバイス登録サービス] を選択し、[次へ] を選択します。

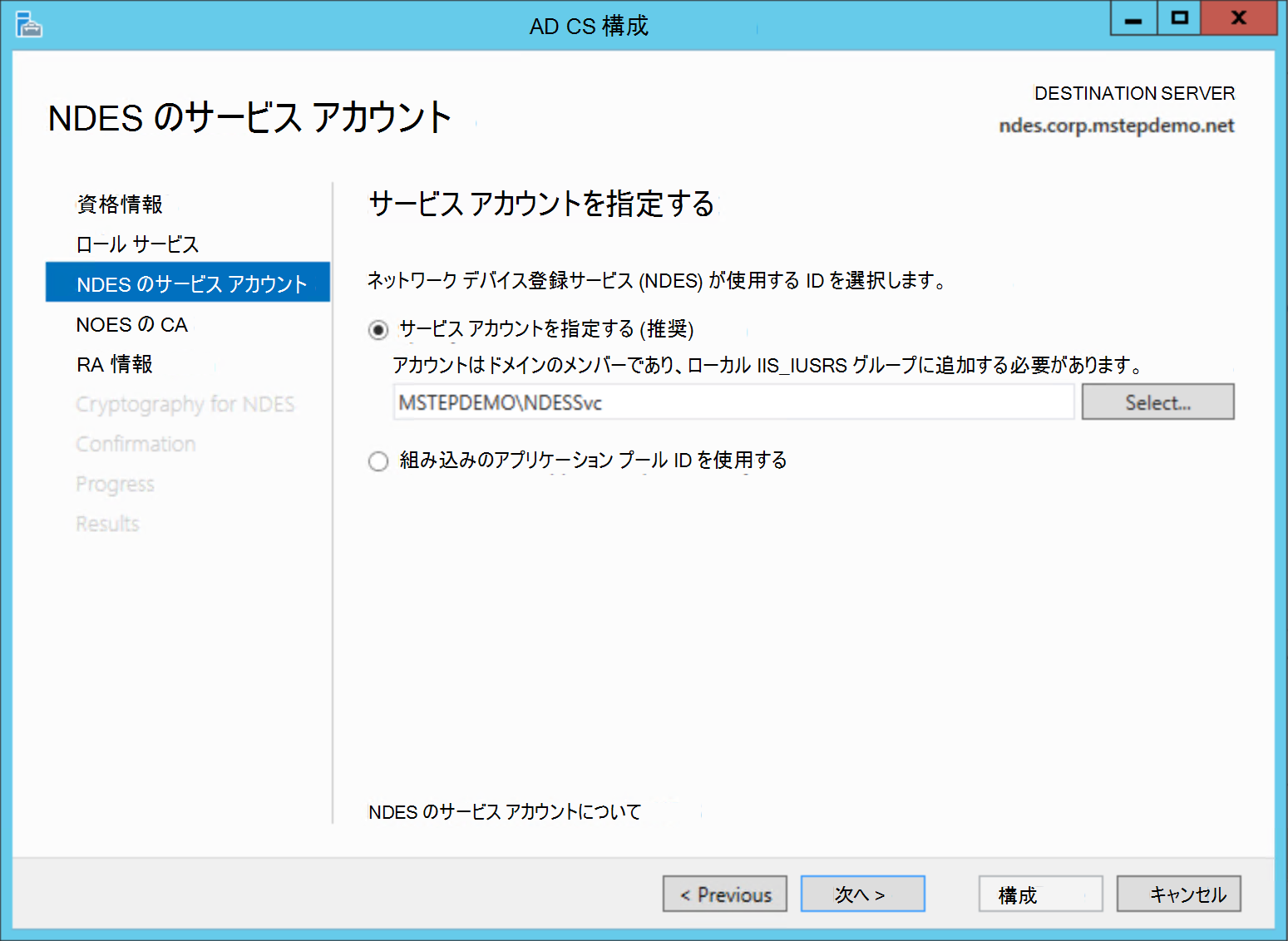

[NDES のサービス アカウント] ページで、[サービス アカウントを指定 (推奨)] を選択します。 [Select....]\(選択....\) を選択します。[Windows セキュリティ] ダイアログ ボックスに、NDES サービス アカウントのユーザー名とパスワードを入力します。 [次へ] を選択します

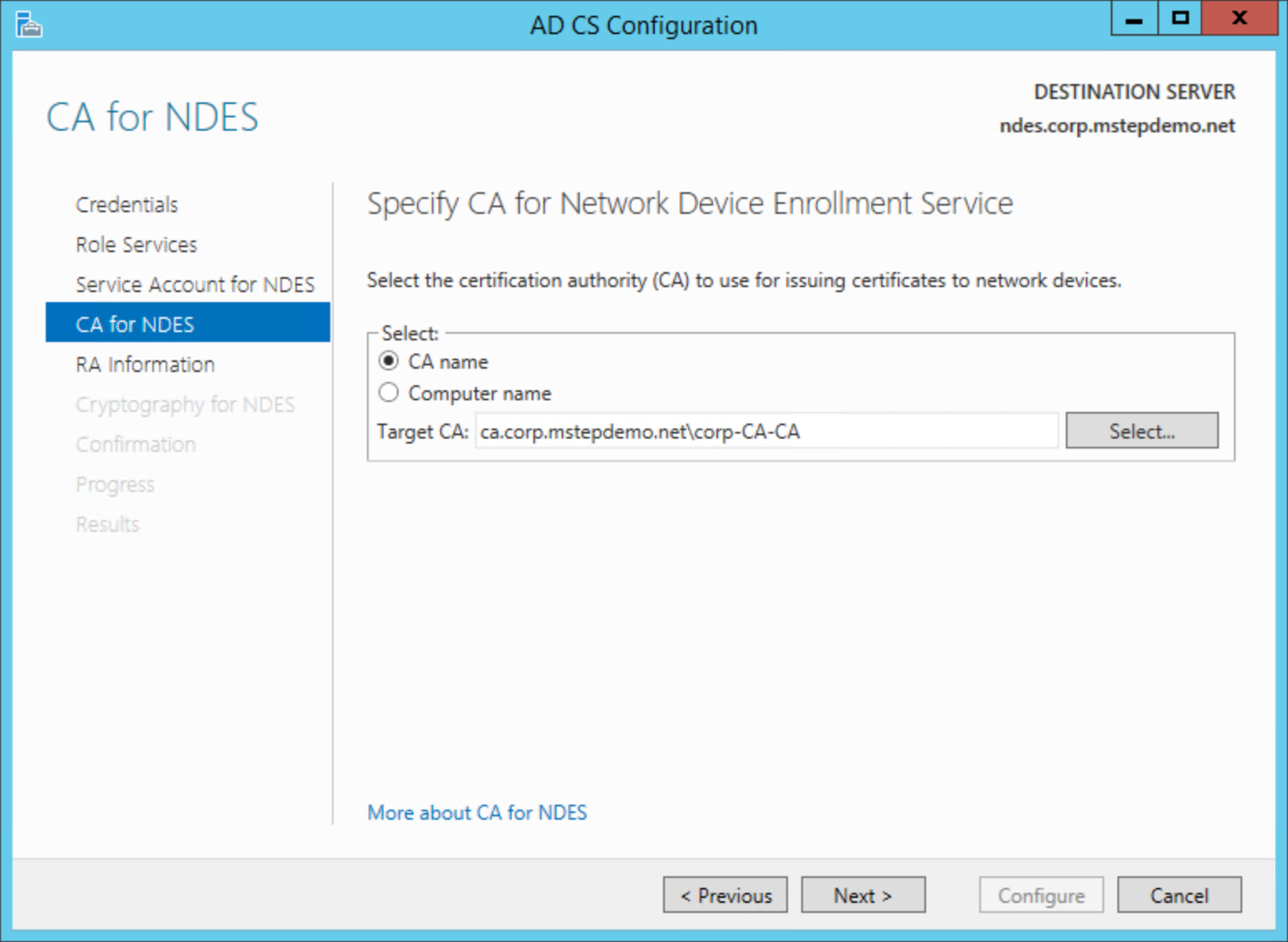

[NDES の CA] ページで、[CA 名] を選択します。 [ Select....]\(選択....\) を選択します。NDES サーバーが証明書を要求する発行元証明機関を選択します。 [次へ] を選択します

RA 情報で、[次へ] を選択します

[NDES の暗号化] ページで、[次へ] を選択します。

[確認] ページを確認します。 [ 構成] を選択します

構成の完了後に [ 閉じる] を選択します

NDES で証明書テンプレートを構成する

1 つの NDES サーバーで最大 3 つの証明書テンプレートを要求できます。 NDES サーバーは、Microsoft Intune の SCEP 証明書プロファイルで割り当てられている受信証明書要求に基づいて発行する証明書を決定します。 Microsoft Intune の SCEP 証明書プロファイルには 3 つの値があります。

- デジタル署名

- キーの暗号化

- キーの暗号化、デジタル署名

各値は、NDES サーバー内のレジストリ値の名前にマップされます。 NDES サーバーは、指定された受信 SCEP 値を対応する証明書テンプレートに変換します。 次の表に、NDES 証明書テンプレートのレジストリ値の名前の SCEP プロファイル値を示します。

| SCEP プロファイル キーの使用法 | NDES レジストリ値の名前 |

|---|---|

| デジタル署名 | SignatureTemplate |

| キーの暗号化 | EncryptionTemplate |

| キーの暗号化 デジタル署名 |

GeneralPurposeTemplate |

構成を直感的に保つために、証明書要求とレジストリ値の名前を一致させることが理想的です (暗号化証明書は暗号化テンプレートを使用し、署名証明書は署名テンプレートを使用します)。 この直感的な設計の結果、NDES サーバーの指数関数的な増加が見込めます。 企業全体で 9 つの固有の署名証明書を発行する必要がある組織があるとします。

必要に応じて、NDES インフラストラクチャを最大限に活用するため、暗号化レジストリ値の名前で署名証明書を構成するか、署名レジストリ値で暗号化証明書を構成できます。 この直感的でない設計では、実際の目的に関係なく、SCEP 証明書プロファイルが正しい証明書を登録するように構成されていることを確認するため、構成の最新かつ正確な説明書が必要です。 各組織では、構成と管理のしやすさと、追加の NDES インフラストラクチャとそれに伴う管理オーバーヘッドとのバランスを取る必要があります。

ローカル管理者と同等の資格情報を使用して、NDES サーバーにサインインします。

管理者特権のコマンド プロンプトを開く

上の表を使用して、参加しているデバイスの認証証明書Windows Hello for Business要求するために使用するレジストリ値の名前Microsoft Entra決定します

次のコマンドを入力します。

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]registryValueName は上記の表の 3 つの値名の 1 つであり、certificateTemplateName は、Windows Hello for Business Microsoft Entra参加済みデバイス用に作成した証明書テンプレートの名前です。 例:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d ENTRAJOINEDWHFBAuthenticationコマンドが既存の値を上書きするアクセス許可を求める場合は、「 Y 」と入力します

コマンド プロンプトを閉じます。

重要

証明書テンプレートの名前を使用します。表示名ではありません。 証明書テンプレート名にスペースは含まれません。 証明書の名前を表示するには、[証明書テンプレート] 管理コンソール (certtmpl.msc) で、証明書テンプレートのプロパティの [全般] タブを確認します。

内部 NDES URL の Web アプリケーション プロキシを作成します。

Microsoft Entra参加済みデバイスの証明書の登録は、インターネット経由で行われます。 その結果、内部 NDES URL に外部からアクセスできる必要があります。 Microsoft Entra アプリケーション プロキシを使用して、これを簡単かつ安全に行うことができます。 Microsoft Entra アプリケーション プロキシは、ネットワーク デバイス登録サービスなど、オンプレミスでホストされている Web アプリケーションにシングル サインオンとセキュリティで保護されたリモート アクセスを提供します。

Microsoft Intune SCEP 証明書プロファイルが複数の外部 NDES URL を使用するよう構成することが理想的です。 これにより、Microsoft Intune が同じ構成の NDES サーバーへの証明書要求をラウンドロビンで負荷分散できます (各 NDES サーバーは、約 300 の同時要求に対応できます)。 Microsoft Intuneは、これらの要求をアプリケーション プロキシMicrosoft Entraに送信します。

Microsoft Entra アプリケーション プロキシは、軽量のアプリケーション プロキシ コネクタ エージェントによって処理されます。 詳細については、「アプリケーション プロキシとは」を参照してください。 これらのエージェントは、オンプレミスのドメイン参加済みデバイスにインストールされ、認証されたセキュリティで保護された Azure への送信接続を確立し、Microsoft Entra アプリケーション プロキシからの要求の処理を待機します。 Microsoft Entra IDでコネクタ グループを作成して、特定のコネクタをサービス固有のアプリケーションに割り当てることができます。

コネクタ グループは、割り当てられたコネクタ グループ内のコネクタにMicrosoft Entraアプリケーション プロキシ要求を自動的にラウンド ロビンして負荷分散します。 これにより、Windows Hello for Business証明書要求には、登録要求を満たすために排他的に使用できる複数の専用Microsoft Entra アプリケーション プロキシ コネクタが確保されます。 NDES サーバーとコネクタの負荷分散は、ユーザーが Windows Hello for Business の証明書を適切なタイミングで登録するようにします。

アプリケーション プロキシ コネクタ エージェントのダウンロードとインストール

ドメイン ユーザーに相当するアクセス権で、ワークステーションにサインインします。

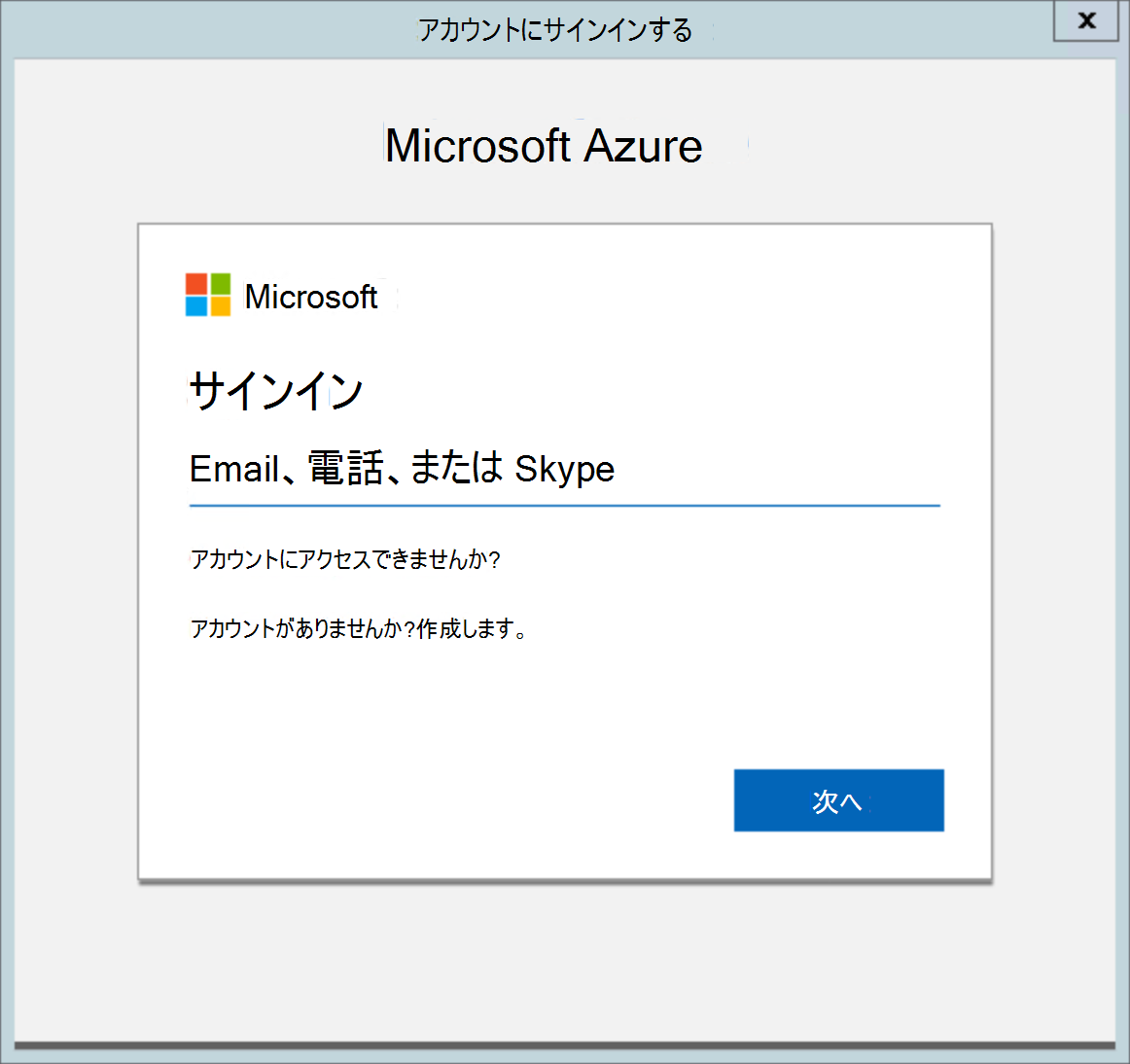

- 少なくともアプリケーション管理者としてMicrosoft Entra 管理センターにアクセスする

- [すべてのサービス] を選択します。 「Microsoft Entra ID」と入力して、サービスの一覧をフィルター処理します。 [サービス] で、[Microsoft Entra ID] を選択します

- [管理] で、[アプリケーション プロキシ] を選択します

- [ コネクタ サービスのダウンロード] を選択します。 [同意 条件] & [ダウンロード] を選択します。 プロキシ コネクタAzure アプリケーションドメイン上の他のユーザーがアクセスできる場所にファイル (AADApplicationProxyConnectorInstaller.exe) を保存

-

ドメイン ユーザーと同等のアクセス権を持つコネクタを実行するコンピューターにサインインする

重要

NDES アプリケーション プロキシごとに、少なくとも 2 つのMicrosoft Entra ID プロキシ コネクタをインストールします。 organization全体Microsoft Entraアプリケーション プロキシ コネクタを戦略的に配置して、最大限の可用性を確保します。 コネクタを実行しているデバイスは、Azure とオンプレミスの NDES サーバーと通信できる必要があります

- AADApplicationProxyConnectorInstaller.exe を開始する

- ライセンス条項を読み、[ライセンス条項に同意する] を選択します。

[インストールAzure アプリケーション

![プロキシ コネクタ: ライセンス条項] を選択します](images/aadjcert/azureappproxyconnectorinstall-01.png)

- 少なくともアプリケーション管理者としてサインイン

- インストールが完了したら、 送信プロキシ サーバーに関する情報を読みます。

[閉じる

![Azure アプリケーションプロキシ コネクタ: 読み取り]](images/aadjcert/azureappproxyconnectorinstall-03.png) を選択します

を選択します - 証明書の展開にMicrosoft Entra アプリケーション プロキシ コネクタを実行するデバイスごとに手順 5 ~ 10 を繰り返Windows Hello for Business

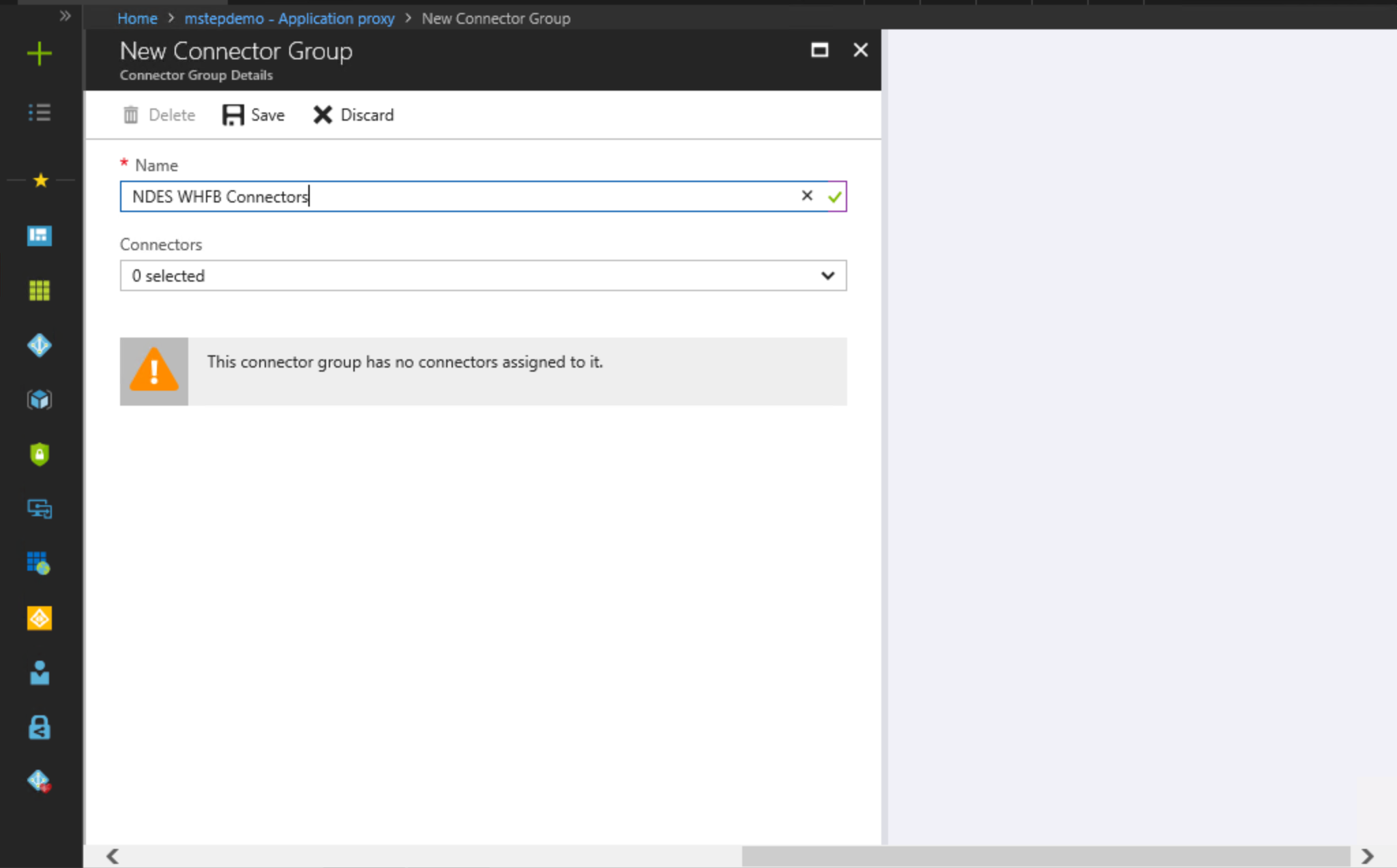

コネクタ グループを作成する

ドメイン ユーザーに相当するアクセス権で、ワークステーションにサインインします。

少なくともアプリケーション管理者としてMicrosoft Entra 管理センターにアクセスする

[すべてのサービス] を選択します。 「Microsoft Entra ID」と入力して、サービスの一覧をフィルター処理します。 [サービス] で、[Microsoft Entra ID] を選択します

[ 管理] で、[ アプリケーション プロキシ] を選択します。

[ 新しいコネクタ グループ] を選択します。 [名前] に「NDES WHFB コネクタ」と入力します。

[コネクタ] ボックスの一覧で、証明書の登録要求Windows Hello for Businessサービスを提供する各コネクタ エージェントを選択します

[保存] を選びます。

Azure アプリケーション プロキシを作成する

ドメイン ユーザーに相当するアクセス権で、ワークステーションにサインインします。

少なくともアプリケーション管理者としてMicrosoft Entra 管理センターにアクセスする

[すべてのサービス] を選択します。 「Microsoft Entra ID」と入力して、サービスの一覧をフィルター処理します。 [サービス] で、[Microsoft Entra ID] を選択します

[管理] で、[アプリケーション プロキシ] を選択します

[ アプリの構成] を選択します

[名前] の横の [基本設定] で、「WHFB NDES 01」と入力します。 このMicrosoft Entraアプリケーション プロキシ設定をオンプレミスの NDES サーバーに関連付ける名前を選択します。 2 つの NDES サーバーが同じ内部 URL を共有できないため、各 NDES サーバーには独自のMicrosoft Entra アプリケーション プロキシが必要です

[内部 URL] の横に、このMicrosoft Entra アプリケーション プロキシに関連付けられている NDES サーバーの内部完全修飾 DNS 名を入力します。 例:

https://ndes.corp.mstepdemo.net。 NDES サーバーのプライマリ ホスト名 (AD コンピューター アカウント名) と一致し、URL の先頭に https を付ける必要があります。[内部 URL] で、最初の一覧から [https://] を選択します。 https:// の横にあるテキスト ボックスに、Microsoft Entra アプリケーション プロキシの外部ホスト名として使用するホスト名を入力します。 入力したホスト名の横にある一覧で、Microsoft Entra アプリケーション プロキシに外部で使用する DNS サフィックスを選択します。 既定の -[tenantName].msapproxy.net を使用することをお勧めします。ここで、[tenantName] は現在のMicrosoft Entraテナント名 (-mstephendemo.msappproxy.net) です。

[認証前] の一覧から [パススルー] を選択します

[コネクタ グループ] の一覧から [NDES WHFB コネクタ] を選択します

[追加設定] で、[バックエンド アプリケーションのタイムアウト] から [既定] を選択します。 [翻訳 URL の入力] セクションで、[ヘッダー] の横にある [はい] を選択し、[アプリケーション本文] の横にある [いいえ] を選択します。

[ 追加] を選択します

Azure portal からサインアウトします。

重要

内部 URL と外部 URL を書き留めてください。 この情報は、NDES Intune 認証証明書を登録するときに必要です。

NDES Intune 認証証明書を登録する

このタスクでは、Intune コネクタと NDES サーバーで使用されるクライアント認証証明書とサーバー認証証明書を登録します。

ローカル管理者に相当するアクセス権で、NDES サーバーにサインインします。

ローカル コンピューター 証明書マネージャー (certlm.msc) を起動する

ナビゲーション ウィンドウで [個人用 ] ノードを展開します

[個人] を右クリックします。 すべてのタスクを選択し、新しい証明書を要求する

[開始する前に] ページで [次へ] を選択します

[証明書登録ポリシーの選択] ページで [次へ] を選択します

[証明書の要求] ページで、[NDES-Intune 認証チェック] ボックスを選択します

[この証明書の登録に必要な詳細情報] を選択します。ここをクリックして設定リンクを構成する

![[証明書のプロパティのサブジェクト] タブの例 - 上記のリンクをクリックするとこの画面が表示されます。](images/aadjcert/ndes-tls-cert-enroll-subjectnamewithexternalname.png)

[サブジェクト名] で、[種類] ボックスから [共通名] を選択します。 前のタスクで使用した内部 URL を入力し (https:// を使用しない場合は ndes.corp.mstepdemo.net など)、[追加] を選択します

[別名] で、[種類] 一覧から [DNS] を選択します。 前のタスクで使用した内部 URL を入力ます (https:// は入力しません。例: ndes.corp.mstepdemo.net)。 [追加] をクリックします。 前のタスクで使用した外部 URL を入力ます (https:// は入力しません。例: ndes-mstephendemo.msappproxy.net)。 [追加] をクリックします。 完了したら [OK] を選択します

[登録] を選択します

参加済みデバイスのWindows Hello for Business認証証明書を要求するために使用されるすべての NDES サーバーに対して、これらの手順Microsoft Entra繰り返します

Web サーバーの役割を構成する

このタスクでは、サーバー認証証明書を使用するように NDES サーバー上の Web サーバーの役割を構成します。

ローカル管理者に相当するアクセス権で、NDES サーバーにサインインします。

管理ツールからインターネット インフォメーション サービス (IIS) マネージャーを起動する

NDES サーバーの名前を持つノードを展開します。 [サイト] を展開し、[既定の Web サイト] を選択します

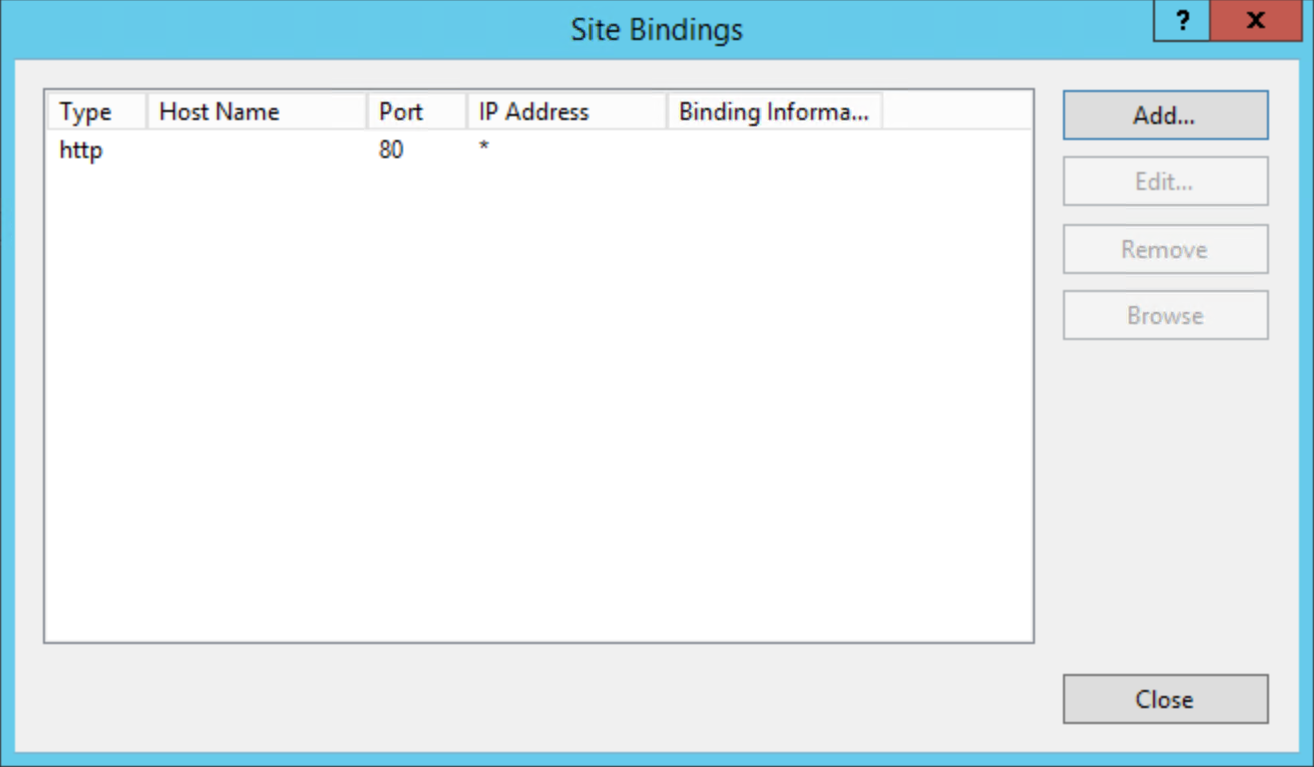

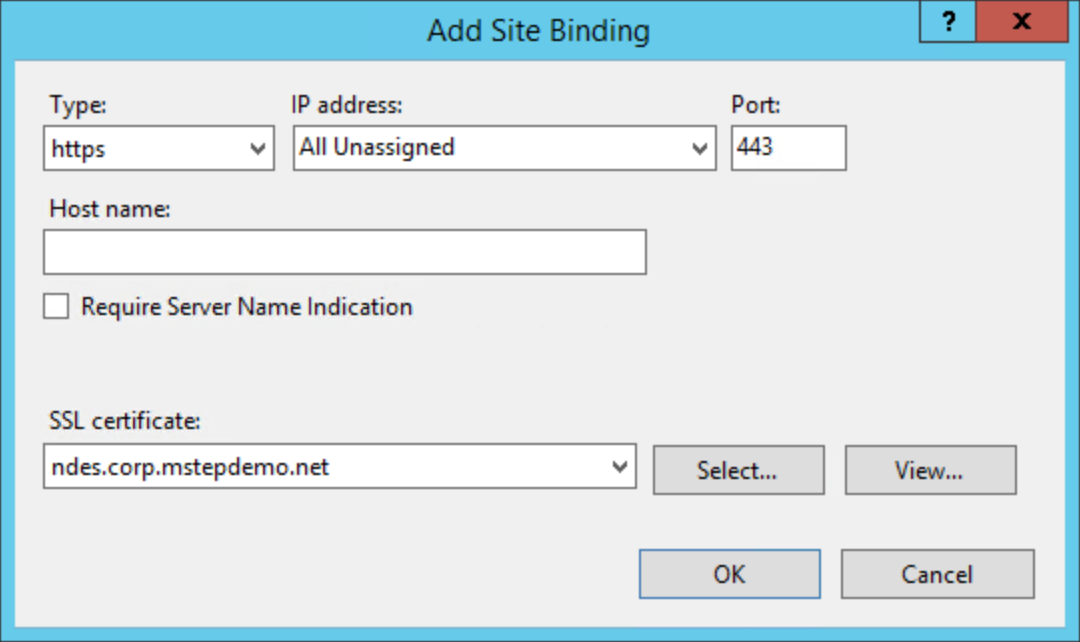

[アクション] で [バインド...]を選択します。 [追加] をクリックします。

[種類] から [https] を選択します。 [ポート] の値が 443 であることを確認します

[SSL 証明書] 一覧で、以前に登録した証明書を選択します。 [ OK] を選択します

[サイト バインド] 一覧から [http] を選択します。 [ 削除] を選択します

[サイト バインド] ダイアログ ボックスで [閉じる] を選択します

インターネット インフォメーション サービス (IIS) マネージャーを閉じる

構成を確認する

このタスクでは、NDES サーバーの TLS 構成を確認します。

ローカル管理者に相当するアクセス権で、NDES サーバーにサインインします。

Internet Explorer セキュリティ強化の構成を無効にする

- [サーバー マネージャー] を開きます。 ナビゲーション ウィンドウから [ローカル サーバー ] を選択します

- [プロパティ] セクションの[IE 拡張セキュリティ構成] の横にある [オン] を選択します。

- [Internet Explorer セキュリティ強化の構成] ダイアログの [管理者] で、[オフ] を選択します。 [ OK] を選択します

- サーバー マネージャーを閉じる

NDES Web サーバーをテストする

インターネット エクスプローラーを開く

ナビゲーション バーで、次のように入力します。

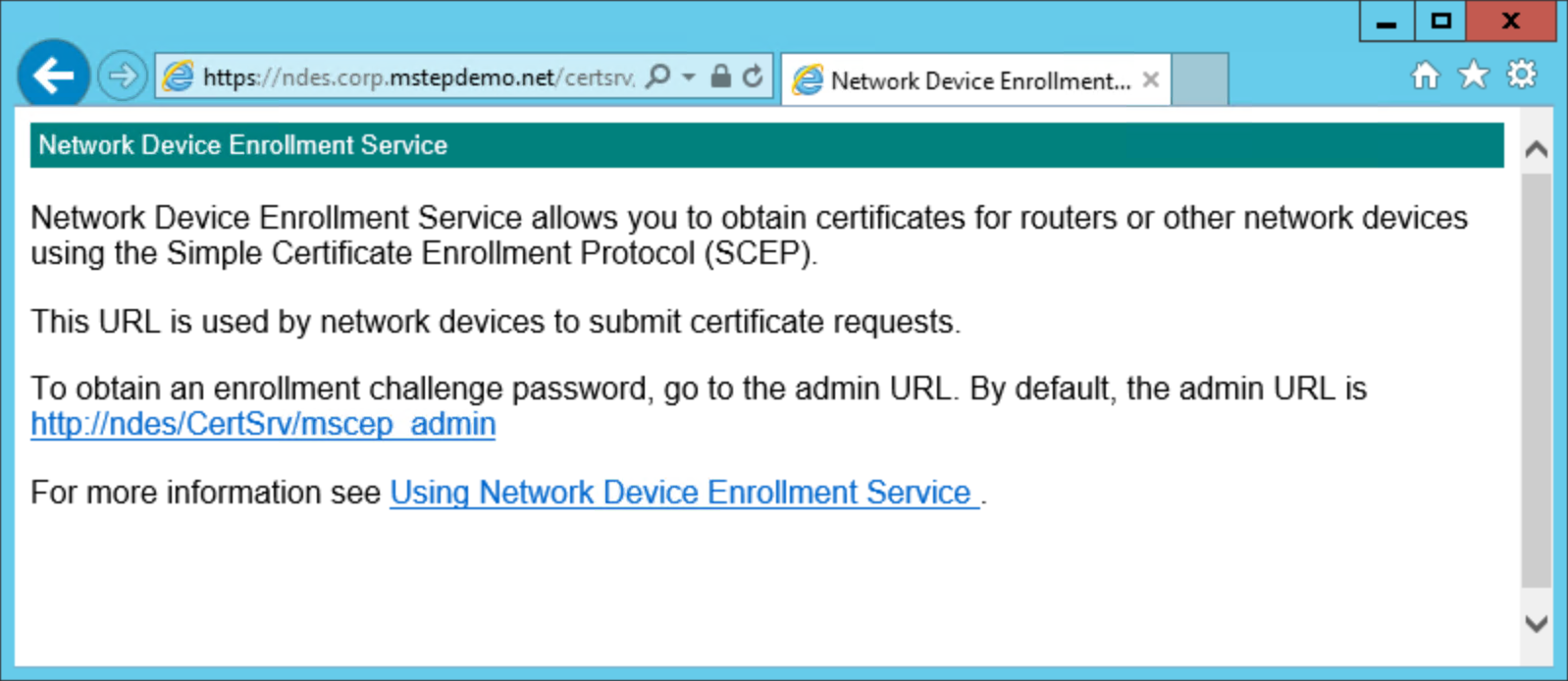

https://[fqdnHostName]/certsrv/mscep/mscep.dllここで、[fqdnHostName] は NDES サーバーの完全修飾内部 DNS ホスト名です。

次のような Web ページが Web ブラウザーに表示されます。 同様のページが表示されない場合、または 503 サービスが使用できない というメッセージが表示される場合は、NDES サービス アカウントに適切なユーザー権限があることを確認してください。 NetworkDeviceEnrollmentService ソースを使用して、アプリケーション イベント ログでイベントを確認することもできます。

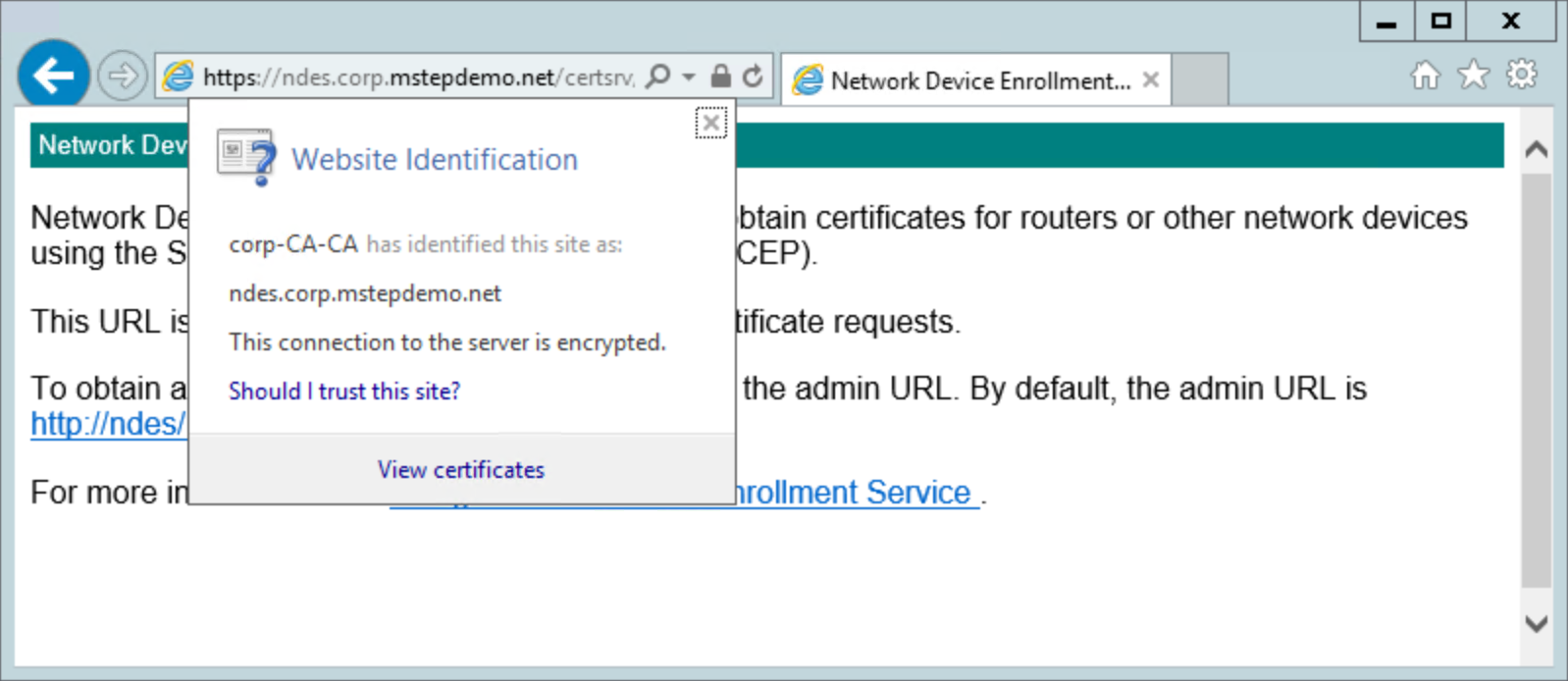

Web サイトがサーバー認証証明書を使用していることを確認します。

ネットワーク デバイス登録サービスを Microsoft Intune と連動するように構成する

ネットワーク デバイス登録サービスが正常に構成されました。 次に、Intune 証明書コネクタを使用するために構成を変更する必要があります。 このタスクでは、NDES サーバーと http.sys を有効にして長い URL を処理します。

- 長い URL を処理するために NDES を構成する

長い URL を処理するために NDES と HTTP を構成する

ローカル管理者に相当するアクセス権で、NDES サーバーにサインインします。

既定の Web サイトを構成する

管理ツールからインターネット インフォメーション サービス (IIS) マネージャーを起動する

NDES サーバーの名前を持つノードを展開します。 [サイト] を展開し、[既定の Web サイト] を選択します

コンテンツ ウィンドウで、[要求フィルター] をダブルクリックします。 操作ウィンドウで [ 機能設定の編集]を 選択します。

[ リストに記載されていないファイル名拡張子を許可する] を選択します

[リストに記載されていない動詞を許可する] を選択します

[ 高ビット文字を許可する] を選択します

最大許容コンテンツ長 (バイト) に「30000000」と入力します。

最大 URL 長 (バイト) に「65534」と入力します。

最大クエリ文字列 (バイト) に「65534」と入力します。

[OK] を選択します。 インターネット インフォメーション サービス (IIS) マネージャーを閉じる

HTTP.SYS のパラメーターを構成する

管理者特権のコマンド プロンプトを開く

次のコマンドを実行します。

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534NDES サーバーを再起動する

Intune 証明書コネクタのダウンロード、インストールおよび構成

Intune 証明書コネクタ アプリケーションを使用すると、Microsoft Intune は、Microsoft Intune によって管理されるデバイス上のユーザーに対してオンプレミス PKI を使用して証明書を登録できます。

Intune 証明書コネクタをダウンロード、インストール、および構成する方法については、「Microsoft Intune 用の証明書コネクタをインストールする」を参照してください。

証明書の失効のために NDES コネクタを構成する (省略可能)

必要に応じて (必須ではありません)、デバイスがワイプまたは登録解除されるか、証明書プロファイルが対象ユーザーのスコープ外になった場合 (ユーザーが削除されたか、プロファイルが削除された場合)、証明書失効用の Intune コネクタを構成できます。 Microsoft Active Directory 証明機関から発行された証明書に対して証明書自動失効を有効にするには、コネクタの構成中に証明書失効オプションを選択する必要があります。 さらに、失効させるには NDES サービス アカウントを有効にする必要があります。

ドメイン管理者と同等のアクセス権を持つ NDES コネクタによって使用される証明機関にサインインする

証明機関の管理コンソールを開始する

ナビゲーション ウィンドウで、証明機関の名前を右クリックし、[プロパティ] を選択します。

[セキュリティ] タブを選択し、[追加] を選択します。 [選択するオブジェクト名の入力] ボックスに 「NDESSvc」(または NDES サービス アカウントに指定した名前) と入力します。 [名前の確認] を選択し、[OK] を選択します。 [グループ名またはユーザー名] 一覧から NDES サービス アカウントを選択します。 [証明書の発行と管理] アクセス許可の [許可] を選択します。 [ OK] を選択します

[証明機関] を閉じます。

Simple Certificate Enrollment Protocol (SCEP) 証明書プロファイルを作成して割り当てる

ENTRA JOINED WHFB 証明書ユーザー グループを作成する

ドメイン ユーザーに相当するアクセス権で、ワークステーションにサインインします。

少なくともアプリケーション管理者としてMicrosoft Entra 管理センターにアクセスする

[すべてのサービス] を選択します。 「Microsoft Entra ID」と入力して、サービスの一覧をフィルター処理します。 [サービス] で、[Microsoft Entra ID] を選択します

[グループ] を選択します。 [新しいグループ] を選択します

[グループの種類] の一覧から [セキュリティ] を選択します

[グループ名] に、グループの名前を入力します。 たとえば、 ENTRA JOINED WHFB 証明書ユーザー

該当する場合は、 グループの説明を入力します

[メンバーシップの種類] の一覧から [ 割り当て済み]を選択 します

[ メンバー] を選択します。 [ メンバーの選択 ] ウィンドウを使用して、このグループにメンバーを追加します。 完了したら、[選択] を選択 します

[作成] を選択します。

SCEP 証明書プロファイルを作成する

ドメイン ユーザーに相当するアクセス権で、ワークステーションにサインインします。

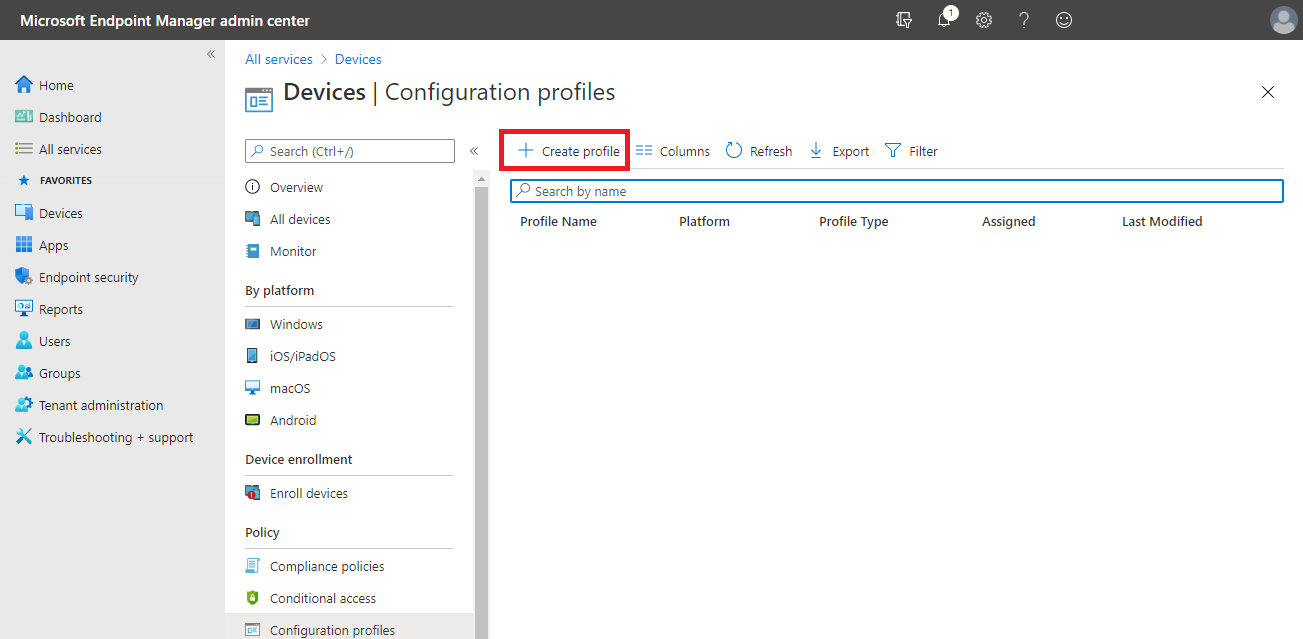

- Microsoft Intune管理センターにサインインする

- [デバイス] を選択し、[構成プロファイル] を選択します

-

[プロファイルの作成] を選択します。

- [プラットフォーム] ボックスの一覧から [Windows 10 以降] を選択します

- [プロファイル] の一覧から [SCEP 証明書] を選択し、[作成] を選択します。

- SCEP 証明書ウィザードが開きます。 [名前] の横に「WHFB 証明書の登録」と入力します。

- [説明] の横に、環境にわかりやすい説明を入力し、[次へ] を選択します。

- 証明書の種類として [ユーザー] を選択します

- 組織に合わせて [証明書の有効期間] を構成します。

重要

証明書の有効性を構成するには、Microsoft Intuneを許可するように証明機関を構成する必要があります

- キー ストレージ プロバイダー (KSP) の一覧から [Windows Hello for Businessに登録する] を選択し、それ以外の場合は失敗 (Windows 10以降) を選択します

-

[サブジェクト名の形式] の横に「CN={{OnPrem_Distinguished_Name}}」と入力して、オンプレミスの識別名を発行された証明書のサブジェクトにします。

注

識別名にプラス記号 ("+")、コンマ (",")、セミコロン (";")、等号 ("=") などの特殊文字が含まれている場合は、角かっこで囲まれた名前を引用符で囲む必要があります:

CN="{{OnPrem_Distinguished_Name}}"。識別名の長さが 64 文字を超える場合は、証明機関での名前の長さの適用を無効にする必要があります。

- [サブジェクト代替名] パラメーターとして [ユーザー プリンシパル名 (UPN)] を指定します。 その値を {{UserPrincipalName}} に設定します

- レジストリで ENTRA JOINED WHFB 認証 証明書テンプレートを構成する方法については、「NDES で証明書テンプレートを構成する」タスクを参照してください。 [キー使用法] 一覧から、レジストリで構成済みの NDES テンプレートにマップするキー使用法の適切な組み合わせを選択します。 この例では、 ENTRA JOINED WHFB 認証 証明書テンプレートが SignatureTemplate レジストリ値名に追加されました。 そのレジストリ値名にマップされる 主な使用法 は Digital Signature です

- 発行元証明機関のルート証明書と一致する、以前に構成された 信頼済み証明書 プロファイルを、プロファイルのルート証明書として選択します

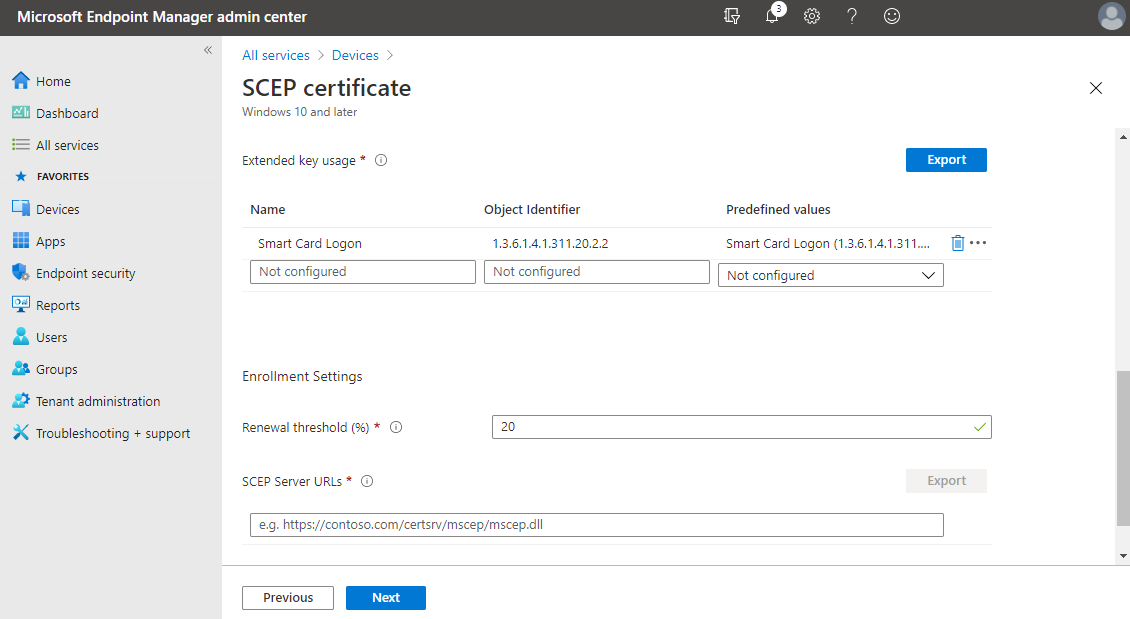

- [拡張キー使用法] で、[名前] に「スマート カード ログオン」と入力します。 [オブジェクト識別子] に「1.3.6.1.4.1.311.20.2.2」と入力します。 [ 追加] を選択します

-

[更新しきい値] の横にパーセンテージ (パーセント記号を除く) を入力して、証明書が更新を試みるタイミングを決定します。 推奨される値は 、20

- [SCEP サーバー URL] に、構成したMicrosoft Entra アプリケーション プロキシの完全修飾外部名を入力します。 名前に「/certsrv/mscep/mscep.dll」と追加します。 例:

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll。 [追加] をクリックします。 証明書を発行するように構成した追加の NDES Microsoft Entraアプリケーション プロキシごとに、この手順Windows Hello for Business繰り返します。 MICROSOFT INTUNE SCEP 証明書プロファイルに記載されている URL 間で要求をラウンド ロビン負荷分散する - [次へ] を選択します

- [次へ] を数回選択して、ウィザードのスコープ タグ、割り当て、適用規則の手順をスキップし、[作成] を選択します。

WHFB の証明書の登録証明書プロファイルにグループを割り当てる

ドメイン ユーザーに相当するアクセス権で、ワークステーションにサインインします。

- Microsoft Intune管理センターにサインインする

- [デバイス] を選択し、[構成プロファイル] を選択します

- WHFB 証明書の登録を選択する

- [プロパティ] を選択し、[割り当て] セクションの横にある [編集] を選択します。

-

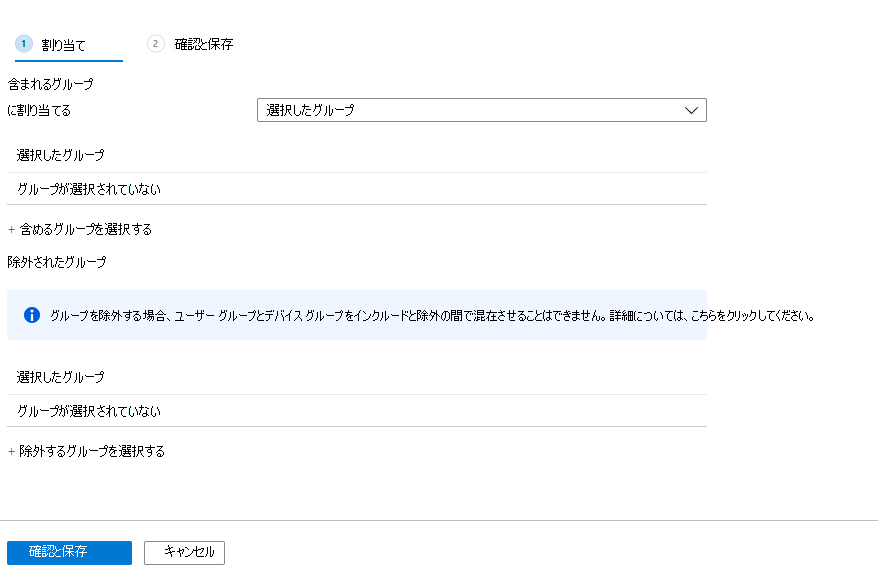

[割り当て] ウィンドウで、[割り当て先] 一覧から [選択したグループ] を選択します。 [ 含めるグループの選択] を選択します。

- [ ENTRA JOINED WHFB Certificate Users]\(ENTRA JOINED WHFB 証明書ユーザー\) グループを選択 します。 [ 選択] を選択します

- [ 確認と保存] を選択し、[ 保存] を選択します

構成が正常に完了しました。 Windows Hello for Business認証証明書を ENTRA JOINED WHFB 証明書ユーザー グループに登録する必要があるユーザーを追加します。 このグループは、デバイス登録 Windows Hello for Business 構成と組み合わせると、ユーザーに Windows Hello for Business に登録し、オンプレミス リソースへの認証に使用できる証明書を登録するよう求めるメッセージを表示します。

注

モバイル デバイス管理 (MDM) を使用して Windows Hello for Business を管理するために使用される Passport for Work CSP には、UseCertificateForOnPremAuth というポリシーが含まれています。 このドキュメントに記載されている手順に従って Windows Hello for Business ユーザーに証明書を展開する場合には、このポリシーは不要であり、構成する必要がありません。 UseCertificateForOnPremAuth が有効になっていて、MDM で管理されているデバイスは、Windows Hello for Business プロビジョニングの前提条件チェックに失敗します。 Windows Hello for Business がまだ構成されていない場合は、このエラーで設定ができなくなります。

セクションの確認

- 要件

- 接続Microsoft Entra準備する

- ネットワーク デバイス登録サービス (NDES) のサービス アカウントの準備

- Active Directory 証明機関の準備

- NDES ロールのインストールと構成

- ネットワーク デバイス登録サービスを Microsoft Intune と連動するように構成する

- Intune 証明書コネクタのダウンロード、インストール、および構成

- Simple Certificate Enrollment Protocol (SCEP 証明書プロファイル) を作成して割り当てる