BitLocker 操作ガイド

BitLocker を管理および操作するためのさまざまなツールとオプションがあります。

- BitLocker PowerShell モジュール

- BitLocker ドライブ暗号化ツール

- コントロール パネル

BitLocker ドライブ暗号化ツールと BitLocker PowerShell モジュールを使用して、BitLocker コントロール パネルを介して実行できるすべてのタスクを実行できます。 これらは、自動デプロイやその他のスクリプトシナリオに使用するのに適しています。

BitLocker コントロール パネル アプレットを使用すると、ドライブで BitLocker をオンにしたり、ロック解除方法や認証方法を指定したりなどの基本的なタスクを実行できます。 BitLocker コントロール パネル アプレットは、基本的な BitLocker タスクに使用するのに適しています。

この記事では、BitLocker 管理ツールとその使用方法について説明し、実用的な例を示します。

BitLocker PowerShell モジュール

BitLocker PowerShell モジュールを使用すると、管理者は BitLocker オプションを既存のスクリプトに簡単に統合できます。 モジュールに含まれるコマンドレットの一覧、その説明と構文については、BitLocker PowerShell リファレンス記事チェック。

BitLocker ドライブ暗号化ツール

BitLocker ドライブ暗号化ツールには、次の 2 つのコマンド ライン ツールが含まれています。

-

構成ツール (

manage-bde.exe) は、BitLocker 操作のスクリプト作成に使用でき、BitLocker コントロール パネル アプレットに存在しないオプションを提供します。manage-bde.exeオプションの完全な一覧については、「Manage-bde リファレンス」を参照してください。 -

修復ツール (

repair-bde.exe) は、BitLocker で保護されたドライブを正常にロック解除したり、回復コンソールを使用したりできないディザスター リカバリー シナリオに役立ちます

BitLocker コントロール パネル アプレット

BitLocker コントロール パネルを使用してボリュームを暗号化する ([スタート] を選択し、「BitLocker」と入力し、[BitLocker の管理] を選択します) は、BitLocker を使用するユーザーの数です。 BitLocker コントロール パネル アプレットの名前は BitLocker ドライブ暗号化です。 アプレットは、オペレーティング システム、固定データ、リムーバブル データ ボリュームの暗号化をサポートします。 BitLocker コントロール パネルでは、デバイスが Windows に報告する方法に基づいて、使用可能なドライブが適切なカテゴリに整理されます。 BitLocker コントロール パネル アプレットには、ドライブ文字が割り当てられたフォーマットされたボリュームのみが正しく表示されます。

Windows エクスプローラー内で BitLocker を使用する

Windows エクスプローラーでは、ボリュームを右クリックして [BitLocker をオンにする] を選択することで、BitLockerドライブ暗号化ウィザードを起動できます。 このオプションは、既定でクライアント コンピューターで使用できます。 サーバーでは、このオプションを使用できるようにするには、BitLocker 機能と Desktop-Experience 機能を最初にインストールする必要があります。 [BitLocker を有効にする] を選択すると、ウィザードは BitLocker コントロール パネルを使用して起動したときとまったく同じように動作します。

BitLocker の状態を確認する

特定のボリュームの BitLocker 状態をチェックするには、BitLocker コントロール パネル アプレット、Windows エクスプローラー、manage-bde.exe コマンド ライン ツール、またはWindows PowerShell コマンドレット内のドライブの状態を確認できます。 各オプションは、さまざまな詳細レベルと使いやすさを提供します。

次の手順に従って、BitLocker の状態を確認し、任意のツールを選択します。

ボリュームの現在の状態を確認するには、ボリュームの種類、保護機能、保護状態、およびその他の詳細に関する情報を提供する Get-BitLockerVolume コマンドレットを使用できます。 以下に例を示します。

PS C:\> Get-BitLockerVolume C: | fl

ComputerName : DESKTOP

MountPoint : C:

EncryptionMethod : XtsAes128

AutoUnlockEnabled :

AutoUnlockKeyStored : False

MetadataVersion : 2

VolumeStatus : FullyEncrypted

ProtectionStatus : On

LockStatus : Unlocked

EncryptionPercentage : 100

WipePercentage : 0

VolumeType : OperatingSystem

CapacityGB : 1000

KeyProtector : {Tpm, RecoveryPassword}

BitLocker を有効にする

TPM 保護機能を備えた OS ドライブ

次の例では、TPM 保護機能のみを使用し、回復キーを使用しないオペレーティング システム ドライブで BitLocker を有効にする方法を示します。

Enable-BitLocker C: -TpmProtector

TPM 保護機能とスタートアップ キーを備えた OS ドライブ

次の例は、TPM と スタートアップ キー 保護機能を使用してオペレーティング システム ドライブで BitLocker を有効にする方法を示しています。

OS ドライブ文字が C: され、USB フラッシュ ドライブがドライブ文字 E:であると仮定すると、次のコマンドを実行します。

BitLocker ハードウェア テストをスキップする場合は、再起動を必要とせずにすぐに暗号化が開始されます。

Enable-BitLocker C: -StartupKeyProtector -StartupKeyPath E: -SkipHardwareTest

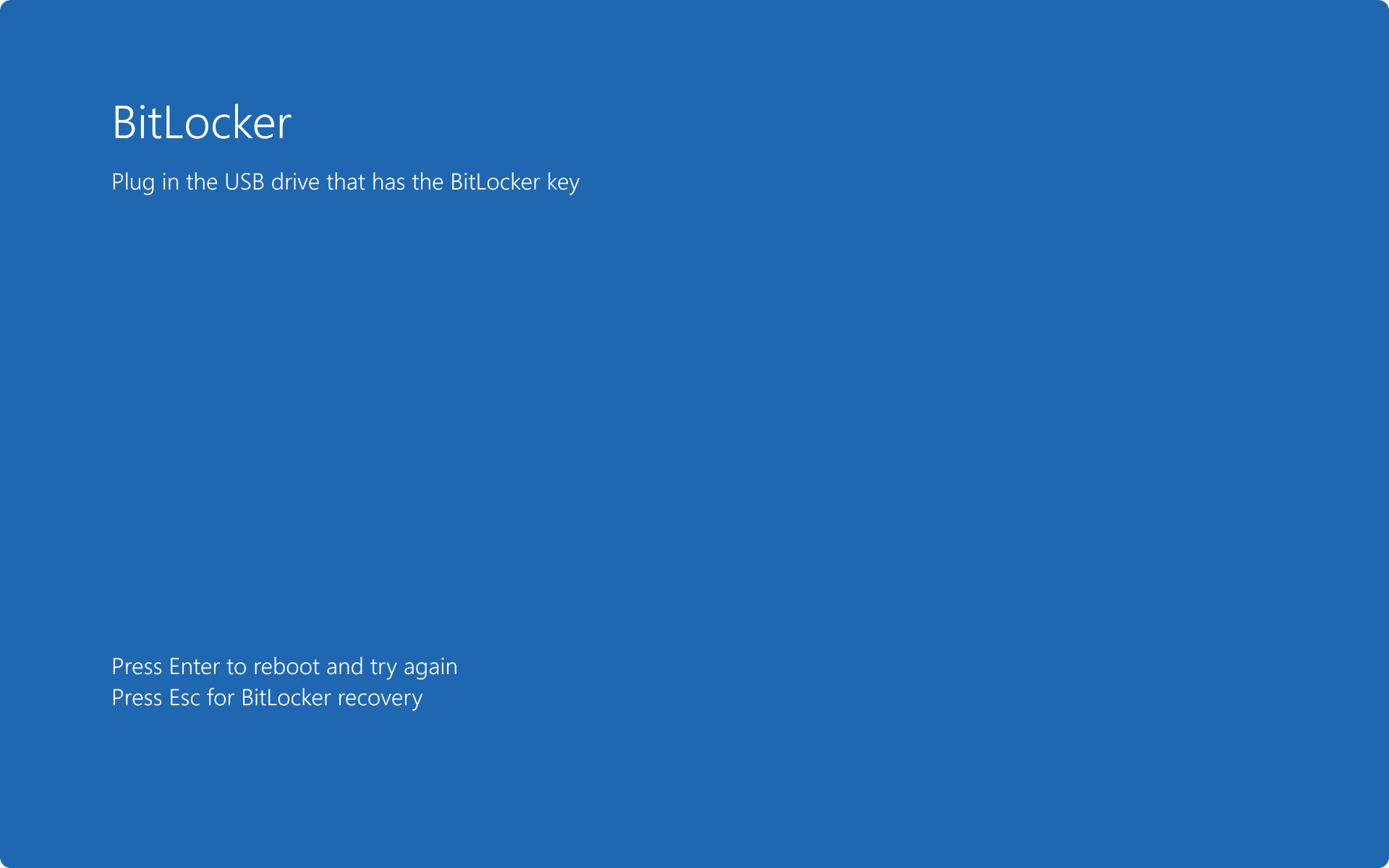

再起動後、BitLocker プリブート画面が表示され、オペレーティング システムを起動する前に USB スタートアップ キーを挿入する必要があります。

データ ボリューム

データ ボリュームは、オペレーティング システム ボリュームとして暗号化に同様のプロセスを使用しますが、操作を完了するために保護機能は必要ありません。

ボリュームを暗号化する前に、目的の保護機能を追加します。 次の例では、変数 $pw をパスワードとして使用して、E: ボリュームにパスワード 保護機能を追加します。

$pw変数は、ユーザー定義パスワードを格納する SecureString 値として保持されます。

$pw = Read-Host -AsSecureString

<user inputs password>

Add-BitLockerKeyProtector E: -PasswordProtector -Password $pw

注

BitLocker コマンドレットを実行するには、キー プロテクター GUID を引用符で囲む必要があります。 コマンドに GUID 全体 (中かっこ) が含まれていることを確認します。

例: PowerShell を使用して TPM 保護機能を使用して BitLocker を有効にする

Enable-BitLocker D: -EncryptionMethod XtsAes256 -UsedSpaceOnly -TpmProtector

例: PowerShell を使用して、TPM +PIN 保護機能を使用して BitLocker を有効にします。この場合、PIN を 123456 に設定します。

$SecureString = ConvertTo-SecureString "123456" -AsPlainText -Force

Enable-BitLocker C: -EncryptionMethod XtsAes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtector

BitLocker 保護機能を管理する

BitLocker 保護機能の管理は、保護機能の追加、削除、バックアップで構成されます。

次の手順に従って、ニーズに最も適したオプションを選択することで、BitLocker 保護機能を管理します。

リスト プロテクタ

ボリュームで使用できる保護機能の一覧 (例ではC: ) は、次のコマンドを実行して一覧表示できます。

(Get-BitLockerVolume -mountpoint C).KeyProtector

保護機能を追加する

回復パスワード 保護機能を追加する

Add-BitLockerKeyProtector -MountPoint C -RecoveryPasswordProtector

パスワード 保護機能を追加する

データ ボリュームの一般的な保護機能は、パスワード 保護機能です。 次の例では、パスワード 保護機能がボリュームに追加されます。

Add-BitLockerKeyProtector -MountPoint D -PasswordProtector

Active Directory 保護機能を追加する

Active Directory 保護機能は、オペレーティング システムとデータ ボリュームの両方に追加できる SID ベースの保護機能ですが、プレブート環境ではオペレーティング システム ボリュームのロックを解除しません。 プロテクタでは、ドメイン アカウントまたはグループが保護機能とリンクするための SID が必要です。 BitLocker は、クラスター名オブジェクト (CNO) の SID ベースの保護機能を追加することで、クラスター対応ディスクを保護できます。これにより、ディスクを適切にフェールオーバーし、クラスターの任意のメンバー コンピューターにロックを解除できます。

重要

SID ベースの保護機能では、オペレーティング システム ボリュームで使用する場合、TPM、PIN、回復キーなどの追加の保護機能を使用する必要があります。

注

このオプションは、Microsoft Entra参加済みデバイスでは使用できません。

この例では、ドメイン SID ベースの保護機能が、以前に暗号化されたボリュームに追加されます。 ユーザーは、追加するユーザー アカウントまたはグループの SID を認識し、次のコマンドを使用します。

Add-BitLockerKeyProtector C: -ADAccountOrGroupProtector -ADAccountOrGroup "<SID>"

ボリュームに保護機能を追加するには、ドメイン SID またはドメインの前に付いたグループ名と円記号が必要です。 次の例では、 CONTOSO\Administrator アカウントがデータ ボリューム G に保護機能として追加されています。

Enable-BitLocker G: -AdAccountOrGroupProtector -AdAccountOrGroup CONTOSO\Administrator

アカウントまたはグループに SID を使用するには、最初の手順として、セキュリティ プリンシパルに関連付けられている SID を特定します。 Windows PowerShellでユーザー アカウントの特定の SID を取得するには、次のコマンドを使用します。

Get-ADUser -filter {samaccountname -eq "administrator"}

注

このコマンドを使用するには、RSAT-AD-PowerShell 機能が必要です。

ヒント

ローカルログオンユーザーとグループメンバーシップに関する情報は、 whoami.exe /allを使用して確認できます。

プロテクターを削除する

ボリューム上の既存の保護機能を削除するには、 Remove-BitLockerKeyProtector コマンドレットを使用します。 削除する保護機能に関連付けられている GUID を指定する必要があります。

次のコマンドは、キー 保護機能と GUID の一覧を返します。

$vol = Get-BitLockerVolume C

$keyprotectors = $vol.KeyProtector

$keyprotectors

この情報を使用すると、コマンドを使用して特定のボリュームのキー 保護機能を削除できます。

Remove-BitLockerKeyProtector <volume> -KeyProtectorID "{GUID}"

注

BitLocker コマンドレットを実行するには、キー プロテクター GUID を引用符で囲む必要があります。 コマンドに GUID 全体 (中かっこ) が含まれていることを確認します。

注

BitLocker で暗号化されたドライブには、少なくとも 1 つのロック解除方法が必要です。

一時停止と再開

一部の構成変更では、BitLocker を一時停止してから、変更が適用された後に再開する必要があります。

次の手順を使用して BitLocker を一時停止して再開し、ニーズに最も適したオプションを選択します。

BitLocker を一時停止する

Suspend-BitLocker -MountPoint D

BitLocker の再開

注

保護の再開は、Windows EULA を受け入れたデバイスでのみ機能します。

Resume-BitLocker -MountPoint D

回復パスワードをリセットしてバックアップする

使用後に回復パスワードを無効にすることをお勧めします。 この例では、回復パスワード 保護機能が OS ドライブから削除され、新しい保護機能が追加され、Microsoft Entra IDまたは Active Directory にバックアップされます。

OS ボリュームからすべての回復パスワードを削除します。

(Get-BitLockerVolume -MountPoint $env:SystemDrive).KeyProtector | `

where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | `

Remove-BitLockerKeyProtector -MountPoint $env:SystemDrive

OS ボリュームの BitLocker 回復パスワード 保護機能を追加します。

Add-BitLockerKeyProtector -MountPoint $env:SystemDrive -RecoveryPasswordProtector

新しい回復パスワードの ID を取得します。

(Get-BitLockerVolume -mountpoint $env:SystemDrive).KeyProtector | where-object {$_.KeyProtectorType -eq 'RecoveryPassword'} | ft KeyProtectorId,RecoveryPassword

注

この次の手順は、ポリシー設定 [ BitLocker で保護されたオペレーティング システム ドライブを回復する方法を選択 する] が [ AD DS への BitLocker バックアップが必要] に構成されている場合は必要ありません。

出力から回復パスワードの ID をコピーします。

前の手順の GUID を使用して、次のコマンドの{ID}を置き換え、次のコマンドを使用して回復パスワードをMicrosoft Entra IDにバックアップします。

BackuptoAAD-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

または、次のコマンドを使用して、回復パスワードを Active Directory にバックアップします。

Backup-BitLockerKeyProtector -MountPoint $env:SystemDrive -KeyProtectorId "{ID}"

注

{}中かっこは ID 文字列に含める必要があります。

BitLocker を無効にする

BitLocker を無効にすると、関連付けられている保護機能が暗号化解除され、ボリュームから削除されます。 暗号化解除は、トラブルシューティングの手順としてではなく、保護が不要になったときに発生する必要があります。

次の手順を使用して BitLocker を無効にし、ニーズに最も適したオプションを選択します。

Windows PowerShellでは、1 回のパスで複数のドライブを復号化できます。 次の例では、ユーザーは暗号化を解除する 3 つの暗号化されたボリュームを持っています。

Disable-BitLocker コマンドを使用すると、より多くのコマンドを必要とせずに、すべての保護機能と暗号化を同時に削除できます。 このコマンドの例を次に示します。

Disable-BitLocker

各マウント ポイントを個別に指定しないようにするには、配列の -MountPoint パラメーターを使用して、追加のユーザー入力を必要とせずに、同じコマンドを 1 行にシーケンスします。 例:

Disable-BitLocker -MountPoint C,D

ドライブのロックを解除する

セカンダリ ドライブとしてドライブをデバイスに接続し、BitLocker 回復キーがある場合は、次の手順に従って BitLocker 対応ドライブのロックを解除できます。

次の例では、 D ドライブがロックを解除するドライブです。 ニーズに最適なオプションを選択します。

Unlock-BitLocker -MountPoint D -RecoveryPassword xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx-xxxxxx

詳細については、「Unlock-BitLocker」を参照してください。