자습서: Linux 및 MySQL에서 Azure 앱 Service를 사용하여 JBoss 웹앱 빌드

이 자습서에서는 MySQL 데이터베이스에 연결하는 보안 JBoss 애플리케이션을 Azure 앱 Service에서 빌드, 구성 및 배포하는 방법을 보여 줍니다(Azure Database for MySQL 사용). Azure App Service는 스케일링 성능이 뛰어난 자체 패치 웹 호스팅 서비스로, Windows 또는 Linux에서 앱을 쉽게 배포할 수 있습니다. 완료되면 Linux의 Azure 앱 서비스에서 JBoss 앱을 실행하게 됩니다.

이 자습서에서는 다음을 하는 방법을 알아볼 수 있습니다.

- Azure 앱 Service 및 Azure Database for MySQL 유연한 서버에 대한 기본 보안 아키텍처를 만듭니다.

- 암호 없는 연결 문자열 사용하여 데이터베이스 연결을 보호합니다.

- JBoss CLI를 사용하여 App Service에서 JBoss 데이터 원본을 확인합니다.

- GitHub 리포지토리에서 App Service에 JBoss 샘플 앱을 배포합니다.

- 애플리케이션 코드에서 App Service 앱 설정에 액세스합니다.

- 업데이트를 하고 애플리케이션 코드를 다시 배포합니다.

- App Service에서 진단 로그를 스트리밍합니다.

- Azure Portal에서 앱을 관리합니다.

- Azure Developer CLI를 사용하여 동일한 아키텍처를 프로비전하고 배포합니다.

- GitHub Codespaces와 GitHub Copilot으로 개발 워크플로를 최적화합니다.

필수 조건

- 활성 구독이 있는 Azure 계정. Azure 계정이 없으면 무료 계정을 만들 수 있습니다.

- GitHub 계정. 무료로 가져올 수도 있습니다.

- JBoss 개발을 사용하는 Java에 대한 지식.

- (선택 사항) GitHub Copilot을 사용해 보려면 GitHub Copilot 계정 30일 평가판을 사용할 수 있습니다.

- 활성 구독이 있는 Azure 계정. Azure 계정이 없으면 무료 계정을 만들 수 있습니다.

- Azure 개발자 CLI를 설치해야 합니다. Azure Developer CLI가 이미 설치되어 있으므로 Azure Cloud Shell을 사용하여 단계를 수행할 수 있습니다.

- JBoss 개발을 사용하는 Java에 대한 지식.

- (선택 사항) GitHub Copilot을 사용해 보려면 GitHub Copilot 계정 30일 평가판을 사용할 수 있습니다.

끝까지 건너뛰기

이 자습서에서 샘플 앱을 신속하게 배포하고 Azure에서 실행되는 것을 확인할 수 있습니다. Azure Cloud Shell에서 다음 명령을 실행하고 프롬프트를 따릅니다.

mkdir msdocs-jboss-mysql-sample-app

cd msdocs-jboss-mysql-sample-app

azd init --template msdocs-jboss-mysql-sample-app

azd up

1. 샘플 실행

먼저 샘플 데이터 기반 앱을 시작점으로 설정합니다. 편의상 샘플 리포지토리는 개발 컨테이너 구성이 포함되어 있습니다. 개발 컨테이너에는 데이터베이스, 캐시 및 샘플 애플리케이션에 필요한 모든 환경 변수를 포함하여 애플리케이션을 개발하는 데 필요한 모든 것이 있습니다. 개발 컨테이너는 GitHub codespace에서 실행할 수 있습니다. 즉, 웹 브라우저를 사용하여 모든 컴퓨터에서 샘플을 실행할 수 있습니다.

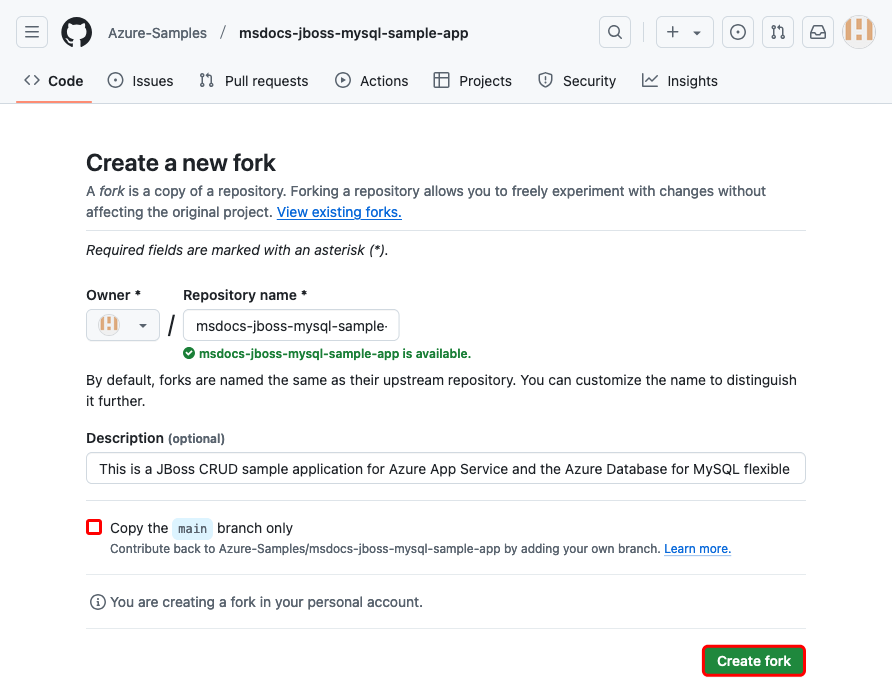

1단계: 새 브라우저 창에서 다음을 수행합니다.

- GitHub 계정으로 로그인합니다.

- https://github.com/Azure-Samples/msdocs-jboss-mysql-sample-app/fork으로 이동합니다.

- 기본 분기만 복사를 선택 취소합니다. 모든 분기를 선택해야 하기 때문입니다.

- 포크 만들기를 선택합니다.

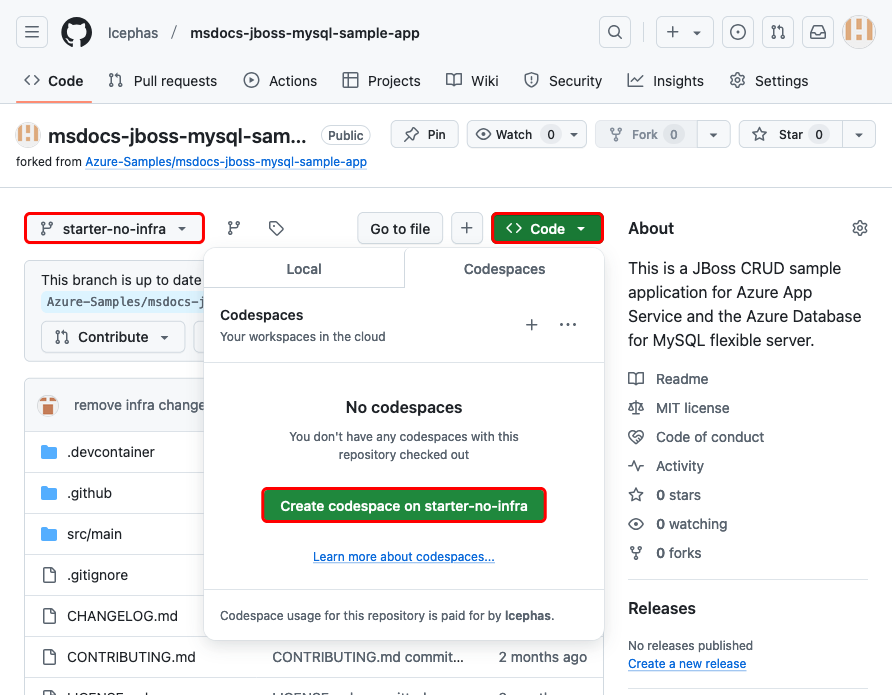

Step 2: GitHub 포크에서:

- 시작 분기에 대한 기본>시작-인프라 없음을 선택합니다. 이 분기는 샘플 프로젝트만 포함하고 Azure 관련 파일이나 구성은 포함하지 않습니다. 코드>starter-no-infra에 codespace 만들기를 선택합니다. 코드스페이스를 설정하는 데 몇 분 정도 걸립니다.

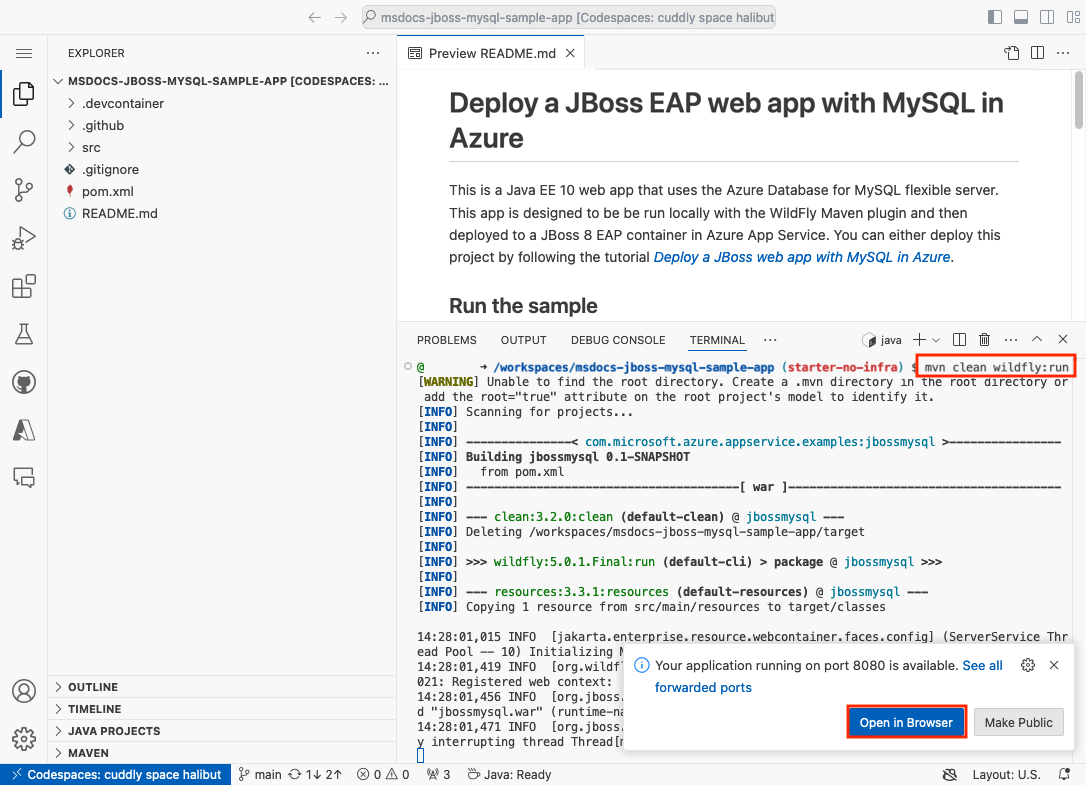

3단계: codespace 터미널에서 다음을 수행합니다.

mvn clean wildfly:run를 실행합니다.- 알림

Your application running on port 8080 is available.이 표시되면 WildFly 서버가 애플리케이션 로드를 완료할 때까지 몇 초 더 기다립니다. 그런 다음 브라우저에서 열기를 선택합니다. 새 브라우저 탭에 샘플 애플리케이션이 표시됩니다. WildFly 서버를 중지하려면 .를 입력합니다Ctrl+C.

팁

이 리포지토리에 대해 GitHub Copilot에 요청할 수 있습니다. 예시:

- @workspace 이 프로젝트의 용도를 알려 줘.

- @workspace .devcontainer 폴더의 기능을 알려 줘.

문제가 있나요? 문제 해결 섹션을 확인하세요.

2. App Service 및 MySQL 만들기

먼저, Azure 리소스를 만듭니다. 이 자습서에 사용된 단계는 App Service 및 Azure Database for MySQL을 포함하는 기본 보안 리소스 집합을 만듭니다. 만들기 프로세스의 경우 다음을 지정합니다.

- 웹앱의 이름입니다. 이는

https://<app-name>-<hash>.<region>.azurewebsites.net형식의 앱에 대한 DNS 이름의 일부로 사용됩니다. - 전 세계에서 앱을 물리적으로 실행할 지역입니다. 사용자 앱의 DNS 이름의 일부로도 사용됩니다.

- 앱의 런타임 스택입니다. 여기에서 앱에 사용할 Java 버전을 선택합니다.

- 앱에 대한 호스팅 계획입니다. 앱에 대한 기능 및 크기 조정 용량 세트를 포함하는 가격 책정 계층입니다.

- 앱의 리소스 그룹입니다. 리소스 그룹을 사용하면 애플리케이션에 필요한 모든 Azure 리소스를 논리 컨테이너에 그룹화할 수 있습니다.

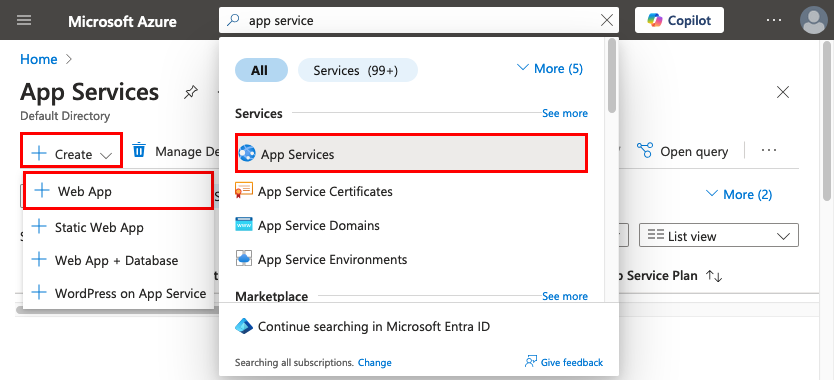

Azure Portal에 로그인하고 다음 단계에 따라 Azure App Service 리소스를 만듭니다.

1단계: Azure Portal에서:

- 위쪽 검색 창에 App Service를 입력합니다.

- 서비스 제목 아래에서 App Service 레이블이 지정된 항목을 선택합니다.

- 웹앱 만들기>를 선택합니다. 만들기 마법사로 직접 이동할 수도 있습니다.

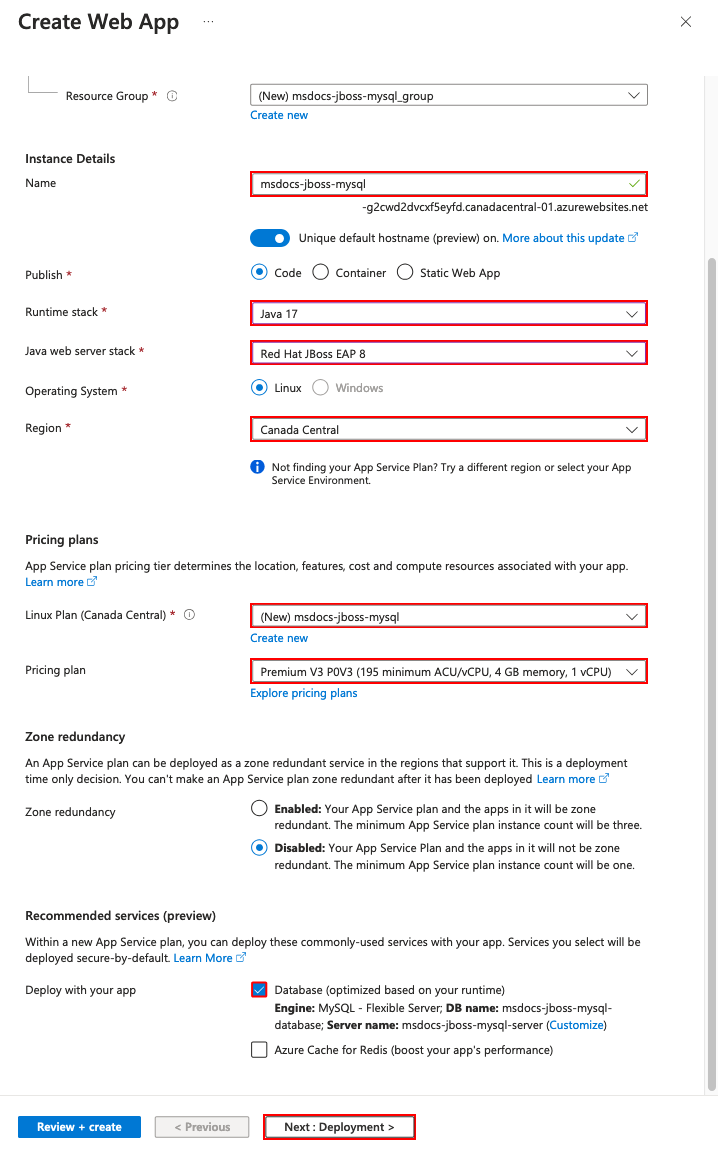

2단계: 웹앱 만들기 페이지에서 다음과 같이 양식을 작성합니다.

- 이름: msdocs-jboss-mysql. msdocs-jboss-mysql_group 리소스 그룹이 자동으로 생성됩니다.

- 런타임 스택: Java 17.

- Java 웹 서버 스택: Red Hat JBoss EAP 8. Azure에서 Red Hat 구독을 이미 구성한 경우 Red Hat JBoss EAP 8 BYO 라이선스를 선택합니다.

- 지역: 가까운 모든 Azure 지역입니다.

- Linux 계획: 새로 만들고 msdocs-jboss-mysql이라는 이름을 사용합니다.

- 가격 책정 계획: 프리미엄 V3 P0V3. 준비가 되면 다른 가격 책정 계층으로 확장할 수 있습니다.

- 앱으로 배포: 데이터베이스를 선택합니다. Azure Database for MySQL - 유연한 서버가 기본적으로 선택되어 있습니다. Azure에서 완전히 관리되는 MySQL 데이터베이스로, 최신 커뮤니티 버전과 호환됩니다.

- 검토 + 만들기를 선택합니다.

- 유효성 검사가 완료되면 만들기를 선택합니다.

3단계: 배포를 완료하는 데 몇 분 정도 걸립니다. 배포가 완료되면 리소스로 이동 단추를 선택합니다. App Service 앱으로 직접 이동하지만 다음 리소스가 생성됩니다.

- 리소스 그룹: 생성된 모든 리소스에 대한 컨테이너입니다.

- App Service 계획: App Service에 대한 컴퓨팅 리소스를 정의합니다. 기본 계층의 Linux 계획이 만들어집니다.

- App Service: 앱을 나타내고 App Service 계획에서 실행됩니다.

- 가상 네트워크: App Service 앱과 통합되고 백 엔드 네트워크 트래픽을 격리합니다.

- Azure Database for MySQL 유연한 서버: 가상 네트워크에서만 액세스할 수 있습니다. 서버에 데이터베이스와 사용자가 만들어집니다.

- 프라이빗 DNS 영역: 가상 네트워크에서 데이터베이스 서버의 DNS 확인을 사용하도록 설정합니다.

- 프라이빗 엔드포인트: 가상 네트워크의 데이터베이스 서버에 대한 엔드포인트에 액세스합니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

3. 암호 없는 연결 만들기

이 단계에서는 나중에 JBoss 서버에서 데이터 원본을 만드는 데 사용할 수 있는 관리 ID 기반 서비스 연결을 생성합니다. 관리 ID를 사용하여 MySQL 데이터베이스에 연결하면 실수로 비밀이 누출되지 않도록 코드가 안전합니다.

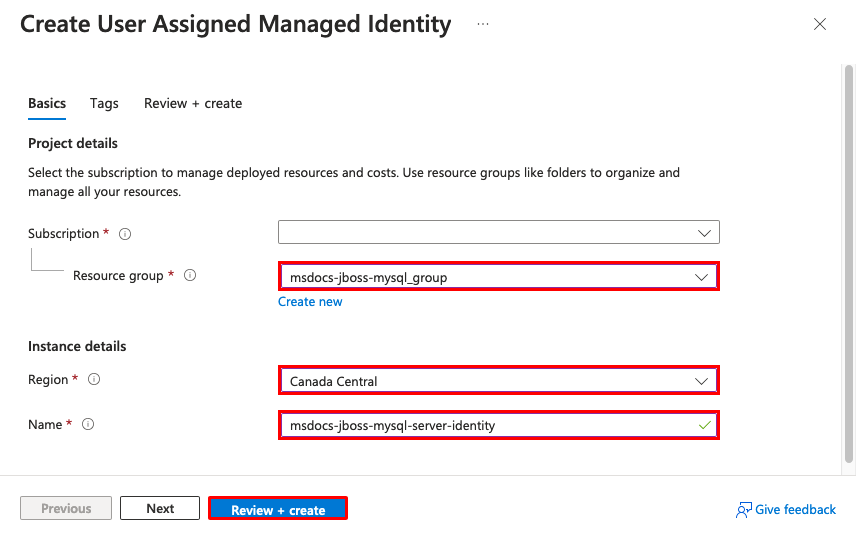

1단계: 관리 ID를 만듭니다.

- 위쪽 검색 창에 관리 ID를 입력 합니다.

- 서비스 제목 아래에서 관리 ID라는 레이블이 지정된 항목을 선택합니다.

- 만들기를 실행합니다.

- 리소스 그룹에서 msdocs-jboss-mysql_group 선택합니다.

- 지역에서 웹앱에 사용한 것과 동일한 지역을 선택합니다.

- 이름에 msdocs-jboss-mysql-server-identity를 입력합니다.

- 검토 + 만들기를 선택합니다.

- 만들기를 선택합니다.

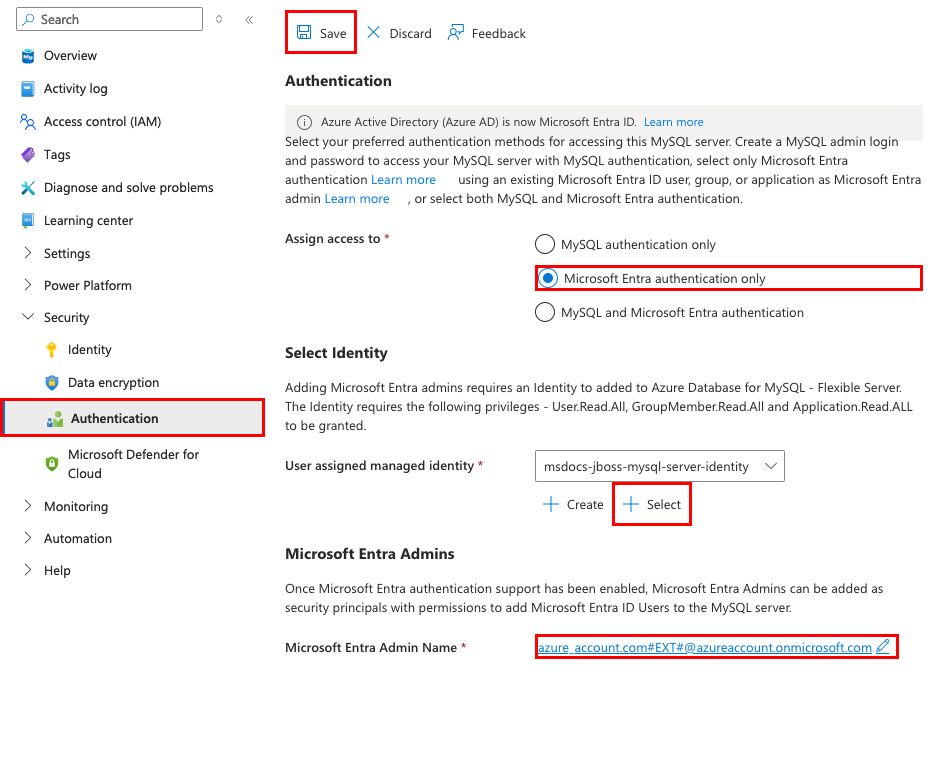

2단계: MySQL 서버에서 Microsoft Entra 인증을 사용하도록 설정합니다.

- 위쪽 검색 창에 msdocs-jboss-mysql-server를 입력합니다.

- msdocs-jboss-mysql-server라는 Azure Database for MySQL 유연한 서버 리소스를 선택합니다.

- 왼쪽 메뉴에서 보안>인증을 선택합니다.

- 액세스 권한 할당에서 Microsoft Entra 인증만 선택합니다.

- 사용자가 할당한 관리 ID에서 선택을 선택합니다.

- msdocs-jboss-mysql-server-identity를 선택한 다음, 추가를 선택합니다. ID를 MySQL 서버에 할당하는 데는 잠시 시간이 걸립니다.

- Microsoft Entra 관리자 이름에서 선택을 선택합니다.

- Azure 계정을 찾아 선택한 다음, 선택을 선택합니다.

- 저장을 선택하고 작업이 완료되기를 기다립니다.

3단계: 관리 ID 기반 서비스 커넥터를 추가합니다.

- 위쪽 검색 창에 msdocs-jboss-mysql을 입력합니다.

- msdocs-jboss-mysql이라는 App Service 리소스를 선택합니다.

- App Service 페이지의 왼쪽 메뉴에서 설정 > 서비스 커넥터를 선택합니다.

- 만들기를 실행합니다.

- 기본 사항 탭에서 다음을 수행합니다.

- MySQL 유연한 서버용 DB로 서비스 유형을 설정합니다.

- MySQL 유연한 서버를 msdocs-jboss-mysql-server로 설정합니다.

- MySQL 데이터베이스를 msdocs-jboss-mysql-database로 설정합니다.

- 클라이언트 유형을 Java로 설정합니다.

- 인증 탭을 선택합니다.

- 시스템 할당 관리 ID를 선택합니다.

- 검토 + 만들기 탭을 선택합니다.

- 유효성 검사가 완료되면 Cloud Shell에서 만들기를 선택하고 Cloud Shell 에서 작업이 완료되기를 기다립니다.

- 출력 JSON이 표시되면 Cloud Shell을 닫을 수 있습니다. 또한 연결 만들기 대화 상자를 닫습니다.

- 새로 고침을 선택하여 새 서비스 커넥터를 표시합니다.

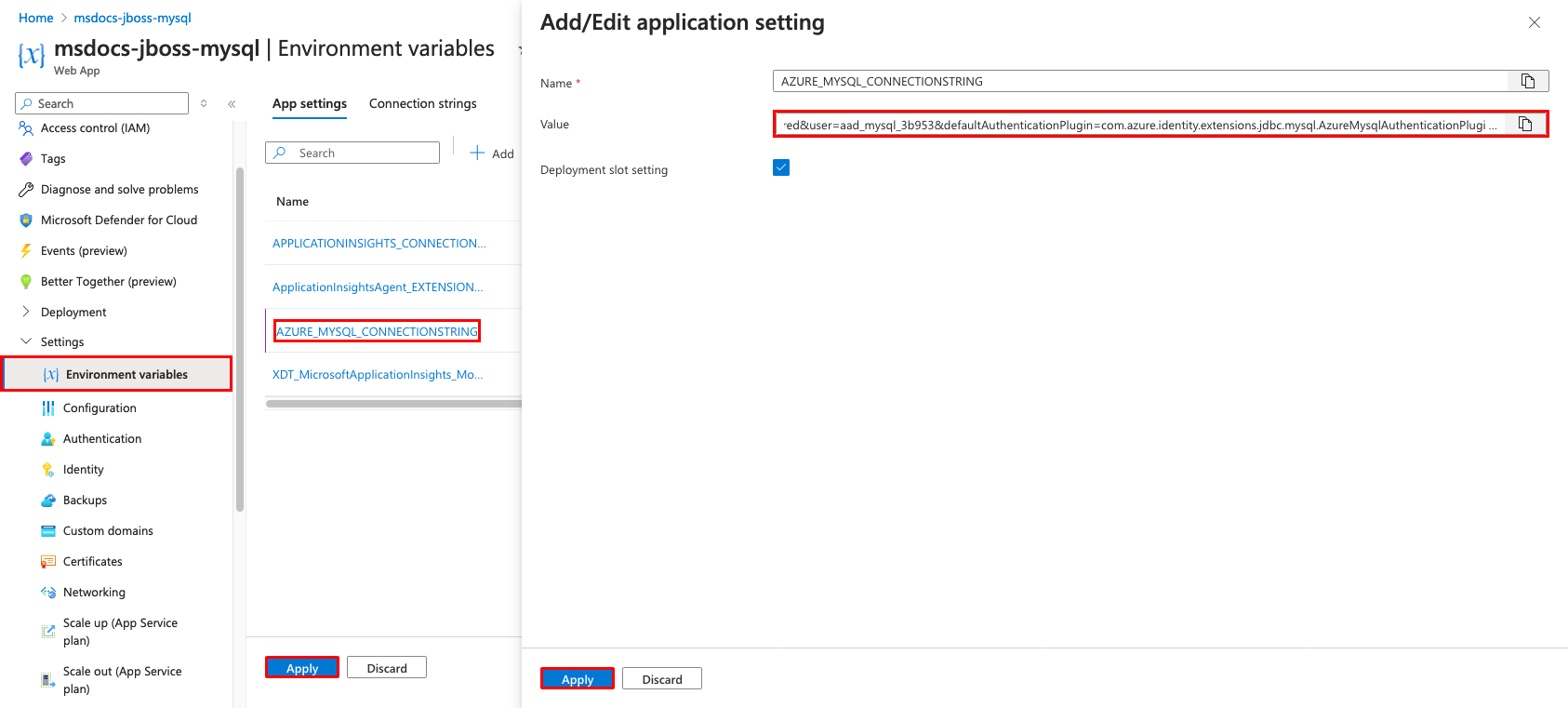

4단계: 연결 문자열 인증 플러그 인을 추가합니다.

- 왼쪽 메뉴에서 환경 변수를 선택합니다.

- AZURE_MYSQL_CONNECTIONSTRING을 선택합니다. 값 필드에는 가

user포함되어야 하지만 포함하지 않아야password합니다. 사용자가 관리 ID입니다. - App Service 앱의 JBoss 서버에는 관리 ID를 인증하는 인증 플러그 인이 있지만 여전히 연결 문자열 추가해야 합니다. 값의 끝으로 스크롤하여 추가

&defaultAuthenticationPlugin=com.azure.identity.extensions.jdbc.mysql.AzureMysqlAuthenticationPlugin&authenticationPlugins=com.azure.identity.extensions.jdbc.mysql.AzureMysqlAuthenticationPlugin합니다. - 적용을 선택합니다.

- 적용을 선택한 다음 확인을 선택합니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

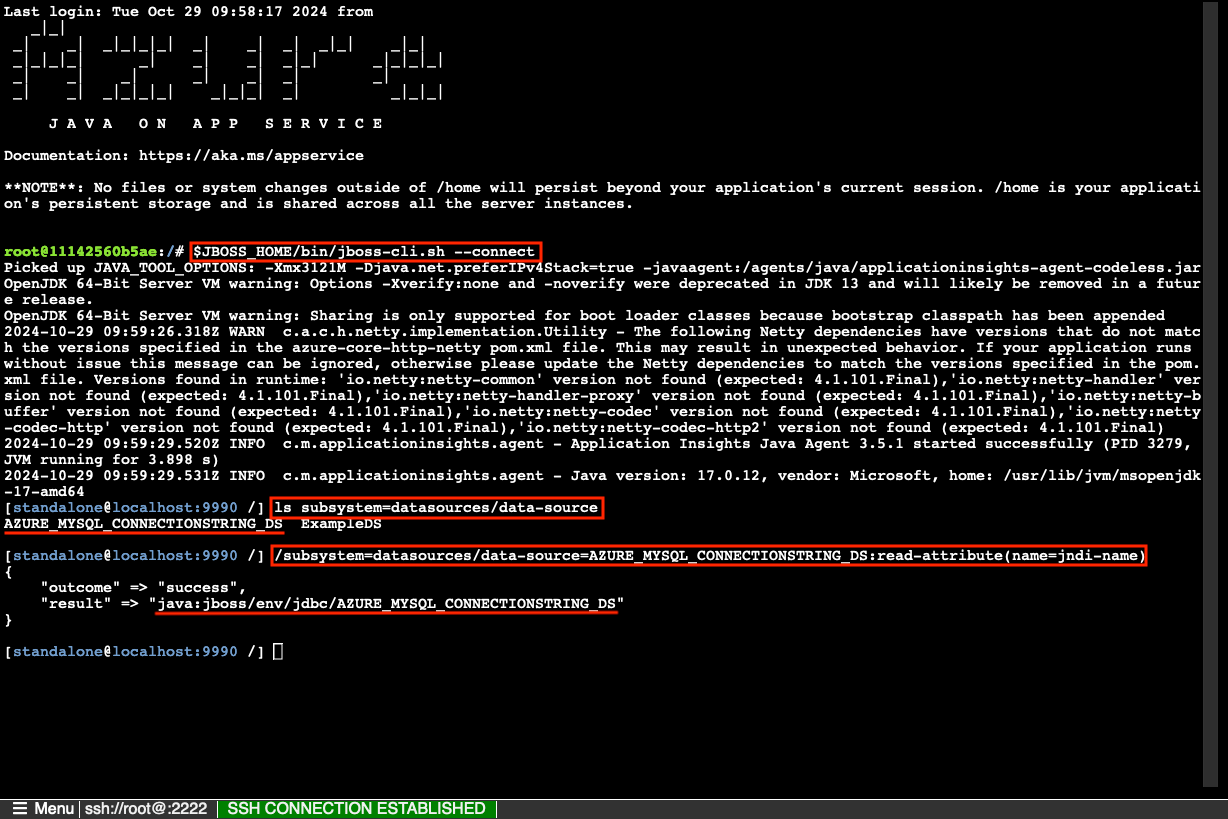

4. JNDI 데이터 원본 확인

Oracle, SQL Server, PostgreSQL 또는 MySQL용 유효한 JDBC 연결 문자열 포함하는 앱 설정을 추가하는 경우 App Service는 JBoss 서버에 JNDI(Java Naming and Directory Interface) 데이터 원본을 추가합니다. 이 단계에서는 앱 컨테이너에 대한 SSH 연결을 사용하여 JNDI 데이터 원본을 확인합니다. 이 프로세스에서는 SSH 셸에 액세스하고 JBoss CLI를 실행하는 방법을 알아봅니다.

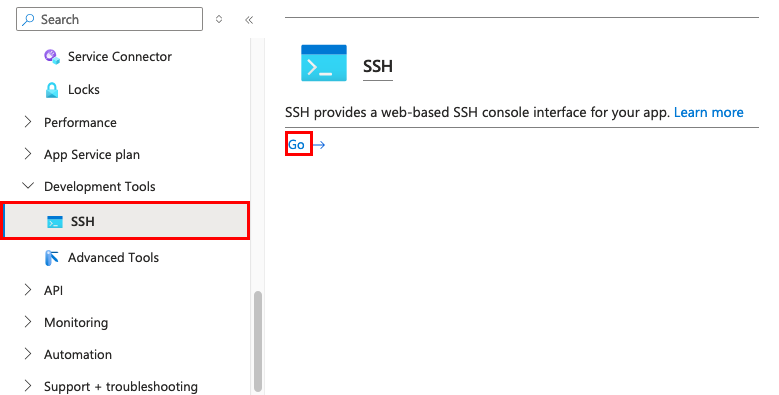

1단계: App Service 페이지로 돌아가기:

- 왼쪽 메뉴에서 개발 도구 > SSH를 선택합니다.

- 이동을 선택합니다.

2단계: SSH 터미널에서:

$JBOSS_HOME/bin/jboss-cli.sh --connect를 실행합니다.- JBoss CLI 연결에서 실행

ls subsystem=datasources/data-source합니다. 자동으로 생성된 데이터 원본AZURE_MYSQL_CONNECTIONSTRING_DS이 표시됩니다. - 를 사용하여 데이터 원본

/subsystem=datasources/data-source=AZURE_MYSQL_CONNECTIONSTRING_DS:read-attribute(name=jndi-name)의 JNDI 이름을 가져옵니다. 이제 나중에 애플리케이션 코드에서 사용할 수 있는 JNDI 이름이java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS있습니다.

참고 항목

/home의 파일에 대한 변경 내용만 앱을 다시 시작한 후에도 유지될 수 있습니다. 예를 들어 JBoss CLI에서 서버 구성을 편집 /opt/eap/standalone/configuration/standalone.xml 하거나 변경하는 경우 앱 다시 시작 후에도 변경 내용이 유지되지 않습니다. 변경 내용을 유지하려면 Azure 앱 Service에서 Tomcat, JBoss 또는 Java SE 앱에 대한 데이터 원본 구성에 설명된 것과 같은 시작 스크립트를 사용합니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

5. 샘플 코드 배포

이 단계에서는 GitHub Actions를 사용하여 GitHub 배포를 구성합니다. 이는 App Service에 배포하는 여러 방법 중 하나일 뿐 아니라 배포 프로세스에서 연속적으로 통합할 수 있는 좋은 방법이기도 합니다. 기본적으로 GitHub 리포지토리에 대한 모든 git push는 빌드 및 배포 작업을 시작합니다.

JBoss 규칙과 마찬가지로 JBoss의 루트 컨텍스트에 배포하려면 빌드된 아티팩트 ROOT.war의 이름을 지정합니다.

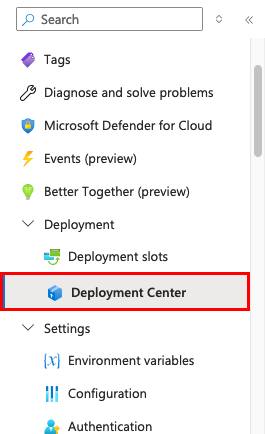

1단계: App Service 페이지로 돌아가서 왼쪽 메뉴에서 배포 배포 > 센터를 선택합니다.

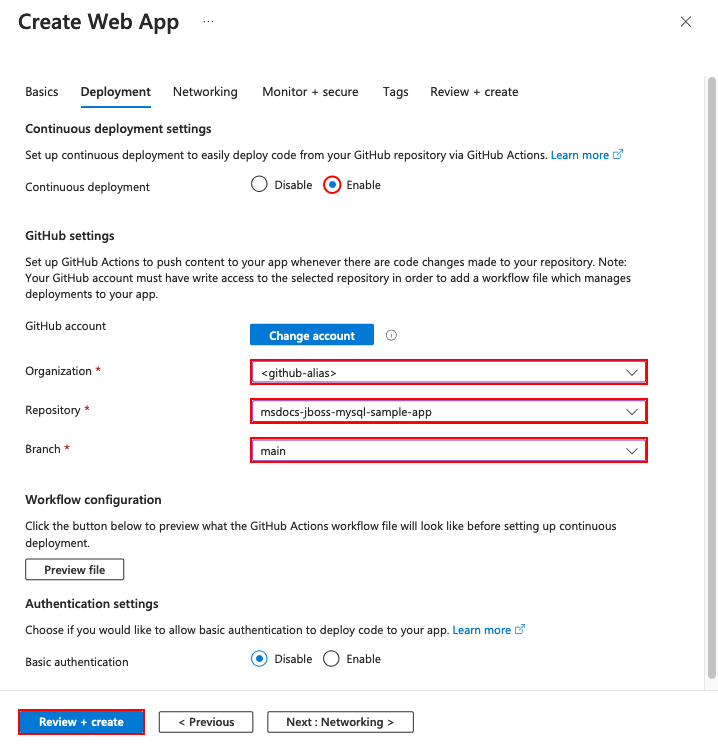

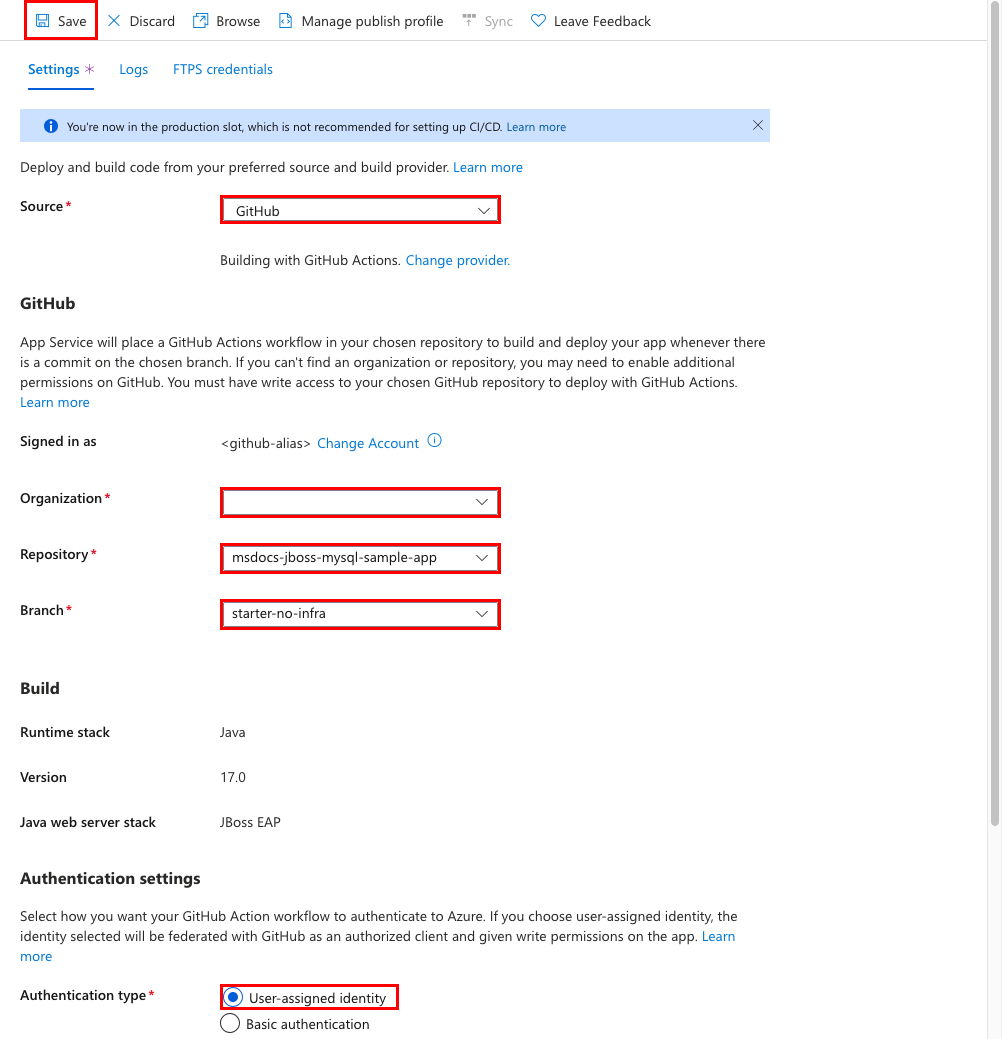

2단계: 배포 센터 페이지에서 다음을 수행합니다.

- 원본에서 GitHub를 선택합니다. 기본적으로 GitHub Actions이 빌드 공급자로 선택됩니다.

- GitHub 계정에 로그인하고 프롬프트에 따라 Azure를 인증합니다.

- 조직에서 계정을 선택합니다.

- 리포지토리에서 msdocs-jboss-mysql-sample-app을 선택합니다.

- 분기에서 starter-no-infra를 선택합니다. Azure 관련 파일이나 구성 없이 샘플 앱에서 작업한 것과 동일한 분기입니다.

- 인증 유형을 위해 사용자 할당 ID를 선택합니다.

- 상단 메뉴에서 저장을 선택합니다. App Service는

.github/workflows디렉터리의 선택한 GitHub 리포지토리에 워크플로 파일을 커밋합니다. 기본적으로 배포 센터 Microsoft Entra(OIDC 인증)를 사용하여 인증하는 워크플로에 대한 사용자 할당 ID를 만듭니다. 대체 인증 옵션은 GitHub Actions를 사용하여 App Service에 배포를 참조하세요.

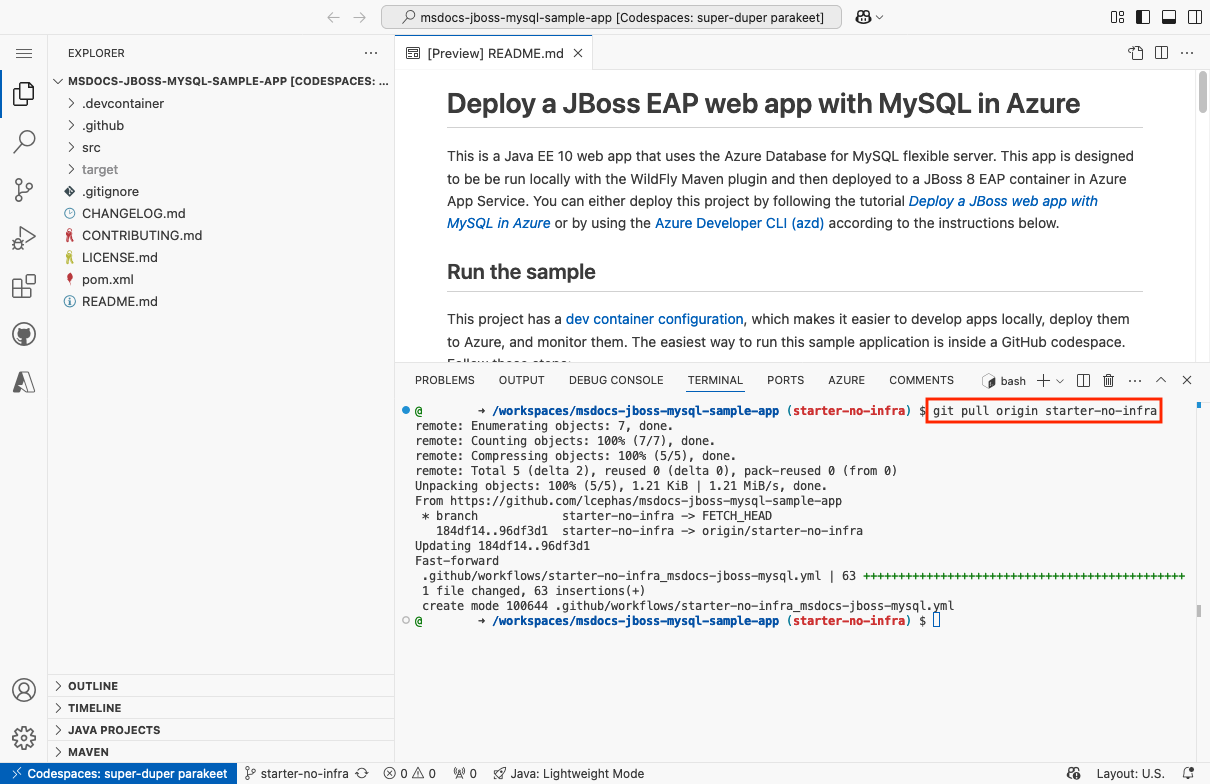

3단계: 샘플 포크의 GitHub codespace로 돌아가 git pull origin starter-no-infra을 실행합니다.

이렇게 하면 새로 커밋된 워크플로 파일을 codespace로 풀합니다. .github/workflows/starter-no-infra_msdocs-jboss-mysql.yml 필요에 따라 수정할 수 있습니다.

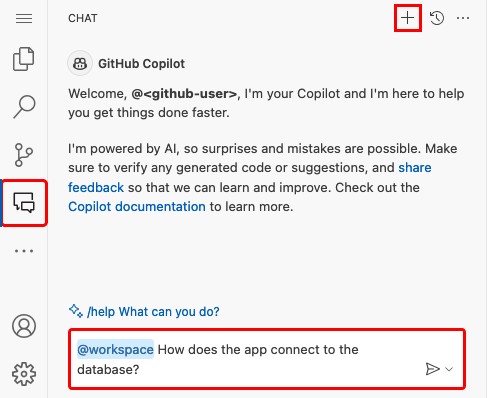

4단계(옵션 1: GitHub Copilot 사용):

- 채팅 보기를 클릭한 다음 +을 클릭하여 새 채팅 세션을 시작합니다.

- "@workspace 앱이 데이터베이스에 어떻게 연결되는지 알려 줄래?"라고 질문합니다. Copilot이

java:jboss/MySQLDS데이터 원본과 그 구성 방법에 대한 설명을 제공할 수도 있습니다. - "Azure의 JBoss 데이터 원본은 JNDI 이름 java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS 사용합니다." Copilot는 아래 GitHub Copilot 단계 없이 옵션 2의 코드 제안과 유사한 코드 제안을 제공하고 클래스를 변경하라고 지시할 수도 있습니다. GitHub Copilot은 매번 동일한 응답을 제공하지 않으므로 응답을 미세 조정하려면 더 많은 질문을 해야 할 수도 있습니다. 팁을 보려면 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?를 참조하세요.

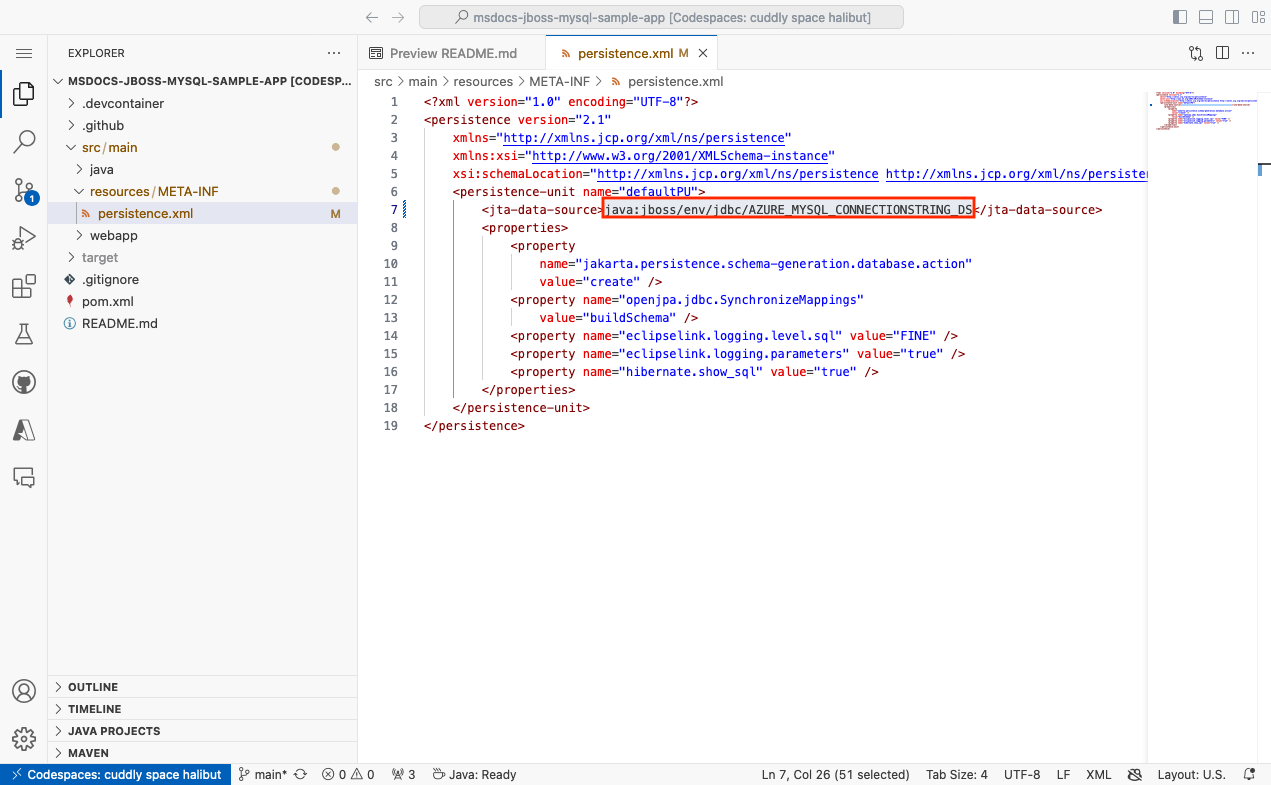

4단계(옵션 2: GitHub Copilot 없음):

- 탐색기에서 src/main/resources/META-INF/persistence.xml 엽니다. 애플리케이션이 시작되면 이 파일에서 데이터베이스 설정을 로드합니다.

- SSH 셸의

<jta-data-source>앞부분에서 JBoss CLI를 사용하여 찾은 데이터 원본인 값을 변경java:jboss/MySQLDSjava:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS합니다.

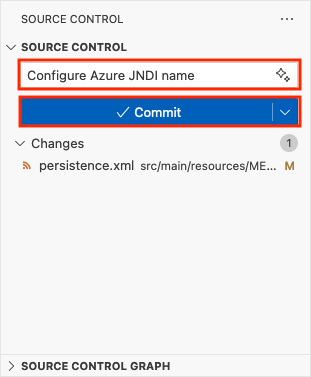

5단계:

- 원본 제어 확장을 선택합니다.

- 텍스트 상자에

Configure Azure JNDI name같은 커밋 메시지를 입력합니다. - 커밋을 선택한 다음 예를 눌러 확인합니다.

- 동기화 변경 내용 1을 선택한 다음 확인을 눌러 확인합니다.

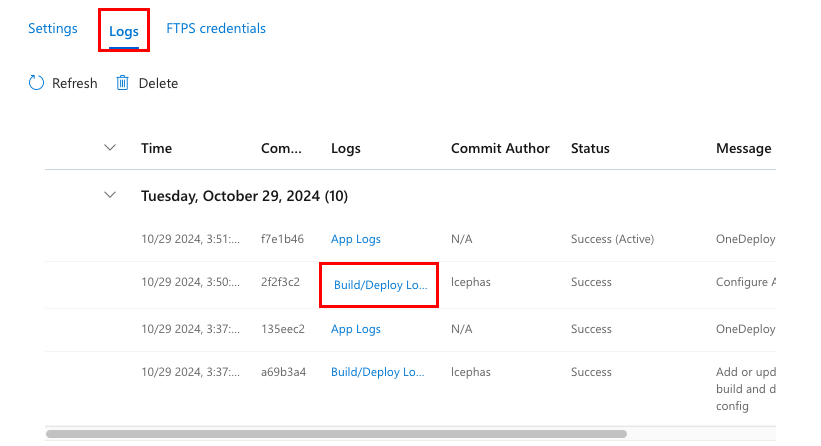

6단계: Azure Portal의 배포 센터 페이지로 돌아갑니다.

- 로그를 선택합니다. 커밋된 변경 내용에서 새 배포 실행이 이미 시작되었습니다.

- 배포 실행에 대한 로그 항목에서 최신 타임스탬프를 사용하여 로그 빌드/배포 항목을 선택합니다.

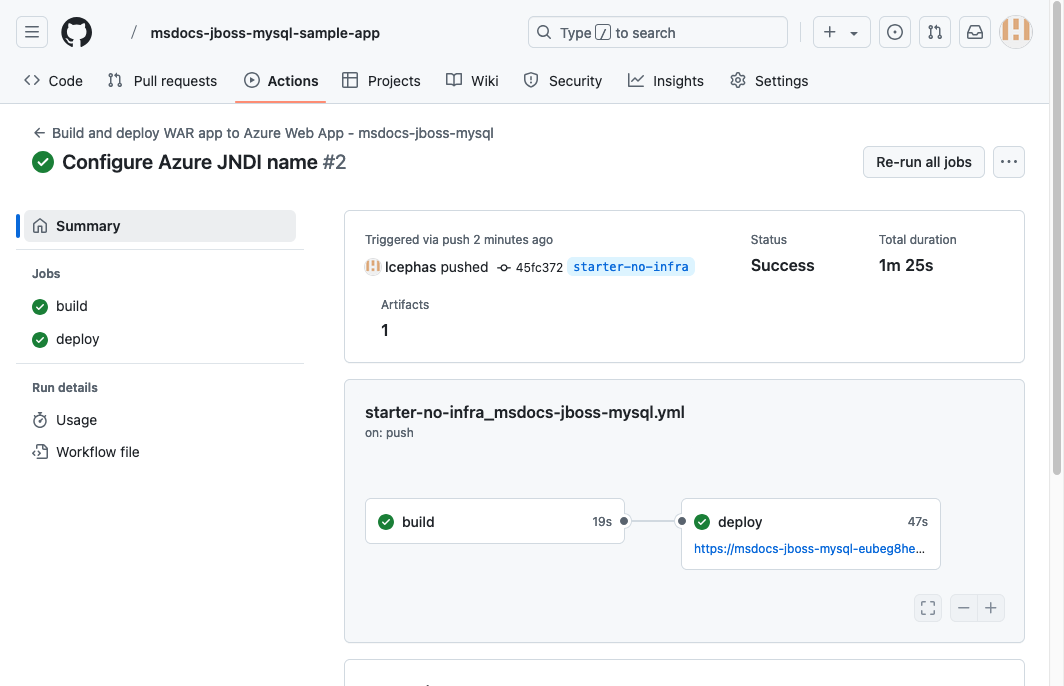

7단계: GitHub 리포지토리로 이동하여 GitHub 작업이 실행 중인지 확인합니다. 워크플로 파일은 빌드 및 배포라는 두 가지 개별 단계를 정의합니다. GitHub 실행이 완료 상태를 표시할 때까지 기다립니다. 약 5분 정도 소요됩니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

6. 앱으로 이동

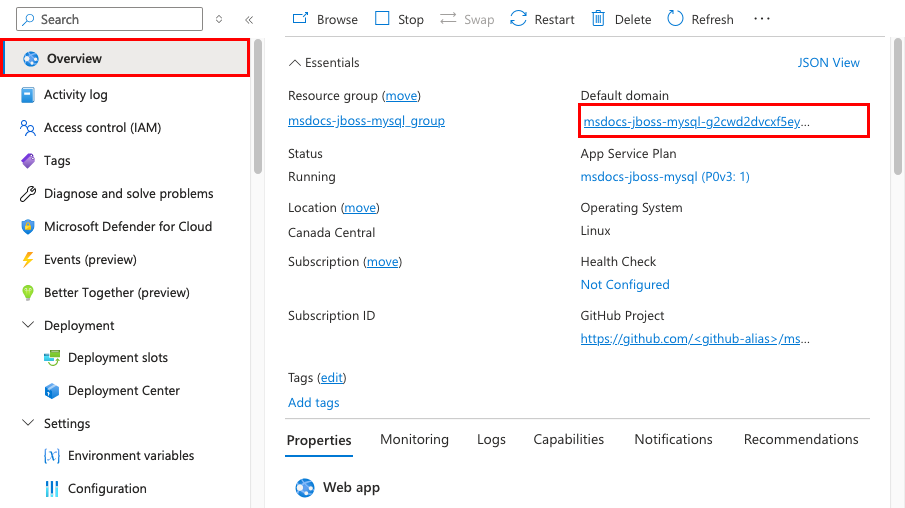

1단계: App Service 페이지에서:

- 왼쪽 메뉴에서 개요를 선택합니다.

- 기본 도메인에서 앱의 URL을 선택합니다.

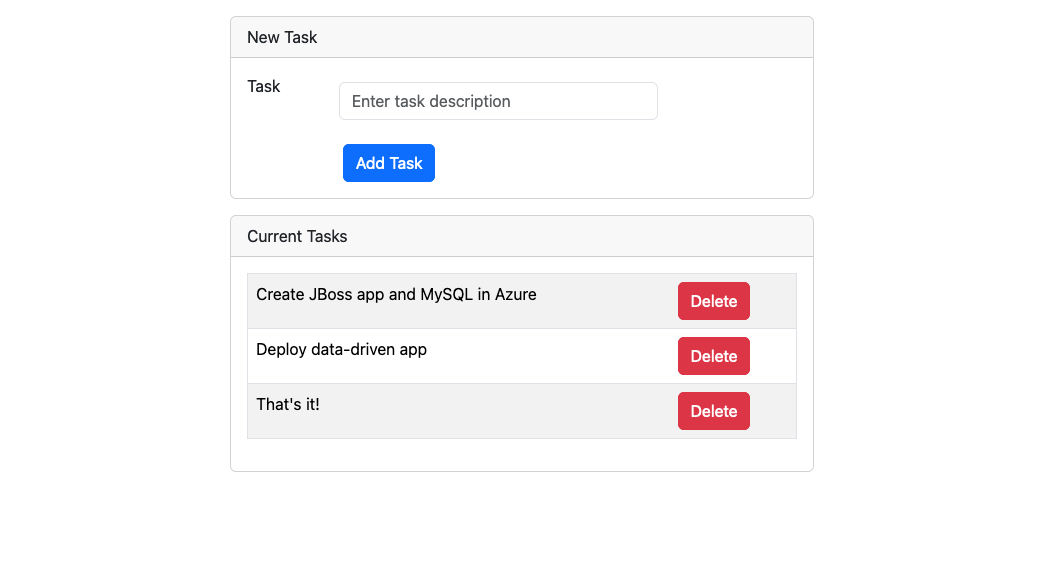

2단계: 목록에 몇 가지 작업을 추가합니다. 축하합니다. Azure Database for MySQL에 대한 보안 연결을 사용하여 Azure App Service에서 웹앱을 실행하고 있습니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

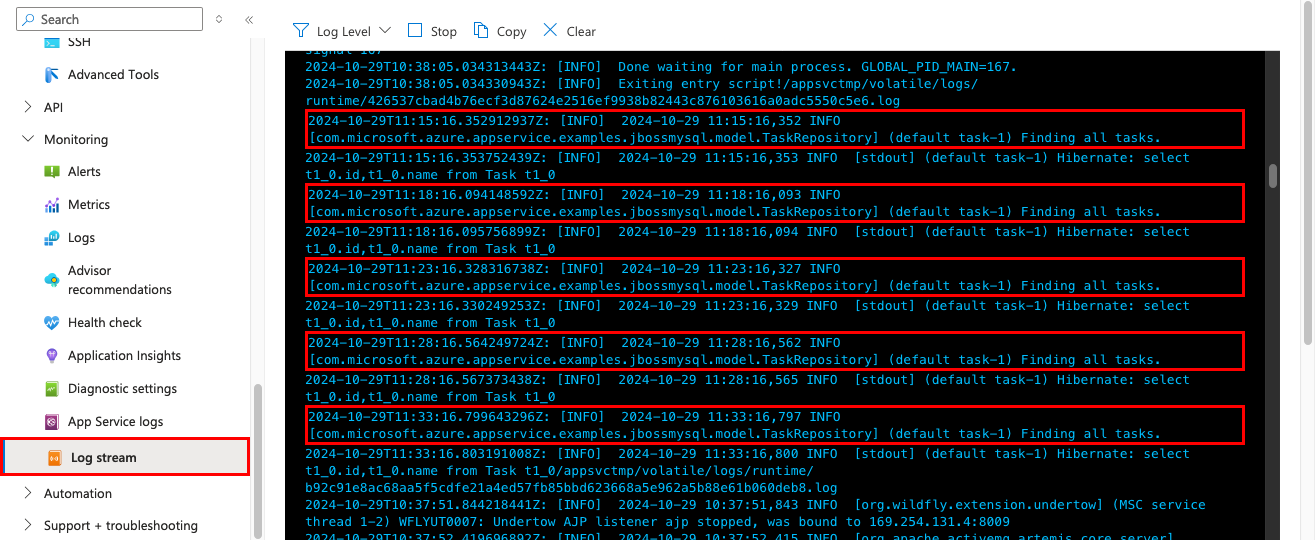

7. 진단 로그 스트림

Azure App Service는 애플리케이션 문제를 진단하는 데 도움이 되도록 콘솔에 모든 메시지 출력을 캡처합니다. 샘플 애플리케이션에는 다음 코드 조각과 같이 이 기능을 보여 주는 표준 Log4j 로깅 문이 포함되어 있습니다.

private static final Logger logger = Logger.getLogger(MethodHandles.lookup().lookupClass().getName());

@PersistenceContext

private EntityManager entityManager;

public List<Task> getAllTasks() {

logger.log(Level.INFO, "Finding all tasks. ");

return this.entityManager.createNamedQuery("findAllTasks", Task.class).getResultList();

}

App Service 페이지의 왼쪽 메뉴에서 로그 스트림을 선택합니다. 플랫폼 로그 및 컨테이너 내부의 로그를 포함하여 앱에 대한 로그가 표시됩니다.

.NET, Node.js, Python 및 Java 애플리케이션용 Azure Monitor OpenTelemetry 사용 시리즈의 Java 앱에서 로깅에 대해 자세히 알아봅니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

8. 리소스 정리

완료되면 리소스 그룹을 삭제하여 Azure 구독에서 모든 리소스를 삭제할 수 있습니다.

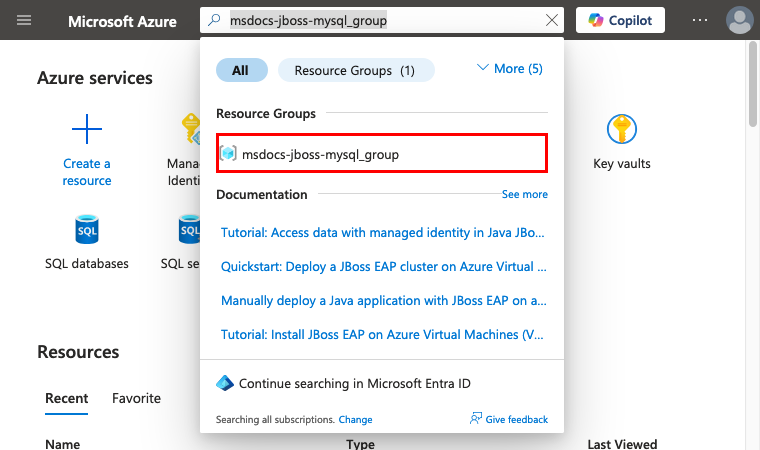

1단계: Azure Portal 상단의 검색 창에서:

- 리소스 그룹 이름 msdocs-jboss-mysql_group 입력합니다.

- 리소스 그룹을 선택합니다.

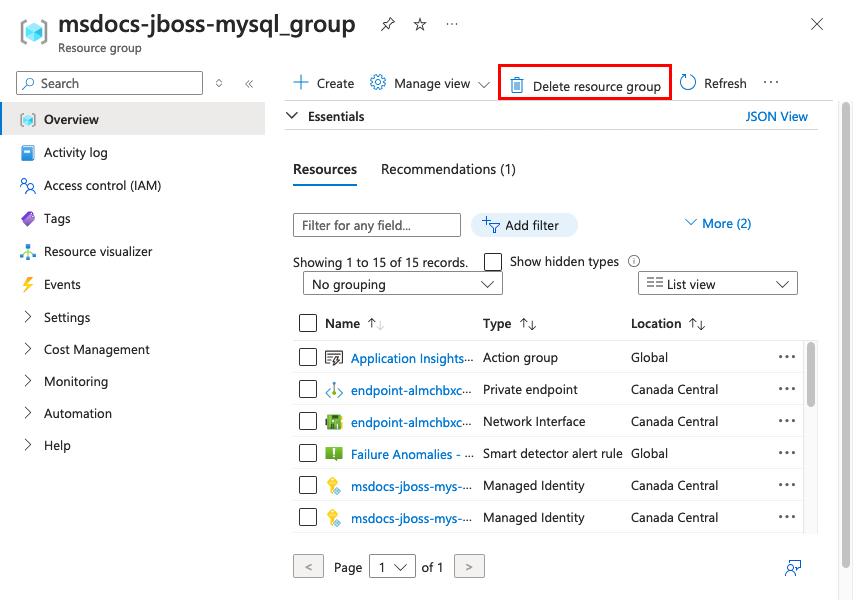

2단계: 리소스 그룹 페이지에서 리소스 그룹 삭제를 선택합니다.

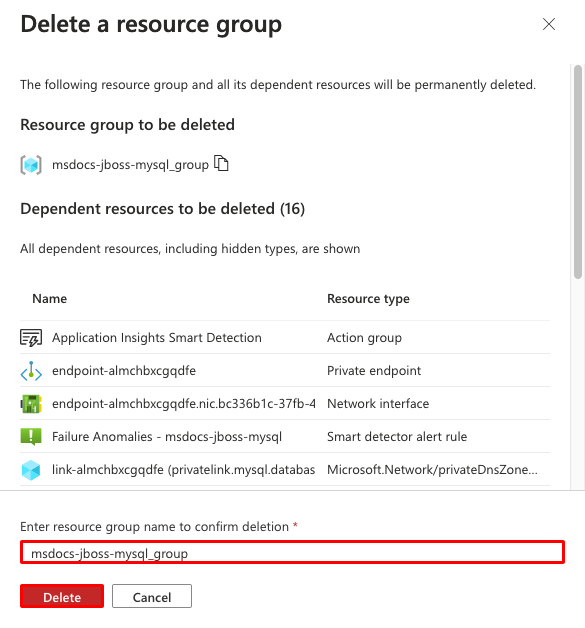

3단계:

- 리소스 그룹 이름을 입력하여 삭제를 확인합니다.

- 삭제를 선택합니다.

- Delete를 눌러 다시 확인합니다.

2. Azure 리소스 만들기 및 샘플 앱 배포

이 단계에서는 Azure 리소스를 만들고 Linux의 App Service에 샘플 앱을 배포합니다. 이 자습서에 사용된 단계는 App Service 및 Azure Database for MySQL을 포함하는 기본 보안 리소스 집합을 만듭니다.

개발 컨테이너에는 이미 AZD(Azure Developer CLI)가 있습니다.

리포지토리 루트에서

azd init를 실행합니다.azd init --template jboss-app-service-mysql-infra메시지가 표시되면 다음 답변을 제공합니다.

질문 답변 '' <your-directory>에서 앱을 계속 초기화하시겠습니까?Y 이러한 파일로 어떤 작업을 하고 싶나요? 기존 파일을 변경하지 않은 상태로 유지 새 환경 이름 입력 고유한 이름을 입력합니다. AZD 템플릿은 Azure( <app-name>-<hash>.azurewebsites.net)에서 웹앱의 DNS 이름의 일부로 이 이름을 사용합니다. 영숫자 및 하이픈은 허용됩니다.azd auth login명령을 실행하고 프롬프트에 따라 Azure에 로그인합니다.azd auth login필요한 Azure 리소스를 만들고

azd up명령을 사용하여 앱 코드를 배포합니다. 프롬프트에 따라 Azure 리소스에 대해 원하는 구독 및 위치를 선택합니다.azd upazd up명령을 완료하는 데 약 15분이 걸립니다(Redis Cache에 가장 많은 시간이 소요됨). 또한 애플리케이션 코드가 컴파일 및 배포되지만 여기서는 나중에 App Service에서 작동하도록 코드를 수정할 것입니다. 실행되는 동안 명령은 Azure 배포에 대한 링크를 포함하여 프로비전 및 배포 프로세스에 대한 메시지를 제공합니다. 완료되면 명령은 배포 애플리케이션에 대한 링크도 표시합니다.이 AZD 템플릿에는 다음 Azure 리소스를 사용하여 기본 보안 아키텍처를 생성하는 파일(azure.yaml 및 인프라 디렉터리)이 포함되어 있습니다.

- 리소스 그룹: 생성된 모든 리소스에 대한 컨테이너입니다.

- App Service 계획: App Service에 대한 컴퓨팅 리소스를 정의합니다. B1 계층에 Linux 계획이 만들어집니다.

- App Service: 앱을 나타내고 App Service 계획에서 실행됩니다.

- 가상 네트워크: App Service 앱과 통합되고 백 엔드 네트워크 트래픽을 격리합니다.

- Azure Database for MySQL 유연한 서버: 가상 네트워크에서만 액세스할 수 있습니다. 서버에 데이터베이스가 만들어집니다.

- Azure Cache for Redis: 가상 네트워크 내에서만 액세스할 수 있습니다.

- 프라이빗 엔드포인트: 가상 네트워크의 키 자격 증명 모음과 Redis Cache에 대한 엔드포인트에 액세스합니다.

- 프라이빗 DNS 영역: 가상 네트워크에서 키 자격 증명 모음, 데이터베이스 서버 및 Redis Cache의 DNS 확인을 사용하도록 설정합니다.

- log Analytics 작업 영역: 로그를 쿼리할 수도 있는 로그를 발송하기 위한 앱의 대상 컨테이너 역할을 합니다.

- Key Vault: AZD를 사용하여 다시 배포할 때 데이터베이스 암호를 동일하게 유지하는 데 사용됩니다.

명령이 리소스를 만들고 처음으로 애플리케이션 코드를 배포하는 작업을 완료하면, 배포된 샘플 앱은 아직 작동하지 않습니다. Azure의 데이터베이스에 연결하려면 약간의 변경을 해야 하기 때문입니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

3. 연결 문자열 확인

사용하는 AZD 템플릿은 앱 설정으로 이미 연결 변수를 생성하고 편의를 위해 터미널에 출력합니다. 앱 설정은 코드 리포지토리에서 연결 비밀을 유지하는 좋은 방법입니다.

AZD 출력에서 앱 설정

AZURE_MYSQL_CONNECTIONSTRING을(를) 찾습니다. 설정 이름만 표시됩니다. AZD 출력에서 다음과 같이 표시됩니다.App Service app has the following app settings: - AZURE_KEYVAULT_RESOURCEENDPOINT - AZURE_KEYVAULT_SCOPE - AZURE_MYSQL_CONNECTIONSTRING - AZURE_REDIS_CONNECTIONSTRINGAZURE_MYSQL_CONNECTIONSTRINGAzure의 MySQL 데이터베이스에 대한 연결 문자열을 포함합니다. 나중에 코드에서 사용해야 합니다.편의를 위해 AZD 템플릿에는 앱의 앱 설정 페이지에 대한 직접 링크가 표시됩니다. 링크를 찾아 새 브라우저 탭에서 엽니다.

유효한 Oracle, SQL Server, PostgreSQL 또는 MySQL 연결 문자열 포함하는 앱 설정을 추가하는 경우 App Service는 JBoss 서버의 context.xml 파일에 JNDI(Java 명명 및 디렉터리 인터페이스) 데이터 원본으로 추가합니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

4. JNDI 데이터 원본 확인

이 단계에서는 앱 컨테이너에 대한 SSH 연결을 사용하여 JBoss 서버에서 JNDI 데이터 원본을 확인합니다. 이 프로세스에서는 JBoss 컨테이너에 대한 SSH 셸에 액세스하는 방법을 알아봅니다.

AZD 출력에서 SSH 세션의 URL을 찾아 브라우저에서 해당 세션으로 이동합니다. 출력에서 다음과 같이 표시됩니다.

Open SSH session to App Service container at: https://<app-name>-<hash>.scm.azurewebsites.net/webssh/host

SSH 터미널에서

$JBOSS_HOME/bin/jboss-cli.sh --connect를 실행합니다.JBoss CLI 연결에서 실행

ls subsystem=datasources/data-source합니다. 자동으로 생성된 데이터 원본AZURE_MYSQL_CONNECTIONSTRING_DS이 표시됩니다.를 사용하여 데이터 원본

/subsystem=datasources/data-source=AZURE_MYSQL_CONNECTIONSTRING_DS:read-attribute(name=jndi-name)의 JNDI 이름을 가져옵니다. 이제 나중에 애플리케이션 코드에서 사용할 수 있는 JNDI 이름이java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS있습니다.

참고 항목

/home의 파일에 대한 변경 내용만 앱을 다시 시작한 후에도 유지될 수 있습니다. 예를 들어 JBoss CLI에서 서버 구성을 편집 /opt/eap/standalone/configuration/standalone.xml 하거나 변경하는 경우 앱 다시 시작 후에도 변경 내용이 유지되지 않습니다. 변경 내용을 유지하려면 Azure 앱 Service에서 Tomcat, JBoss 또는 Java SE 앱에 대한 데이터 원본 구성에 설명된 것과 같은 시작 스크립트를 사용합니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

5. 샘플 코드 수정 및 다시 배포

GitHub codespace에서 채팅 보기를 클릭한 다음 +을 클릭하여 새 채팅 세션을 시작합니다.

"@workspace 앱이 데이터베이스에 어떻게 연결되는지 알려 줄래?"라고 요청합니다. Copilot이

java:jboss/MySQLDS데이터 원본과 그 구성 방법에 대한 설명을 제공할 수도 있습니다."persistence.xml 정의된 데이터 원본을 JBoss의 기존 JNDI 데이터 원본으로 바꾸려는 @workspace"라고 묻습니다. Copilot는 아래 GitHub Copilot 단계 없이 옵션 2의 코드 제안과 유사한 코드 제안을 제공하고 persistence.xml 파일을 변경하라고 지시할 수도 있습니다.

탐색기에서 src/main/resources/META-INF/persistence.xml 열고 제안된 JNDI를 변경합니다.

GitHub Copilot은 매번 동일한 응답을 제공하지 않으므로 응답을 미세 조정하려면 다른 질문을 해야 할 수도 있습니다. 팁을 보려면 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?를 참조하세요.

codespace 터미널에서

azd deploy를 실행합니다.azd deploy

팁

또한 azd package, azd provision 및 azd deploy를 모두 수행하는 azd up을 항상 사용할 수도 있습니다.

War 파일이 패키지된 방법을 알아보려면 azd package --debug 자체를 실행하면 됩니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

6. 앱으로 이동

AZD 출력에서 앱의 URL을 찾아 브라우저에서 탐색합니다. URL은 AZD 출력에서 다음과 같습니다.

Deploying services (azd deploy) (✓) Done: Deploying service web - Endpoint: https://<app-name>-<hash>.azurewebsites.net/

목록에 몇 가지 작업을 추가합니다.

축하합니다. Azure Database for MySQL에 대한 보안 연결을 사용하여 Azure App Service에서 웹앱을 실행하고 있습니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

7. 진단 로그 스트림

Azure App Service는 애플리케이션 문제를 진단하는 데 도움이 되는 콘솔 로그를 캡처할 수 있습니다. 편의를 위해 AZD 템플릿은 이미 로컬 파일 시스템으로 로깅을 사용하도록하고 Log Analytics 작업 영역으로 로그를 전달하고 있습니다.

샘플 애플리케이션에는 다음 코드 조각과 같이 이 기능을 보여 주는 표준 Log4j 로깅 문이 포함되어 있습니다.

private static final Logger logger = Logger.getLogger(MethodHandles.lookup().lookupClass().getName());

@PersistenceContext

private EntityManager entityManager;

public List<Task> getAllTasks() {

logger.log(Level.INFO, "Finding all tasks. ");

return this.entityManager.createNamedQuery("findAllTasks", Task.class).getResultList();

}

AZD 출력에서 App Service 로그를 스트리밍하는 링크를 찾아 브라우저에서 탐색합니다. 링크는 AZD 출력에서 다음과 같습니다.

Stream App Service logs at: https://portal.azure.com/#@/resource/subscriptions/<subscription-guid>/resourceGroups/<group-name>/providers/Microsoft.Web/sites/<app-name>/logStream

.NET, Node.js, Python 및 Java 애플리케이션용 Azure Monitor OpenTelemetry 사용 시리즈의 Java 앱에서 로깅에 대해 자세히 알아봅니다.

문제가 있나요? 문제 해결 섹션을 확인하세요.

8. 리소스 정리

현재 배포 환경에서 모든 Azure 리소스를 삭제하려면 azd down을(를) 실행하고 프롬프트를 따릅니다.

azd down

문제 해결

- 만들기 마법사에서 'Bring Your Own License 기능을 사용할 자격이 없음' 오류가 표시됩니다.

- Azure Database for MySQL 유연한 서버에 대한 포털 배포 보기에는 충돌 상태가 표시됩니다.

- 연결 만들기 대화 상자에는 Cloud Shell에서 만들기 단추가 표시되지만 사용하도록 설정되지 않았습니다.

- 내 앱을 시작하지 못했습니다. '사용자에 대한 액세스가 거부되었습니다... (암호 사용: NO)' 로그에 있습니다.

- 배포된 샘플 앱은 작업 목록 앱을 표시하지 않습니다.

- 진단 로그에 "테이블 '작업'이 이미 있습니다" 오류가 표시됩니다.

만들기 마법사에서 'Bring Your Own License 기능을 사용할 자격이 없음' 오류가 표시됩니다.

오류가 The subscription '701ea799-fb46-4407-bb67-9cbcf289f1c7' is not entitled to use the Bring Your Own License feature when creating the application표시되면 Java 웹 서버 스택에서 Red Hat JBoss EAP 7/8 BYO 라이선스를 선택했지만 Red Hat Cloud Access에서 Azure 계정을 설정하지 않았거나 Red Hat Cloud Access에 활성 JBoss EAP 라이선스가 없음을 의미합니다.

Azure Database for MySQL 유연한 서버에 대한 포털 배포 보기에는 충돌 상태가 표시됩니다.

구독 및 선택한 지역에 따라 Azure Database for MySQL 유연한 서버가 Conflict 배포 상태가 표시될 수 있으며 작업 세부 정보에는 다음 메시지가 표시됩니다.

InternalServerError: An unexpected error occured while processing the request.

이 오류는 선택한 지역의 구독 제한으로 인해 발생할 수 있습니다. 배포에 다른 지역을 선택해 보세요.

연결 만들기 대화 상자에는 Cloud Shell에서 만들기 단추가 표시되지만 사용하도록 설정되지 않았습니다.

대화 상자에 오류 메시지가 표시될 수도 있습니다. The database server is in Virtual Network and Cloud Shell can't connect to it. Please copy the commands and execute on an environment which can connect to the database server in Virtual Network.

서비스 커넥터 자동화를 사용하려면 MySQL 서버에 대한 네트워크 액세스 권한이 필요합니다. MySQL 서버 리소스의 네트워킹 설정을 살펴보고 공용 IP 주소를 사용하여 인터넷을 통해 이 리소스에 대한 공용 액세스 허용이 최소한 선택되어 있는지 확인합니다. 서비스 커넥터는 여기에서 사용할 수 있습니다.

이 확인란이 표시되지 않으면 대신 웹앱 + 데이터베이스 마법사를 사용하여 배포를 만들었을 수 있으며 배포는 MySQL 서버에 대한 모든 공용 네트워크 액세스를 잠급니다. 구성을 수정할 수 있는 방법은 없습니다. 앱의 Linux 컨테이너는 가상 네트워크 통합을 통해 MySQL에 액세스할 수 있으므로 앱의 SSH 세션에 Azure CLI를 설치하고 제공된 Cloud Shell 명령을 실행할 수 있습니다.

배포된 샘플 앱은 작업 목록 앱을 표시하지 않습니다.

작업 목록 앱 대신 JBoss 시작 페이지가 표시되는 경우 App Service는 최신 코드 배포에서 업데이트된 컨테이너를 로드할 가능성이 높습니다. 몇 분 정도 기다렸다가 페이지를 새로 고칩니다.

내 앱을 시작하지 못했습니다. '사용자에 대한 액세스가 거부되었습니다... (암호 사용: NO)' 로그에 있습니다.

이 오류는 암호 없는 인증 플러그 인을 연결 문자열 추가하지 않았기 때문일 가능성이 큽니다(Azure Database for MySQL을 Service Connector와 통합하기 위한 Java 샘플 코드 참조). 3의 지침에 따라 MySQL 연결 문자열 변경합니다. 암호 없는 연결을 만듭니다.

진단 로그에 "테이블 '작업'이 이미 있습니다" 오류가 표시됩니다.

애플리케이션 코드가 MySQL 데이터베이스에 연결되어 있음을 나타내므로 이 최대 절전 모드 오류를 무시할 수 있습니다. 애플리케이션이 시작될 때 필요한 테이블을 만들도록 구성됩니다(src/main/resources/META-INF/persistence.xml 참조). 애플리케이션이 처음 시작되면 테이블을 성공적으로 만들어야 하지만 이후 다시 시작할 때 테이블이 이미 있으므로 이 오류가 표시됩니다.

자주 묻는 질문

- 이 설정 비용은 얼마인가요?

- 다른 도구를 사용하여 가상 네트워크 뒤에 있는 MySQL 서버에 연결하려면 어떻게 해야 하나요?

- Microsoft Entra 인증을 사용하여 MySQL 연결에 대한 유효한 액세스 토큰을 가져올 어떻게 할까요? 있나요?

- 로컬 앱 개발은 GitHub Actions에서 어떻게 작동하나요?

- 사용자 할당 ID를 만들 수 있는 권한이

- 내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?

이 설정 비용은 얼마인가요?

리소스 만들기 가격 책정은 다음과 같습니다.

- App Service 계획은 P0v3 계층에서 생성되며 확장 또는 축소할 수 있습니다. App Service 가격 책정을 참조하세요.

- MySQL 유연한 서버는 D2ds 계층에서 만들어지고 확장 또는 축소할 수 있습니다. Azure Database for MySQL 가격 책정을 참조하세요.

- Azure Cache for Redis는 최소 캐시 크기로 기본 계층에서 만들어집니다. 이 계층에는 약간의 비용이 듭니다. 더 높은 가용성, 클러스터링 및 기타 기능을 위해 더 높은 성능 계층으로 크기 조정할 수 있습니다. Azure Cache for Redis 가격 책정을 참조하세요.

- 피어링과 같은 추가 기능을 구성하지 않는 한 가상 네트워크에는 요금이 발생하지 않습니다. Azure Virtual Network 가격 책정을 참조하세요.

- 프라이빗 DNS 영역에는 약간의 요금이 청구됩니다. Azure DNS 가격 책정을 참조하세요.

다른 도구를 사용하여 가상 네트워크 뒤의 MySQL 서버에 연결하려면 어떻게 해야 하나요?

이 자습서에서 App Service 앱은 이미 MySQL 서버에 대한 네트워크 연결을 가지고 있으며 시스템 할당 관리 ID를 사용하여 Microsoft Entra로 인증할 수 있습니다. SSH 세션에서 다음 명령을 실행하여 앱 컨테이너 내에서 직접 MySQL에 연결할 수 있습니다(앱 설정에서 AZURE_MYSQL_CONNECTIONSTRING 값 <server><user><database> 가져오기).

apt-get update

apt-get install curl less mysql-client jq -y

mysql -h <server> --user <user> --database <database> --enable-cleartext-plugin --password=`curl "${IDENTITY_ENDPOINT}?resource=https://ossrdbms-aad.database.windows.net&api-version=2019-08-01" -H "X-IDENTITY-HEADER: $IDENTITY_HEADER" -s | jq -r '.access_token'`

몇 가지 고려 사항:

- SSH 세션에 설치하는 도구는 앱 다시 시작에서 유지되지 않습니다.

- 포털 단계를 수행하고 Microsoft Entra 사용자를 관리자로 사용하여 MySQL을 구성한 경우 Microsoft Entra 사용자를 사용하여 MySQL에 연결할 수 있습니다.

- MySQL Workbench와 같은 데스크톱 도구에서 연결하려면 컴퓨터가 동일한 가상 네트워크에 배포된 Azure VM과 같은 가상 네트워크 내에 있어야 합니다. 또한 관리 ID 또는 Microsoft Entra 사용자로 인증을 별도로 구성해야 합니다.

- Azure 가상 네트워크와 사이트간 VPN 연결이 있는 온-프레미스 네트워크의 컴퓨터에서 연결하려면 관리 ID로 인증을 구성할 수 없지만 Microsoft Entra 사용자를 사용하여 인증을 구성할 수 있습니다.

- Azure Cloud Shell을 통합하고 Azure CLI 또는 MySQL CLI를 사용하여 연결할 수도 있습니다. 인증하려면 Microsoft Entra 사용자를 구성할 수 있습니다.

Microsoft Entra 인증을 사용하여 MySQL 연결에 대한 유효한 액세스 토큰을 가져올 어떻게 할까요? 있나요?

Microsoft Entra 사용자, 시스템 할당 관리 ID 또는 MySQL 데이터베이스에 액세스할 수 있는 권한이 부여된 사용자 할당 관리 ID의 경우 Azure CLI를 통해 액세스 토큰을 생성할 수 있습니다. 관리 ID의 경우 Azure CLI를 실행하는 App Service 앱 또는 VM에서 ID를 구성해야 합니다.

# Sign in as a Microsoft Entra user

az login

# Sign in as the system-assigned managed identity

az login --identity

# Sign in as a user-assigned managed identity

az login --identity --username <client-id-of-user-assigned-identity>

# Get an access token

az account get-access-token --resource-type oss-rdbms

원하는 경우 az mysql flexible-server connect Azure CLI 명령을 사용하여 MySQL에 연결할 수도 있습니다. 메시지가 표시되면 액세스 토큰을 암호로 사용합니다.

az mysql flexible-server connect -n <server-name-only> -u <user> -d <database> --interactive

자세한 내용은 다음을 참조하세요.

- App Service 및 Azure Functions에 대한 관리 ID를 사용하는 방법

- Azure CLI를 사용하여 Azure에 인증

- Microsoft Entra ID를 사용하여 Azure Database for MySQL 유연한 서버에 연결

로컬 앱 개발은 GitHub Actions에서 어떻게 작동하나요?

App Service에서 자동 생성된 워크플로 파일을 예로 들면 각 git push는 새 빌드 및 배포 실행을 시작합니다. GitHub 리포지토리의 로컬 클론에서 원하는 업데이트를 GitHub로 푸시합니다. 예시:

git add .

git commit -m "<some-message>"

git push origin starter-no-infra

사용자 할당 ID를 만들 수 있는 권한이 없습니다.

배포 센터 GitHub Actions 배포 설정을 참조하세요.

내 codespace에서 GitHub Copilot으로 무엇을 할 수 있나요?

codespace를 만들 때 GitHub Copilot 채팅 뷰가 이미 존재했던 것을 알았을 것입니다. 사용자의 편의를 위해 컨테이너 정의에 GitHub Copilot 채팅 확장을 포함합니다(.devcontainer/devcontainer.json 참조). 하지만 GitHub Copilot 계정이 필요합니다(30일 평가판 사용 가능).

GitHub Copilot과 대화할 때 도움이 되는 몇 가지 팁:

- 단일 채팅 세션에서 질문과 답변은 서로 형성되며 질문을 조정하여 가져오는 답변을 미세 조정할 수 있습니다.

- 기본적으로 GitHub Copilot은 리포지토리의 어떤 파일에도 액세스할 수 없습니다. 파일에 대해 질문하려면 먼저 편집기에서 파일을 엽니다.

- 답변을 준비할 때 GitHub Copilot이 리포지토리의 모든 파일에 액세스할 수 있도록 하려면 질문을

@workspace로 시작합니다. 자세한 내용은 Use the @workspace agent를 참조하세요. - 채팅 세션에서 GitHub Copilot은 변경 내용을 제안할 수 있으며(

@workspace사용) 심지어 변경 내용을 적용할 위치까지 제안할 수 있지만 사용자를 대신하여 변경하는 것은 허용되지 않습니다. 제안된 변경 내용을 추가하고 테스트하는 것은 사용자의 몫입니다.

다음은 사용자가 얻는 답변을 미세 조정하기 위해 말할 수 있는 몇 가지 다른 사항입니다.

- 데이터 원본 jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS를 사용하도록 이 코드를 변경합니다.

- 코드의 일부 가져오기는 javax를 사용하고 있지만 Jakarta 앱이 있습니다.

- 환경 변수 AZURE_MYSQL_CONNECTIONSTRING이 설정된 경우에만 이 코드를 실행하려고 합니다.

- 이 코드를 로컬이 아닌 Azure App Service에서만 실행하려고 합니다.

다음 단계

개발자 가이드에서 App Service의 Java 앱을 실행하는 방법에 대해 자세히 알아봅니다.

사용자 지정 도메인 및 인증서를 사용하여 앱을 보호하는 방법을 알아봅니다.